-

FlexConnect モードは、AP ごとに 16 の VLAN のみをサポートできます。

-

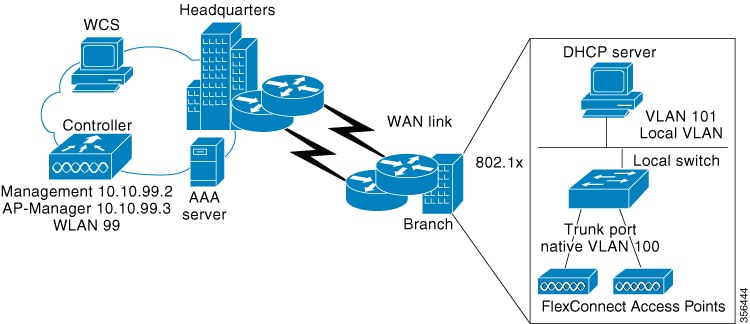

固定 IP アドレスまたは DHCP アドレスを持つ FlexConnect アクセスポイントを展開することができます。DHCP の状況では、DHCP サーバーはローカルに使用可能であり、ブート時にアクセスポイントの IP アドレスを提供できる必要があります。

-

FlexConnect は最大で 4 つの断片化されたパケット、または最低 576 バイトの最大伝送単位(MTU)WAN リンクをサポートします。

-

アクセスポイントとコントローラの間のラウンドトリップ遅延が 300 ミリ秒(ms)を超えてはなりません。また、CAPWAP コントロールパケットは他のすべてのトラフィックよりも優先される必要があります。300 ミリ秒のラウンドトリップ遅延を実現できないシナリオでは、ローカル認証を実行するようにアクセスポイントを設定します。

-

クライアント接続は、アクセスポイントがスタンドアロン モードから接続モードに移行するときに RUN 状態になっている、ローカルにスイッチされたクライアントに対してのみ復元されます。アクセスポイントのモードが移行すると、アクセスポイントの無線もリセットされます。

-

複数の AP が FlexConnect でスタンドアロンモードから接続モードに移行し、すべての AP がクライアントエントリをハイブリッド REAP ペイロードでコントローラに送信します。このシナリオでは、コントローラは関連付け解除メッセージを

WLAN クライアントに送信します。ただし、WLAN クライアントは正常に復帰し、コントローラに参加します。

-

AP がスタンドアロンモードの場合、クライアントが別の AP にローミングすると、送信元 AP は、クライアントがローミングしたのか、単にアイドル状態なのかを判断できません。したがって、送信元 AP のクライアントエントリは、アイドルタイムアウトまで削除されません。

-

コントローラの設定は、アクセスポイントがスタンドアロンモードになった時点と、アクセスポイントが接続済みモードに戻った時点の間で同じである必要があります。同様に、アクセスポイントがセカンダリまたはバックアップのコントローラにフォールバックする場合、プライマリコントローラとセカンダリまたはバックアップのコントローラの設定は同じである必要があります。

-

新規に接続したアクセスポイントは、FlexConnect モードでブートできません。

-

FlexConnect モードでは、クライアントの IPv6 アドレスを学習する前にクライアントがトラフィックを送信する必要があります。ローカルモードと比較します。このモードでは、コントローラがネイバー探索中にパケットをスヌーピングしてクライアントの

IPv6 アドレスを更新することで IPv6 アドレスを学習します。

-

802.11r Fast Transition ローミングは、ローカル認証で動作している AP ではサポートされません。

-

FlexConnect アクセスポイントのプライマリおよびセカンダリのコントローラの設定が同一であることが必要です。設定が異なると、アクセスポイントはその設定を失い、特定の機能(WLAN の無効化、VLAN、静的チャネル番号など)が正しく動作しないことがあります。さらに、FlexConnect アクセスポイントの SSID

とそのインデックス番号を両方のコントローラで同じにしてください。

-

アクセスポイントで設定された syslog サーバーと組み合わせて、FlexConnect アクセス ポイントを設定する場合、アクセスポイントがリロードされ、1 以外のネイティブ VLAN になった後、初期化時に、アクセスポイントからの syslog

パケットで VLAN ID 1 のタグが付けられているものはほとんどありません。

-

MAC フィルタリングは、スタンドアロンモードの FlexConnect アクセスポイントではサポートされていません。ただし、MAC フィルタリングは、接続モードの FlexConnect アクセスポイントでのローカルスイッチングと中央認証はサポートされています。また、FlexConnect

アクセスポイントを持つローカルにスイッチされる WLAN の Open SSID、MAC フィルタリングおよび RADIUS NAC は、MAC が Cisco ISE でチェックされる有効な設定です。

-

FlexConnect では、[Client Detail] ウィンドウに IPv6 クライアントのアドレスは表示されません。

-

ローカルにスイッチされた WLAN を使用した FlexConnect アクセスポイントでは、IP ソースガードを実行したり、ARP スプーフィングを防止したりすることができません。中央でスイッチングされる WLAN では、ワイヤレスコントローラが IP ソースガードおよび ARP スプーフィングを実行します。

-

ローカルスイッチングを使用する FlexConnect AP における ARP スプーフィング攻撃を防ぐために、ARP インスペクションを使用することを推奨します。

-

クライアントには同じ MAC の多数の IP アドレスが含まれているため、VM クライアント(任意のワイヤレスホストを含む)のプロキシ ARP は機能しません。この問題を回避するには、Flex プロファイルで ARP キャッシングオプションを無効にします。

-

FlexConnect AP のポリシープロファイルでローカルスイッチングを有効にすると、AP はローカルスイッチングを実行します。ただし、ローカルモードの AP に対しては、中央スイッチングが実行されます。

FlexConnect モードの AP とローカルモードの AP 間におけるクライアントのローミングがサポートされていないシナリオでは、移動後の VLAN の違いが原因で、クライアントが正しい IP アドレスを取得できない場合があります。また、FlexConnect

モード AP とローカルモード AP 間の L2 および L3 のローミングはサポートされていません。

FlexConnect ローカルスイッチングは、Cisco Aironet Cisco 1810T および 1815T(テレワーカー)アクセス ポイントではサポートされていません。

-

Cisco Centralized Key Management(CCKM)は、FlexConnect スタンドアロンモードではサポートされていません。したがって、AP が FlexConnect スタンドアロンモードの場合、CCKM 対応クライアントは接続できません。

-

FlexConnect スタンドアロンモードの Wi-Fi Protected Access バージョン 2(WPA2)、接続モードのローカル認証、または接続モードの Cisco Centralized Key Management 高速ローミングの場合、Advanced

Encryption Standard(AES)のみがサポートされます。

-

FlexConnect スタンドアロンモードの Wi-Fi Protected Access(WPA)、接続モードのローカル認証、または接続モードの Cisco Centralized Key Management 高速ローミングの場合、Temporal

Key Integrity Protocol(TKIP)のみがサポートされます。

-

TKIP による WPA2 および AES による WPA は、スタンドアロンモード、接続モードのローカル認証、および接続モードの Cisco Centralized Key Management 高速ローミングではサポートされません。

-

TKIP を使用した WPA は、非 FIPS モードでサポートされます。

-

Cisco Aironet 1830 シリーズおよび 1850 シリーズの AP では、オープンな WPA(PSK および 802.1x)認証および WPA2(AES)認証のみサポートされています。

-

Cisco Aironet 1830 シリーズおよび 1850 シリーズ AP では、802.11r Fast Transition ローミングのみサポートされています。

-

ローカルにスイッチングされた WLAN の AVC は、第 2 世代の AP でサポートされています。

-

外部 RADIUS サーバーでユーザーが利用できない場合は、ローカル認証のフォールバックはサポートされません。

-

ローカルスイッチングおよびローカル認証で FlexConnect AP 用に設定された WLAN については、dot11 クライアント情報の同期がサポートされます。

-

Cisco Aironet 1830 シリーズおよび 1850 シリーズ AP では、DNS Override はサポートされていません。

-

Cisco Aironet 1830 シリーズおよび 1850 シリーズ AP は、IIPv6 をサポートしていません。ただし、ワイヤレス クライアントはこれらの AP 全体に IPv6 トラフィックを渡すことができます。

-

flex プロファイルでは、Flex モードで VLAN グループはサポートされていません。

-

個々のクライアントまたは無線で許可されるメディアストリームの最大数の設定は、FlexConnect モードではサポートされていません。

-

AP が FlexConnect モード(接続されているかスタンドアロン)であり、ローカルスイッチングとローカル認証を実行している場合、WLAN クライアントアソシエーションの制限は機能しません。

-

FlexConnect モードのローカル スイッチング クライアントは、Cisco Aironet 1810 シリーズ AP の RLAN プロファイルの IP アドレスを取得しません。

-

標準 ACL は、FlexConnect AP モードではサポートされていません。

-

IPv6 RADIUS サーバーは FlexConnect AP 用に設定できません。IPv4 設定のみがサポートされます。

-

Flex モードでは、WLAN で設定された IPv4 ACL は AP にプッシュされますが、IPv6 ACL はプッシュされません。

-

show wireless stats client delete reasons コマンドの一部であるクライアント削除理由カウンタは、クライアント レコード エントリの参加を維持する場合にのみ増加します。

たとえば、FlexConnect モードの AP が ACL の不一致でローカル認証を実行すると、AP はクライアントを削除し、コントローラはクライアントレコードを作成しません。

-

Cisco Centralized Key Management(CCKM)は、ローカルアソシエーションを使用する場合は FlexConnect の Wave 1 AP でサポートされます。

-

クライアントがある AP から別の AP にローミングし、ローミングが成功すると、次のようになります。

-

クライアントは新しい AP にトラフィックを送信しません。

-

クライアントの状態は IP LEARN pending です。

-

その間トラフィックがない場合、クライアントは 180 秒後に認証解除されます。DHCP Required フラグが設定されている場合、認証解除は 60 秒後に行われます。

-

FlexConnect にローカルにスイッチされる WLAN のポリシープロファイルでカスタム VLAN を使用すると、SSID ブロードキャストが停止します。このようなシナリオでは、SSID ブロードキャストを開始するために、ポリシープロファイルで

shut および no shut コマンドを実行します。

SSID は、次の場合にブロードキャストされます。

-

FlexConnect モードでは、Group Temporal Key(GTK)タイマーは Cisco Wave 2 AP でデフォルトの 3600 秒に設定され、この値は再設定できません。

-

FlexConnect AP が CAPWAP ディスカバリ要求を送信し、18 回の CAPWAP ディスカバリ要求後に FlexConnect AP が応答を受信しない場合、AP は DHCP 更新を実行します。

(注)

|

AP が DHCP 更新を実行するときに、クライアントが切断されないようにする必要があります。

|

-

Flex モード展開の場合、ローカルアソシエーションが設定されたポリシープロファイルは、WLAN で特定の時点ではサポートされません。ローカル アソシエーション コマンドだけを有効にする必要があります。

-

Cisco IOS XE Amsterdam 17.1.1 リリース以降、コントローラの Flex Connect AP のクライアントごとのポリシングレートは、入力の場合は rate_out、出力の場合は rate_in と表示されます。Flex AP のポリシングレートを確認するには、show rate-limit client コマンドを使用します。

-

FlexConnect AP は、802.1X 暗号化を使用した認可変更(CoA)および VLAN の変更後に DHCP パケットを転送しません。クライアントを WLAN から切断し、クライアントを再接続して、クライアントが 2 番目の VLAN

で IP アドレスを取得できるようにする必要があります。

-

FlexConnect ローカルスイッチングモードの Cisco Wave 2 および Catalyst Wi-Fi6 AP は、レイヤ 2(PSK、802.1X)+ レイヤ 3(LWA、CWA、リダイレクションベースのポスチャ)+ ダイナミック

AAA オーバーライド + NAC をサポートしません。

-

Cisco Catalyst 9136I AP では、FlexConnect ローカル認証で、クライアントの進行中のセッションタイムアウトがローミングのたびにリセットされます。

-

ネットワーク アクセス コントロール(NAC)は、FlexConnect ローカル認証ではサポートされていません。

-

AAA でオーバーライドされた VLAN 上のマルチキャストトラフィックはサポートされていません。この設定を使用すると、VLAN 間でトラフィックリークが発生する可能性があります。

フィードバック

フィードバック