データ Datagram Transport Layer Security について

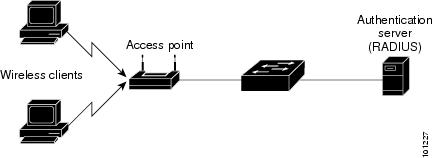

データ Datagram Transport Layer Security(DTLS)により、DTLS を使用してアクセスポイントとコントローラ間で送信される CAPWAP データパケットを暗号化できます。これは、TLS に基づいて制御パケットとデータパケットの両方を暗号化できる標準トラック IETF プロトコルです。CAPWAP 制御パケットは、コントローラとアクセスポイント間で交換される管理パケットですが、CAPWAP データパケットは、転送された無線フレームをカプセル化します。CAPWAP コントロールおよびデータパケットはそれぞれ異なる UDP ポートである 5246(コントロール)および 5247(データ)で送信されます。

アクセスポイントが DTLS データ暗号化をサポートしない場合、DTLS はコントロールプレーンにのみ有効となり、データプレーンの DTLS セッションは確立されません。

アクセスポイントがデータ DTLS をサポートしている場合は、コントローラから新しい設定を受信した後にデータ DTLS を有効にします。アクセスポイントは、ポート5247で DTLS ハンドシェイクを実行し、ハンドシェイクが成功すると DTLS セッションを確立します。すべてのデータトラフィック(アクセスポイントからコントローラへのデータトラフィックとコントローラからアクセスポイントへのデータトラフィック)が暗号化されます。

(注) |

データ暗号化が有効になっている一部の AP では、スループットが影響を受けます。 |

次の誤った設定が行われた場合、コントローラは、cookie を使用して client-hello を処理した直後に DTLS ハンドシェイクを実行しません。

-

「ap dtls-cipher <>」の ECDHE-ECDSA 暗号と「wireless management trustpoint」の RSA ベースの証明書。

-

「ap dtls-cipher <>」の RSA 暗号と「wireless management trustpoint」の EC ベースの証明書。

(注) |

これは、CC -> FIPS -> 非 FIPS モードから移行する場合に該当します。 |

(注) |

AP の DHCP リース時間が短く、DHCP プールが小さい場合、アクセスポイントの参加に失敗したり、データ Datagram Transport Layer Security(DTLS)セッションの確立に失敗する可能性があります。このようなシナリオでは、AP を名前付きサイトタグに関連付け、DHCP リース時間を増やして 8 日間以上にします。 |

フィードバック

フィードバック