ハイ アベイラビリティの機能履歴

次の表に、このモジュールで説明する機能のリリースおよび関連情報を示します。

これらの機能は、特に明記されていない限り、導入されたリリース以降のすべてのリリースで使用できます。

|

リリース |

機能 |

機能情報 |

|---|---|---|

|

Cisco IOS XE Amsterdam 17.1.1s |

リダンダンシー マネジメント インターフェイス |

リダンダンシー マネジメント インターフェイス(RMI)は、アクティブコントローラとスタンバイコントローラ間のセカンダリリンクとして使用されます。このインターフェイスはワイヤレス管理インターフェイスと同じであり、このインターフェイス上の IP アドレスはワイヤレス管理インターフェイスと同じサブネットで設定されます。 |

|

Cisco IOS XE Bengaluru 17.4.1 |

ゲートウェイ到達可能性検出 |

ゲートウェイ到達可能性機能は、アクティブコントローラでゲートウェイの到達可能性が失われた場合に、AP とクライアントのダウンタイムを最小限に抑えます。 |

|

Cisco IOS XE Bengaluru 17.5.1 |

スタンバイモニタリングの機能拡張 |

スタンバイモニタリングの拡張機能は、アクティブコントローラからのスタンバイ CPU またはメモリ情報を監視します。また、この機能は、インターフェイス MIB の SNMP を使用して、スタンバイコントローラを個別に監視します。 CISCO-HA-MIB の cLHaPeerHotStandbyEvent および cLHaPeerHotStandbyEvent MIB オブジェクトは、スタンバイ HA ステータスを監視するために使用されます。 |

|

Cisco IOS XE Bengaluru 17.5.1 |

自動アップグレード |

自動アップグレード機能により、スタンバイコントローラがアクティブコントローラのソフトウェアイメージにアップグレードできるため、両方のコントローラがハイアベイラビリティ(HA)を形成できます。 |

|

Cisco IOS XE Bengaluru 17.6.1 |

アクティブな SNMP を使用したスタンバイ インターフェイス ステータス |

この機能により、SNMP を使用してスタンバイ コントローラ インターフェイスのステータスをアクティブで照会できます。 |

|

Cisco IOS XE Cupertino 17.9.1 |

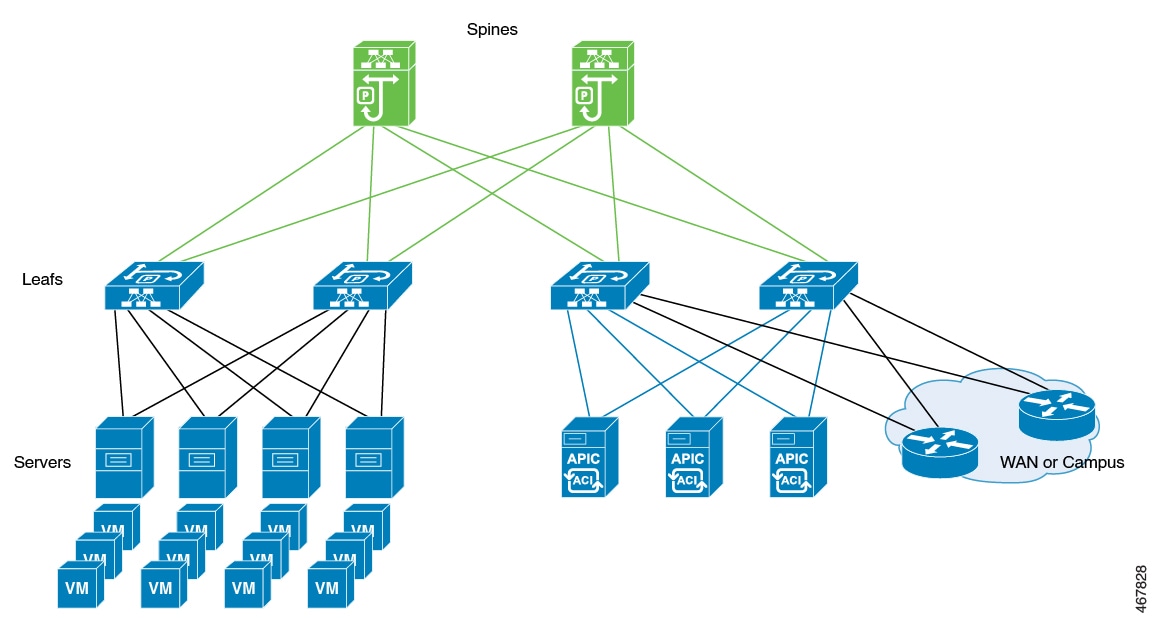

アプリケーション セントリック インフラストラクチャ(ACI)ネットワークのハイアベイラビリティ展開 |

この機能は、次の機能を使用して、古いアクティブコントローラと新しいアクティブコントローラ間のトラフィックのインターリーブを回避します。

|

|

スタンバイコントローラでの Link Layer Discovery Protocol(LLDP)のサポート |

このリリースから、Link Layer Discovery Protocol(LLDP)プロセスがアクティブコントローラとスタンバイコントローラの両方で起動および実行されるようになります。 |

フィードバック

フィードバック