Cisco ワークグループ ブリッジ

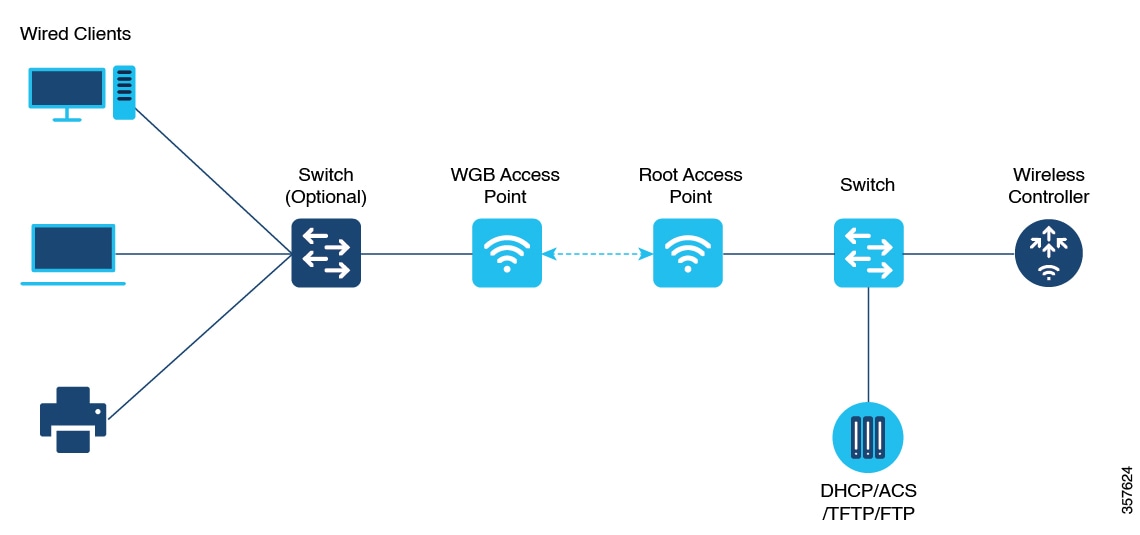

アクセスポイント(AP)モードのワークグループブリッジ(WGB)は、イーサネットポートで WGB AP に接続される有線クライアントへのワイヤレス接続を提供します。WGB はイーサネット インターフェイス上の有線クライアントの MAC アドレスを学習し、Internet Access Point Protocol(IAPP)メッセージングを使用してインフラストラクチャ AP 経由で WLC に報告することで、1 つのワイヤレスセグメントを介して有線ネットワークに接続します。WGB はルート AP への単一のワイヤレス接続を確立し、ルート AP は WGB をワイヤレスクライアントとして扱います。

Cisco IOS XE Cupertino 17.8.1 以降、WGB は次の Cisco Catalyst 9100 シリーズ アクセスポイントでサポートされます。

-

Cisco Catalyst 9105

-

Cisco Catalyst 9115

-

Cisco Catalyst 9120

Cisco IOS XE Dublin 17.10.1 以降、WGB は次の Cisco Catalyst 9100 シリーズのアクセスポイントでサポートされます。

-

Cisco Catalyst 9124

-

Cisco Catalyst 9130

Cisco IOS XE Cupertino 17.9.1 以降、WGB は、アップリンク(バックホール)接続用の 1 つの無線と、ワイヤレスクライアントにサービスを提供するための別の無線をサポートします。この機能は、Cisco Catalyst 9105 AP、Cisco Catalyst 9115 AP、Cisco Catalyst 9120 AP などの Cisco 11AX AP でサポートされています。

OPEN および PSK セキュリティ(WPA2 パーソナル)ベースのワイヤレスクライアントは、アップリンク接続に関係なく WGB に関連付けることができますが、WGB にアップリンク接続がないとトラフィックを転送できません。Radius サーバーが設定されている必要があり、WGB には、802.1x セキュリティ(WPA2 エンタープライズ)WLAN へのワイヤレスクライアントの認証用のアップリンク接続が必要です。ワイヤレスクライアントでは、IPv4 と IPv6 の両方のトラフィック転送がサポートされています。これらの WLAN では、静的 IP およびパッシブクライアントのサポートがデフォルトで有効になっています。

次の機能は WGB での使用をサポートされています。

|

機能 |

Cisco Wave 1 AP |

Cisco Wave 2 および 11AX APs |

|---|---|---|

|

802.11r |

サポート対象 |

サポート対象 |

|

QOS |

サポート対象 |

サポート対象 |

|

UWGB モード |

サポート対象 |

Wave 2 AP ではサポート対象 11AX AP ではサポート対象外 |

|

IGMP スヌーピングまたはマルチキャスト |

サポート対象 |

サポート対象 |

|

802.11W |

サポート対象 |

サポート対象 |

|

PI サポート(SNMP なし) |

サポート対象 |

サポート対象外 |

|

IPv6 |

サポート対象 |

サポート対象 |

|

VLAN |

サポート対象 |

サポート対象 |

|

802.11i(WPAv2) |

サポート対象 |

サポート対象 |

|

ブロードキャストのタグ付け/複製 |

サポート対象 |

サポート対象 |

|

ユニファイド VLAN クライアント |

暗黙的にサポート(CLI は不要) |

サポート対象 |

|

WGB クライアント |

サポート対象 |

サポート対象 |

|

802.1x:PEAP、EAP-FAST、EAP-TLS |

サポート対象 |

サポート対象 |

|

NTP |

サポート対象 |

サポート対象 |

|

すべての LAN ポートで有線クライアントをサポート |

Wired-0 および Wired-1 インターフェイスでサポート |

すべての Wired-0、1 および LAN ポート 1、2、3 でサポート |

|

2 番目の無線ワイヤレスクライアントのサポート |

サポート対象 |

Cisco 11AX AP でのみサポート対象 |

次の表に、WGB に接続する場合の Cisco AP に対してサポートされている認証とサポートされていない認証、およびスイッチングモードを示します。

(注) |

ワークグループ ブリッジ モードは、Cisco IOS XE Bengaluru 17.6.1 の Wi-Fi 6 プラグ着脱可能モジュールでサポートされています。 |

|

アクセスポイント |

要件 |

|---|---|

|

Cisco Aironet 2700、3700、1572 シリーズ |

自律イメージが必要 |

|

Cisco Aironet 2800、3800、4800、1562、および Cisco Catalyst 9105、9115、9120、9124、9130、IW6300、ESW6300 シリーズ |

Cisco AireOS 8.8 リリース以降の CAPWAP イメージ |

-

MAC フィルタリングは、有線クライアントではサポートされていません。

-

アイドル タイムアウトは、WGB と有線のどちらのクライアントでもサポートされていません。

-

セッション タイムアウトは、有線クライアントには適用されません。

-

Web 認証はサポートされていません。

-

WGB(有線 + ワイヤレス)でサポートされるクライアントの総数は、20 クライアントに制限されています。

-

証明書のチェーンを使用する場合は、すべての CA 証明書をファイルにコピーし、WGB のトラストポイントにインストールします。そうしないと、サーバー証明書の検証が失敗する可能性があります。

-

WGB に接続された有線クライアントは、WGB の QoS および AAA オーバーライド属性を継承します。

-

WGB がルート AP と通信できるようにするには、WLAN を作成し、[Advanced] 設定で Aironet IE が有効になっていることを確認します。

-

WPA2 エンタープライズ セキュリティは、アップリンク WLAN で FlexConnect ローカルスイッチングまたはファブリック対応 WLAN が有効になっている場合にのみ機能します。

-

Radius オーバーライドは、WGB WLAN に関連付けられているワイヤレスクライアントではサポートされていません。

-

WGB は、パワーインジェクタで使用する場合、dot1x 有線クライアント認証をサポートしません。

パワーインジェクタは、有線クライアントから受信したすべての EAPOL パケットをドロップし、WGB の wired0 インターフェイスに転送しません。このような場合は、wired0 インターフェイスの背後にある PoE とハブを使用し、有線クライアントをハブに接続します。

-

WGB のリロード後、ハブの背後にある WGB dot1x 有線クライアントは、手動で行わない限り、認証を自動的にトリガーしません。

WGB がリロードされた後、ハブの背後にある WGB dot1x 有線クライアントは、クライアント側で認証または接続されたままになり、WGB がリロードされたことが通知されません。クライアントは、WGB ブリッジテーブルにも表示されません。認証をトリガーするには、クライアント インターフェイスを手動で無効にしてから有効にする必要があります。

-

dot1x 有線クライアントのイーサネット インターフェイスを無効にしてから再度有効にすると、一部の dot1x 有線クライアントでクライアント認証が失敗することがあります。

フィードバック

フィードバック