スタンドアロン eGTP P-GW としてのシステムの設定

この項では、テスト環境で eGTP P-GW として実行するようにシステムを設定するための一連の手順の概要と、関連する構成ファイルの例を示します。構成ファイルの完全な例については、付録「サンプル構成ファイル」を参照してください。ここでは次の内容について説明します。

必要な情報

以降のセクションでは、P-GW を設定し、ネットワーク上で動作させるために必要な最小限の情報について説明します。プロセスをより効率的なものにするため、システムを設定する前にこの情報を用意しておくことを推奨します。

ここでは説明していないその他の設定パラメータがあります。これらのパラメータは、主にネットワークでの P-GW の動作の微調整に対応します。これらのパラメータの詳細については、『Command Line Interface Reference』[英語] の該当するセクションを参照してください。

必要なローカルコンテキスト設定情報

次の表に、P-GW でローカルコンテキストを設定するために必要な情報を示します。

| 必要な情報 | 説明 |

|---|---|

|

管理インターフェイスの設定 |

|

|

インターフェイス名 |

システムがインターフェイスを認識するための 1 ~ 79 文字(英字または数字)の識別文字列。 複数のインターフェイスを設定する場合は、複数の名前が必要です。 |

|

IP アドレスとサブネット |

インターフェイスに割り当てられている IPv4 アドレス。 複数のインターフェイスを設定する場合は、複数のアドレスとサブネットが必要です。 |

|

物理ポート番号 |

インターフェイスがバインドされる物理ポート。ポートは、ラインカードが取り付けられているシャーシスロット番号とその後に続くカード上の物理コネクタの番号によって識別されます。たとえば、ポート 17/1 は、スロット 17 にあるカードのコネクタ番号 1 を示します。 単一の物理ポートで複数のインターフェイスに対応できます。 |

|

ゲートウェイ IP アドレス |

管理インターフェイスから特定のネットワークへのスタティック IP ルートを設定するときに使用されます。 |

|

セキュリティ管理者名 |

システムに対して完全な権限を持つセキュリティ管理者の名前。 |

|

セキュリティ管理者のパスワード |

オープンパスワードまたは暗号化パスワードを使用できます。 |

|

リモートアクセスタイプ |

システムへのアクセスに使用するリモートアクセスプロトコルのタイプ(SSH など)。 |

必要な P-GW コンテキスト設定情報

次の表に、P-GW で P-GW コンテキストを設定するために必要な情報を示します。

| 必要な情報 | 説明 |

|---|---|

|

P-GW コンテキスト名 |

システムが P-GW コンテキストを認識するために使用する 1 ~ 79 文字(英字または数字)の識別文字列。 |

|

アカウンティングポリシー名 |

システムがアカウンティングポリシーを認識するために使用する 1 ~ 63 文字(英字または数字)の識別文字列。アカウンティングポリシーは、Rf(オフライン課金)インターフェイスのパラメータを設定するために使用されます。 |

|

S5/S8 インターフェイスの設定(S-GW 間) |

|

|

インターフェイス名 |

システムがインターフェイスを認識するための 1 ~ 79 文字(英字または数字)の識別文字列。 複数のインターフェイスを設定する場合は、複数の名前が必要です。 |

|

IP アドレスとサブネット |

インターフェイスに割り当てられている IPv4 アドレスまたは IPv6 アドレス。 複数のインターフェイスを設定する場合は、複数のアドレスとサブネットが必要です。 |

|

物理ポート番号 |

インターフェイスがバインドされる物理ポート。ポートは、ラインカードが取り付けられているシャーシスロット番号とその後に続くカード上の物理コネクタの番号によって識別されます。たとえば、ポート 17/1 は、スロット 17 にあるカードのコネクタ番号 1 を示します。 単一の物理ポートで複数のインターフェイスに対応できます。 |

|

ゲートウェイ IP アドレス |

インターフェイスから特定のネットワークへのスタティック IP ルートを設定するときに使用されます。 |

|

GTP-U サービスの設定 |

|

|

GTP-U サービス名 |

システムが GTP-U サービスを認識するために使用する 1 ~ 63 文字(英字または数字)の識別文字列。 |

|

IP address |

S5/S8 インターフェイスの IPv4 アドレス。 |

|

P-GW サービス設定 |

|

|

P-GW サービス名 |

システムが P-GW サービスを認識するために使用する 1 ~ 63 文字(英字または数字)の識別文字列。 複数の P-GW サービスを使用する場合は、複数の名前が必要です。 |

|

PLMN ID |

MCC 番号:PLMN の識別子のモバイル国コード(MCC)部分(100 ~ 999 の整数値)。 MNC 番号:PLMN の識別子のモバイルネットワークコード(MNC)部分(00 〜 999 の 2 桁または 3 桁の整数値)。 |

|

eGTP サービスの設定 |

|

|

eGTP サービス名 |

システムが eGTP サービスを認識するために使用する 1 ~ 63 文字(英字または数字)の識別文字列。 |

必要な PDN コンテキスト設定情報

次の表に、P-GW で PDN コンテキストを設定するために必要な情報を示します。

| 必要な情報 | 説明 |

|---|---|

|

PDN コンテキスト名 |

システムが PDN コンテキストを認識するために使用する 1 ~ 79 文字(英字および/または数字)の識別文字列。 |

|

IP アドレスプールの設定 |

|

|

IPv4 アドレスプールの名前と範囲 |

システムが IPv4 プールを認識するために使用する 1 ~ 31 文字(英字と数字)の識別文字列。 複数のプールを設定する場合は、複数の名前が必要です。 開始アドレスと終了アドレスによって定義される IPv4 アドレスの範囲。 |

|

IPv6 アドレスプールの名前と範囲 |

システムが IPv6 プールを認識するために使用する 1 ~ 31 文字(英字や数字)の識別文字列。 複数のプールを設定する場合は、複数の名前が必要です。 開始アドレスと終了アドレスによって定義される IPv6 アドレスの範囲。 |

|

アクセス制御リストの設定 |

|

|

IPv4 アクセスリスト名 |

システムが IPv4 アクセスリストを認識するために使用する 1 ~ 47 文字(英字や数字)の識別文字列。 複数のリストを設定する場合は、複数の名前が必要です。 |

|

IPv6 アクセスリスト名 |

システムが IPv6 アクセスリストを認識するために使用する 1 ~ 79 文字(英字や数字)の識別文字列。 複数のリストを設定する場合は、複数の名前が必要です。 |

|

拒否/許可タイプ |

|

|

アドレス再指定またはリダイレクトタイプ |

|

|

SGi インターフェイスの設定(IPv4 PDN へ/IPv4 PDN から) |

|

|

インターフェイス名 |

システムがインターフェイスを認識するために使用する 1 ~ 79 文字(英字や数字)の識別文字列。 複数のインターフェイスを設定する場合は、複数の名前が必要です。 |

|

IP アドレスとサブネット |

インターフェイスに割り当てられている IPv4 アドレス。 複数のインターフェイスを設定する場合は、複数のアドレスとサブネットが必要です。 |

|

物理ポート番号 |

インターフェイスがバインドされる物理ポート。ポートは、ラインカードが取り付けられているシャーシスロット番号とその後に続くカード上の物理コネクタの番号によって識別されます。たとえば、ポート 17/1 は、スロット 17 にあるカードのコネクタ番号 1 を示します。 単一の物理ポートで複数のインターフェイスに対応できます。 |

|

ゲートウェイ IP アドレス |

インターフェイスから特定のネットワークへのスタティック IP ルートを設定するときに使用されます。 |

|

SGi インターフェイスの設定(IPv6 PDN へ/IPv6 PDN から) |

|

|

インターフェイス名 |

システムがインターフェイスを認識するために使用する 1 ~ 79 文字(英字や数字)の識別文字列。 複数のインターフェイスを設定する場合は、複数の名前が必要です。 |

|

IP アドレスとサブネット |

インターフェイスに割り当てられている IPv6 アドレス。 複数のインターフェイスを設定する場合は、複数のアドレスとサブネットが必要です。 |

|

物理ポート番号 |

インターフェイスがバインドされる物理ポート。ポートは、ラインカードが取り付けられているシャーシスロット番号とその後に続くカード上の物理コネクタの番号によって識別されます。たとえば、ポート 17/1 は、スロット 17 にあるカードのコネクタ番号 1 を示します。 単一の物理ポートで複数のインターフェイスに対応できます。 |

|

ゲートウェイ IP アドレス |

インターフェイスから特定のネットワークへのスタティック IP ルートを設定するときに使用されます。 |

必要な AAA コンテキスト設定情報

次の表に、P-GW で AAA コンテキストを設定するために必要な情報を示します。

| 必要な情報 | 説明 |

|---|---|

|

Gx インターフェイスの設定(PCRF 対応) |

|

|

インターフェイス名 |

システムがインターフェイスを認識するために使用する 1 ~ 79 文字(英字や数字)の識別文字列。 複数のインターフェイスを設定する場合は、複数の名前が必要です。 |

|

IP アドレスとサブネット |

インターフェイスに割り当てられている IPv4 アドレスまたは IPv6 アドレス。 複数のインターフェイスを設定する場合は、複数のアドレスとサブネットが必要です。 |

|

物理ポート番号 |

インターフェイスがバインドされる物理ポート。ポートは、ラインカードが取り付けられているシャーシスロット番号とその後に続くカード上の物理コネクタの番号によって識別されます。たとえば、ポート 17/1 は、スロット 17 にあるカードのコネクタ番号 1 を示します。 単一の物理ポートで複数のインターフェイスに対応できます。 |

|

ゲートウェイ IP アドレス |

インターフェイスから特定のネットワークへのスタティック IP ルートを設定するときに使用されます。 |

|

Gx Diameter エンドポイントの設定 |

|

|

エンドポイント名 |

Gx Diameter エンドポイントの設定がシステムによって認識される 1 〜 63 文字(英字や数字)の識別文字列。 |

|

発信元レルム名 |

1 ~ 127 文字の識別文字列。 このレルムは、Diameter アイデンティティです。発信者のレルムはすべての Diameter メッセージに存在し、通常は会社名またはサービス名です。 |

|

発信元ホスト名 |

Gx 送信元ホストがシステムによって認識される、1 ~ 255 文字(英字や数字)の識別文字列。 |

|

元のホストアドレス |

Gx インターフェイスの IP アドレス。 |

|

ピア名 |

上述の Gx エンドポイント名。 |

|

ピアレルム名 |

上述の Gx 発信元レルム名。 |

|

ピアのアドレスとポート番号 |

PCRF の IP アドレスとポート番号。 |

|

ルートエントリピア |

上述の Gx エンドポイント名。 |

|

Gy インターフェイスの設定(オンライン課金サーバー対応) |

|

|

インターフェイス名 |

システムがインターフェイスを認識するために使用する 1 ~ 79 文字(英字や数字)の識別文字列。 複数のインターフェイスを設定する場合は、複数の名前が必要です。 |

|

IP アドレスとサブネット |

インターフェイスに割り当てられている IPv4 アドレスまたは IPv6 アドレス。 複数のインターフェイスを設定する場合は、複数のアドレスとサブネットが必要です。 |

|

物理ポート番号 |

インターフェイスがバインドされる物理ポート。ポートは、ラインカードが取り付けられているシャーシスロット番号とその後に続くカード上の物理コネクタの番号によって識別されます。たとえば、ポート 17/1 は、スロット 17 にあるカードのコネクタ番号 1 を示します。 単一の物理ポートで複数のインターフェイスに対応できます。 |

|

ゲートウェイ IP アドレス |

インターフェイスから特定のネットワークへのスタティック IP ルートを設定するときに使用されます。 |

|

Gy Diameter エンドポイントの設定 |

|

|

エンドポイント名 |

Gy Diameter エンドポイントの設定がシステムによって認識される 1 〜 63 文字(英字や数字)の識別文字列。 |

|

発信元レルム名 |

1 ~ 127 文字の識別文字列。 このレルムは、Diameter アイデンティティです。発信者のレルムはすべての Diameter メッセージに存在し、通常は会社名またはサービス名です。 |

|

発信元ホスト名 |

Gy 送信元ホストがシステムによって認識される、1 ~ 255 文字(英字や数字)の識別文字列。 |

|

元のホストアドレス |

Gy インターフェイスの IP アドレス。 |

|

ピア名 |

上述の Gy エンドポイント名。 |

|

ピアレルム名 |

上述の Gy 発信元レルム名。 |

|

ピアのアドレスとポート番号 |

OCS の IP アドレスとポート番号。 |

|

ルートエントリピア |

上述の Gy エンドポイント名。 |

|

Gz インターフェイスの設定(オフライン課金サーバーに対する) |

|

|

インターフェイス名 |

システムがインターフェイスを認識するために使用する 1 ~ 79 文字(英字や数字)の識別文字列。 複数のインターフェイスを設定する場合は、複数の名前が必要です。 |

|

IP アドレスとサブネット |

インターフェイスに割り当てられている IPv4 アドレス。 複数のインターフェイスを設定する場合は、複数のアドレスとサブネットが必要です。 |

|

物理ポート番号 |

インターフェイスがバインドされる物理ポート。ポートは、ラインカードが取り付けられているシャーシスロット番号とその後に続くカード上の物理コネクタの番号によって識別されます。たとえば、ポート 17/1 は、スロット 17 にあるカードのコネクタ番号 1 を示します。 単一の物理ポートで複数のインターフェイスに対応できます。 |

|

ゲートウェイ IP アドレス |

インターフェイスから特定のネットワークへのスタティック IP ルートを設定するときに使用されます。 |

|

Rf インターフェイスの設定(オフライン課金サーバーに対する) |

|

|

インターフェイス名 |

システムがインターフェイスを認識するために使用する 1 ~ 79 文字(英字や数字)の識別文字列。 複数のインターフェイスを設定する場合は、複数の名前が必要です。 |

|

IP アドレスとサブネット |

インターフェイスに割り当てられている IPv4 アドレスまたは IPv6 アドレス。 複数のインターフェイスを設定する場合は、複数のアドレスとサブネットが必要です。 |

|

物理ポート番号 |

インターフェイスがバインドされる物理ポート。ポートは、ラインカードが取り付けられているシャーシスロット番号とその後に続くカード上の物理コネクタの番号によって識別されます。たとえば、ポート 17/1 は、スロット 17 にあるカードのコネクタ番号 1 を示します。 単一の物理ポートで複数のインターフェイスに対応できます。 |

|

ゲートウェイ IP アドレス |

インターフェイスから特定のネットワークへのスタティック IP ルートを設定するときに使用されます。 |

|

Rf Diameter エンドポイントの設定 |

|

|

エンドポイント名 |

Rf Diameter エンドポイントの設定がシステムによって認識される 1 〜 63 文字(英字や数字)の識別文字列。 |

|

発信元レルム名 |

1 ~ 127 文字の識別文字列。 このレルムは、Diameter アイデンティティです。発信者のレルムはすべての Diameter メッセージに存在し、通常は会社名またはサービス名です。 |

|

発信元ホスト名 |

Rf 送信元ホストがシステムによって認識される、1 ~ 255 文字(英字や数字)の識別文字列。 |

|

元のホストアドレス |

Rf インターフェイスの IP アドレス。 |

|

ピア名 |

上述の Rf エンドポイント名。 |

|

ピアレルム名 |

上述の Rf 発信元レルム名。 |

|

ピアのアドレスとポート番号 |

OFCS の IP アドレスとポート番号。 |

|

ルートエントリピア |

上述の Rf エンドポイント名。 |

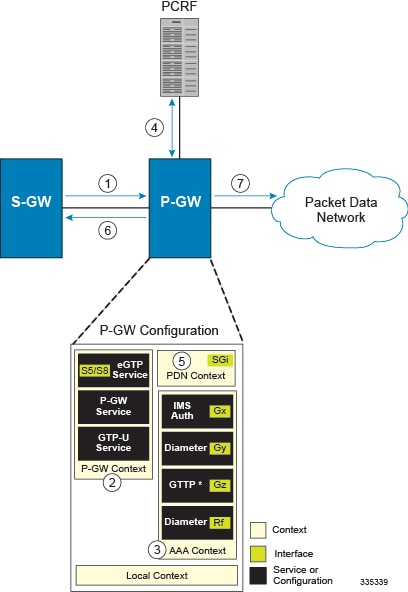

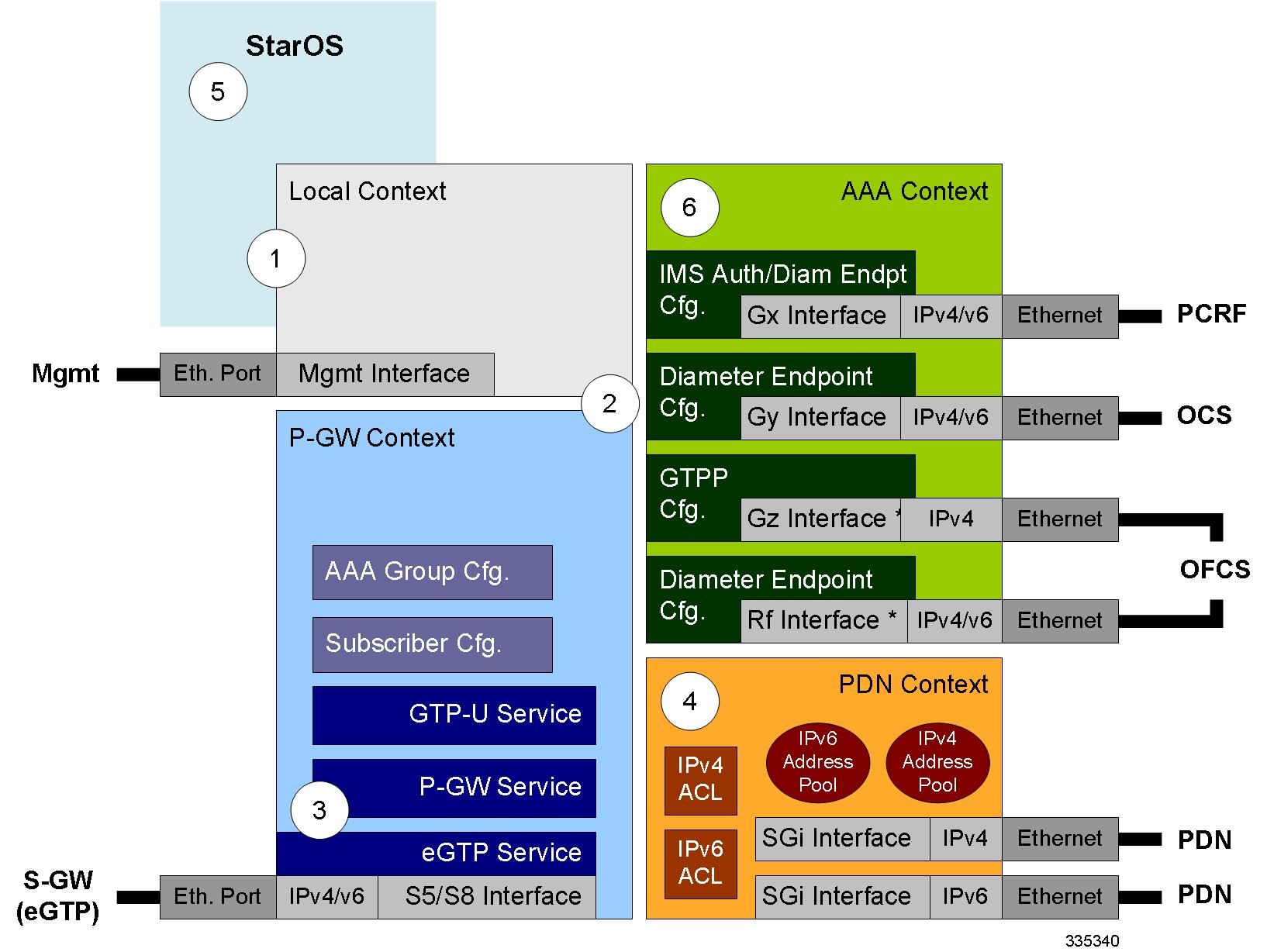

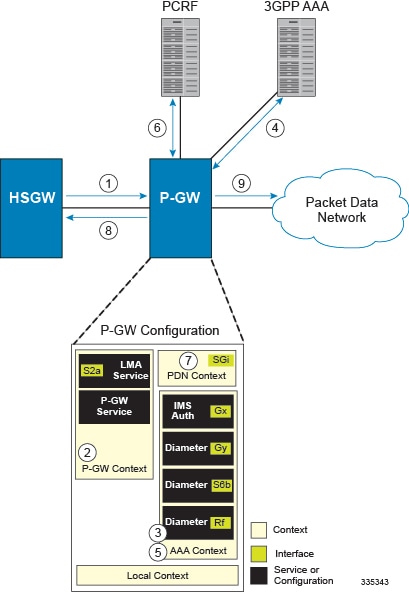

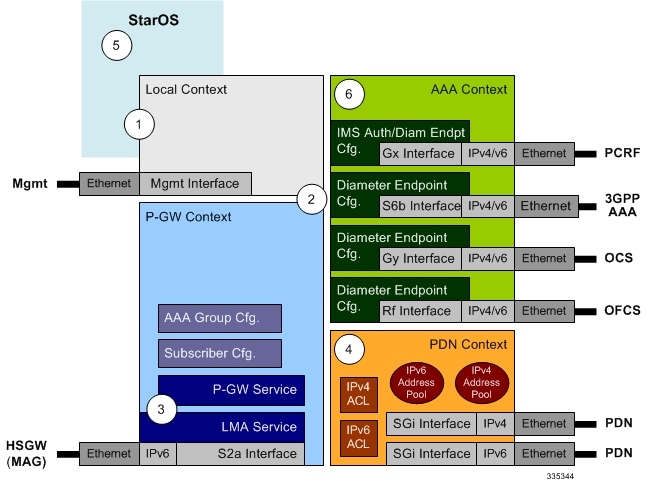

この設定が動作する仕組み

次の図と補足テキストは、GTP LTE ネットワークから発信されるサブスクライバコールを処理するために、単一の送信元と接続先のコンテキストを持つこの設定がシステムによってどのように使用されるかを示しています。

-

S-GW は、アクセスポイント名(APN)を含むセッション作成要求メッセージを P-GW に送信することにより、S5/S8 接続を確立します。

-

P-GW サービスは、セッションに AAA 機能を提供するために使用するコンテキストを決定します。このプロセスについては、『System Administration Guide』の「Understanding the System Operation and Configuration」の章にある「How the System Selects Contexts」の項で説明しています。

-

P-GW は、設定済みの Gx Diameter エンドポイントを使用して IP-CAN セッションを確立します。

-

P-GW は、IP-CAN セッションの確立を示すために CCRF に CC 要求(CCR)メッセージを送信し、PCRF は CC 応答(CCA)で確認応答します。

-

P-GW は APN 設定を使用して PDN コンテキストを選択します。選択した PDN コンテキストで設定された IP プールから IP アドレスが割り当てられます。

-

P-GW は、割り当てられたアドレスと追加情報を含むセッション作成応答メッセージで S-GW に応答します。

-

S5/S8 データプレーントンネルが確立され、P-GW は PDN との間でパケットを送受信できます。

eGTP P-GW 設定

スタンドアロン eGTP P-GW として動作するようにシステムを設定するには、次の手順を実行します。

手順

|

ステップ 1 |

『System Administration Guide』[英語] に記載されている設定例を適用して、PSC のアクティブ化などのシステム設定パラメータを設定します。 |

|

ステップ 2 |

「初期設定」に記載されている設定例を適用して、コンテキストやサービスの作成などの初期設定パラメータを設定します。 |

|

ステップ 3 |

システムを eGTP P-GW として動作するように設定し、「P-GW サービス設定」に記載されている設定例を適用して、eGTP インターフェイスや IP ルートなどの基本的な P-GW パラメータを設定します。 |

|

ステップ 4 |

「P-GW PDN コンテキストの設定」の設定例を適用して、PDN コンテキストを設定します。 |

|

ステップ 5 |

「アクティブ課金サービス設定」の設定例を適用して、Gx インターフェイスのサポートのためのアクティブ課金サービスを有効にし、設定します。 |

|

ステップ 6 |

「ポリシーの設定」の設定例を適用して、AAA コンテキストを作成し、ポリシーのパラメータを設定します。 |

|

ステップ 7 |

「設定の確認と保存」の手順に従って、設定を確認して保存します。 |

初期設定

手順

|

ステップ 1 |

「ローカルコンテキストの変更」の設定例を適用して、ローカルシステム管理パラメータを設定します。 |

|

ステップ 2 |

「eGTP P-GW コンテキストの作成と設定」の設定例を適用して、eGTP サービスを配置したコンテキストを作成します。 |

|

ステップ 3 |

「P-GW コンテキストでの APN の作成と設定」の設定例を適用して、P-GW コンテキストで APN を作成および設定します。 |

|

ステップ 4 |

「P-GW コンテキストでの AAA グループの作成と設定」の設定例を適用して、P-GW コンテキストで AAA サーバーグループを作成および設定します。 |

|

ステップ 5 |

「eGTP サービスの作成と設定」の設定例を適用して、新しく作成されたコンテキスト内に eGTP サービスを作成します。 |

|

ステップ 6 |

「GTP-U サービスの作成と設定」の設定例を適用して、P-GW コンテキスト内に GTP-U サービスを作成および設定します。 |

|

ステップ 7 |

「P-GW PDN コンテキストの作成」の設定例を適用して、PDN へのインターフェイスが配置されるコンテキストを作成します。 |

ローカルコンテキストの変更

デフォルトサブスクライバを設定し、ローカルコンテキストでリモートアクセス機能を設定するには、次の例を使用します。

configure

context local

interface <lcl_cntxt_intrfc_name>

ip address <ip_address> <ip_mask>

exit

server ftpd

exit

server telnetd

exit

subscriber default

exit

administrator <name> encrypted password <password> ftp

ip route <ip_addr/ip_mask> <next_hop_addr> <lcl_cntxt_intrfc_name>

exit

port ethernet <slot#/port#>

no shutdown

bind interface <lcl_cntxt_intrfc_name> local

end eGTP P-GW コンテキストの作成と設定

次の例を使用して、P-GW コンテキストを作成し、S5 または S8 IPv4 インターフェイス(S-GW との間のデータトラフィック用)を作成し、S5 または S8 インターフェイスを設定済みのイーサネットポートにバインドします。

configure

gtpp single-source

context <pgw_context_name> -noconfirm

interface <s5s8_interface_name>

ip address <ipv4_address>

exit

gtpp group default

gtpp charging-agent address <gz_ipv4_address>

gtpp echo-interval <seconds>

gtpp attribute diagnostics

gtpp attribute local-record-sequence-number

gtpp attribute node-id-suffix <string>

gtpp dictionary <name>

gtpp server <ipv4_address> priority <num>

gtpp server <ipv4_address> priority <num> node-alive enable

exit

policy accounting <rf_policy_name> -noconfirm

accounting-level {level_type}

accounting-event-trigger interim-timeout action stop-start

operator-string <string>

cc profile <index> interval <seconds>

exit

exit

subscriber default

exit

port ethernet <slot_number/port_number>

no shutdown

bind interface <s5s8_interface_name> <pgw_context_name>

end 注:

-

gtpp single-source が有効になり、各 AAA マネージャが独自の UDP ポートで要求を生成するのではなく、システムが単一の UDP ポートを使用して(AAA プロキシ機能によって)アカウンティングサーバーへの要求を生成できるようになりました。

-

S5 または S8(P-GW から S-GW)インターフェイスの IP アドレスは、ipv6 address コマンドを使用して IPv6 アドレスとして指定することもできます。

-

Rf(オフライン課金)インターフェイスのアカウンティングポリシーを設定します。アカウンティングレベルのタイプは、Flow、PDN、PDN-QCI、QCI、および Subscriber です。このコマンドの詳細については、『Command Line Interface Reference』の「Accounting Profile Configuration Mode Commands」の章を参照してください。

-

Gz アカウンティングの GTPP グループを設定します。

P-GW コンテキストでの APN の作成と設定

次の設定を使用して、APN を作成します。

configure

context <pgw_context_name> -noconfirm

apn <name>

accounting-mode radius-diameter

associate accounting-policy <rf_policy_name>

ims-auth-service <gx_ims_service_name>

aaa group <rf-radius_group_name>

dns primary <ipv4_address>

dns secondary <ipv4_address>

ip access-group <name> in

ip access-group <name> out

mediation-device context-name <pgw_context_name>

ip context-name <pdn_context_name>

ipv6 access-group <name> in

ipv6 access-group <name> out

active-charging rulebase <name>

end 注:

-

IMS 承認サービスは、AAA コンテキストで作成および設定されます。

-

複数の APN を、異なるドメイン名をサポートするように設定できます。

-

事前設定済みのアカウンティングポリシーをこの APN に関連付けるには、associate accounting-policy コマンドを使用します。アカウンティングポリシーは、P-GW コンテキストで設定されます。その例が「eGTP P-GW コンテキストの作成と設定」で示されています。

Gz インターフェイスパラメータを含む APN を作成するには、次の設定を使用します。

configure

context <pgw_context_name> -noconfirm

apn <name>

bearer-control-mode mixed

selection-mode sent-by-ms

accounting-mode gtpp

gtpp group default accounting-context <aaa_context_name>

ims-auth-service <gx_ims_service_name>

ip access-group <name> in

ip access-group <name> out

ip context-name <pdn_context_name>

active-charging rulebase <gz_rulebase_name>

end 注:

-

IMS 承認サービスは、AAA コンテキストで作成および設定されます。

-

複数の APN を、異なるドメイン名をサポートするように設定できます。

-

accounting-mode GTPP および GTPP group コマンドは、この APN を Gz アカウンティング用に設定します。

P-GW コンテキストでの AAA グループの作成と設定

RADIUS および Rf アカウンティングをサポートする AAA グループを作成および設定するには、次の例を使用します。

configure

context <pgw_context_name> -noconfirm

aaa group <rf-radius_group_name>

radius attribute nas-identifier <id>

radius accounting interim interval <seconds>

radius dictionary <name>

radius mediation-device accounting server <address> key <key>

diameter authentication dictionary <name>

diameter accounting dictionary <name>

diameter accounting endpoint <rf_cfg_name>

diameter accounting server <rf_cfg_name> priority <num>

exit

aaa group default

radius attribute nas-ip-address address <ipv4_address>

radius accounting interim interval <seconds>

diameter authentication dictionary <name>

diameter accounting dictionary <name>

diameter accounting endpoint <rf_cfg_name>

diameter accounting server <rf_cfg_name> priority <num>

end eGTP サービスの作成と設定

eGTP サービスを作成するには、次の設定例を使用します。

configure

context <pgw_context_name>

egtp-service <egtp_service_name> -noconfirm

interface-type interface-pgw-ingress

validation mode default

associate gtpu-service <gtpu_service_name>

gtpc bind address <s5s8_interface_address>

end 注:

-

同じ ASR 5500 で P-GW サービスをコロケーションするには、gtpc bind address コマンドで、P-GW サービスがバインドされているのと同じ IP アドレスを使用する必要があります。

GTP-U サービスの作成と設定

次の設定例を使用して、GTP-U サービスを作成します。

configure

context <pgw_context_name>

gtpu-service <gtpu_service_name> -noconfirm

bind ipv4-address <s5s8_interface_address>

end 注:

-

bind コマンドは、ipv6-address コマンドを使用して IPv6 アドレスとしても指定できます。

P-GW PDN コンテキストの作成

P-GW PDN コンテキストおよびイーサネット インターフェイスを作成し、インターフェイスを設定済みのイーサネットポートにバインドするには、次の例を使用します。

configure

context <pdn_context_name> -noconfirm

interface <sgi_ipv4_interface_name>

ip address <ipv4_address>

interface <sgi_ipv6_interface_name>

ipv6 address <address>

end P-GW サービス設定

手順

|

ステップ 1 |

「P-GW サービスの設定」の設定例を適用して、P-GW サービスを設定します。 |

|

ステップ 2 |

「固定 IP ルートの設定」の設定例を適用して、eGTP サービングゲートウェイへの IP ルートを指定します。 |

P-GW サービスの設定

次の例を使用して、P-GW サービスを設定します。

configure

context <pgw_context_name>

pgw-service <pgw_service_name> -noconfirm

plmn id mcc <id> mnc <id>

associate egtp-service <egtp_service_name>

associate qci-qos-mapping <name>

end 注:

-

QCI-QoS マッピング設定は AAA コンテキストで作成されます。詳細については、QCI-QoS マッピングの設定を参照してください。

- 同じ ASR 5500 で P-GW サービスをコロケーションするには、P-GW サービス内で associate pgw-service name コマンドを設定する必要があります。

固定 IP ルートの設定

次の例を使用して、eGTP サービングゲートウェイとのコントロールプレーンおよびユーザープレーンのデータ通信の IP ルートを設定します。

configure

context <pgw_context_name>

ip route <sgw_ip_addr/mask> <sgw_next_hop_addr> <pgw_intrfc_name>

end P-GW PDN コンテキストの設定

次の例を使用して、IP プールと APN を設定し、PDN コンテキストのインターフェイスにポートをバインドします。

configure

context <pdn_context_name> -noconfirm

interface <sgi_ipv4_interface_name>

ip address <ipv4_address>

exit

interface <sgi_ipv6_interface_name>

ip address <ipv6_address>

exit

ip pool <name> range <start_address end_address> public <priority>

ipv6 pool <name> range <start_address end_address> public <priority>

subscriber default

exit

ip access-list <name>

redirect css service <name> any

permit any

exit

ipv6 access-list <name>

redirect css service <name> any

permit any

exit

aaa group default

exit

exit

port ethernet <slot_number/port_number>

no shutdown

bind interface <sgi_ipv4_interface_name> <pdn_context_name>

exit

port ethernet <slot_number/port_number>

no shutdown

bind interface <sgi_ipv6_interface_name> <pdn_context_name>

end アクティブ課金サービス設定

アクティブ課金を有効化および設定するには、次の例を使用します。

configure

require active-charging optimized-mode

active-charging service <name>

ruledef <name>

<rule>

.

.

<rule>

exit

ruledef default

ip any-match = TRUE

exit

ruledef icmp-pkts

icmp any-match = TRUE

exit

ruledef qci3

icmp any-match = TRUE

exit

ruledef static

icmp any-match = TRUE

exit

charging-action <name>

<action>

.

.

<action>

exit

charging-action icmp

billing-action egcdr

exit

charging-action qci3

content-id <id>

billing-action rf

qos-class-identifier <id>

allocation-retention-priority <priority>

tft packet-filter qci3

exit

charging-action static

service-identifier <id>

billing-action rf

qos-class-identifier <id>

allocation-retention-priority <priority>

tft packet-filter qci3

exit

packet-filter <packet_filter_name>

ip remote-address = { <ipv4/ipv6_address> | <ipv4/ipv6_address/mask> }

ip remote-port { = <port_number> | range <start_port_number> to <end_port_number> }

exit

rulebase default

exit

rulebase <name>

<rule_base>

.

.

<rule_base>

exit

rulebase <gx_rulebase_name>

dynamic-rule order first-if-tied

egcdr tariff minute <minute> hour <hour>(optional)

billing-records egcdr

action priority 5 dynamic-only ruledef qci3 charging-action qci3

action priority 100 ruledef static charging-action static

action priority 500 ruledef default charging-action icmp

action priority 570 ruledef icmp-pkts charging-action icmp

egcdr threshold interval <interval>

egcdr threshold volume total <bytes>

end 注:

-

ルールベースとは、ルール定義および関連する課金アクションの集合です。

-

上記のように、複数のルール定義、課金アクション、およびルールベースを設定して、さまざまな課金シナリオをサポートできます。

-

課金アクションは、ルール定義が一致したときに実行するアクションを定義します。

-

ルーティングルールや課金ルールの定義を作成および設定できます。作成できるルーティングルール定義の最大数は 256 です。課金ルール定義の最大数は 2048 です。

-

Gz アカウンティングの場合、charge-action qc13 、icmp 、および static の例にある billing-action egcdr コマンドが必要です。

-

Gz ルールベースの例では、オフライン課金用の Gz インターフェイスがサポートされます。Gz アカウンティングには、billing-records egcdr コマンドが必要です。その他のコマンドはすべてオプションです。

重要 |

専用ベアラーでアップリンクパケットを受信している場合は、専用ベアラーにインストールされているルールだけが照合されます。静的ルールは一致せず、一致しないパケットはドロップされます。 |

ポリシーの設定

手順

|

ステップ 1 |

「AAA コンテキストの作成と設定」の設定例を適用して、ポリシーとアカウンティングのインターフェイスを設定します。 |

|

ステップ 2 |

「QCI-QoS マッピングの設定」に記載されている設定例を適用して、QCI から QoS へのマッピングを作成し、設定します。 |

AAA コンテキストの作成と設定

次の例を使用して、Diameter サポートとポリシー制御を含む AAA コンテキストを作成および設定し、このコンテキストと PCRF、OCS、および OFCS 間のトラフィックをサポートしているインターフェイスにイーサネットポートをバインドします。

configure

context <aaa_context_name> -noconfirm

interface <gx_interface_name>

ipv6 address <address>

exit

interface <gy_interface_name>

ipv6 address <address>

exit

interface <gz_interface_name>

ip address <ipv4_address>

exit

interface <rf_interface_name>

ip address <ipv4_address>

exit

subscriber default

exit

ims-auth-service <gx_ims_service_name>

p-cscf discovery table <#> algorithm round-robin

p-cscf table <#> row-precedence <#> ipv6-address <pcrf_ipv6_adr>

policy-control

diameter origin endpoint <gx_cfg_name>

diameter dictionary <name>

diameter host-select table <#> algorithm round-robin

diameter host-select row-precedence <#> table <#> host <gx_cfg_name>

exit

exit

diameter endpoint <gx_cfg_name>

origin realm <realm_name>

origin host <name> address <aaa_ctx_ipv6_address>

peer <gx_cfg_name> realm <name> address <pcrf_ipv4_or_ipv6_addr>

route-entry peer <gx_cfg_name>

exit

diameter endpoint <gy_cfg_name>

origin realm <realm_name>

origin host <name> address <gy_ipv6_address>

connection retry-timeout <seconds>

peer <gy_cfg_name> realm <name> address <ocs_ipv4_or_ipv6_addr>

route-entry peer <gy_cfg_name>

exit

diameter endpoint <rf_cfg_name>

use-proxy

origin realm <realm_name>

origin host <name> address <rf_ipv4_address>

peer <rf_cfg_name> realm <name> address <ofcs_ipv4_or_ipv6_addr>

route-entry peer <rf_cfg_name>

exit

exit

port ethernet <slot_number/port_number>

no shutdown

bind interface <gx_interface_name> <aaa_context_name>

exit

port ethernet <slot_number/port_number>

no shutdown

bind interface <gy_interface_name> <aaa_context_name>

exit

port ethernet <slot_number/port_number>

no shutdown

bind interface <gz_interface_name> <aaa_context_name>

exit

port ethernet <slot_number/port_number>

no shutdown

bind interface <rf_interface_name> <aaa_context_name>

end 注:

-

ims-auth-service の下の p-cscf table コマンドでも、PCRF に IPv4 アドレスを指定できます。

-

Gx インターフェイスの IP アドレスは、ip address コマンドを使用して IPv4 アドレスとして指定することもできます。

-

Gy インターフェイスの IP アドレスは、ip address コマンドを使用して IPv4 アドレスとして指定することもできます。

-

Rf インターフェイスの IP アドレスは、ipv6 address コマンドを使用して IPv6 アドレスとして指定することもできます。

QCI-QoS マッピングの設定

QCI 値を作成し、適用可能な QoS パラメータにマッピングするには、次の例を使用します。

configure

qci-qos-mapping <name>

qci 1 user-datagram dscp-marking <hex>

qci 3 user-datagram dscp-marking <hex>

qci 9 user-datagram dscp-marking <hex>

end 注:

-

有効なライセンスキーがインストールされていない場合、P-GW は非標準の QCI 値をサポートしません。

QCI 値 1 ~ 9 は、3GPP TS 23.203 で定義されている標準値です。P-GW はこれらの標準値をサポートします。

3GPP リリース 8 以降では、通信事業者固有/非標準の QCI がサポートされ、キャリアは QCI 128- 254 を定義できます。

-

上記の設定は、1 つのキーワードの例のみを示しています。qci コマンドおよびサポートされるその他のキーワードの詳細については、『Command Line Interface Reference』の「QCI - QOS Mapping Configuration Mode Commands」[英語] の章を参照してください。

設定の確認と保存

Exec モードコマンド save configuration を使用して、フラッシュメモリ、外部メモリデバイス、および/またはネットワークの場所に設定を保存します。構成ファイルを検証して保存する方法の詳細については、『System Administration Guide』および『Command Line Interface Reference』を参照してください。

DHCP サービス設定

システムは、動的ホスト制御プロトコル(DHCP)を使用して PDP コンテキストに IP アドレスを割り当てるように設定できます。DHCP を使用した IP アドレスの割り当ては、APN での設定に従い、次の方法で行います。

DHCP プロキシ:システムはクライアント(MS)のプロキシとして機能し、クライアント(MS)に代わって DHCP 検出要求を開始します。DHCP 検出要求への応答で DHCP サーバーから割り当てられた IP アドレスを受信すると、受け取った IP アドレスを MS に割り当てます。割り当てられたこのアドレスは、システムの IP アドレスプールに設定されているアドレスと一致している必要があります。この手順全体は MS からは認識できません。

メモリ内のアドレス数が減少すると、システムは DHCP サーバーに追加のアドレスを要求します。メモリに保存されているアドレスの数が設定された制限を超えると、それらは DHCP サーバーに返却されます。

通信先 DHCP サーバーと IP アドレスの処理方法を指定するパラメータを最初に設定する必要があります。これらのパラメータは、DHCP サービスの一部として設定されます。

重要 |

ここでは、DHCP ベースの IP 割り当てのために DHCP サービスを設定する際に必要な最小限の命令セットについて説明します。追加の DHCP サーバーパラメータとこれらのコマンドの動作を設定するコマンドの詳細については、『Command Line Interface Reference』の「DHCP Service Configuration Mode Commands」の章を参照してください。 |

以下の手順は、『システム管理ガイド』で説明されているシステムレベルの設定と、この章の「eGTP P-GW 設定」セクションで説明されている P-GW サービスがすでに設定済みであることを前提としています。

DHCP サービスを設定するには、次の手順を実行します。

手順

|

ステップ 1 |

システムコンテキストで DHCP サービスを作成し、「DHCP サービスの作成」の設定例を適用してバインドします。 |

|

ステップ 2 |

「DHCP サーバーパラメータ設定」の設定例を適用して、DHCP サーバーと、DHCP サーバーからの応答で受け入れられる最小および最大の許容リース時間を設定します。 |

|

ステップ 3 |

DHCPv6 サービス設定の確認 の手順に従って、DHCP サービスの設定を確認します。 |

|

ステップ 4 |

「設定の確認と保存」セクションの説明に従って、設定を保存します。 |

DHCP サービスの作成

DHCP ベースのアドレス割り当てをサポートするように DHCP サービスを作成するには、次の例を使用します。

configure

context <dest_ctxt_name>

dhcp-service <dhcp_svc_name>

bind address <ip_address> [nexthop-forwarding-address <nexthop_ip_address> [mpls-label input <in_mpls_label_value> output <out_mpls_label_value1> [out_mpls_label_value2]]]

end -

適切に動作させるには、DHCP 機能を接続先コンテキスト内で設定する必要があります。

-

オプションのキーワード nexthop-forwarding-address <nexthop_ip_address > [mpls-label input <in_mpls_label_value > output <out_mpls_label_value1 > [ out_mpls_label_value2 ]] により、MPLS トラフィックでの DHCP が適用されます。

DHCP サーバーパラメータ設定

DHCP ベースのアドレス割り当てをサポートするように DHCP サーバーパラメータを設定するには、次の例を使用します。

configure

context <dest_ctxt_name>

dhcp-service <dhcp_svc_name>

dhcp server <ip_address> [priority <priority>

dhcp server selection-algorithm {first-server | round-robin}

lease-duration min <minimum_dur> max <max_dur>

dhcp deadtime <max_time>

dhcp detect-dead-server consecutive-failures <max_number>

max-retransmissions <max_number>

retransmission-timeout <dur_sec>

end -

複数の DHCP サービスを設定できます。dhcp server コマンドを複数回入力することで、各サービスに複数の DHCP サーバーを構成できます。最大 225 の DHCP サービスを構成でき、それぞれの DHCP サービスには最大 8 つの DHCP サーバーを構成できます。

-

dhcp detect-dead-server コマンドと max-retransmissions コマンドは、相互に連携して動作します。

-

retransmission-timeout コマンドは max-retransmissions コマンドと連携して動作します。

DHCP サービス設定の確認

手順

|

ステップ 1 |

EXEC モードで次のコマンドを入力して、DHCP サーバーが正しく設定されていることを確認します。 このコマンドは、次に示すような出力を生成します。この例では、DHCP 名は dhcp1 です。 |

|

ステップ 2 |

EXEC モードで次のコマンドを入力して、DHCP サービスのステータスを確認します。 |

DHCPv6 サービス設定

IPv6 の Dynamic Host Configuration Protocol(DHCP)が表示されるようにシステムを設定し、IPv6 ネットワークアドレスなどの設定パラメータを IPv6 ノードに渡すことができます。DHCPv6 の設定は APN 内で行います。

以下の手順は、『System Administration Guide』で説明されているシステムレベルの設定と P-GW PDN コンテキストの設定で説明されている APN がすでに設定済みであることを前提としています。

DHCPv6 サービスを設定するには、次の手順を実行します。

手順

|

ステップ 1 |

システムコンテキストで DHCPv6 サービスを作成し、DHCPv6 サービスの作成の設定例を適用してバインドします。 |

|

ステップ 2 |

DHCPv6 サーバーパラメータ設定の設定例を適用して、DHCPv6 サーバーや、更新時間、再バインド時間、優先ライフタイム、有効なライフタイムに関する設定可能なその他の値を設定します。 |

|

ステップ 3 |

DHCPv6 クライアントパラメータ設定の設定例を適用して、DHCPv6 クライアントや、最大再送信回数、サーバーのデッド回数、サーバーの復帰時間に関するその他の設定可能な値を設定します。 |

|

ステップ 4 |

DHCPv6 プロファイル設定の設定例を適用して、DHCPv6 プロファイルを設定します。 |

|

ステップ 5 |

DHCPv6 設定の関連付けの設定例を適用して、DHCPv6 プロファイルの設定を APN に関連付けます。 |

|

ステップ 6 |

DHCPv6 サービス設定の確認の手順に従って、DHCPv6 サービスの設定を確認します。 |

|

ステップ 7 |

「設定の確認と保存」の章の説明に従って、設定を保存します。 |

DHCPv6 サービスの作成

DHCP ベースのアドレス割り当てをサポートするように DHCPv6 サービスを作成するには、次の例を使用します。

configure

context <dest_ctxt_name>

dhcpv6-service <dhcpv6_svc_name>

bind address <ipv6_address> port <port>

end -

適切に動作させるには、DHCPv6 機能を接続先コンテキスト内で設定する必要があります。

-

ポートはリッスンポートを指定し、そのポートにバインドされた DHCPv6 サーバーを起動するために使用されます。これはオプションであり、指定されていない場合、デフォルトのポートは 547 です。

(注) |

DHCPv6インターフェイスにはリンクローカルアドレスとユニキャストアドレスのみを使用します |

DHCPv6 サーバーパラメータ設定

DHCPv6 ベースのアドレス割り当てをサポートするように DHCPv6 サーバーパラメータを設定するには、次の例を使用します。

configure

context <dest_ctxt_name>

dhcpv6-service <dhcpv6_svc_name>

dhcpv6-server

renew-time <renewal_time>

rebind-time <rebind_time>

preferred-lifetime <pref_lifetime>

valid-lifetime <valid_lifetime>

end -

dhcp server コマンドを複数回入力することで、複数の DHCP を設定できます。システムごとに(タイプに関係なく)最大 256 のサービスを設定できます。

-

renew-time は、DHCP サービスによって割り当てられるプレフィックスの更新時間を設定します。デフォルトは 900 秒です。

-

rebind-time は、DHCP サービスによって割り当てられるプレフィックスの再バインド時間を設定します。デフォルトは 900 秒です。

-

preferred-lifetime は、DHCP サービスによって割り当てられるプレフィックスの優先ライフタイムを設定します。デフォルトは 900 秒です。

-

valid-lifetime は、DHCP サービスによって割り当てられるプレフィックスの有効なライフタイムを設定します。デフォルトは 900 秒です。

DHCPv6 クライアントパラメータ設定

DHCPv6 ベースのアドレス割り当てをサポートするように DHCPv6 クライアントパラメータを設定するには、次の例を使用します。

configure

context <dest_ctxt_name>

dhcpv6-service <dhcpv6_svc_name>

dhcpv6-client

server-ipv6-address <ipv6_addr> port <port> priority <priority>

max-retransmissions <max_number>

server-dead-time <dead_time>

server-resurrect-time <revive_time>

end -

DHCPv6 クライアントの設定には、IPv6 アドレス、ポート、および優先順位が必要です。ポートは DHCPv6 サーバーとの通信に使用されます。指定しない場合、デフォルトのポート 547 が使用されます。優先順位パラメータでは、試行するサーバーの優先順位を定義します。

-

max-retransmissions :DHCPV6 クライアントが DHCPV6 サーバーに対して行う再送信の最大回数を設定します。デフォルトは 20 です。

-

server-dead-time :PDN DHCPV6 サーバーは、クライアントから指定回数だけ試行しても応答しない場合、デッドと見なされます。デフォルトは 5 です。

-

server-resurrect-time :PDN DHCPV6 サーバーは、指定された秒数のデッド状態後にアライブ状態と見なされます。デフォルトは 20 です。

DHCPv6 プロファイル設定

DHCPv6 プロファイルを設定するには、次の例を使用します。

configure

context <dest_ctxt_name>

dhcp-server-profile <server_profile>

enable rapid-commit-dhcpv6

process dhcp-option-from { AAA | LOCAL | PDN-DHCP } priority <priority>

dhcpv6-server-preference <pref_value>

enable dhcpv6-server-unicast

enable dhcpv6-server-reconf

exit

dhcp-client-profile <client_profile>

dhcpv6-client-unicast

client-identifier { IMSI | MSISDN }

enable rapid-commit-dhcpv6

enable dhcp-message-spray

request dhcp-option dns-address

request dhcp-option netbios-server-address

request dhcp-option sip-server-address

end -

dhcp-server-profile コマンドは、サーバープロファイルを作成し、DHCP サーバー プロファイル コンフィギュレーション モードを開始します。

-

enable rapid-commit-dhcpv6 コマンドは、DHCPv6 サーバーで高速コミットを有効にします。デフォルト設定は無効です。ネットワーク内に複数の DHCPv6 サーバーがある場合、rapid-commit-option を使用してこれを実行すると、UE のリソースすべてが確実に予約されます。

-

process dhcp-option-from コマンドは、特定のクライアント要求に対して設定オプションを処理する順序を設定します。特定のクライアント設定の場合、値は AAA、PDN-DHCP-SERVER、LOCAL から取得できます。デフォルトでは、AAA が PDN-DHCP よりも優先され、PDN-DHCP は LOCAL の設定よりも優先されます。

-

dhcpv6-server-preference :RFC-3315 に従って、DHCPv6-CLIENT は DHCPv6-SERVERS からのクエリへの応答を検討する前に、指定された時間だけ待機する必要があります。サーバーがプリファレンス値 255 で応答した場合、DHCPv6-CLIENT はそれ以上待つ必要はありません。デフォルト値は 0 で、1 ~ 255 の任意の整数を設定できます。

-

enable dhcpv6-server-unicast コマンドは、DHCPv6 のサーバー ユニキャスト オプションを有効にします。デフォルトでは、無効になっています。

-

enable dhcpv6-server-reconf コマンドは、サーバーからの再設定メッセージのサポートを設定します。デフォルトでは、無効になっています。

-

dhcpv6-client-unicast コマンドを指定すると、クライアントはサーバーに向けてユニキャストアドレスでメッセージを送信できるようになります。

-

dhcp-client-profile コマンドは、クライアントプロファイルを作成し、DHCP クライアント プロファイル コンフィギュレーション モードを開始します。

-

client identifier コマンドは、外部 DHCP サーバーに送信されるクライアント識別子を設定します。デフォルトでは、IMSI が送信されます。もう 1 つの使用可能なオプションとして電話番号があります。

-

enable rapid-commit-dhcpv6 コマンドは、クライアントの高速コミットを設定します。デフォルトでは、DHCPv4 と DHCPv6 の両方で高速コミットオプションが有効になっています。

-

enable dhcp-message-spray コマンドを指定すると、DHCP クライアントは、PDN 内で設定されているすべての DHCP サーバーに DHCP メッセージを配信できるようになります。デフォルトでは無効になっています。高速コミットで DHCP メッセージを送信できるサーバーは 1 つだけです。

-

request dhcp-option コマンドは、DHCP クライアントが要求できる DHCP オプションを設定します。次のオプションを使用できます。 -

dns-address

-

netbios-server-address

-

sip-server-address

-

DHCPv6 設定の関連付け

DHCPv6 プロファイルを APN に関連付けるには、次の例を使用します。

configure

context dest_ctxt_name

apn apn_name

dhcpv6 service-name dhcpv6_svc_name server-profile server_profile client-profile client_profile

dhcpv6 ip-address-pool-name dhcpv6_ip_pool allow-static-allocation

dhcpv6 context-name <dest_ctxt>

end 注:

-

dhcpv6 service-name dhcpv6_svc_name server-profile server_profile client-profile client_profile :システムが DHCPv6 サーバー コンフィギュレーション モードに移行できるようにします。このモードで DHCPv6 サーバーのパラメータを設定します。

-

dhcpv6 service-name dhcpv6_svc_name client-profile client_profile :システムが DHCPv6 クライアント コンフィギュレーション モードに移行できるようにします。このモードで DHCPv6 クライアントのパラメータを設定します。

-

dhcpv6 ip-address-pool-name dhcpv6_ip_pool allow-static-allocation :DHCPv6 プロファイルを APN と関連付けます。

(注)

allow-static-allocation パラメータは、IPv6 プールを設定する場合にのみ使用します。

DHCPv6 サービス設定の確認

手順

|

ステップ 1 |

Exec モードで次のコマンドを入力して、DHCPv6 サーバーが正しく設定されていることを確認します。 このコマンドは、次に示すような出力を生成します。この例では、DHCPv6 サービス名は dhcp6-service です。 |

|

ステップ 2 |

Exec モードで次のコマンドを入力して、DHCPv6 サービスのステータスを確認します。 |

フィードバック

フィードバック