対象製品と関連するセクション

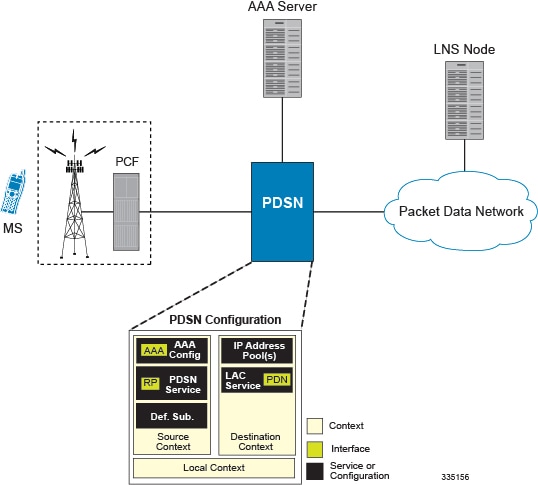

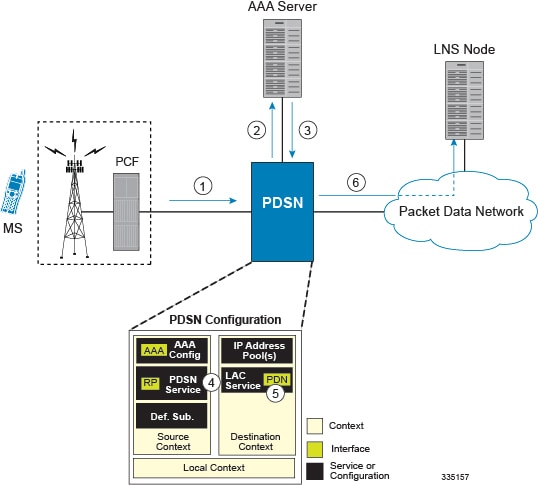

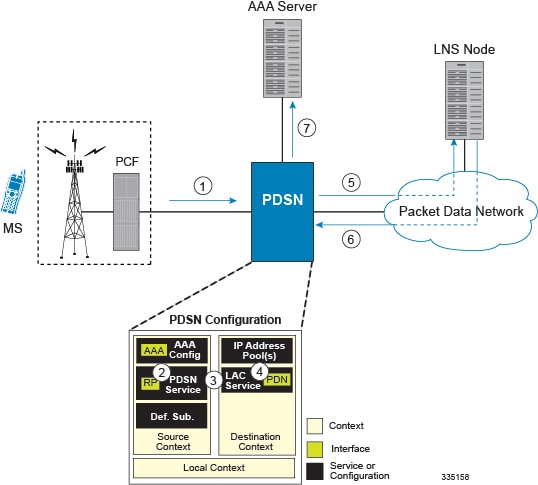

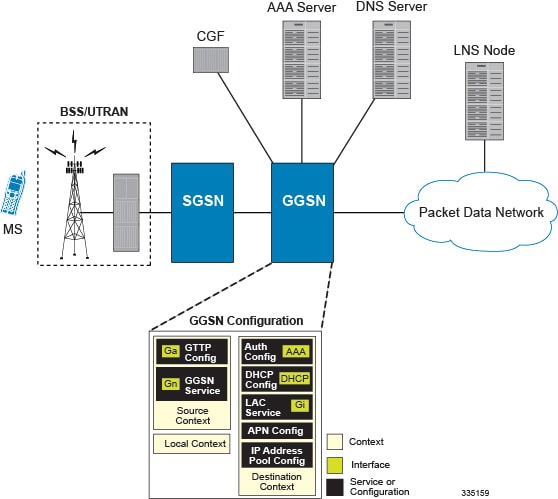

LAC 機能は、さまざまな製品でサポートされています。この機能がサポートされている製品と、その製品に関連する章の参照先を次の表にを示します。

| 対象製品 | 参照先 |

|---|---|

|

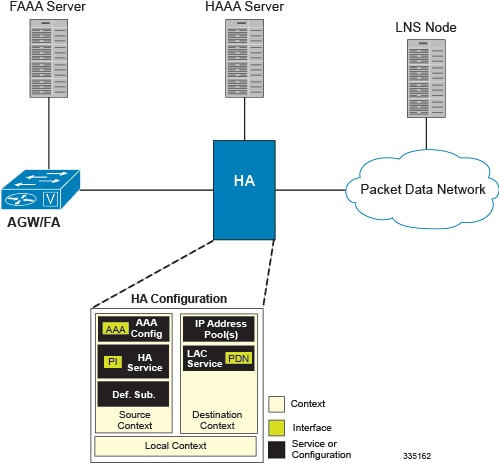

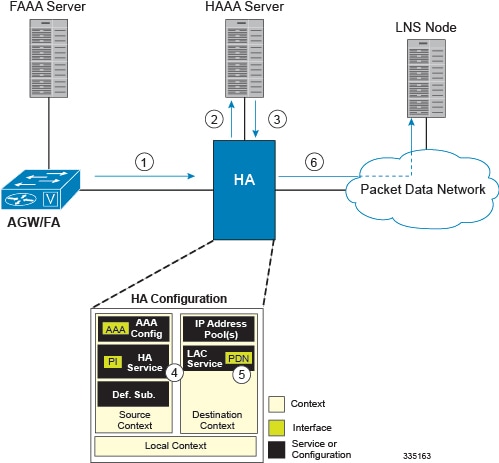

PDSN/FA/HA |

|

|

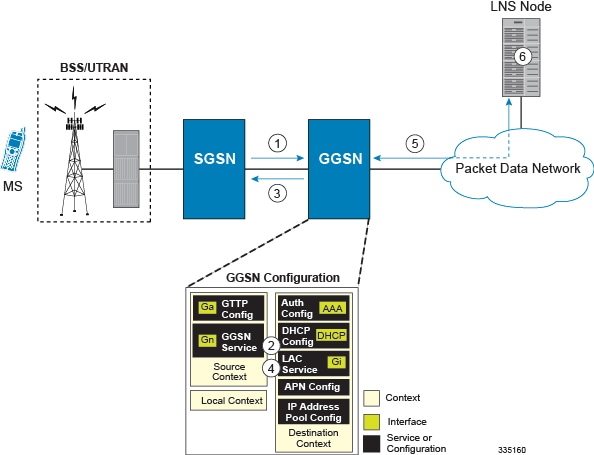

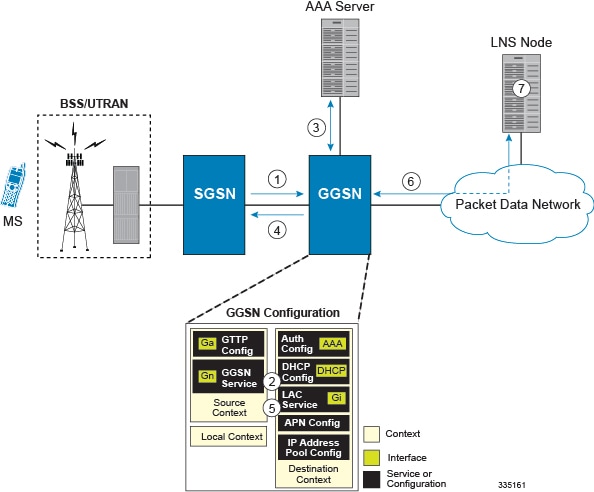

GGSN/SGSN/FA/P-GW |

|

|

ASN GW |

|

フィードバック

フィードバック