NEMO の概要

機能ライセンスキーを使用して有効にすると、システムには、P-GW プラットフォームにおけるモバイル IPv4 ネットワークモビリティ(NEMO-HA)の NEMO サポートが含められ、エンタープライズ PDN に接続するモバイルルータ(MR)からのモバイル IPv4 ベースの NEMO 接続が終端されます。NEMO 機能により、MR の背後にいるユーザーと固定ネットワークサイト上のユーザーまたはリソース間で、アプリケーションに依存しない双方向の通信が可能になります。

同じ NEMO4G-HA サービスとそのバインドされたループバック IP アドレスが、 NEMO 接続をサポートします。NEMO 接続の基盤となる PDN 接続は、GTP S5(4G アクセス)または PMIPv6 S2a(eHRPD アクセス)を介して行われます。

モバイルネットワークがマルチホームの場合、つまりモバイルネットワークとインターネットの間に複数のアタッチポイントがある場合は、複数 HA サービスの設定が必要です。

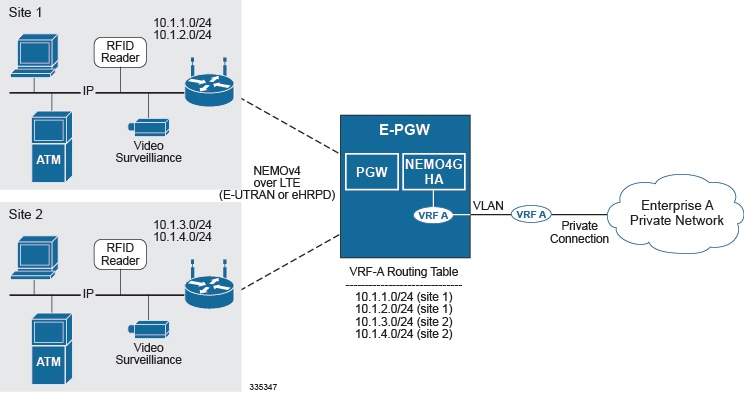

次の図は、LTE NEMOv4 アーキテクチャの概要を示しています。

使用例

-

固定:モビリティを必要としないモバイルルータを使用する、分散拠点などのアプリケーション。

-

移動:サービス中には移動しないが、別の場所に移動してサービスを再開する可能性のある、モバイルルータを使用したアプリケーション(たとえば、ある日にモールに出店したキオスクが、翌日または翌月に別の場所に出店するなど)。

-

移動可能:公共安全車両など、移動および PDSN 境界の通過中に Dynamic Mobile Network Routing(DMNR)サービスの運用を維持する必要があるアプリケーション。サービスの持続性は、モビリティプロトコル(3G のモバイル IP や LTE の GTP)によって処理されます。

機能と利点

システムは、動的に学習された、重複した顧客プレフィックスの使用をサポートしています。これらのプレフィックスは BGP を介してアドバタイズされます。

MIPv4 ベース NEMO コントロールプレーン

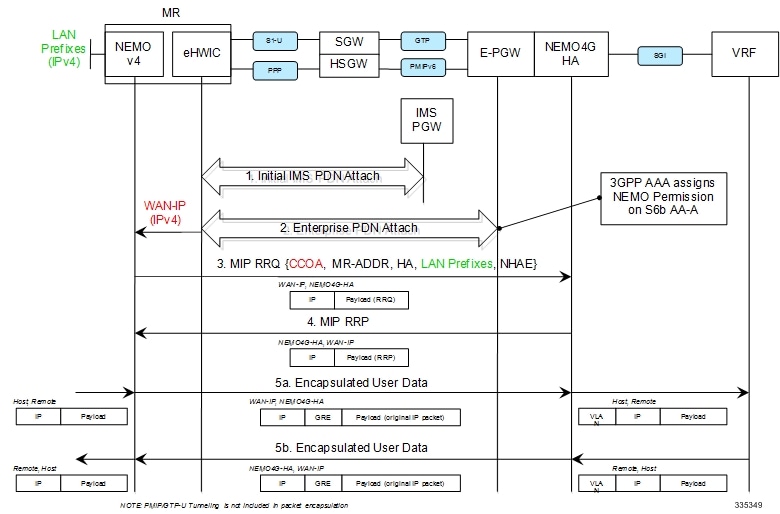

次の図は、NEMO コントロールプレーンの概要を示しています。

-

Collocated-Care-of-Address モード

Cisco NEMO MR は、ユーザー トラフィック トランスポート用の NEMO GRE トンネルの IP エンドポイントの 1 つとして、NEMO4G-HA による NEMO MIPv4 セッションを確立するために、Collocated-Care-of-Address モードを使用することが想定されています。

-

MR-HADDR

NEMO4G-HA は、同じ企業内の、またはサービス対象となるすべての企業(同じ IP アドレス)内の全 MR で設定される、潜在的な「ダミー」の MR-HADDR アドレスをサポートしています。

-

WAN-IP プールと学習済み LAN プレフィックスのダイナミック アドバタイズメント

eBGP を使用して、エンタープライズ WAN-IP プール、および関連付けられた企業の NEMO を介して学習された LAN プレフィックスをアドバタイズします。

-

N-MHAE ログイン情報

NEMO4G-HA は、企業ごとに(同じ企業に属するすべての MR に対して 1 つの一意のセット)、またはグローバルベース(すべての企業に対して 1 つの一意のセット)で事前設定された N-MHAE-SPI/KEY 値に基づく NEMO MIPv4 RRQ のローカル認証をサポートします。

-

LAN プレフィックス

-

NEMO4G-HA は、モバイルルータごとに最小 0 個の LAN プレフィックスと最大 8 個のプレフィックスを受け入れます。プレフィックスが 9 個以上のものはすべて、警告なしで破棄されます。

-

NEMO4G-HA は、任意のプレフィックス長(/32 を含む)をサポートします。

-

NEMO4G-HA は、動的なプレフィックス更新をサポートします。 -

NEMO4G-HA は、関連付けられたエンタープライズ VRF ルーティングテーブルから、特定の MR からのスケジュール済みまたはアドホック NEMO MIPv4 再登録要求に含まれていないプレフィックスを削除します(これらのプレフィックスが以前の NEMO MIPv4 RRQ に存在していたことを想定)。E-PGW は、次の eBGP 更新で、このようなプレフィックスを削除された外部 VRF ルータを更新します。

-

NEMO4G-HA は、スケジュール済みまたはアドホック NEMO MIPv4 再登録要求に含まれる新しいプレフィックスを承認し、MR ごとにサポートされるプレフィックスの最大数(最大 8)を超えない限り、関連付けられたエンタープライズ VRF ルーティングテーブルにインストールします。E-PGW は、次の eBGP 更新で、新たにプレフィックスをインストールされた外部 VRF ルータを更新します。NEMO4G-HA は、最初の初期 RRQ でプレフィックスを含まない NEMO MIPv4 RRQ を受け入れ、後続の RRQ でアドバタイズされるプレフィックスを受け入れます。

-

MR で IP アドレスまたはマスクが変更されたプレフィックスの場合、MR は古い IP アドレス/マスクを削除し、スケジュール済みまたはアドホック NEMO MIPv4 再登録要求で新しい IP アドレス/マスクプレフィックスを追加します。NEMO4G-HA は古いルートを削除し、新しいプレフィックスに対応する新しいルートをエンタープライズ VRF ルーティングテーブルに追加します。

-

-

-

重複 IP アドレッシング

NEMO4G-HA は、WAN IP プール、MR-HADDR、および LAN プレフィックスについて、複数の企業間でのプライベートおよび重複 IP アドレッシングをサポートします。

NEMO MR 承認

NEMO4G-HA は、基礎となる PDN 接続に NEMO 権限が割り当てられている場合にのみ、NEMO MIPv4 セッションを承認します。NEMO 権限は、ローカル設定(APN パラメータ)を使用して、または PDN 承認中に 3GPP AAA によって割り当てられた NEMO permission AVP に基づいて、基礎となる PDN 接続に割り当てる必要があります。ローカル設定の場合、P-GW サービス内の APN/PDN レベルで NEMO 権限を有効にするために、新しい APN パラメータがサポートされます。

MIPv4 NEMO プロトコル

NEMO4G-HA は、MR NEMO クライアントから受信したモバイル IPv4 NEMO 登録要求(RRQ)を処理します。

NEMO4G-HA は、MIPv4 NEMO RRQ に含まれる通常ベンダー/組織固有の拡張(NVSE)タイプの 3 つのシスコ固有 MIPv4 拡張の最初の処理を実行します。3 つのシスコ固有の NVSE は、MIPv4「識別」フィールドの後、必須 MIPv4「モバイルホーム認証拡張」の前に配置されます。NEMO4G-HA は、最初のシスコ固有の NVSE(ベンダータイプ = 9)でエンコードされた LAN プレフィックス(最大 8 つ)を受け入れます。NEMO4G-HA では、MR のローミングインターフェイスの内部インターフェイス ID と MR のローミングインターフェイス帯域幅をそれぞれ伝送する、ベンダータイプ = 49 である他の 2 つのシスコ固有 NVSE を処理することは想定されていません。

シスコ固有の NVSE は、RFC 3025「Mobile IP Vendor/Organization Specific Extensions」に準拠しています。

GRE のカプセル化

ユーザートラフィックは、MR NEMO クライアントと NEMO4G-HA 間の GRE トンネルでカプセル化する必要があります。GRE トンネルの IP エンドポイントは、エンタープライズ PDN 接続のセットアップ時に MR モデムに割り当てられた IPv4 と、E-PGW 上の NEMO4G-HA サービスの IPv4 アドレスである必要があります。

NEMO4G-HA は、関連付けられた SGi VLAN インターフェイスを介してエンタープライズ VPN に発信トラフィックを転送する前に、GRE カプセル化を解除する必要があります。同じ SGi VLAN インターフェイスを介して受信した着信トラフィックは、適切な GTP/PMIP トンネルを介して MR に転送するために E-PGW サービスに渡される前に、カプセル化してから GRE トンネルに送る必要があります。

セッションの相互作用

eHRPD または LTE アクセスを介して行われる、NEMO と基盤となる PDN の間の接続では、次のセッション相互作用シナリオがサポートされます。

-

eHRPD が基盤となる PDN 接続を終了するとき(PPP-VSNCP-Term-Req が MR および PMIP-BU に送信され、lifetime = 0 が E-PGW に送信される)。

-

MR が eHRPD を介してネットワークにアクセスしている状況で、PPP/PDN 接続を終了するとき。

-

MR または MME によってeUTRAN(LTE)切断手順が開始された後。

NEMO MIPv4 RRQ(PMIPv6 または GTP)に関連付けられた基盤となる PDN 接続がない場合、NEMO4G-HA はこれらの RRQ を処理できません。つまり、NEMO MIPv4 RRQ は、モバイルルータによって E-PGW とエンタープライズ PDN の接続が確立されている場合にのみ受け入れられ、処理されます。

NEMO4G-HA は、各 NEMO MIPv4 RRQ に関連付けられている基盤となる PDN 接続に NEMO 許可が示されていない場合、NEMO MIPv4 RRQ をサイレントに無視します。これは、eHRPD と LTE の両方のアクセスに適用されます。

NEMO4G-HA は、ユーザーデータが NEMO4G-HA IP アドレスに宛てられていない場合、MIP または GRE トンネリング(それぞれ UDP/434 または IP プロトコル/47)を使用してこのようなデータを外部エンタープライズ VRF に転送します(ドロップしません)。これは、NEMO 許可が示されているかどうかにかかわらず、PDN 接続に適用されます。これは、eHRPD と LTE の両方のアクセスにも適用されます。

NEMO MIPv4 セッションの認証または承認のいずれかに障害が発生しても、eHRPD または LTE を介してモバイルルータと E-PGW の間で確立されている、基盤となる PDN 接続には影響を及ぼしません。たとえば、MR NEMO クライアントと NEMO4G-HA の間でセキュリティクレデンシャルが一致しない場合、NEMO4G-HA は NEMO MIPv4 RRQ を拒否できますが、関連付けられた PDN 接続は終了しません。

NEMO セッションタイマー

MR が最大値(65534)を使用している場合でも、NEMO4G-HA はローカルに設定された登録ライフタイム値を使用します。

NEMO4G-HA は、アドホック NEMO RRQ メッセージを処理できます。

企業全体のルート制限制御

NEMO4G-HA は、特定の企業が登録できるプレフィックス/ルート(WAN IP 割り当て用のプールなど)の最大数を制限する制御メカニズムをサポートしています。

ルートの最大数に達すると、syslog メッセージが生成されます。ルート数が制限を下回ると、syslog メッセージが生成されて通知します。

強制フラグメンテーション

E-PGW は、DF ビットが設定された IP パケットであっても、IP パケットフラグメンテーションを強制します。

冗長性/信頼性

LTE NEMO ソリューションは、シャーシ内セッション冗長性(SR)およびシャーシ間セッション冗長性(ICSR)機能をサポートしています。

LTE NEMO コールフロー

次の図は、NEMOv4 ソリューションのコールフローを示しています。

-

Cisco MR eHWIC が、最初に IMS PDN への接続を確立して LTE ネットワークに登録します。正常に認証されるには、eHWIC のユーザー ID が HSS/SPR で適切にプロビジョニングされている必要があります。

-

Cisco MR eHWIC が、LTE ネットワークに登録され、IMS PDN への接続を確立した後に、ローカルに設定されたエンタープライズ APN に基づいて適切なエンタープライズ PDN に接続します。 -

S6b を使用した PDN 認証手順中に、3GPP AAA が、AVP を介して NEMO 権限を割り当てます。この AVP を E-PGW の APN パラメータとして使用して、PDN/エンタープライズレベルで NEMO サービスを許可することもできます。

-

E-PGW が、PDN 認証時に割り当てられたエンタープライズ IPv4 プールから、IPv4 アドレスを MR eHWIC に割り当てます。

-

E-PGW が、出力コンテキストの IPv4 プール設定を使用して、E-PGW プラットフォームの外部にある対応する VRF にパケットを転送するために、適切なフローを内部的に作成します。

-

MR eHWIC が、割り当てられた IPv4 アドレスで NEMO アプリケーションに渡されます(WAN-IPv4 アドレスとも呼ばれる)。

-

-

MR NEMO アプリケーションが、次のローカル設定と、エンタープライズ PDN アタッチ手順中に eHWIC に割り当てられた IPv4 アドレス(WAN-IP と呼ばれる)を使用して、モバイル IPv4 登録要求(RRQ)を開始します。NEMO MIPv4 RRQ が、モビリティ接続(LTE の GTP、eHRPD の PPP/PMIPv6 のいずれか)を介して通常のユーザーパケットとして伝送されます。NEMO MIPv4 RRQ には、次の主要なパラメータが含まれます。 -

CCOA:エンタープライズ PDN 接続のセットアップ(WAN-IP)中に eHWIC モデムに割り当てられる IPv4 アドレス。MR NEMO アプリケーションは、NEMO4G-HA に送信されるすべての NEMO パケット(制御およびトンネル ユーザー トラフィック)の送信元として CCOA/WAN-IP アドレスを使用します。

-

MR-HADDR:MR NEMO アプリケーションで事前設定された必須の IPv4 アドレス。MR-HADDR は通常、NEMO4G-HA に送信されるすべての NEMO 制御パケットの送信元として使用されます。ただし、MR NEMO アプリケーションは、すべての NEMO パケット(制御およびトンネル ユーザー トラフィック)の送信元として CCOA を使用します。そのため、NEMO4G-HA は、RRQ に含まれる事前設定された MR-HADDR を無視しますが、NEMO MIPv4 RRP には引き続き含まれます。

-

ホームエージェントアドレス:MR NEMO アプリケーションがすべての NEMO 制御および GRE トンネルユーザーデータの宛先として使用する事前設定された IPv4 アドレス(NEMO4G-HA の IPv4 アドレス)。

-

明示的な LAN プレフィックス:MR NEMO アプリケーションで事前設定された、ローカルにアタッチされる IPv4 ネットワーク。LAN プレフィックスは、3G 用の NEMO ソリューションで現在使用されているものと同じ Cisco NVSE 拡張機能でエンコードされます。NEMOv4 MIP RRQ に含まれる Cisco NVSE は、TLV の形式です。

-

N-MHAE:事前共有キー(PSK)を使用して計算された SPI とオーセンティケータを含む、必須の NEMO MN-HA 認証拡張機能。SPI とキーの両方が、MR NEMO アプリケーションでも事前設定されています。

-

NEMO トンネルフラグ。「Reverse Tunnel」、「Direct Termination」、「Tunnel Encapsulation」= GRE など(ただし、これらに限らない)。

-

-

NEMO4G-HA は、次のタスクを実行した後に、MR に MIP 登録応答(RRP)を送信します。 -

RRQ に含まれる N-MHAE 情報を使用して RRQ を認証します。

-

関連するエンタープライズ PDN 接続に割り当てられた NEMO 権限属性に基づいて、NEMO サービスを承認します。

-

NEMO MIPv4 RRQ に含まれる Cisco NVSE 拡張機能でアドバタイズされたプレフィックスを受け入れます。 -

学習されたプレフィックスは、有効なプールルートの現在のルールに従う必要があります。マスクの有効な最小長は /13 であり、プールルートに 0.0.0.0 または 255.255.255.255 を含めることはできません。

-

NEMO4G-HA は、最小 0 個のプレフィックス、最大 8 個のプレフィックスを受け入れます。プレフィックスが 9 個以上のものは、サイレントに破棄されます。

-

NEMO4G-HA は、結果として得られる新しいエンタープライズルート数(VRF ルートの合計数)が、特定のエンタープライズに対して設定されている可能性のあるルート制限を超えないこともチェックします。事前設定されたルート制限を超えると、NEMO4G-HA は NEMO MIP RRQ を拒否します。それ以外の場合は、NEMO4G-HA が、受け入れられたプレフィックスを、エンタープライズ PDN に関連付けられた内部 VRF にインストールします。

-

その後、eBGP は、次回の BGP 更新の一部として、新しい NEMO ルートを外部 VRF に伝達します。

-

-

-

NEMO MIP RRP を受信すると、MR は、ルーティングテーブルにデフォルトルート(0.0.0.0/0)をインストールして、LTE 接続を介してすべてのトラフィックをルーティングします。 -

アウトバウンドパケットは、トンネルの送信元として CCOA/WAN-IP アドレスを使用し、接続先として NEMO4G-HA-Service IPv4 アドレスを使用して、GRE を介してカプセル化されます。

-

NEMO4G-HA から MR NEMO アプリケーションのインバウンドパケットも、GRE を介してカプセル化されます。GRE トンネルの送信元は NEMO4G-HA-Service IPv4 アドレスであり、接続先は CCOA/WAN-IP アドレスです。

-

エンジニアリングルール

-

BGP プロセスごとに複数の VRF にまたがる最大 5,000 のホストルート。シャーシあたり 6,000 のプールルートに制限されています。

-

シャーシあたり最大 2,048 の VRF。

サポートされる標準

-

IETF RFC 3025(2001 年 2 月)「Mobile IP Vendor/Organization Specific Extensions」

-

IETF RFC 1191(1990 年 11 月)「Path MTU Discovery」

フィードバック

フィードバック