À propos de la migration de Défense contre les menaces vers Cloud-Delivered Firewall Management Center (centre de gestion de pare-feu en nuage)

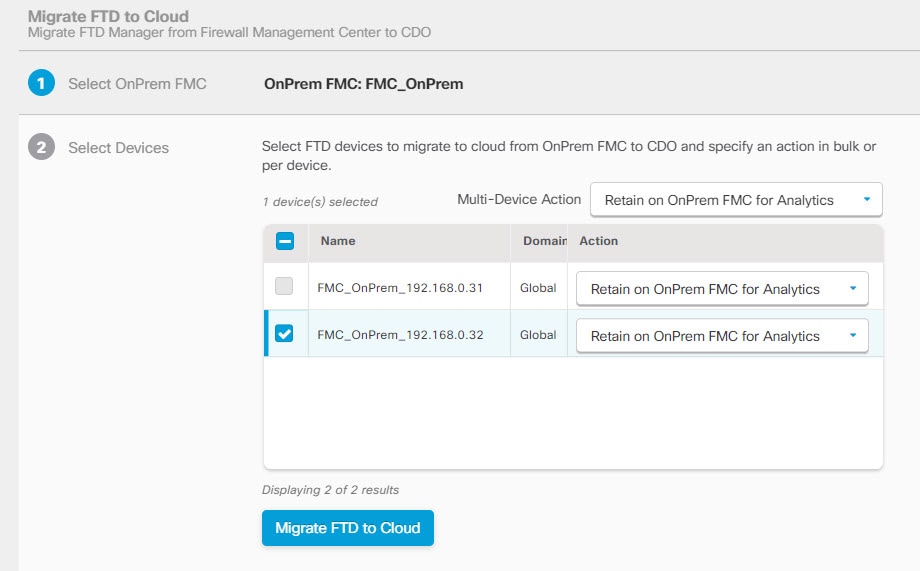

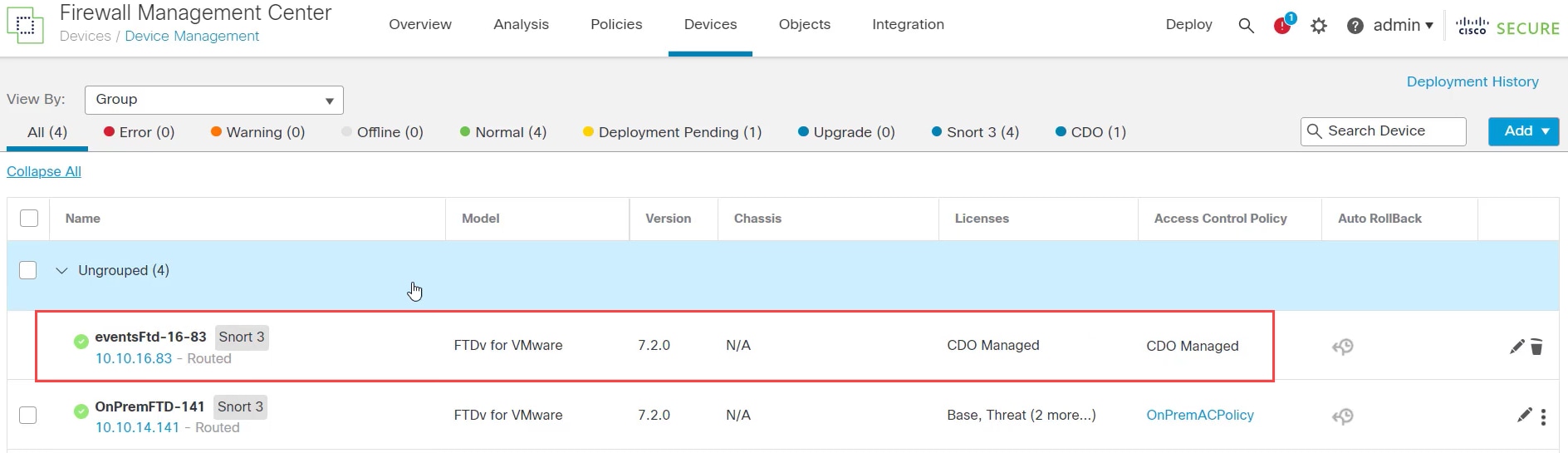

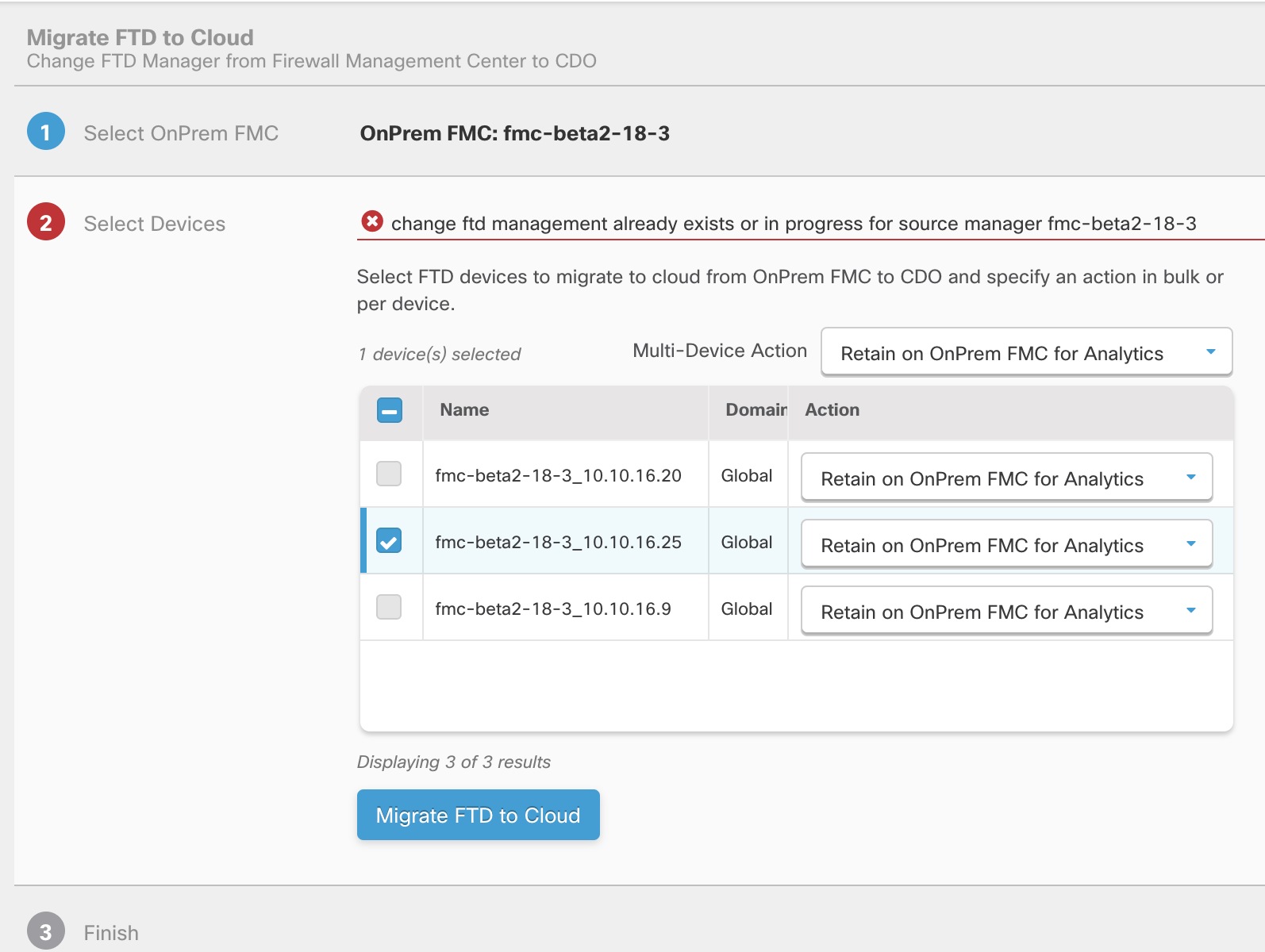

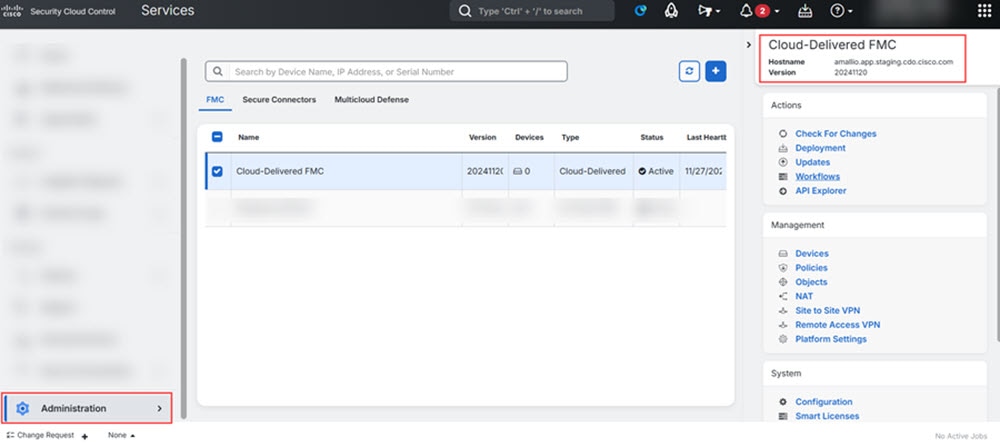

Les administrateursCisco Defense Orchestrator peuvent migrer les périphériques défense contre les menaces vers les périphériques Cloud-Delivered Firewall Management Center (centre de gestion de pare-feu en nuage) de centre de gestion de pare-feu local exécutant la version 7.2 ou une version ultérieure. En outre, vous pouvez migrer des périphériques vers Cloud-Delivered Firewall Management Center (centre de gestion de pare-feu en nuage) à partir d’un centre de gestion de pare-feu local 1000/2500/4500, nous prenons en charge une mise à niveau temporaire de la version 7.0 à la version 7.4.

Avant de lancer le processus de migration, il est important de mettre à niveau les modèles centre de gestion de pare-feu local vers une version prise en charge CDO et de les intégrer à CDO. Ce n’est qu’après cette étape que vous pouvez procéder à la migration des périphériques associés à centre de gestion de pare-feu local.

Vous disposez d’une période d’évaluation de 14 jours pour examiner et évaluer les modifications apportées à la migration sur les périphériques défense contre les menaces avant que CDO ne les valide automatiquement. Pendant cette période d’évaluation, si vous n’êtes pas satisfait des modifications, vous pouvez soit annuler les modifications et continuer à gérer le périphérique avec le centre de gestion de pare-feu local, soit valider les modifications de migration. Il est important de noter qu’après l’expiration de la période d’évaluation, CDO validera automatiquement les modifications et qu’il ne sera plus possible de les annuler.

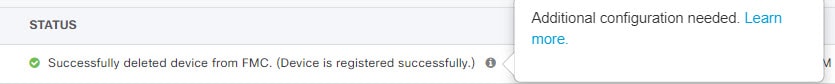

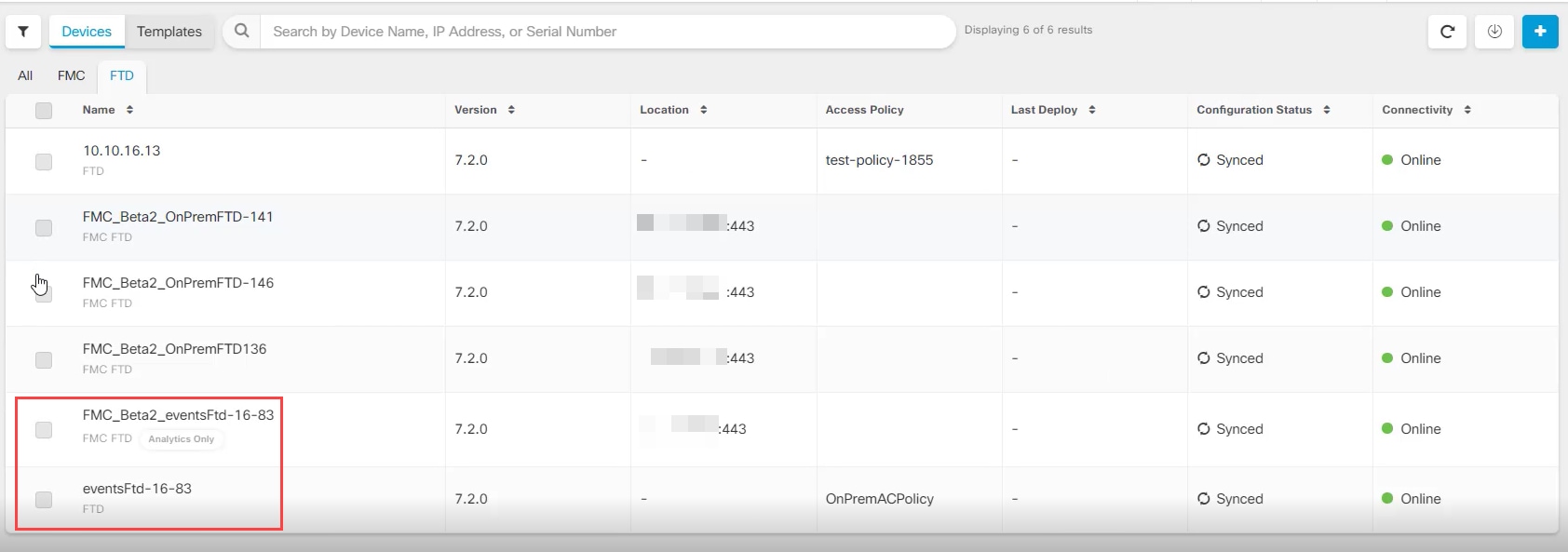

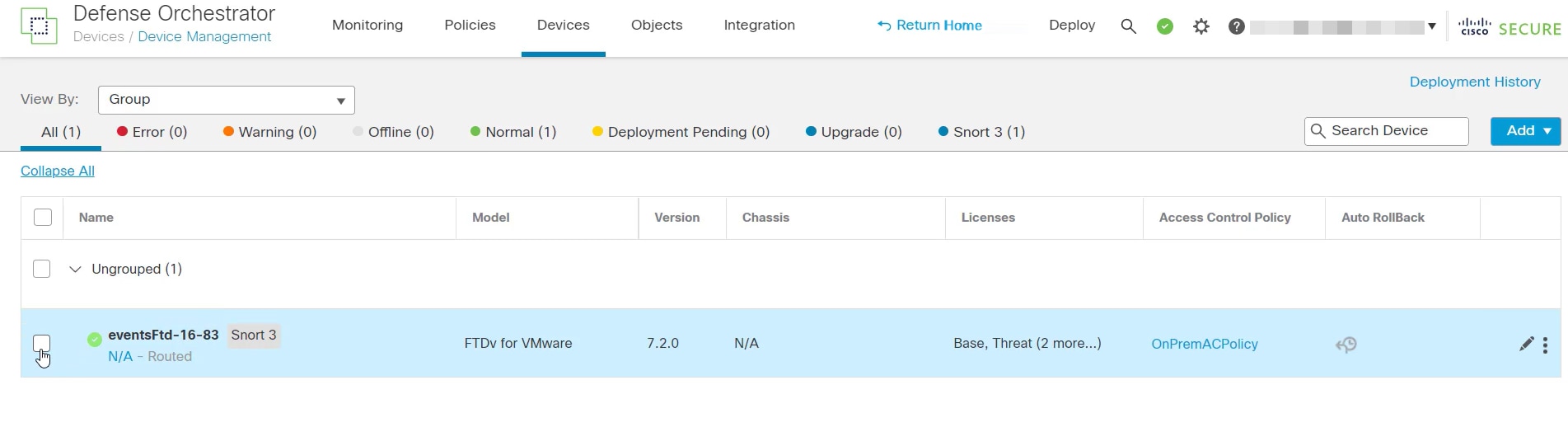

Après la migration des périphériques, Cloud-Delivered Firewall Management Center (centre de gestion de pare-feu en nuage) intègre les périphériques défense contre les menaces et importe toutes les politiques partagées et les objets associés, les politiques spécifiques aux périphériques et la configuration des périphériques de centre de gestion de pare-feu local vers Cloud-Delivered Firewall Management Center (centre de gestion de pare-feu en nuage). De plus, les périphériques se trouvent sur la page Inventaire de CDO.

Remarque |

Cloud-Delivered Firewall Management Center (centre de gestion de pare-feu en nuage) gère tous les noms de politiques et d’objets en double qui sont identifiés au cours du processus de migration centre de gestion de pare-feu local. Cette méthode est décrite ultérieurement dans ce document. |

Rôles d’utilisateur

Les rôles d’utilisateur de centre de gestion de pare-feu local ne sont plus applicables dans CDO après la migration. Votre autorisation d'effectuer des tâches sur le périphérique migré est fonction de votre rôle d'utilisateur dans CDO. Consultez la rubrique Utilisateurs pour comprendre le mappage des rôles utilisateur de centre de gestion de pare-feu local et Cloud-Delivered Firewall Management Center (centre de gestion de pare-feu en nuage).

.

.

).

).

et sélectionnez

et sélectionnez

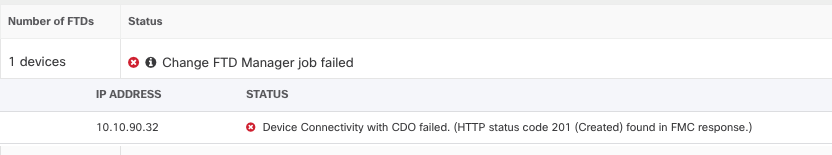

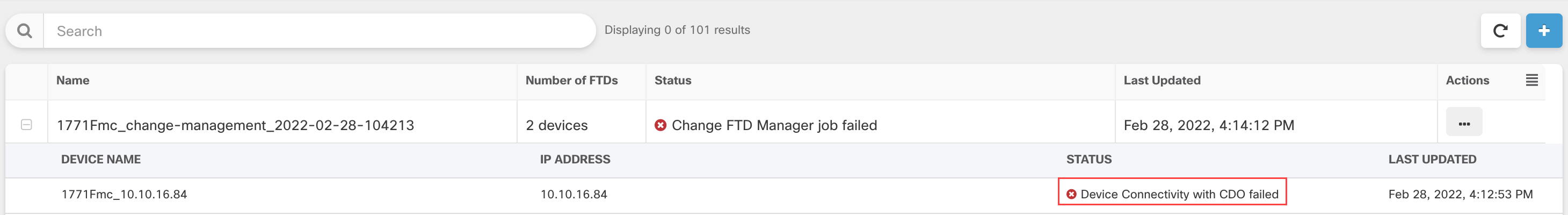

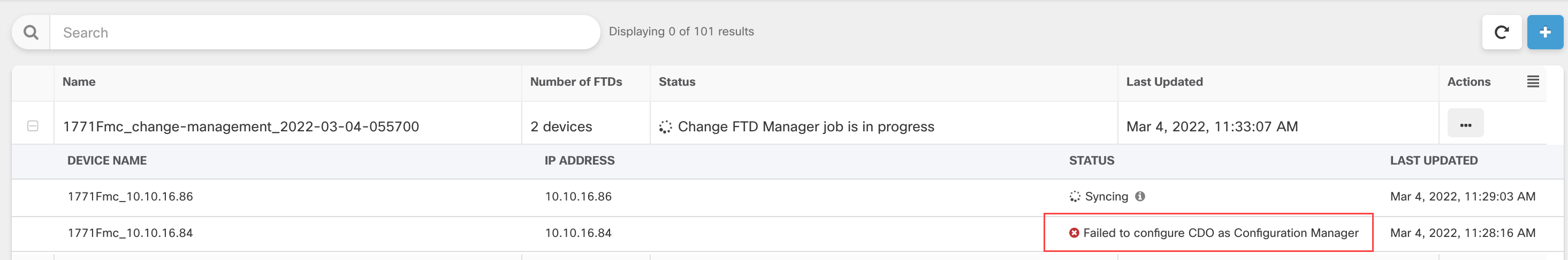

pour voir les alertes qui ont été déclenchées pendant le processus de migration. En outre, si vous avez choisi de recevoir

les notifications par courriel de

pour voir les alertes qui ont été déclenchées pendant le processus de migration. En outre, si vous avez choisi de recevoir

les notifications par courriel de  pour exécuter les actions suivantes :

pour exécuter les actions suivantes :

dans la colonne

dans la colonne

Commentaires

Commentaires