Présentation de l’intégration

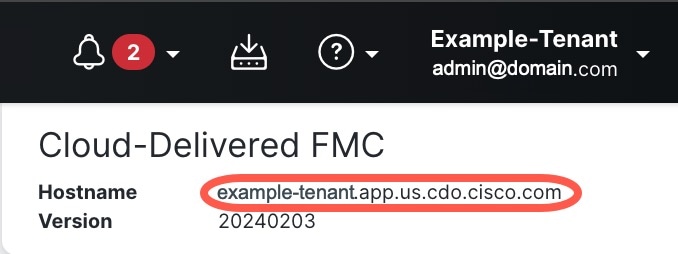

Passez en revue les scénarios d’utilisation suivants et les versions de logiciels prises en charge qui sont compatibles avec la gestion de Cloud-Delivered Firewall Management Center (centre de gestion de pare-feu en nuage).

Périphériques Défense contre les menaces actuellement gérés par Géré par FDM

Cloud-Delivered Firewall Management Center (centre de gestion de pare-feu en nuage) prend actuellement en charge les scénarios de périphérique suivants pour l’intégration :

Vous pouvez uniquement intégrer un périphérique défense contre les menaces qui est géré par Géré par FDM.

-

Les périphériques doivent exécuter la version 7.0.3 ou 7.2.0, ou une version ultérieure. Pour voir toutes les versions prises en charge et la compatibilité des produits, consultez le Guide de compatibilité Cisco Secure Firewall Threat Defense pour plus d'informations.

-

Un périphérique configuré pour la gestion locale doit être géré par le gestionnaire d'appareil. L’appareil peut être connecté ou non avant l’intégration. Pour les périphériques qui ne sont pas connectés, vous pouvez intégrer le périphérique à l'aide du Provisionnement à faible intervention.

Remarque

Si vous intégrez un appareil Géré par FDM à Cloud-Delivered Firewall Management Center (centre de gestion de pare-feu en nuage), vous ne pouvez plus gérer le périphérique avec le gestionnaire d'appareil.

-

Un périphérique géré par un centre de gestion de pare-feu local.

Si vous avez déjà un périphérique défense contre les menaces géré par un centre de gestion de pare-feu local, vous pouvez le faire migrer pour la gestion dans le nuage. Consultez la section Migration de Cisco Secure Firewall Threat Defense vers le nuage pour en savoir plus.

Périphériques Défense contre les menaces actuellement gérés par Cloud-Delivered Firewall Management Center (centre de gestion de pare-feu en nuage)

Les scénarios suivants se produisent lorsque vous déplacez ou migrez un périphérique vers Cloud-Delivered Firewall Management Center (centre de gestion de pare-feu en nuage) :

-

Si vous supprimez un périphérique d'un centre de gestion de pare-feu local ou gestionnaire d'appareil Cisco Secure Firewall Threat Defense pour l'intégrer à Cloud-Delivered Firewall Management Center (centre de gestion de pare-feu en nuage), le changement de gestionnaires efface toutes les politiques configurées à l'aide de centre de gestion de pare-feu local.

-

Si vous migrez un périphérique d’un centre de gestion de pare-feu local vers Cloud-Delivered Firewall Management Center (centre de gestion de pare-feu en nuage), le périphérique conserve la majorité de vos politiques précédemment configurées.

Remarque |

Si vous ne savez pas si votre périphérique est déjà géré par un autre gestionnaire, utilisez la commande |

Méthodes d’intégration

Cloud-Delivered Firewall Management Center (centre de gestion de pare-feu en nuage) prend en charge les méthodes d’intégration suivantes :

-

Clé d’enregistrement : intégrer un périphérique avec une clé d’enregistrement. L'assistant de configuration initiale du périphérique est achevé sur le périphérique.

-

Provisionnement à faible intervention : intégrer un nouveau périphérique sortant d'usine lorsque l’assistant de configuration initiale du périphérique n’a pas été exécuté sur ce dernier. Notez que cette méthode prend uniquement en charge les périphériques Firepower 1000, Firepower 2100ou Secure Firewall 3100.

Remarque

La version 7.0.3 ne prend pas en charge le provisionnement à faible intervention.

-

Serial Number (numéro de série) : intégrer un appareil qui a déjà été configuré initialement avec son numéro de série. Notez que cette méthode prend uniquement en charge les périphériques Firepower 1000, Firepower 2100ou Secure Firewall 3100.

Remarque

La version 7.0.3 ne prend pas en charge l’intégration avec un numéro de série.

Commentaires

Commentaires