À propos de la mise en grappe sur les châssis Firepower 4100/9300

Lorsque vous déployez une grappe sur le Châssis Firepower 4100/9300 , elle effectue les opérations suivantes :

-

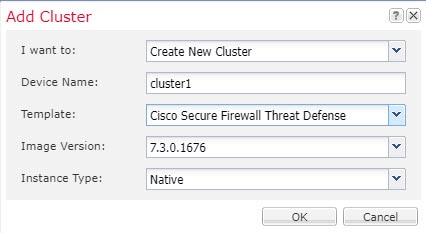

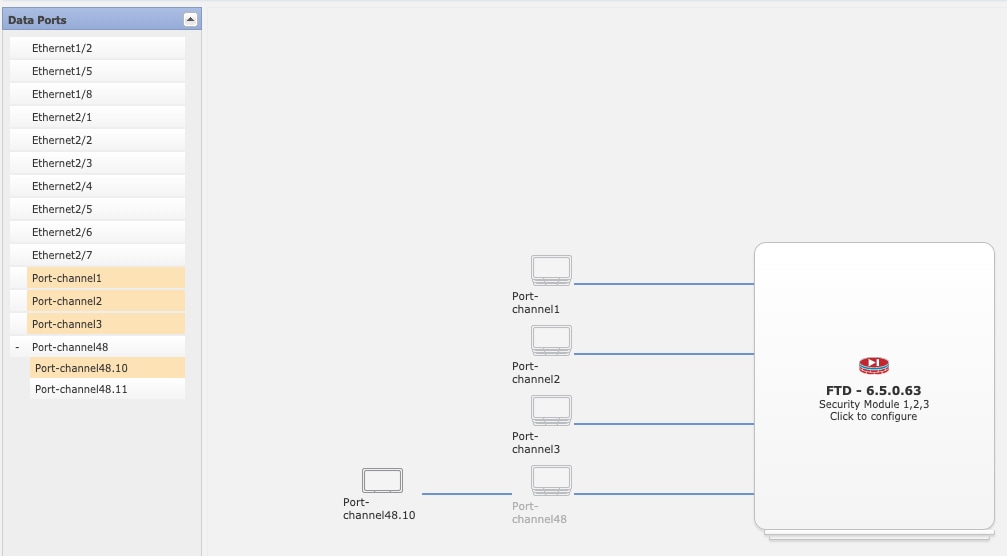

Pour une mise en grappe d’instances native : crée une liaison de commande de grappe (par défaut, le canal de port 48) pour la communication de nœud à nœud.

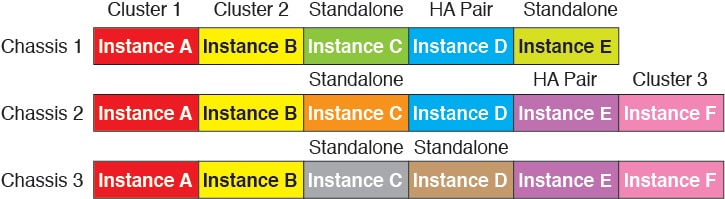

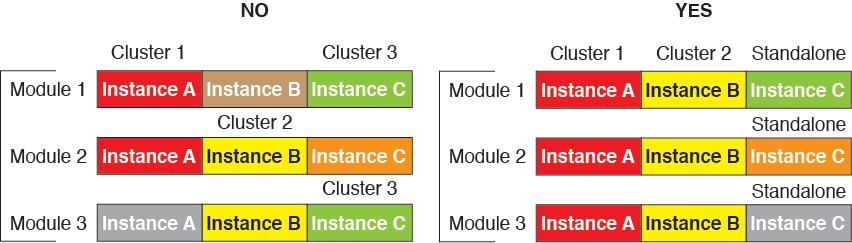

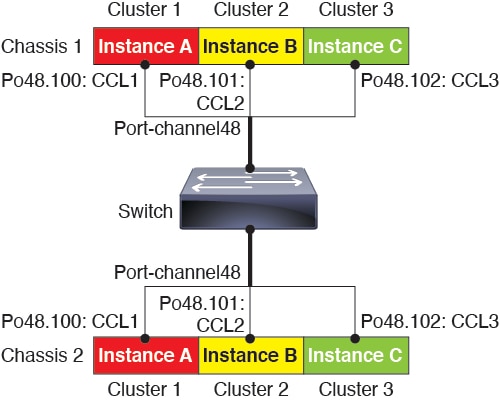

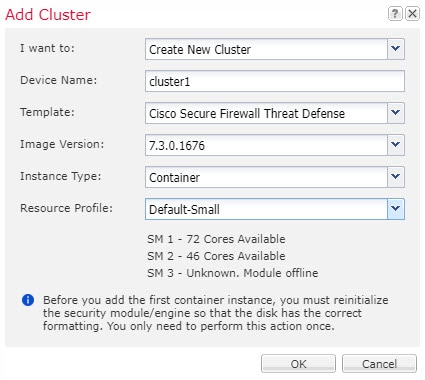

Pour la mise en grappe de plusieurs instances: vous devez préconfigurer les sous-interfaces sur un ou plusieurs EtherChannels de type grappe; chaque instance a besoin de sa propre liaison de commande de grappe.

Pour une grappe isolée des modules de sécurité dans un châssis Firepower 9300, ce lien utilise le fond de panier Firepower 9300 pour les communications de la grappe.

Pour la mise en grappe avec plusieurs châssis, vous devez affecter manuellement une ou plusieurs interfaces physiques à cet EtherChannel pour les communications entre les châssis.

-

Crée la configuration de démarrage de grappe dans l’application.

Lorsque vous déployez la grappe, le superviseur de châssis envoie une configuration de démarrage minimale à chaque unité, qui comprend le nom de la grappe, l’interface de liaison de commande de grappe et d’autres paramètres de la grappe.

-

Affecte des interfaces de données à la grappe en tant qu’interfaces étendues.

Pour une grappe isolée des modules de sécurité dans un châssis Firepower 9300, les interfaces étendues ne se limitent pas aux EtherChannels, comme c’est le cas pour la mise en grappe avec plusieurs châssis. Le superviseur Firepower 9300 utilise la technologie EtherChannel en interne pour équilibrer la charge du trafic vers plusieurs modules sur une interface partagée, de sorte que tout type d’interface de données fonctionne pour le mode étendu. Pour la mise en grappe avec plusieurs châssis, vous devez utiliser des EtherChannels étendus pour toutes les interfaces de données.

Remarque

Les interfaces individuelles ne sont pas prises en charge, à l'exception d'une interface de gestion.

-

Attribue une interface de gestion à toutes les unités de la grappe.

Voir l'une des sections suivantes pour plus d'informations sur la mise en grappe.

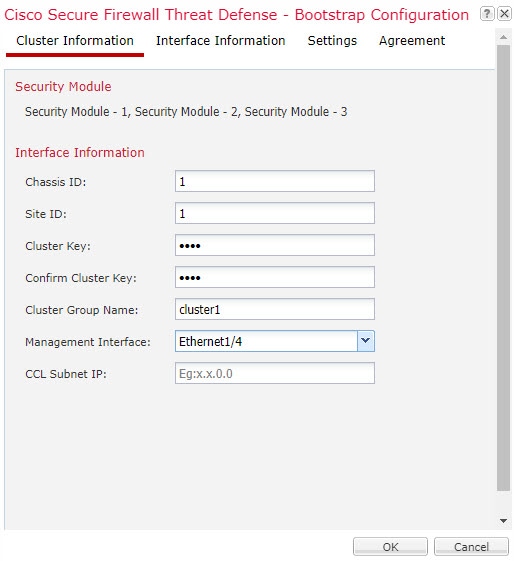

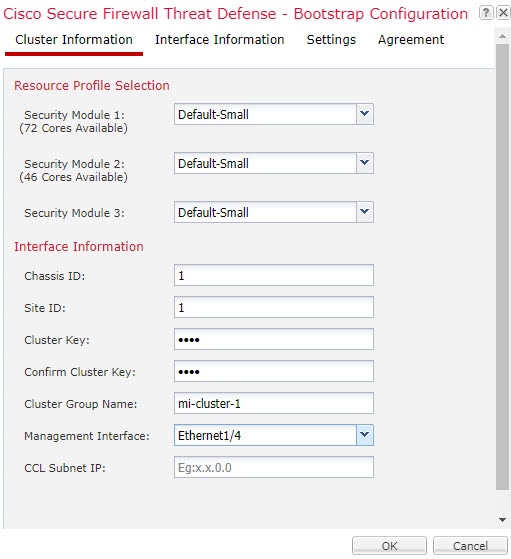

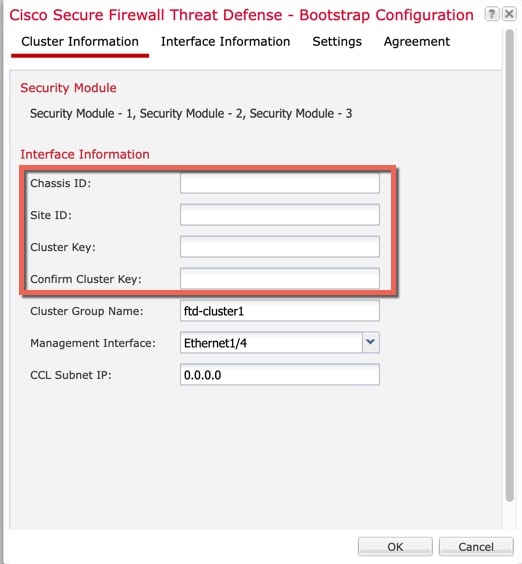

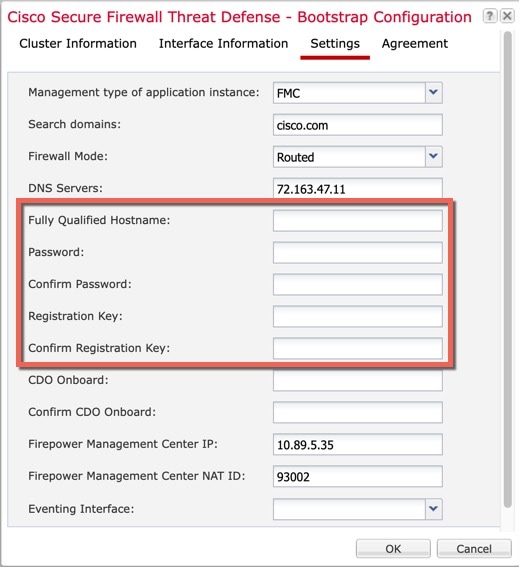

Configuration du démarrage

Lorsque vous déployez la grappe, le superviseur de châssis Firepower 4100/9300 envoie une configuration de démarrage minimale à chaque unité, qui comprend le nom de la grappe, l’interface de liaison de commande de grappe et d’autres paramètres de la grappe.

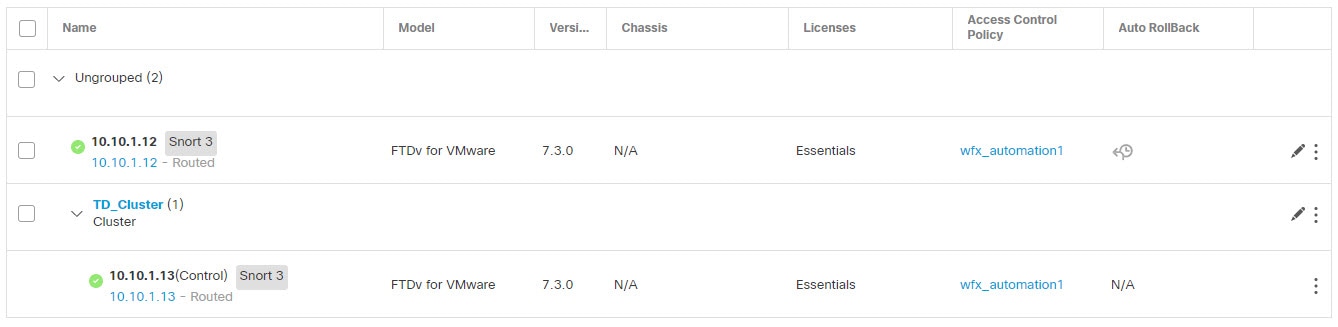

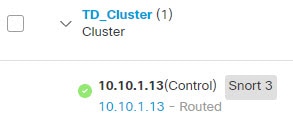

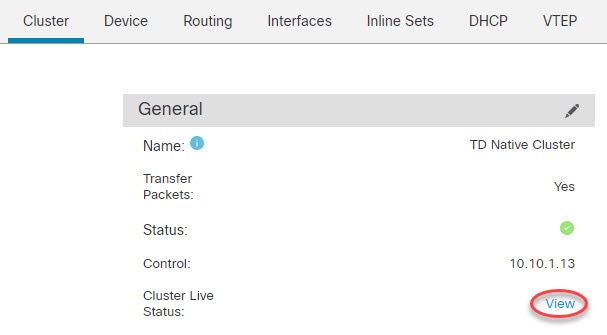

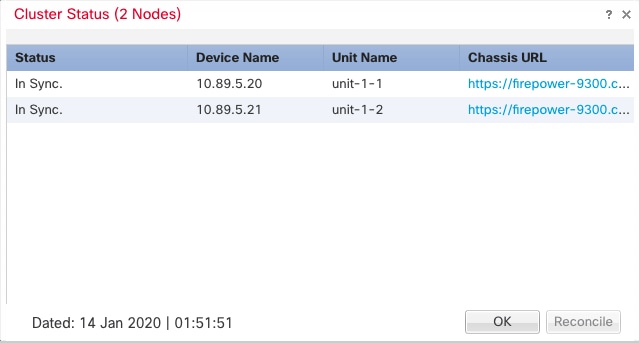

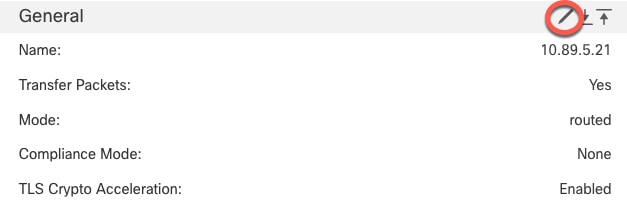

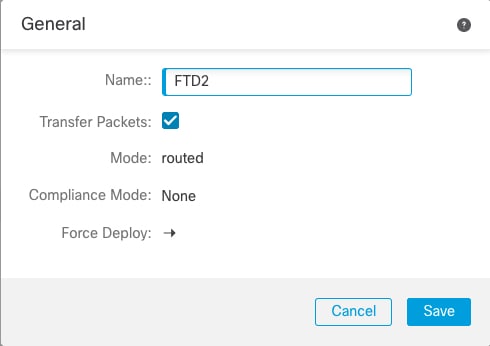

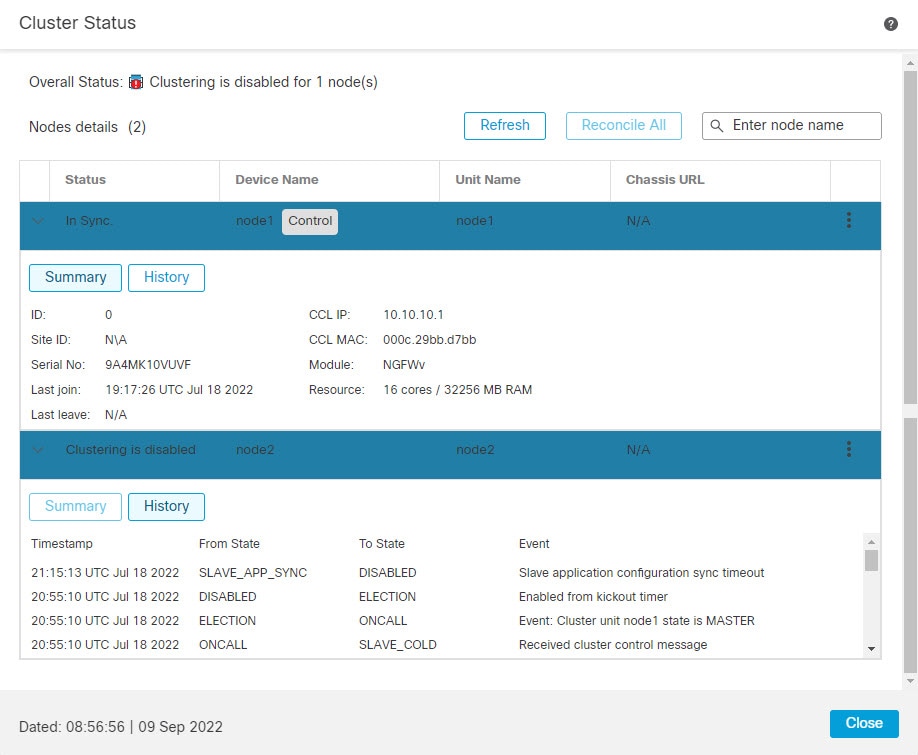

Membres de la grappe

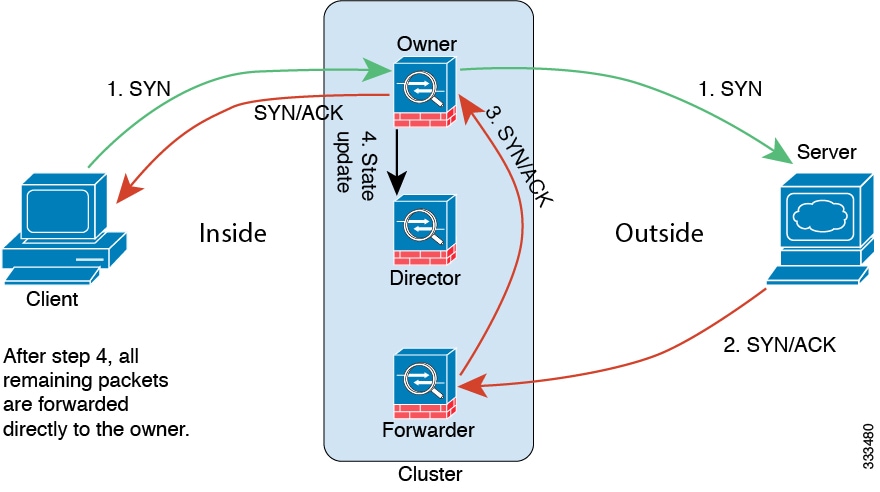

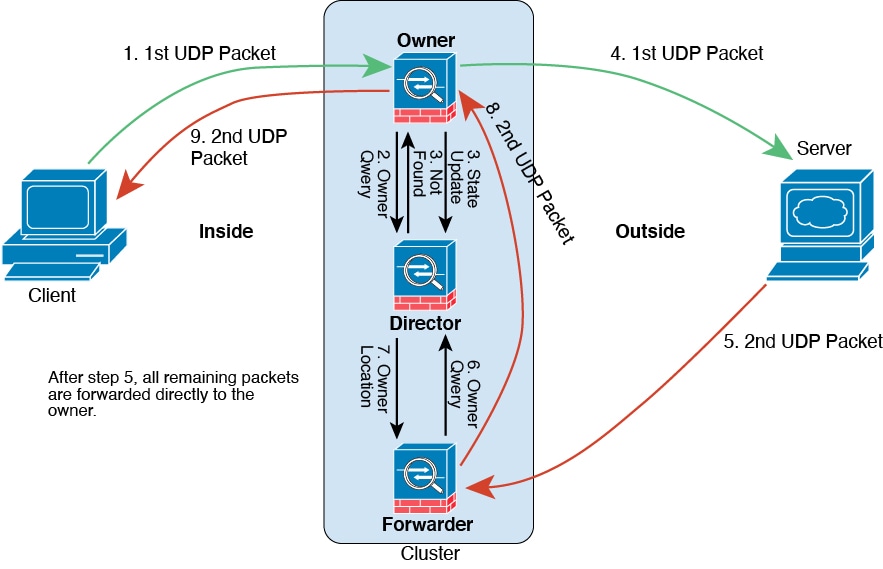

Les membres de la grappe collaborent pour partager la politique de sécurité et les flux de trafic.

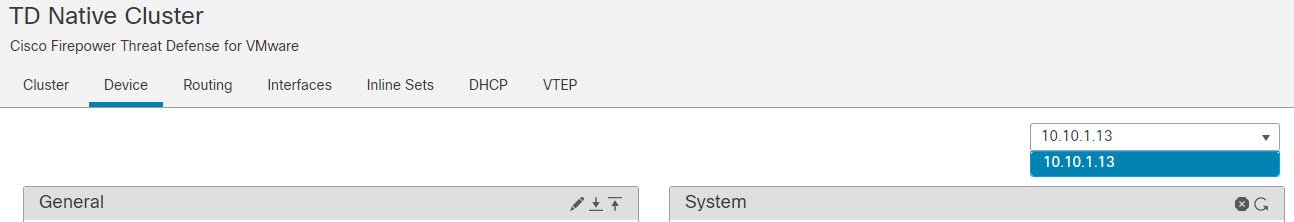

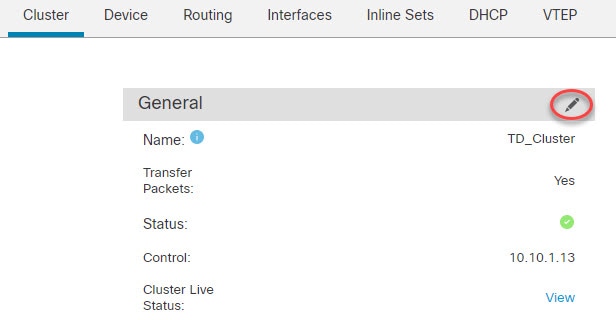

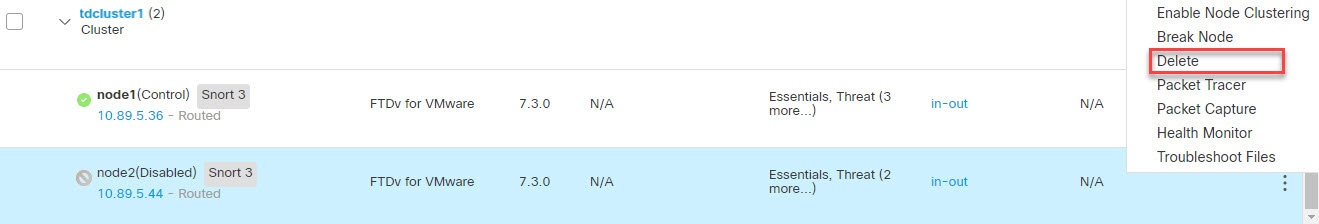

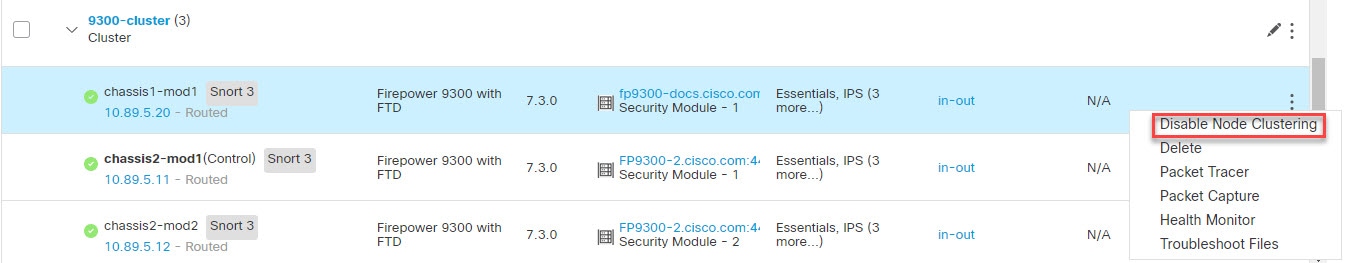

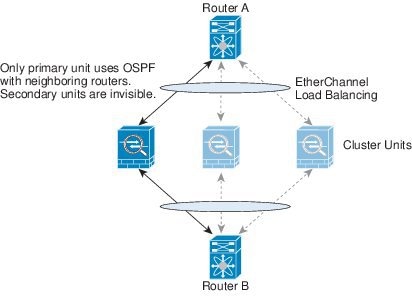

L’unité de contrôle est l’un des membres de la grappe. L'unité de contrôle est déterminée automatiquement. Tous les autres membres sont des unités de données.

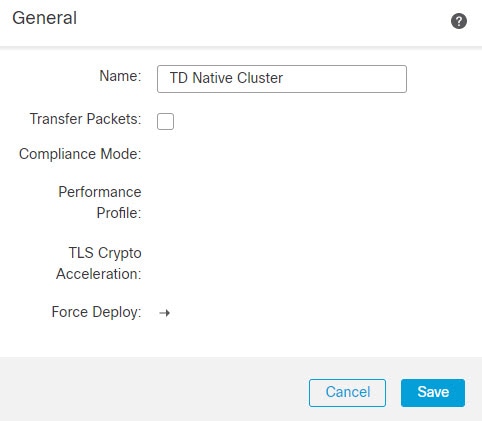

Vous devez effectuer toute la configuration sur l’unité de contrôle uniquement; la configuration est ensuite reproduite dans les unités de données.

Certaines fonctionnalités ne sont pas évolutives dans une grappe, et l’unité de contrôle gère tout le trafic pour ces fonctionnalités. .

Liaison de commande de grappe

Pour la mise en grappe d’instances natives : la liaison de commande de grappe est automatiquement créé à l’aide de l’interface du canal de port 48.

Pour la mise en grappe de plusieurs instances: vous devez préconfigurer les sous-interfaces sur un ou plusieurs EtherChannels de type grappe; chaque instance a besoin de sa propre liaison de commande de grappe.

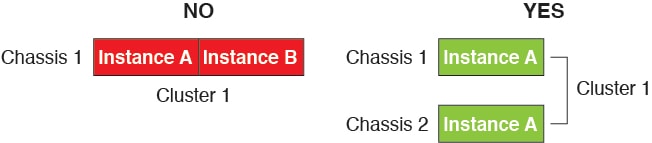

Pour une grappe isolée de modules de sécurité dans un châssis Firepower 9300, cette interface n’a pas d’interface membre. Cet EtherChannel de type de grappe utilise le fond de panier Firepower 9300 pour les communications de la grappe. Pour la mise en grappe avec plusieurs châssis, vous devez ajouter une ou plusieurs interfaces à l’EtherChannel.

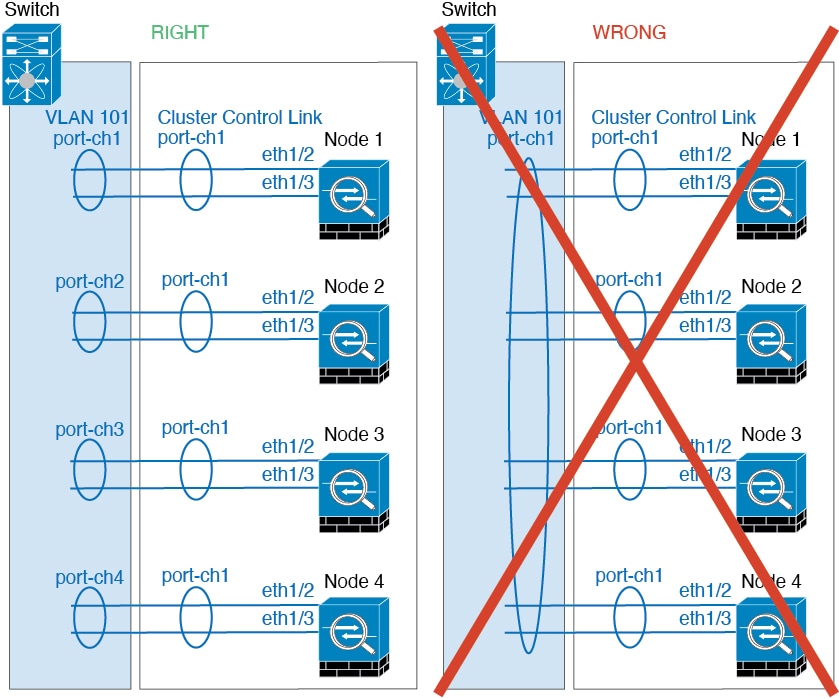

Dans le cas d’une grappe à deux châssis, ne connectez pas directement la liaison de commande de grappe d’un châssis à l’autre. Si vous connectez directement les interfaces, lorsqu’une unité tombe en panne, la liaison de commande de grappe tombe en panne, et donc l’unité intègre restante. Si vous connectez la liaison de commande de grappe par l’intermédiaire d’un commutateur, cette dernière reste active pour l’unité intègre.

Le trafic de liaison de commande de grappe comprend à la fois un trafic de contrôle et un trafic de données.

Dimensionner la liaison de commande de grappe

Si possible, vous devez dimensionner la liaison de commande de grappe en fonction du débit attendu de chaque châssis afin que la liaison de commande de grappe puisse gérer les scénarios les plus défavorables.

Le trafic de liaison de commande de grappe est principalement composé de mises à jour d’état et de paquets transférés. Le volume de trafic varie à un moment donné sur la liaison de commande de grappe. La quantité de trafic transféré dépend de l’efficacité de l’équilibrage de la charge et de l’importance du trafic pour les fonctionnalités centralisées. Par exemple :

-

La NAT entraîne un mauvais équilibrage de la charge des connexions et la nécessité de rééquilibrer tout le trafic de retour vers les bonnes unités.

-

Lorsque les membres changent, la grappe doit rééquilibrer un grand nombre de connexions, utilisant ainsi temporairement une grande quantité de bande passante de la liaison de commande de grappe.

Une liaison de commande de grappe à bande passante plus élevée aide la grappe à converger plus rapidement lorsque les membres changent et empêche les goulots d’étranglement.

Remarque |

Si votre grappe génère un trafic asymétrique (rééquilibreur) important, vous devez augmenter la taille du lien de commande de grappe. |

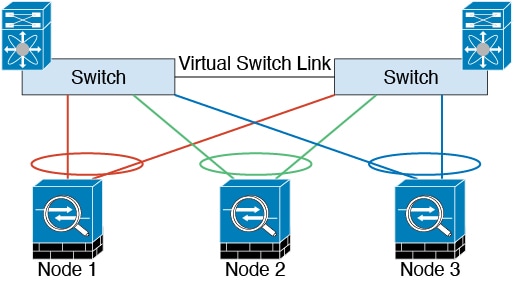

Redondance de la liaison de commande de la grappe

Le diagramme suivant montre comment utiliser un EtherChannel comme liaison de commande de la grappe dans un système de commutation virtuelle (VSS), un canal de port virtuel (vPC), un StackWise ou un environnement StackWise Virtual. Tous les liens de l’EtherChannel sont actifs. Lorsque le commutateur fait partie d’un système redondant, vous pouvez connecter des interfaces de pare-feu dans le même EtherChannel pour séparer les commutateurs du système redondant. Les interfaces des commutateurs sont membres de la même interface de canal de port EtherChannel, car les commutateurs distincts se comportent comme un seul commutateur. Notez qu’il s’agit d’un EtherChannel local au périphérique et non d’un EtherChannel étendu.

Fiabilité de la liaison de commande de grappe pour la mise en grappe inter-châssis

Pour assurer la fonctionnalité de la liaison de commande de grappe, vérifiez que le temps aller-retour (RTT) entre les unités est inférieur à 20 ms. Cette latence maximale améliore la compatibilité avec les membres de la grappe installés à différents sites géographiques. Pour vérifier votre latence, envoyez un message Ping sur la liaison de commande de grappe entre les unités.

La liaison de commande de grappe doit être fiable, sans paquets en désordre ou abandonnés; par exemple, pour un déploiement intersite, vous devez utiliser un lien dédié.

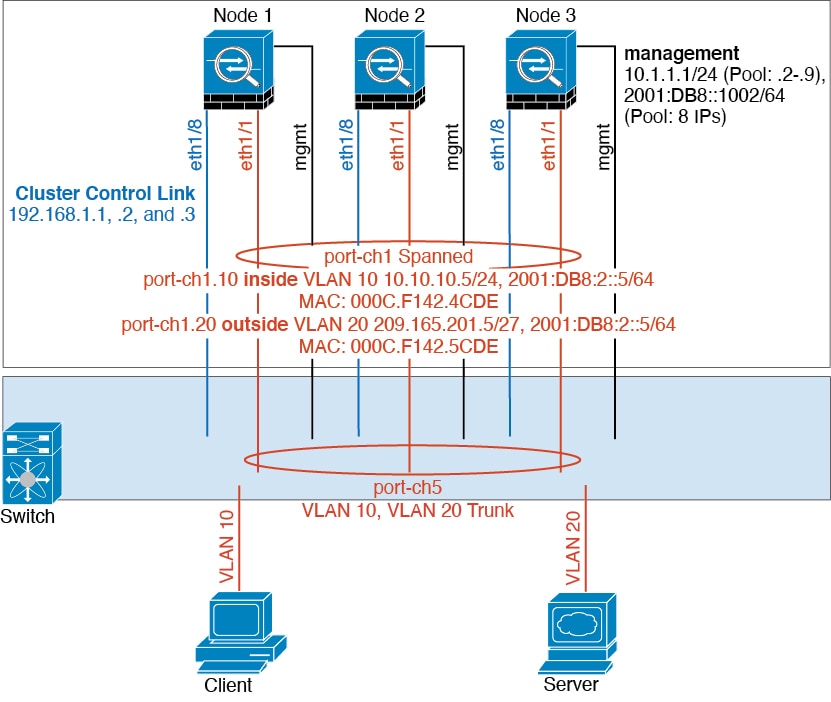

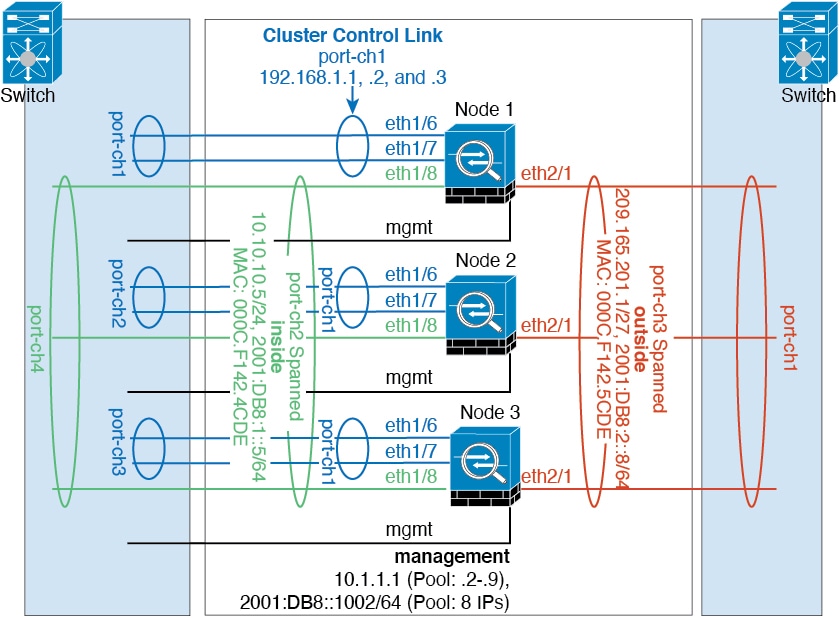

Réseau de liaison de commande de grappe

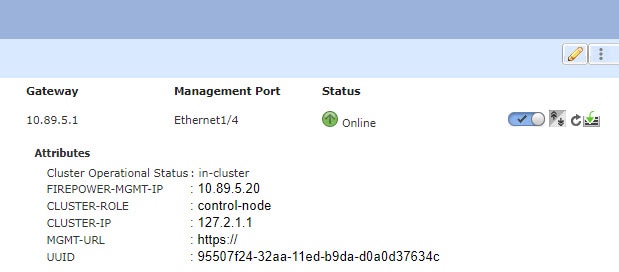

Le Châssis Firepower 4100/9300 génère automatiquement l’adresse IP de l’interface de liaison de commande de grappe pour chaque unité en fonction de l’ID de châssis et de l’ID d’emplacement : 127.2.chassis_id.slot-id. Pour les grappes à instances multiples, qui utilisent généralement des sous-interfaces VLAN différentes du même EtherChannel, la même adresse IP peut être utilisée pour différentes grappes en raison de la séparation des VLAN. Le réseau de liaison de commande de grappe ne peut pas comprendre de routeurs entre les unités; seule la commutation de couche 2 est autorisée.

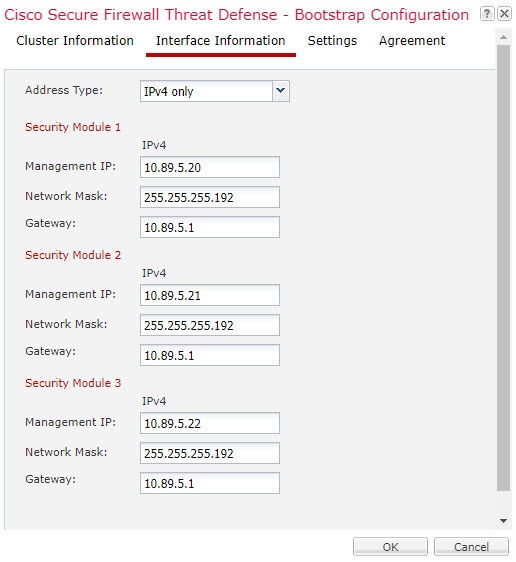

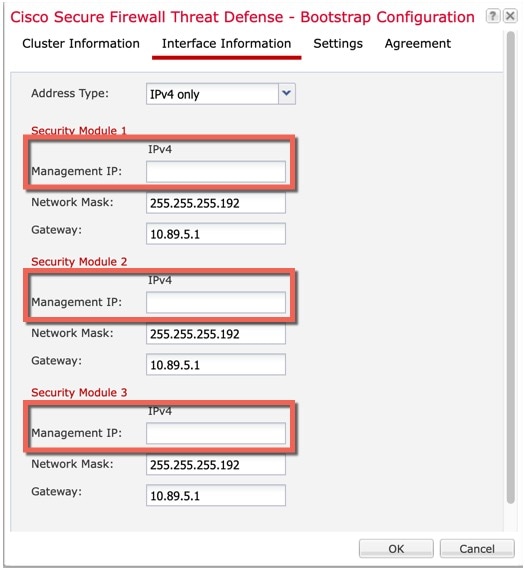

le réseau de gestion

Nous vous recommandons de connecter toutes les unités à un seul réseau de gestion. Ce réseau est distinct de la liaison de commande de grappe.

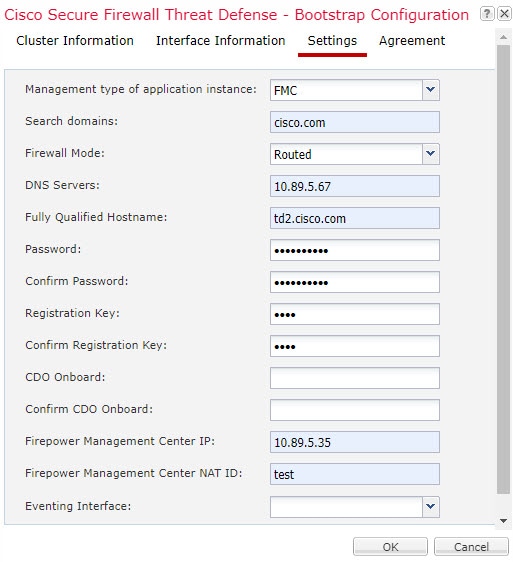

Management Interface (interface de gestion)

Vous devez affecter une interface de type gestion à la grappe. Cette interface est une interface individuelle spéciale, par opposition à une interface étendue. L’interface de gestion vous permet de vous connecter directement à chaque unité. L'interface logique de gestion est distincte des autres interfaces sur le périphérique. Elle est utilisée pour configurer et enregistrer le périphérique sur le Cisco Secure Firewall Management Center. Elle utilise sa propre authentification locale, son adresse IP et son routage statique. Chaque membre de la grappe utilise une adresse IP distincte sur le réseau de gestion que vous avez définie lors de la configuration de démarrage.

L'interface de gestion est partagée entre l'interface logique de gestion et l'interface logique de dépistage. L’interface logique de dépistage est facultative et n’est pas configurée dans le cadre de la configuration de démarrage. L'interface de dépistage peut être configurée avec le reste des interfaces de données. Si vous choisissez de configurer l'interface de dépistage, configurez une adresse IP de grappe principale en tant qu'adresse fixe pour la grappe qui appartient toujours à l'unité de contrôle actuelle. Vous configurez également une plage d’adresses de sorte que chaque unité, y compris l’unité de contrôle actuelle, puisse utiliser une adresse locale de la plage. L’adresse IP de la grappe principale fournit un accès de dépistage cohérent à une adresse; Lorsqu’une unité de contrôle change, l’adresse IP de la grappe principale est déplacée vers la nouvelle unité de contrôle, de sorte que l’accès à la grappe se poursuit de façon transparente. Pour le trafic de gestion sortant tel que TFTP ou syslog, chaque unité, y compris l’unité de contrôle, utilise l’adresse IP locale pour se connecter au serveur.

Interfaces de la grappe

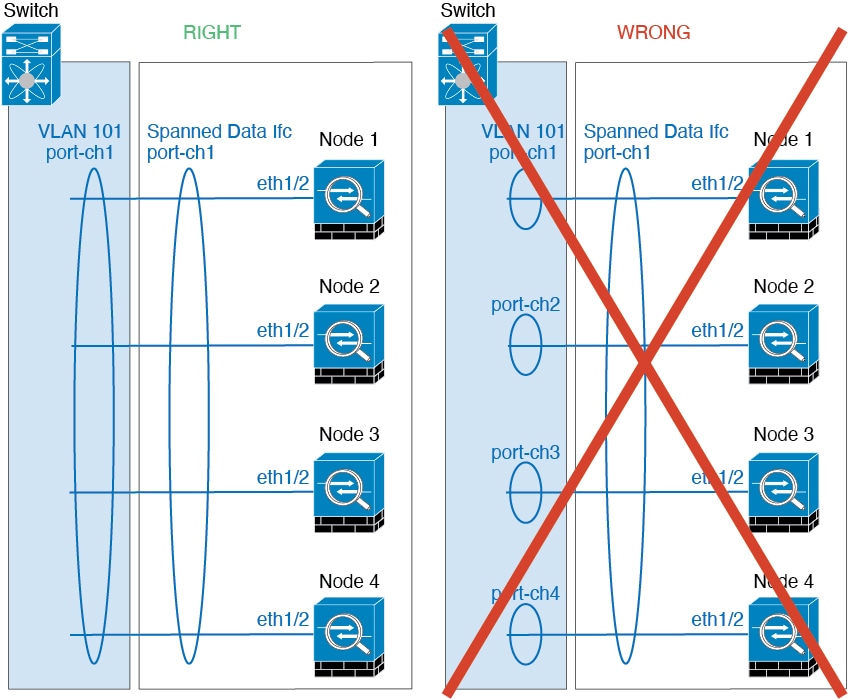

Pour une grappe isolée des modules de sécurité dans un châssis Firepower 9300, vous pouvez affecter des interfaces physiques ou des EtherChannels (également appelés canaux de port) à la grappe. Les interfaces affectées à la grappe sont des interfaces étendues qui équilibrent la charge du trafic entre tous les membres de la grappe.

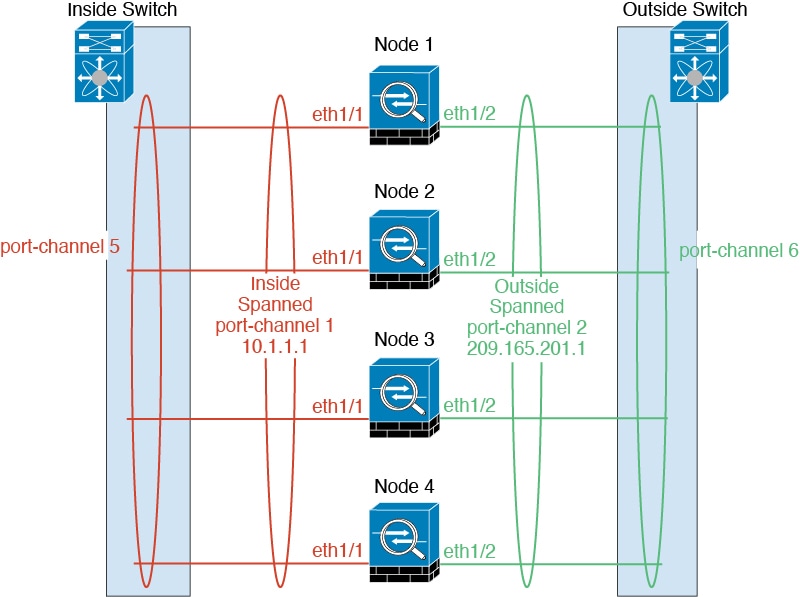

Pour la mise en grappe avec plusieurs châssis, vous pouvez uniquement affecter des EtherChannels de données à la grappe. Ces EtherChannels étendus comprennent les mêmes interfaces membre sur chaque châssis; Sur le commutateur en amont, toutes ces interfaces sont incluses dans un seul EtherChannel, de sorte que le commutateur ne sache pas qu’il est connecté à plusieurs périphériques.

Les interfaces individuelles ne sont pas prises en charge, à l'exception d'une interface de gestion.

EtherChannels étendus

Vous pouvez regrouper une ou plusieurs interfaces par châssis dans un EtherChannel qui s’étend sur tous les châssis de la grappe. L’EtherChannel agrège le trafic sur toutes les interfaces actives disponibles dans le canal. Un EtherChannel étendu peut être configuré dans les modes de pare-feu routé et transparent. En mode routé, l’EtherChannel est configuré comme une interface routée avec une seule adresse IP. En mode transparent, l’adresse IP est attribuée aux BVI, et non à l’interface du membre du groupe de ponts. L’EtherChannel assure intrinsèquement l’équilibrage de la charge dans le cadre du fonctionnement de base.

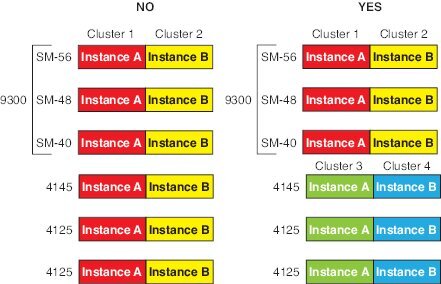

Pour les grappes à instances multiples, chaque grappe nécessite des EtherChannels de données dédiés; vous ne pouvez pas utiliser des interfaces partagées ou des sous-interfaces VLAN.

Réplication de la configuration

Tous les nœuds de la grappe partagent une configuration unique. Vous pouvez uniquement apporter des modifications à la configuration sur le nœud de contrôle (à l’exception de la configuration de démarrage) et les modifications sont automatiquement synchronisées avec tous les autres nœuds de la grappe.

)

)

)

)

)

) )

) )

) )

)

)

)

)

) )

)

Commentaires

Commentaires