Lorsque vous importez des mises à jour de règles, le système modifie les politiques d’analyse de réseau, de contrôle d’accès

et de prévention des intrusions fournies par le système. Les mises à jour de règles peuvent inclure :

-

paramètres modifiés du préprocesseur d’analyse de réseau

-

modification des paramètres avancés dans les politiques de contrôle d’accès et de prévention des intrusions

-

règles de prévention des intrusions nouvelles et mises à jour

-

états modifiés pour des règles existantes

-

nouvelles catégories de règles et variables par défaut

Les mises à jour de règles peuvent également supprimer des règles existantes des politiques fournies par le système.

Les modifications apportées aux variables par défaut et aux catégories de règles sont gérées au niveau du système.

Lorsque vous utilisez une politique fournie par le système comme politique de base d’analyse de réseau ou de prévention des

intrusions, vous pouvez permettre aux mises à jour de règles de modifier votre politique de base qui, dans ce cas, est une

copie de la politique fournie par le système. Si vous autorisez les mises à jour de règles à mettre à jour votre politique

de base, une nouvelle mise à jour de règles apporte les mêmes modifications dans votre politique de base qu’elle apporte à

la politique fournie par le système que vous utilisez comme politique de base. Si vous n’avez pas modifié le paramètre correspondant,

un paramètre de votre politique de base détermine le paramètre de votre politique. Cependant, les mises à jour de règles ne

remplacent pas les modifications que vous apportez à votre politique.

Si vous n’autorisez pas les mises à jour de règles à modifier votre politique de base, vous pouvez mettre à jour manuellement

votre politique de base après avoir importé une ou plusieurs mises à jour de règles.

Les mises à jour de règles suppriment toujours les règles de prévention des intrusions que Talos supprime, quel que soit l’état des règles dans votre politique de prévention des intrusions ou si vous autorisez les mises

à jour de règles à modifier votre politique de base en matière de prévention des intrusions.

Jusqu’à ce que vous redéployiez vos modifications sur le trafic réseau, les règles de vos politiques de prévention des intrusions

actuellement déployées se comportent comme suit :

-

Les règles de prévention des intrusions désactivées restent désactivées.

-

Les règles définies sur Générer des événements continuent de générer des événements lorsqu’elles sont déclenchées.

-

Les règles définies sur Abandon et Générer des événements continuent de générer des événements et d'abandonner les paquets fautifs lorsqu'elles sont déclenchées.

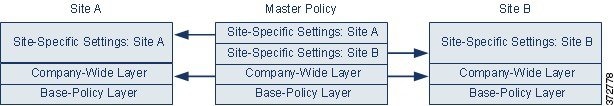

Les mises à jour de règles ne modifient pas une politique de base personnalisée, sauf si les deux conditions suivantes sont

remplies :

-

Vous permettez aux mises à jour de règles de modifier la politique de base fournie par le système de la politique parente,

c’est-à-dire la politique à l’origine de la politique de base personnalisée.

-

Vous n’avez pas apporté de modifications à la politique parente qui remplace les paramètres correspondants de la politique

de base du parent.

Lorsque les deux conditions sont remplies, les modifications apportées à la mise à jour de la règle sont transmises à la politique

enfant, c’est-à-dire à la politique qui utilise la politique de base personnalisée, lorsque vous enregistrez la politique

parent.

Par exemple, si la mise à jour d’une règle active une règle de prévention des intrusions précédemment désactivée et que vous

n’avez pas modifié l’état de la règle dans la politique parente en matière de prévention des intrusions, l’état modifié de

la règle est transmis à la politique de base lorsque vous enregistrez la politique parente.

De même, si une mise à jour de règle modifie un paramètre de préprocesseur par défaut et que vous n’avez pas modifié le paramètre

dans la politique d’analyse de réseau parent, le paramètre modifié est transmis à la politique de base lorsque vous enregistrez

la politique parente.

)

)

)

) )

) )

)

Commentaires

Commentaires