Présentation des règles de prévention des intrusions personnalisées

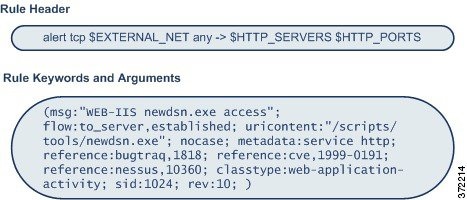

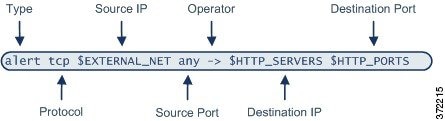

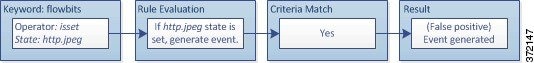

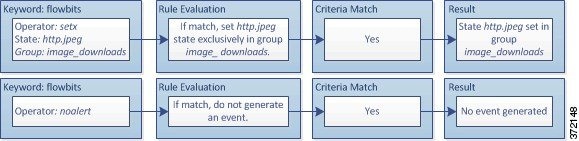

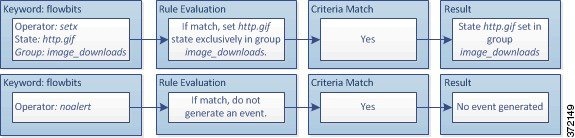

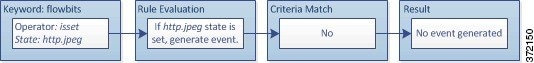

Une règle de prévention des intrusions est un ensemble de mots-clés et d’arguments que le système utilise pour détecter les tentatives d’exploitation des vulnérabilités de votre réseau. Lorsque le système analyse le trafic réseau, il compare les paquets en fonction des conditions spécifiées dans chaque règle. Si les données du paquet correspondent à toutes les conditions spécifiées dans une règle, la règle se déclenche. Si une règle est une règle d’alerte, un incident d'intrusion est généré. S’il s’agit d’une règle de réussite, le trafic est ignoré. Pour une règle de suppression lors d'un déploiement en ligne, le système abandonne le paquet et génère un événement. Vous pouvez afficher et évaluer les incidents d'intrusion à partir de l’interface Web Cisco Secure Firewall Management Center.

Le système Firepower fournit deux types de règles de prévention des intrusions : des règles d’objet partagé et des règles de texte standard. Les Talos Intelligence Group peuvent utiliser des règles d’objet partagé pour détecter les attaques contre les vulnérabilités contrairement aux règles de texte standard traditionnelles. Vous ne pouvez pas créer de règles d’objet partagé. Lorsque vous écrivez votre propre règle de prévention des intrusions, vous créez une règle de texte standard.

Vous pouvez rédiger des règles de texte standard personnalisées pour ajuster les types d’événements que vous êtes susceptible de voir. Notez que même si cette documentation aborde parfois les règles visant à détecter des exploits spécifiques, les règles les plus efficaces ciblent le trafic qui peut tenter d’exploiter des vulnérabilités connues plutôt que des exploits connus spécifiques. En écrivant des règles et en spécifiant le message d’événement de la règle, vous pouvez plus facilement identifier le trafic qui indique des attaques et des contournements de politiques.

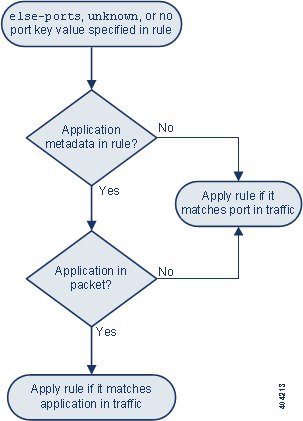

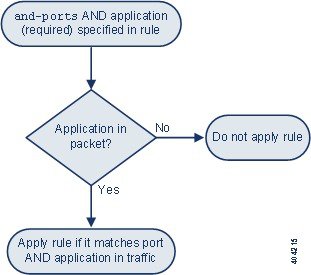

Lorsque vous activez une règle de texte standard personnalisée dans une politique de prévention des intrusions personnalisée, gardez à l’esprit que certains mots-clés et certains arguments de règle nécessitent que le trafic soit d’abord décodé ou prétraité d’une certaine manière. Ce chapitre explique les options que vous devez configurer dans votre politique d’analyse de réseau, qui régit le prétraitement. Notez que si vous désactivez un préprocesseur requis, le système l’utilise automatiquement avec ses paramètres actuels, bien que le préprocesseur reste désactivé dans l’interface Web de politique d’analyse de réseau.

Mise en garde |

Veillez à utiliser un environnement réseau contrôlé pour tester les règles de prévention des intrusions que vous écrivez avant de les utiliser dans un environnement de production. Des règles de prévention des intrusions mal écrites peuvent sérieusement affecter les performances du système. |

Dans un déploiement multidomaine, le système affiche les règles créées dans le domaine actuel, que vous pouvez modifier. Il affiche également les règles créées dans les domaines ancêtres, que vous ne pouvez pas modifier. Pour afficher et modifier les règles créées dans un domaine inférieur, basculez vers ce domaine. Les règles de prévention des intrusions fournies par le système appartiennent au domaine global. Les administrateurs des domaines descendants peuvent créer des copies modifiables localement de ces règles système.

)

) )

) )

) )

)

)

)

Commentaires

Commentaires