À propos de la protection contre les programmes malveillants de réseau et des politiques de fichiers

Pour détecter et bloquer les programmes malveillants, utilisez les politiques de fichiers. Vous pouvez également utiliser les politiques de fichiers pour détecter et contrôler le trafic par type de fichier.

Advanced Malware Protection (AMP) pour Firepower peut détecter, capturer, suivre, analyser, consigner et éventuellement bloquer la transmission de programmes malveillants dans le trafic réseau. Dans l’interface Web Cisco Secure Firewall Management Center, cette fonctionnalité est appelée Défense contre les programmes malveillants , anciennement AMP pour Firepower. La protection avancée contre les programmes malveillants identifie les programmes malveillants à l’aide de périphériques gérés déployés en ligne et des données sur les menaces du nuage de Cisco.

Vous associez les politiques de fichiers à des règles de contrôle d’accès qui gèrent le trafic réseau dans le cadre de votre configuration globale de contrôle d’accès.

Lorsque le système détecte un programme malveillant sur votre réseau, il génère des événements liés aux fichiers et aux programmes malveillants. Pour analyser les données d’événements liés aux fichiers et aux programmes malveillants, consultez le chapitre Événements liés aux fichiers et aux programmes malveillants et trajectoire des fichiers sur le réseau dans Guide d'administration Cisco Secure Firewall Management Center .

Politique de fichiers

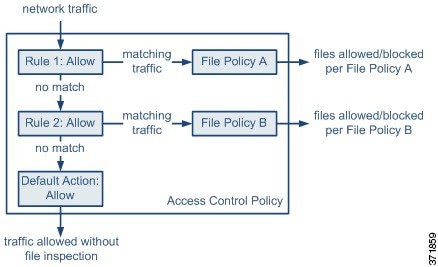

Une politique de fichiers est un ensemble de configurations que le système utilise pour assurer la protection contre les programmes malveillants et le contrôle des fichiers, dans le cadre de votre configuration globale de contrôle d'accès. Cette association fait en sorte qu’avant que le système passe un fichier dans le trafic correspondant aux conditions de la règle de contrôle d’accès, le fichier est d’abord inspecté. Examinez le diagramme suivant d’une politique de contrôle d’accès simple dans un déploiement en ligne.

La politique a deux règles de contrôle d’accès, qui utilisent l’action Allow (autoriser) et sont associées aux politiques de fichier. L’action par défaut de la politique consiste également à autoriser le trafic, mais sans inspection par la politique de fichiers. Dans ce scénario, le trafic est géré comme suit :

-

Le trafic qui correspond à

la règle 1est inspecté parla politique de fichiers A. -

Le trafic qui ne correspond pas à

la règle 1est évalué en fonction dela règle 2. Le trafic qui correspond àla règle 2est inspecté parla politique de fichiers B. -

Le trafic qui ne correspond à aucune des règles est autorisé; vous ne pouvez pas associer de politique de fichiers à l’action par défaut.

En associant différentes politiques de fichiers à différentes règles de contrôle d’accès, vous avez un contrôle précis sur la façon dont vous identifiez et bloquez les fichiers transmis sur votre réseau.

)

) )

) )

) )

)

)

) )

) Commentaires

Commentaires