Pour configurer les paramètres avancés pour une politique de contrôle d’accès, sélectionnez Advanced Settings (paramètres avancés) à partir de la flèche de la liste déroulante Plus à la fin de la ligne de flux de paquets.

Les paramètres de politique de contrôle d’accès avancé nécessitent généralement peu ou pas de modification. Les paramètres

par défaut sont appropriés pour la plupart des déploiements. Notez que bon nombre des options de prétraitement et de performances

avancés dans les politiques de contrôle d’accès peuvent être modifiées par des mises à jour de règles, comme décrit dans Mettre à jour les règles de prévention des intrusions dans Guide d'administration Cisco Secure Firewall Management Center .

Si Afficher ( ) apparaît au contraire, les paramètres sont hérités d'une politique ancêtre ou vous n'êtes pas autorisé à modifier la configuration.

) apparaît au contraire, les paramètres sont hérités d'une politique ancêtre ou vous n'êtes pas autorisé à modifier la configuration.

Héritage des paramètres d’une politique parente

Si la politique de contrôle d’accès a une politique de base, vous pouvez choisir d’hériter des paramètres de la politique

de base. Sélectionnez Hériter de la politique de base pour chaque groupe de paramètres dans lequel vous souhaitez utiliser les paramètres de la politique parente. Si l’hérédité

a été configurée de sorte que ces paramètres sont verrouillés, vous ne pouvez pas configurer des paramètres uniques pour la

politique, ces paramètres sont en lecture seule.

Si vous êtes autorisé à configurer des paramètres uniques pour la politique, vous devez désélectionner Hériter de la politique de base pour apporter vos modifications.

Paramètres généraux

|

Option

|

Description

|

|

Nombre maximal de caractères URL à stocker dans les événements de connexion

|

personnaliser le nombre de caractères que vous stockez pour chaque URL demandée par vos utilisateurs.

Pour personnaliser la durée avant de bloquer à nouveau un site Web après qu’un utilisateur ait contourné un blocage initial,

consultez Définition du délai de contournement d’utilisateur pour un site Web bloqué.

|

|

Autoriser un blocage interactif à contourner le blocage pendant (secondes)

|

Consultez Définition du délai de contournement d’utilisateur pour un site Web bloqué.

|

|

Réessayer une recherche qui n’a pas réussi dans la cache d’URL

|

La première fois que le système rencontre une URL qui n’a pas de catégorie et de réputation stockées localement, il recherche

cette URL dans le nuage et ajoute le résultat au magasin de données local pour le traitement plus rapide de cette URL à l’avenir.

Ce paramètre détermine ce que fait le système lorsqu’il doit rechercher la catégorie et la réputation d’une URL dans le nuage.

Par défaut, ce paramètre est activé : le système retarde momentanément le trafic pendant qu'il vérifie le nuage pour la réputation

et la catégorie de l’URL, et utilise le verdict du nuage pour gérer le trafic.

Si vous désactivez ce paramètre : lorsque le système rencontre une URL qui ne se trouve pas dans son cache local, le trafic

est immédiatement transmis et géré selon les règles configurées pour le trafic non classé et sans réputation.

Dans les déploiements passifs, le système ne relance pas la recherche, car il ne peut pas contenir de paquets.

|

| Activer la fonction de vigie des menaces (Threat Intelligence Director) |

Désactivez cette option pour arrêter de publier les données TID sur vos périphériques configurés.

|

|

Activer l’application de réputation sur le trafic DNS

|

Cette option est activée par défaut pour améliorer les performances et l’efficacité du filtrage d’URL. Pour plus de détails

et des instructions supplémentaires, consultez Filtrage DNS : identifier la réputation et la catégorie d’URL lors de la recherche DNS et les sous-sections.

|

|

Inspecter le trafic pendant l’application de la stratégie

|

Pour inspecter le trafic lorsque vous déployez des modifications de configuration, à moins que des configurations spécifiques

nécessitent le redémarrage du processus Snort, assurez-vous que la valeur par défaut Inspecter le traffic pendant l’application de la politique est réglée à sa valeur par défaut (activée).

Lorsque cette option est activée, la demande de ressources peut entraîner l'abandon d'un petit nombre de paquets sans inspection.

En outre, le déploiement de certaines configurations redémarre le processus Snort, qui interrompt l’inspection du trafic.

Pendant cette interruption, la diminution de trafic ou son passage sans inspection dépend de la façon dont l’appareil cible

gère le trafic. Consultez Scénarios de redémarrage de Snort pour obtenir de plus amples renseignements.

|

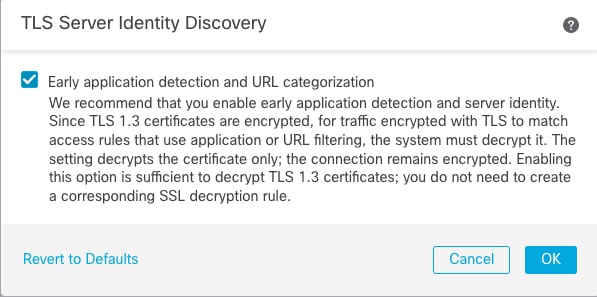

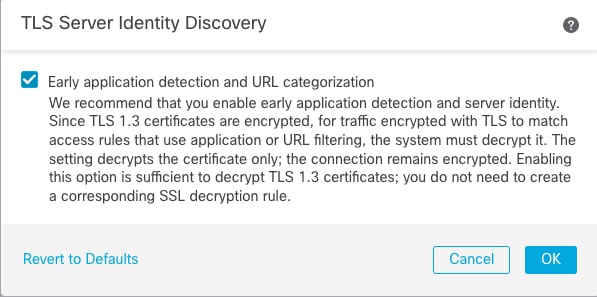

Détection de l’identité de serveur TLS

La dernière version du protocole TLS (Transport Layer Security) 1.3, définie par la RFC 8446, est le protocole privilégié de nombreux serveurs Web pour fournir des communications sécurisées. Étant donné que le protocole

TLS 1.3 chiffre le certificat du serveur pour plus de sécurité, et que le certificat est nécessaire pour correspondre aux

critères de filtrage d’application et d’URL dans les règles de contrôle d’accès, le système Firepower permet d’extraire le

certificat du serveur sans déchiffrer le paquet en entier.

Vous pouvez activer cette fonctionnalité, appelée découverte d’identité du serveur TLS, lorsque vous configurez les paramètres avancés pour une politique de contrôle d’accès.

Si vous activez cette option, nous vous recommandons d’activer également l’option de sonde d’identité du serveur adaptatif

TLS avancé de la politique de déchiffrement. Ensemble, ces options permettent un déchiffrement plus efficace du trafic TLS

1.3. Pour en savoir plus, consultez Bonnes pratiques de déchiffrement TLS 1.3.

Lorsqu’une nouvelle connexion démarre et qu’elle est affectée par la découverte d’identité du serveur TLS, le défense contre les menaces conserve le paquet ClientHello d’origine pour déterminer l’identité du serveur auquel il se connecte avant de continuer.

Le périphérique défense contre les menaces envoie une connexion spécialisée de défense contre les menaces au serveur. La réponse du serveur inclut le certificat de serveur, la connexion spécialisée est interrompue et la connexion

d’origine est évaluée comme l’exige la politique de contrôle d’accès.

La découverte d’identité du serveur TLS donne la priorité au nom commun (CN) du certificat sur l’indication du nom du serveur (SNI).

Pour activer la découverte d’identité du serveur TLS, cliquez sur l’onglet Advanced (Avancé), cliquez sur Edit ( ) pour le paramètre et sélectionnez Early application discovery and URL categorization (Découverte précoce des applications et catégorisation des URL).

) pour le paramètre et sélectionnez Early application discovery and URL categorization (Découverte précoce des applications et catégorisation des URL).

Nous vous recommandons fortement de l’activer pour tout trafic que vous souhaitez mettre en correspondance avec des critères

d’application ou d’URL, en particulier si vous souhaitez effectuer une inspection approfondie de ce trafic. Un politique de déchiffrement n'est pas requis, car le trafic n'est pas déchiffré lors du processus d'extraction du certificat de serveur.

Remarque

|

-

Comme le certificat est déchiffré, la découverte d’identité du serveur TLS peut réduire les performances en fonction de la

plateforme matérielle.

-

La découverte d’identité de serveur TLS n’est pas prise en charge dans les déploiements en mode Tap en ligne ou en mode passif.

-

L’activation de la découverte d’identité du serveur TLS n’est prise en charge sur aucun Cisco Secure Firewall Threat Defense Virtual déployé sur AWS. Si de tels périphériques gérés sont gérés par Cisco Secure Firewall Management Center, l’événement de connexion PROBE_FLOW_DROP_BYPASS_PROXY est incrémenté chaque fois que le périphérique tente d’extraire le certificat du serveur.

|

Politiques d’analyse de réseau et de prévention des intrusions

Les paramètres d’analyse de réseau avancée et de politiques de prévention des intrusions vous permettent de :

-

Préciser la politique de prévention des intrusions et l’ensemble de variables associé qui sont utilisés pour inspecter les

paquets qui doivent passer avant que le système puisse déterminer exactement comment inspecter ce trafic.

-

Modifier la politique d’analyse de réseau par défaut de la politique de contrôle d’accès, qui régit de nombreuses options

de prétraitement.

-

Utiliser des règles d’analyse de réseau et des politiques d’analyse de réseau personnalisées pour adapter les options de prétraitement

à des zones de sécurité, à des réseaux et à des VLAN spécifiques.

Pour en savoir plus, consultez Paramètres de contrôle d’accès avancé pour l’analyse de réseau et les politiques de prévention d’intrusion.

Politique du service Threat Defense

Vous pouvez utiliser la politique de service de défense contre les menaces pour appliquer des services à des classes de trafic

spécifiques. Par exemple, vous pouvez utiliser une politique de service pour créer une configuration de délai d’expiration

qui est spécifique à une application TCP particulière, par opposition à une configuration qui s’applique à toutes les applications

TCP. Cette politique s’applique aux périphériques défense contre les menaces uniquement et sera ignorée pour tout autre type de périphérique. Les règles de politique de service sont appliquées après

les règles de contrôle d’accès. Pour en savoir plus, consultez Politiques de service.

Détection de balayage de ports

Le détecteur de balayage de ports est un mécanisme de détection de menaces conçu pour vous aider à détecter et à empêcher

l’activité de balayage de ports dans tous les types de trafic, afin de protéger les réseaux contre d’éventuelles attaques.

Le trafic de balayage de ports peut être détecté efficacement dans le trafic autorisé et refusé..

Paramètres de flux d’éléphants

Les flux d’éléphants sont des flux volumineux, de longue durée et rapides qui peuvent contraindre les cœurs Snort. Deux actions

peuvent être appliquées sur les flux d'éléphants pour réduire la sollicitation du système, l’accaparement de la CPU, les pertes

de paquets, etc. Ces actions sont les suivantes :

-

Contourner une ou toutes les applications : cette action contourne le flux de l’inspection Snort.

-

Throttle : cette action applique la politique de limite de débit dynamique (réduction de 10 %) aux flux d’éléphants.

Paramètres de contournement intelligent des applications

Le contournement d’application intelligent (IAB) est une configuration de niveau expert qui précise les applications à contourner

ou à tester si le trafic dépasse une combinaison de seuils de performance d’inspection et de flux. Pour en savoir plus, consultez

Contournement intelligent des applications.

Paramètres de préprocesseur couche réseau et transport

Les paramètres avancés de transport et de préprocesseur de réseau s’appliquent globalement à tous les réseaux, toutes les

zones et tous les VLAN dans lesquels vous déployez votre politique de contrôle d’accès. Vous configurez ces paramètres avancés

dans le cadre d'une politique de contrôle d’accès plutôt que dans une politique d’analyse de réseau. Pour en savoir plus,

consultez Paramètres avancés du préprocesseur de couche transport/réseau.

Paramètres de l'amélioration de la détection

Les paramètres d’amélioration de la détection avancée vous permettent de configurer des profils adaptatifs pour :

-

Utiliser les politiques et les applications de fichiers dans les règles de contrôle d’accès.

-

Utiliser les métadonnées de service dans les règles de prévention des intrusions

-

Dans les déploiements passifs, améliorez le réassemblage des fragments de paquets et des flux TCP en fonction des systèmes

d’exploitation hôtes de votre réseau.

Pour en savoir plus, consultez Profils adaptatifs.

)

) )

) )

)

)

) )

) )

)

)

)

)

) )

) )

) Commentaires

Commentaires