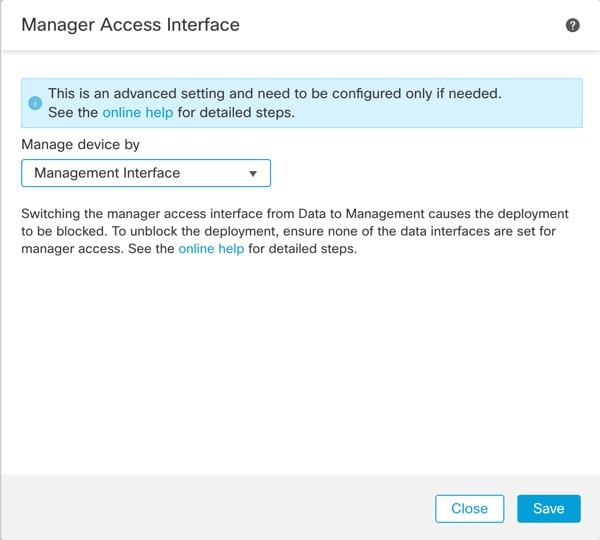

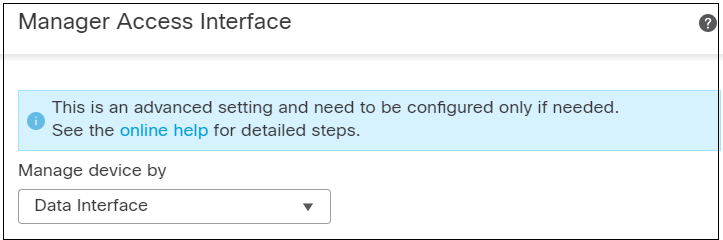

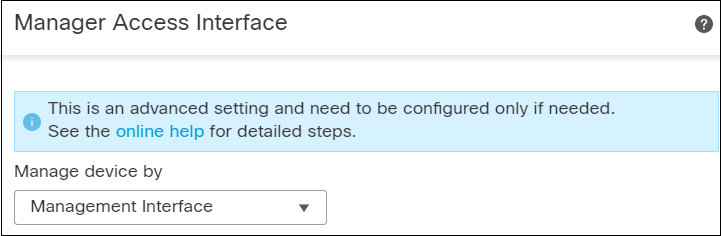

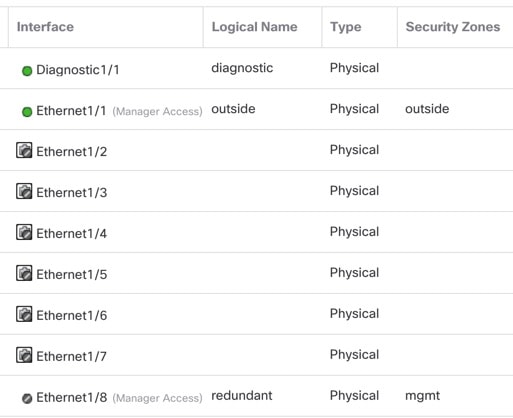

Lorsque vous utilisez une interface de données pour l'accès du gestionnaire au lieu d'utiliser l'interface de gestion dédiée,

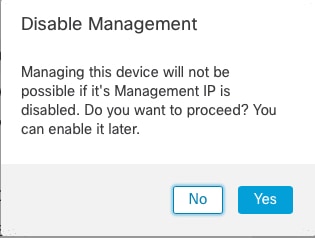

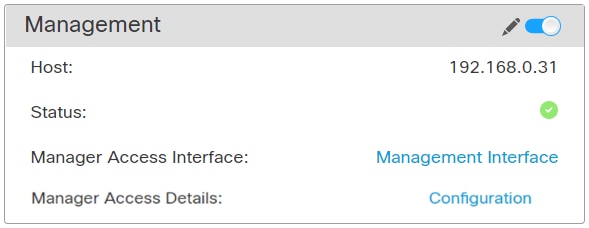

vous devez faire attention à ne pas modifier les paramètres d'interface et de réseau du défense contre les menaces dans le centre de gestion pour ne pas interrompre la connexion. Si vous changez le type d'interface de gestion après avoir ajouté le défense contre les menaces au centre de gestion (de données à gestion, ou de gestion à données), si les interfaces et les paramètres réseau ne sont pas configurés correctement,

vous pouvez perdre la connectivité de gestion.

Cette rubrique vous aide à résoudre les problèmes de perte de connectivité de gestion.

- Afficher l’état de la connexion de gestion

-

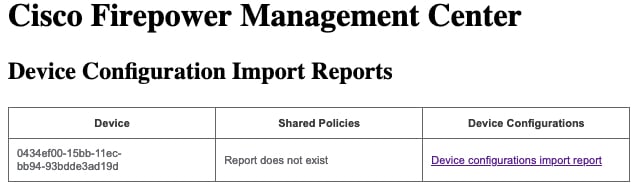

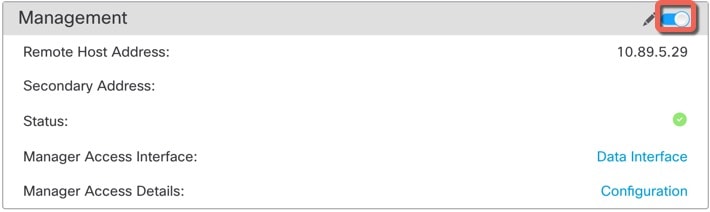

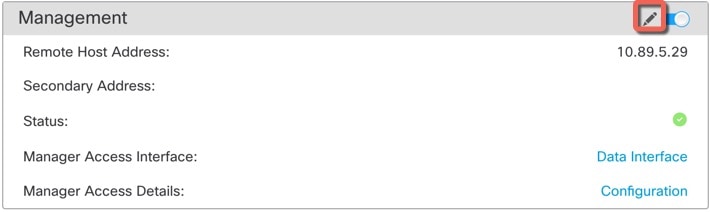

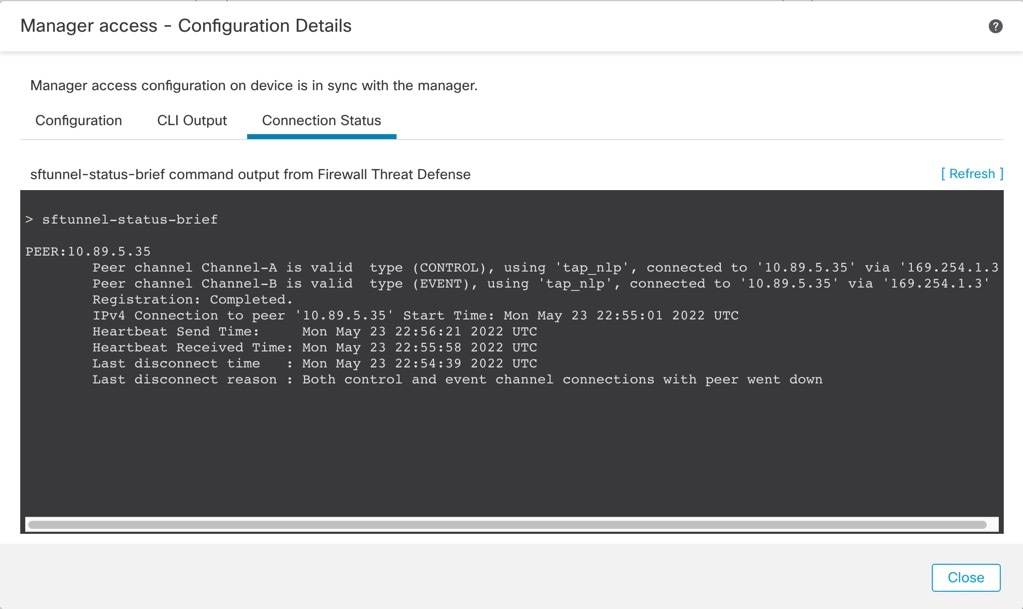

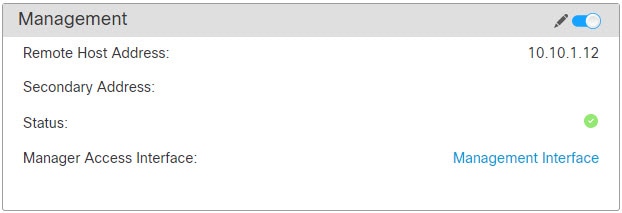

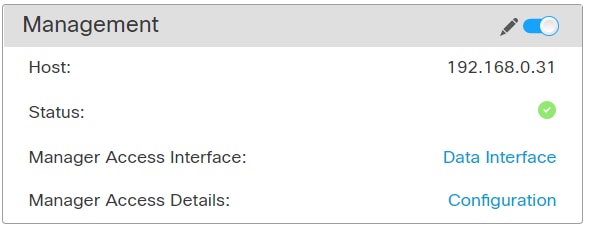

Dans le centre de gestion, vérifiez l'état de la connexion de gestion sur la page .

Dans l'interface de ligne de commande défense contre les menaces , entrez la commande sftunnel-status-brief pour afficher l'état de la connexion de gestion. Vous pouvez également utiliser la commande sftunnel-status pour afficher des informations plus complètes.

Consultez l’exemple de sortie suivant au sujet d’une connexion interrompue; il n’y a pas d’information de connexion à un canal

homologue, ni aucune information de pulsation :

> sftunnel-status-brief

PEER:10.10.17.202

Registration: Completed.

Connection to peer '10.10.17.202' Attempted at Mon Jun 15 09:21:57 2020 UTC

Last disconnect time : Mon Jun 15 09:19:09 2020 UTC

Last disconnect reason : Both control and event channel connections with peer went down

Consultez l’exemple de sortie suivant au sujet d’une connexion établie avec affichage des informations sur le canal homologue

et la pulsation :

> sftunnel-status-brief

PEER:10.10.17.202

Peer channel Channel-A is valid type (CONTROL), using 'eth0', connected to '10.10.17.202' via '10.10.17.222'

Peer channel Channel-B is valid type (EVENT), using 'eth0', connected to '10.10.17.202' via '10.10.17.222'

Registration: Completed.

IPv4 Connection to peer '10.10.17.202' Start Time: Wed Jun 10 14:27:12 2020 UTC

Heartbeat Send Time: Mon Jun 15 09:02:08 2020 UTC

Heartbeat Received Time: Mon Jun 15 09:02:16 2020 UTC

- Voir les informations sur le réseau défense contre les menaces

-

Dans l'interface de la ligne de commande défense contre les menaces , affichez les paramètres de réseau de l'interface de données de gestion et d'accès du gestionnaire :

show network

> show network

===============[ System Information ]===============

Hostname : FTD-4

Domains : cisco.com

DNS Servers : 72.163.47.11

DNS from router : enabled

Management port : 8305

IPv4 Default route

Gateway : data-interfaces

==================[ management0 ]===================

Admin State : enabled

Admin Speed : 1gbps

Operation Speed : 1gbps

Link : up

Channels : Management & Events

Mode : Non-Autonegotiation

MDI/MDIX : Auto/MDIX

MTU : 1500

MAC Address : 68:87:C6:A6:54:80

----------------------[ IPv4 ]----------------------

Configuration : Manual

Address : 10.89.5.4

Netmask : 255.255.255.192

Gateway : 169.254.1.1

----------------------[ IPv6 ]----------------------

Configuration : Disabled

===============[ Proxy Information ]================

State : Disabled

Authentication : Disabled

======[ System Information - Data Interfaces ]======

DNS Servers : 72.163.47.11

Interfaces : Ethernet1/1

==================[ Ethernet1/1 ]===================

State : Enabled

Link : Up

Name : outside

MTU : 1500

MAC Address : 68:87:C6:A6:54:A4

----------------------[ IPv4 ]----------------------

Configuration : Manual

Address : 10.89.5.6

Netmask : 255.255.255.192

Gateway : 10.89.5.1

----------------------[ IPv6 ]----------------------

Configuration : Disabled

- Vérifiez que défense contre les menaces est enregistré auprès du centre de gestion

-

Dans l'interface de ligne de commande défense contre les menaces , vérifiez que l'enregistrement centre de gestiona été effectué. Remarque : Cette commande n'affichera pas l'état actuel de la connexion de gestion.

show managers

> show managers

Type : Manager

Host : 10.10.1.4

Display name : 10.10.1.4

Identifier : f7ffad78-bf16-11ec-a737-baa2f76ef602

Registration : Completed

Management type : Configuration

- Envoyez un message Ping au centre de gestion

-

Dans l'interface de ligne de commande défense contre les menaces , utilisez la commande suivante pour envoyer une commande d'envoi de message Ping à centre de gestion à partir des interfaces de données :

ping fmc_ip

Dans l'interface de ligne de commande défense contre les menaces , utilisez la commande suivante pour envoyer un message Ping à centre de gestion à partir de l'interface de gestion, qui devrait être distribuée par le fond de panier vers les interfaces de données :

ping system fmc_ip

- Saisissez les paquets sur l'interface interne défense contre les menaces

-

Dans l'interface de ligne de commande défense contre les menaces , saisissez les paquets sur l'interface interne du fond de panier (nlp_int_tap) pour voir si des paquets de gestion sont envoyés

:

capture nom interface nlp_int_tap trace detail match ip any any

show capturenom trace detail

- Vérifier l’état de l’interface interne, les statistiques et le nombre de paquets

-

Dans l'interface de ligne de commande défense contre les menaces , voir les informations sur l'interface interne du fond de panier, nlp_int_tap :

show interface detail

> show interface detail

[...]

Interface Internal-Data0/1 "nlp_int_tap", is up, line protocol is up

Hardware is en_vtun rev00, BW Unknown Speed-Capability, DLY 1000 usec

(Full-duplex), (1000 Mbps)

Input flow control is unsupported, output flow control is unsupported

MAC address 0000.0100.0001, MTU 1500

IP address 169.254.1.1, subnet mask 255.255.255.248

37 packets input, 2822 bytes, 0 no buffer

Received 0 broadcasts, 0 runts, 0 giants

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort

0 pause input, 0 resume input

0 L2 decode drops

5 packets output, 370 bytes, 0 underruns

0 pause output, 0 resume output

0 output errors, 0 collisions, 0 interface resets

0 late collisions, 0 deferred

0 input reset drops, 0 output reset drops

input queue (blocks free curr/low): hardware (0/0)

output queue (blocks free curr/low): hardware (0/0)

Traffic Statistics for "nlp_int_tap":

37 packets input, 2304 bytes

5 packets output, 300 bytes

37 packets dropped

1 minute input rate 0 pkts/sec, 0 bytes/sec

1 minute output rate 0 pkts/sec, 0 bytes/sec

1 minute drop rate, 0 pkts/sec

5 minute input rate 0 pkts/sec, 0 bytes/sec

5 minute output rate 0 pkts/sec, 0 bytes/sec

5 minute drop rate, 0 pkts/sec

Control Point Interface States:

Interface number is 14

Interface config status is active

Interface state is active

- Vérifiez le routage et la NAT

-

Dans l'interface de ligne de commande défense contre les menaces , vérifiez que la route par défaut (S*) a été ajoutée et que des règles NAT internes existent pour l'interface de gestion

(nlp_int_tap).

show route

> show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF

Gateway of last resort is 10.89.5.1 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 10.89.5.1, outside

C 10.89.5.0 255.255.255.192 is directly connected, outside

L 10.89.5.29 255.255.255.255 is directly connected, outside

>

show nat

> show nat

Auto NAT Policies (Section 2)

1 (nlp_int_tap) to (outside) source static nlp_server_0_sftunnel_intf3 interface service tcp 8305 8305

translate_hits = 0, untranslate_hits = 6

2 (nlp_int_tap) to (outside) source static nlp_server_0_ssh_intf3 interface service tcp ssh ssh

translate_hits = 0, untranslate_hits = 73

3 (nlp_int_tap) to (outside) source static nlp_server_0_sftunnel_ipv6_intf3 interface ipv6 service tcp 8305 8305

translate_hits = 0, untranslate_hits = 0

4 (nlp_int_tap) to (outside) source dynamic nlp_client_0_intf3 interface

translate_hits = 174, untranslate_hits = 0

5 (nlp_int_tap) to (outside) source dynamic nlp_client_0_ipv6_intf3 interface ipv6

translate_hits = 0, untranslate_hits = 0

>

- Vérifier les autres paramètres

-

Consultez les commandes suivantes pour vérifier que tous les autres paramètres sont présents.

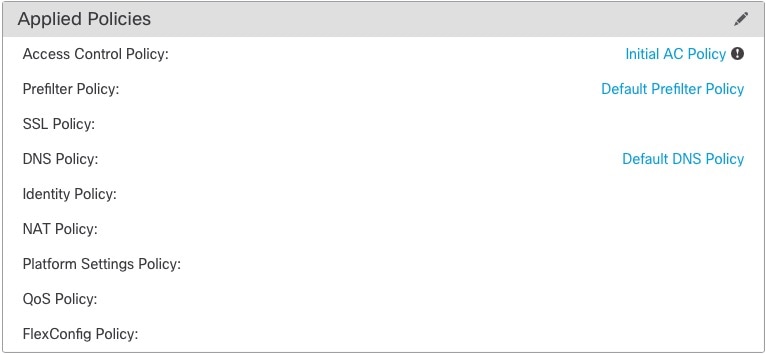

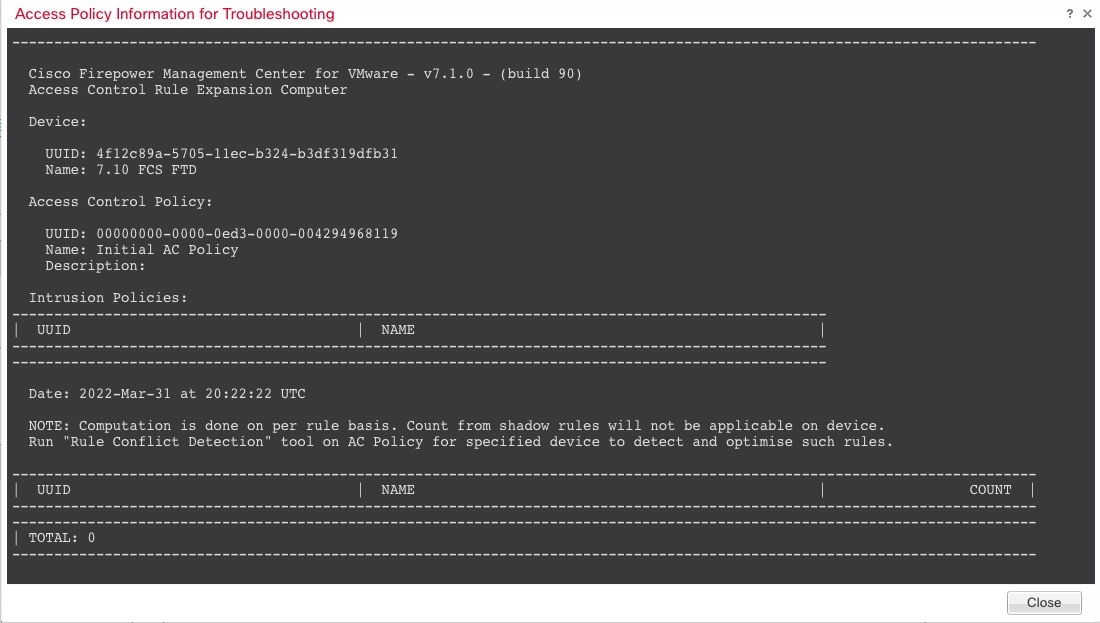

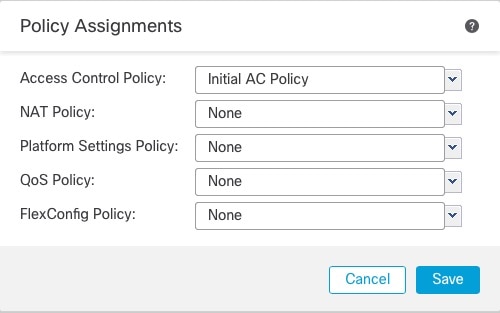

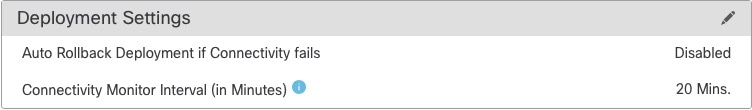

Vous pouvez également voir plusieurs de ces commandes sur la page de centre de gestion .

show running-config sftunnel

> show running-config sftunnel

sftunnel interface outside

sftunnel port 8305

show running-config ip-client

> show running-config ip-client

ip-client outside

show conn address fmc_ip

> show conn address 10.89.5.35

5 in use, 16 most used

Inspect Snort:

preserve-connection: 0 enabled, 0 in effect, 0 most enabled, 0 most in effect

TCP nlp_int_tap 10.89.5.29(169.254.1.2):51231 outside 10.89.5.35:8305, idle 0:00:04, bytes 86684, flags UxIO

TCP nlp_int_tap 10.89.5.29(169.254.1.2):8305 outside 10.89.5.35:52019, idle 0:00:02, bytes 1630834, flags UIO

>

- Faire une recherche de mise à jour DDNS réussie

-

Dans l'interface de ligne de commande défense contre les menaces , vérifiez si la mise à niveau DDNS a réussi :

debug ddns

> debug ddns

DDNS update request = /v3/update?hostname=domain.example.org&myip=209.165.200.225

Successfully updated the DDNS sever with current IP addresses

DDNS: Another update completed, outstanding = 0

DDNS: IDB SB total = 0

Si la mise à jour échoue, utilisez les commandes debug http et debug ssl . Pour les échecs de validation de certificat, vérifiez que les certificats racine sont installés sur le périphérique comme

suit :

show crypto ca certificates trustpoint_name

Pour vérifier le fonctionnement du DDNS :

show ddns update interface fmc_access_ifc_name

> show ddns update interface outside

Dynamic DNS Update on outside:

Update Method Name Update Destination

RBD_DDNS not available

Last Update attempted on 04:11:58.083 UTC Thu Jun 11 2020

Status : Success

FQDN : domain.example.org

IP addresses : 209.165.200.225

- Vérifier les fichiers journaux centre de gestion

-

See https://cisco.com/go/fmc-reg-error.

)

) )

) )

) )

)

)

) )

)

)

)

)

)

)

)

)

)

)

)

Commentaires

Commentaires