À propos de la mise en grappe pour Cisco Secure Firewall

Cette section décrit l’architecture de mise en grappe et son fonctionnement.

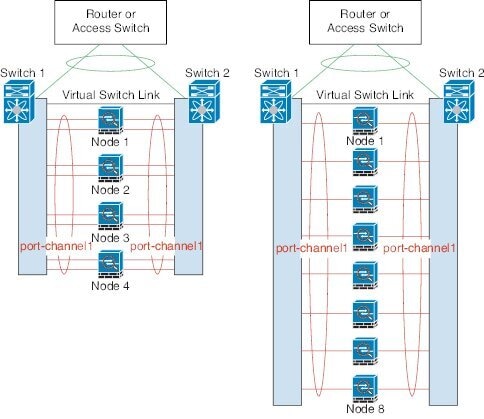

Intégration de la grappe dans votre réseau

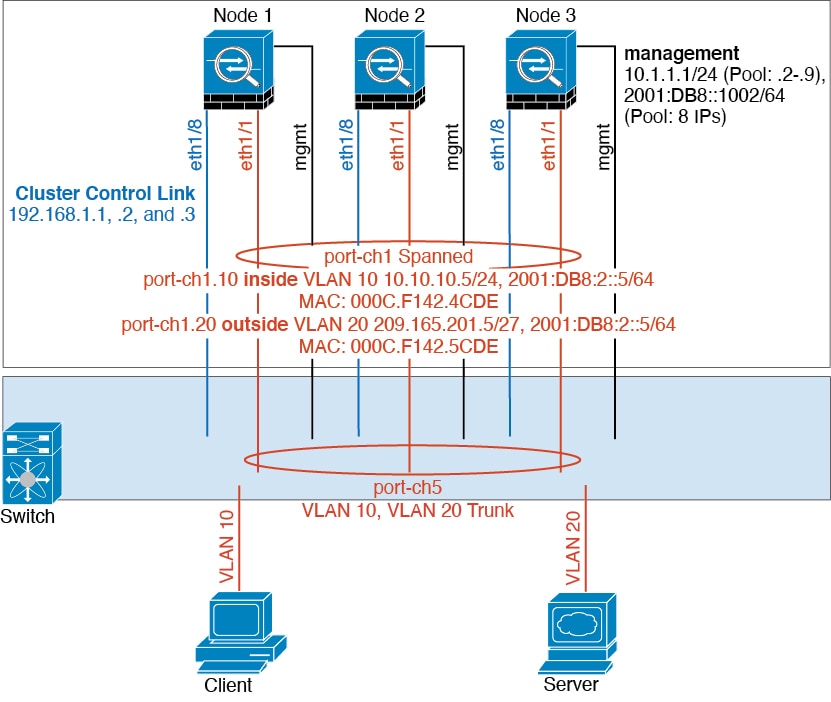

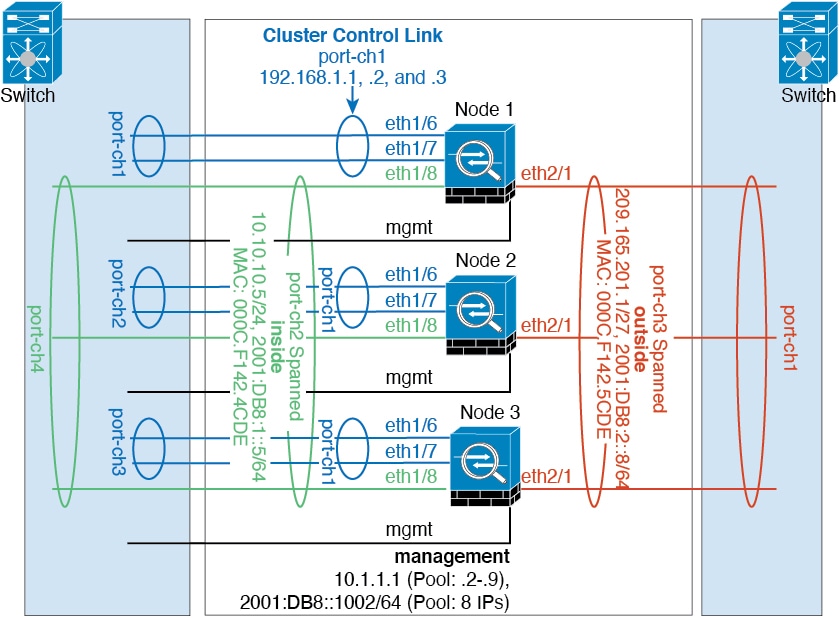

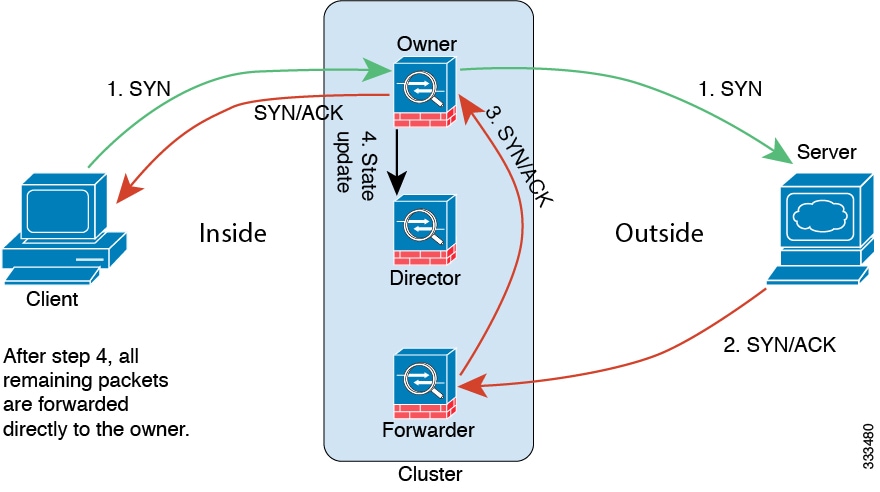

La grappe se compose de plusieurs pare-feu agissant comme une seule unité. Pour agir comme une grappe, les pare-feu ont besoin de l’infrastructure suivante :

-

Réseau de fond de panier isolé à grande vitesse pour la communication intra-grappe, connu sous le nom de liaison de commande de grappe.

-

Accès de gestion à chaque pare-feu pour la configuration et la surveillance.

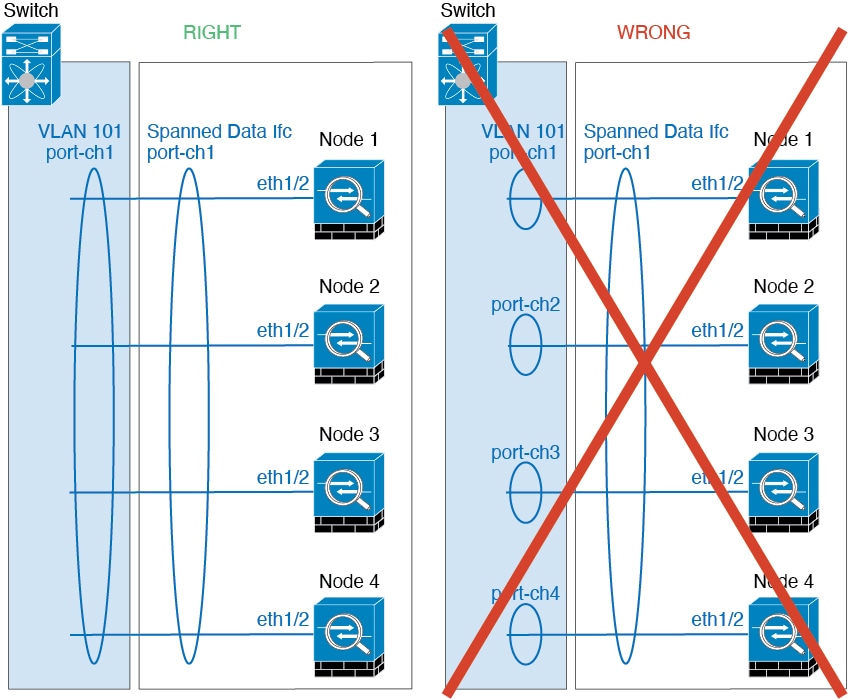

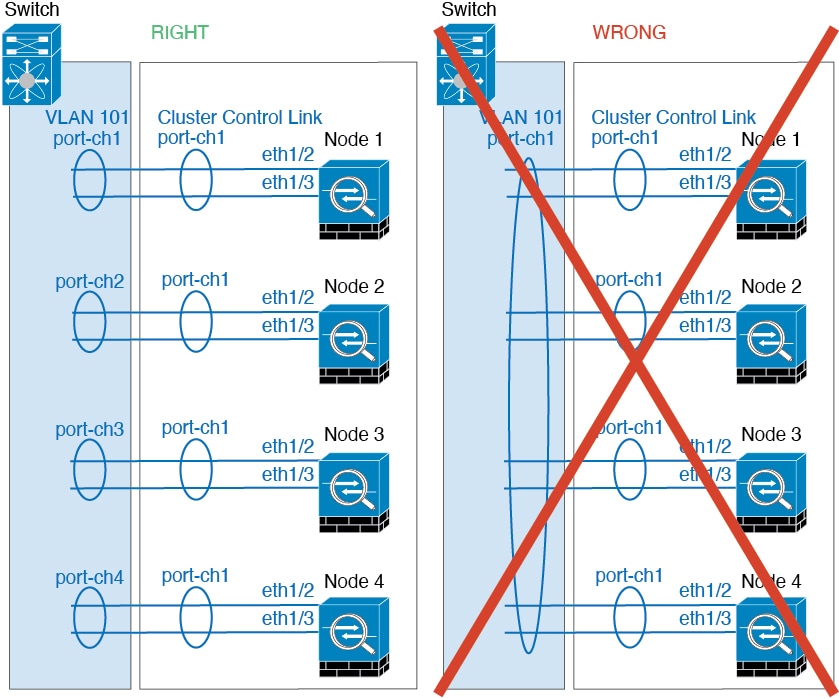

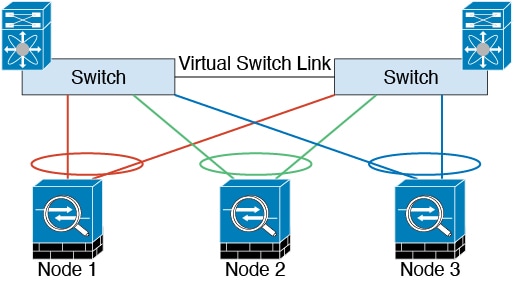

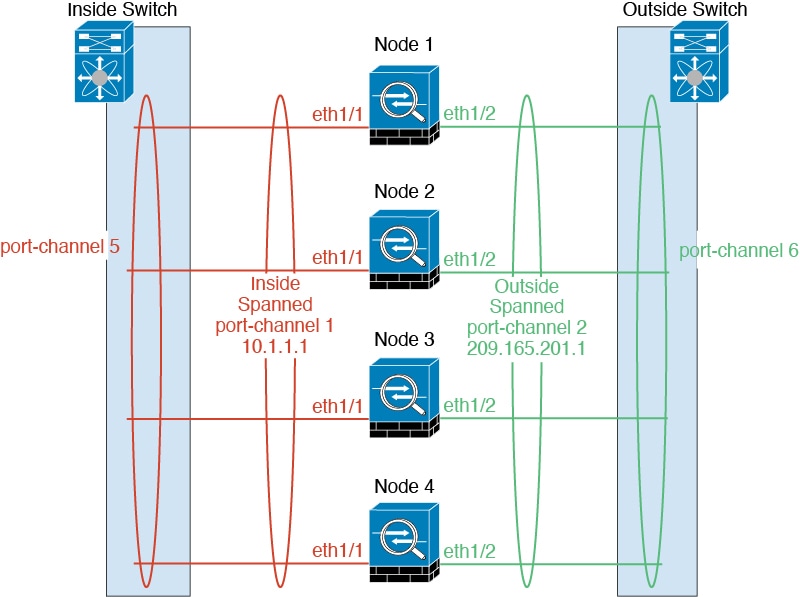

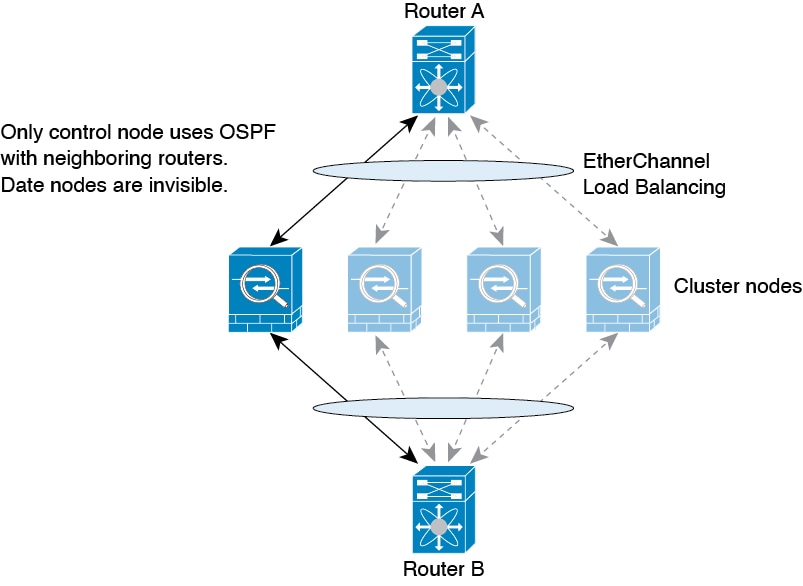

Lorsque vous placez la grappe dans votre réseau, les routeurs en amont et en aval doivent être en mesure d’équilibrer la charge des données entrant et sortant de la grappe à l’aide EtherChannels étendus. Les interfaces de plusieurs membres de la grappe sont regroupées dans un seul EtherChannel; l’EtherChannel effectue l’équilibrage de la charge entre les unités.

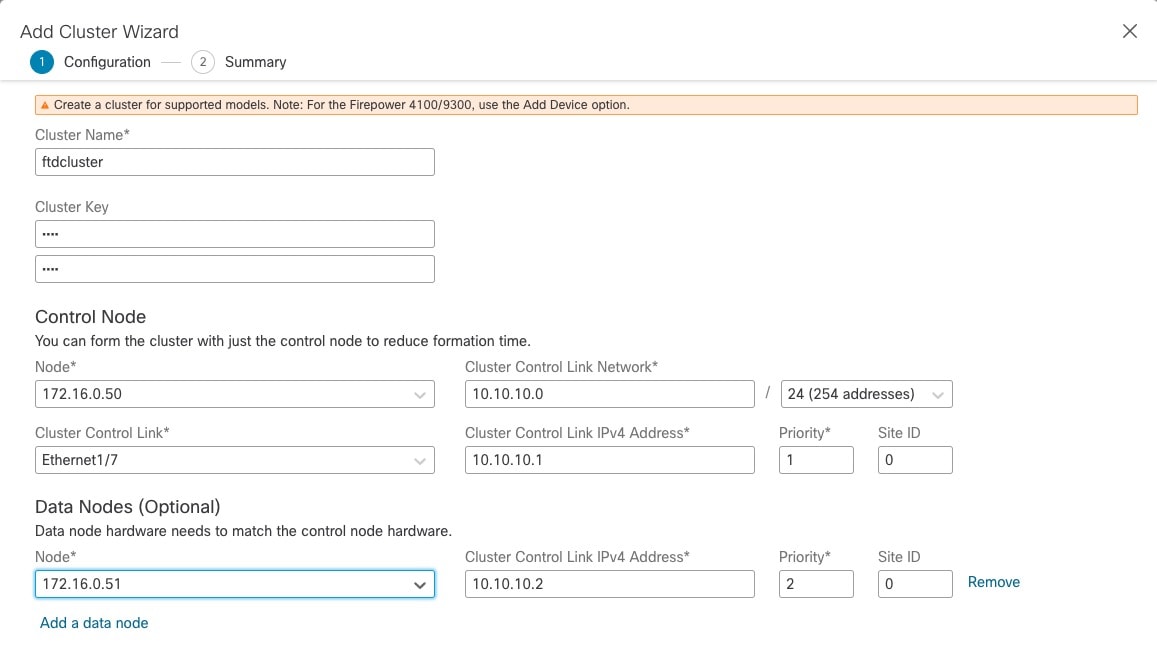

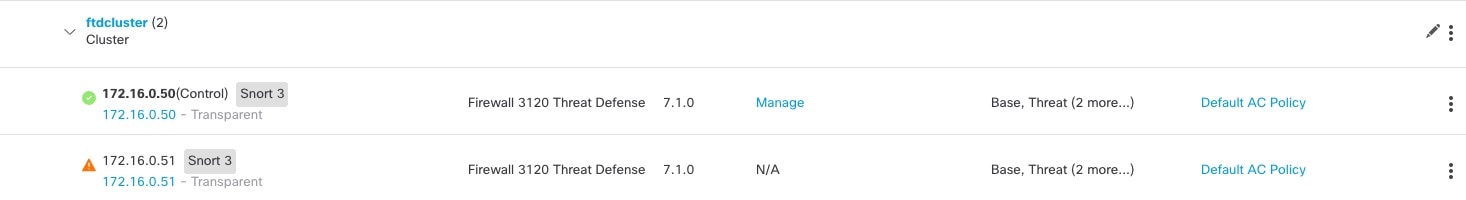

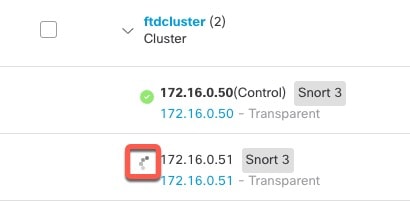

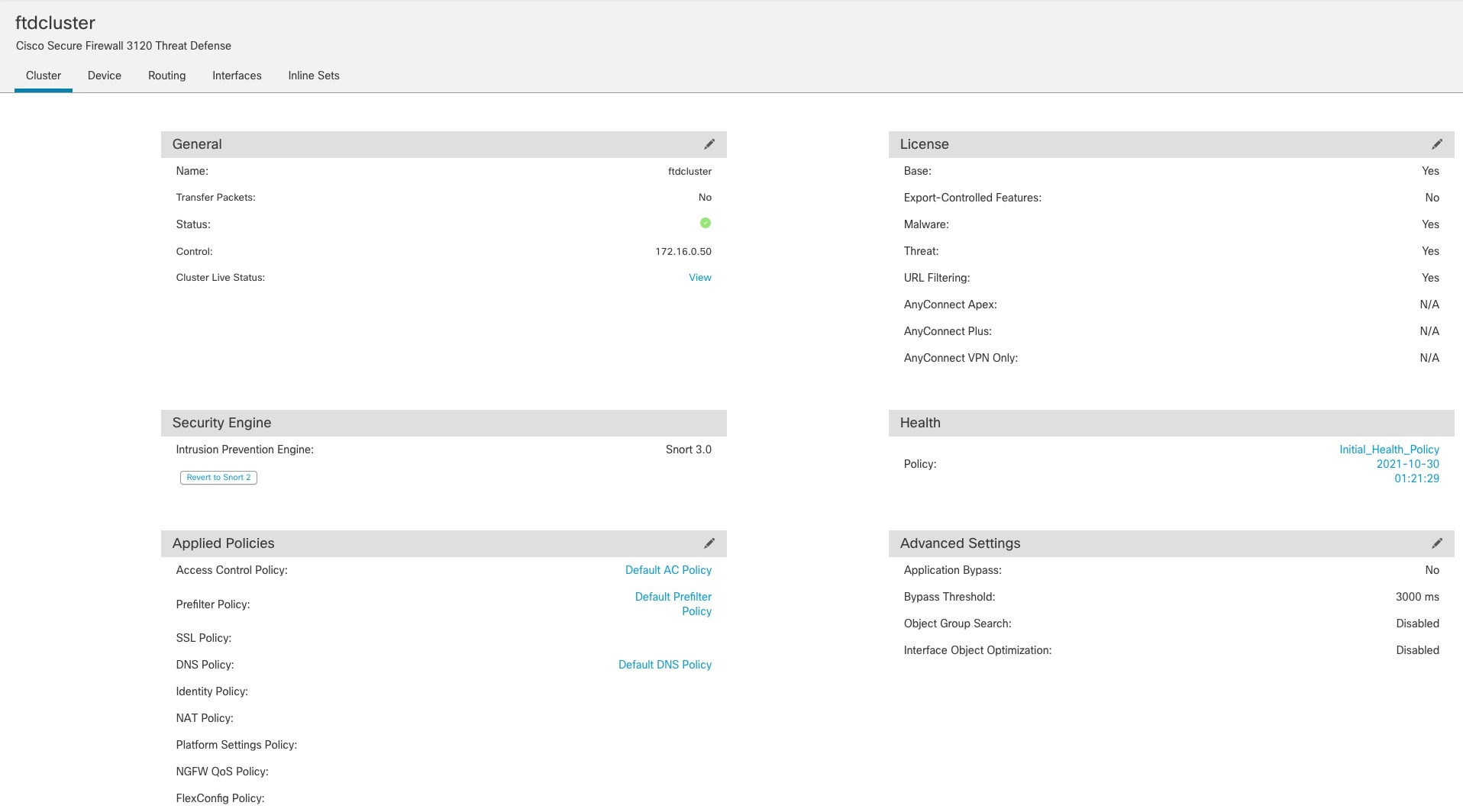

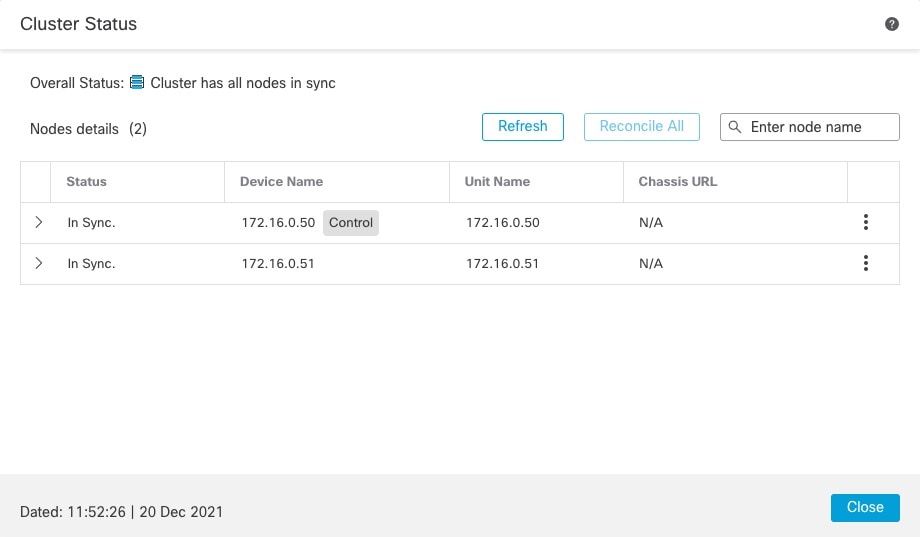

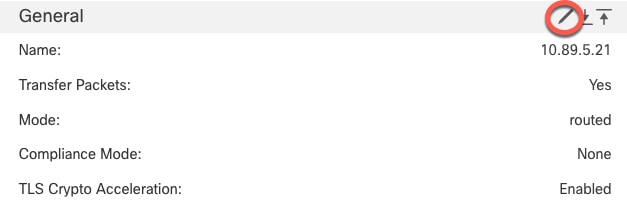

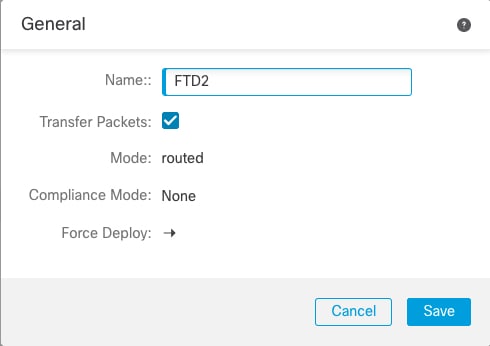

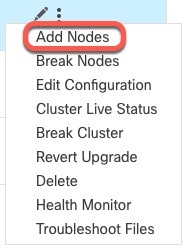

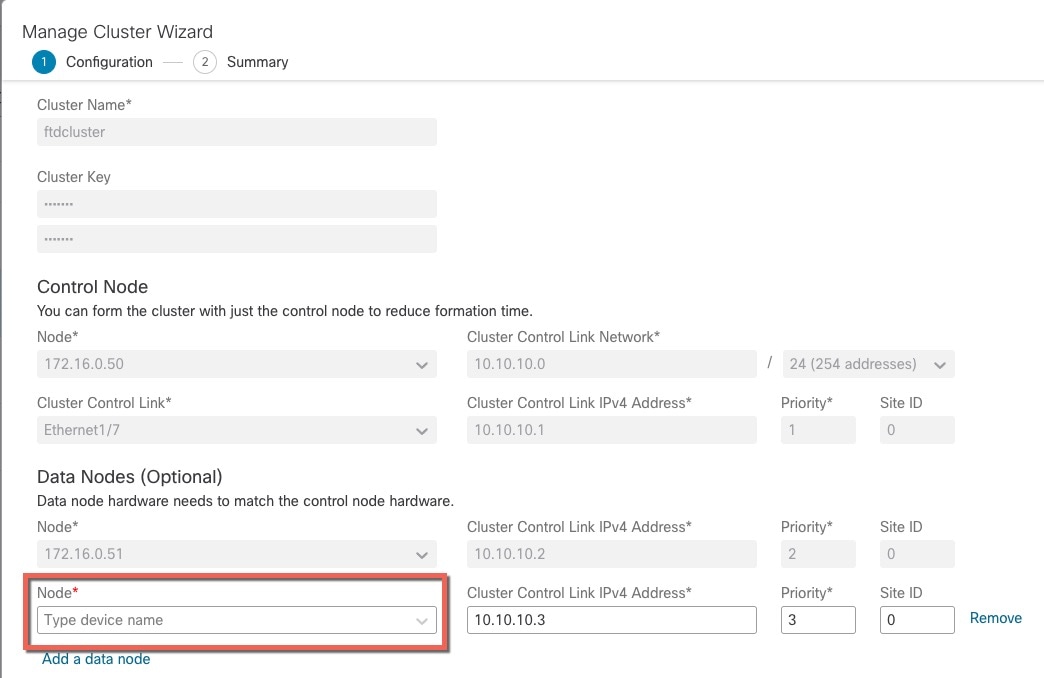

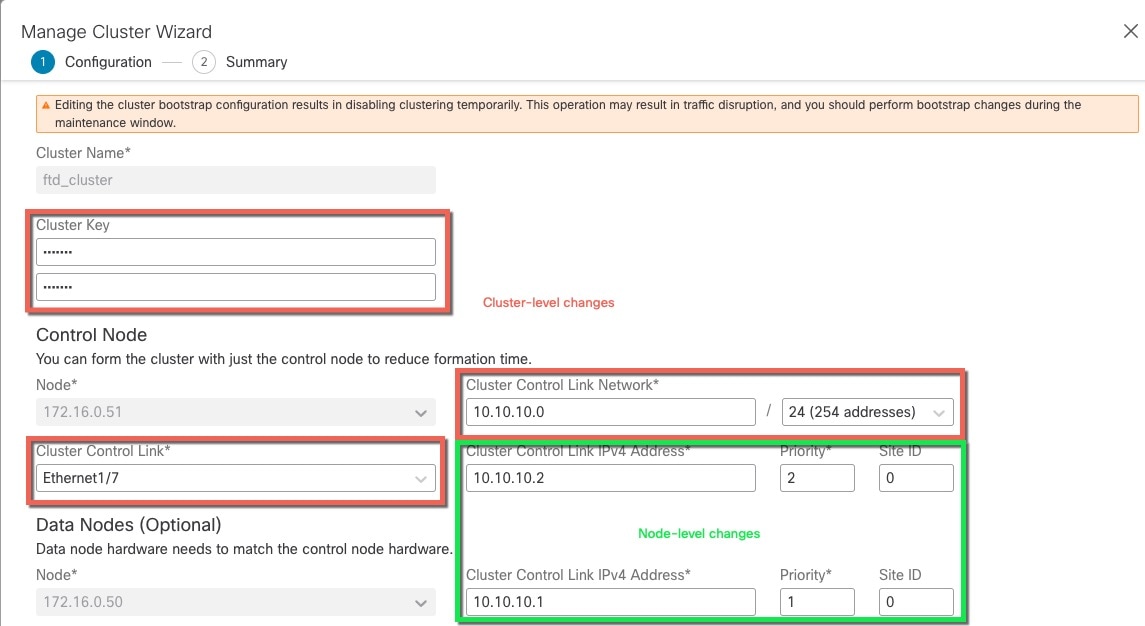

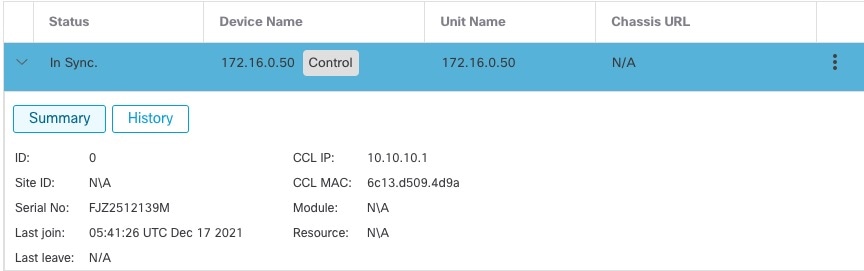

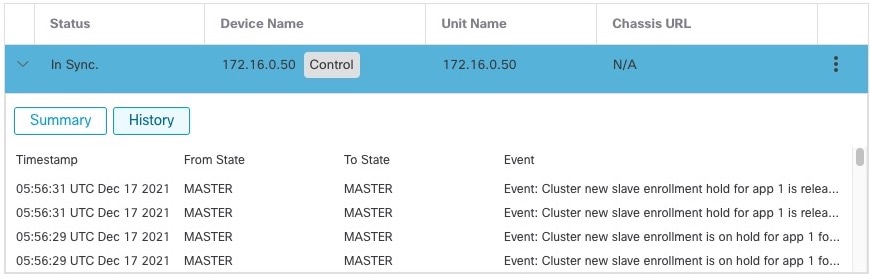

Rôles des nœuds de contrôle et de données

Un membre de la grappe est le nœud de contrôle. Si plusieurs nœuds de la grappe sont mis en ligne en même temps, le nœud de contrôle est déterminé par le paramètre de priorité. la priorité est réglée entre 1 et 100, 1 étant la priorité la plus élevée. Tous les autres membres sont des nœuds de données. Lorsque vous créez la grappe pour la première fois, vous spécifiez le nœud que vous souhaitez utiliser comme nœud de contrôle. Il deviendra le nœud de contrôle simplement parce qu’il s’agit du premier nœud ajouté à la grappe.

Tous les nœuds de la grappe partagent la même configuration. Le nœud que vous avez initialement spécifié comme nœud de contrôle remplacera la configuration sur les nœuds de données lorsqu’ils rejoindront la grappe. Vous n’avez donc qu’à effectuer la configuration initiale sur le nœud de contrôle avant de former la grappe.

Certaines fonctionnalités ne sont pas évolutives en grappe, et le nœud de contrôle gère tout le trafic pour ces fonctionnalités.

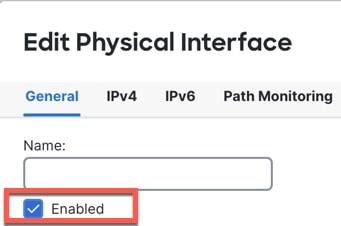

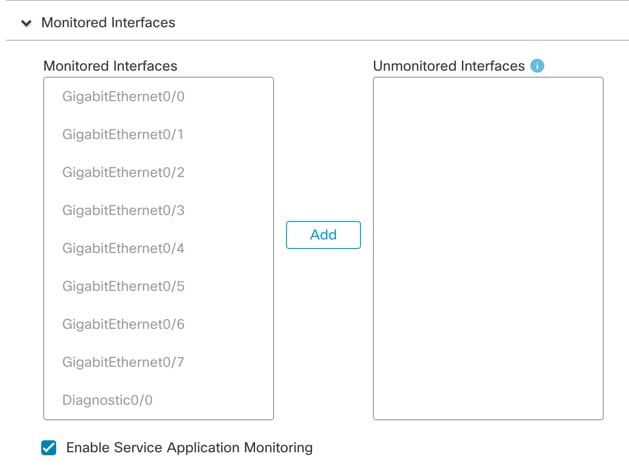

Interfaces de la grappe

Vous pouvez configurer des interfaces de données ou en tant qu’interfaces individuelles . Consultez la À propos des interfaces de grappe pour de plus amples renseignements.

Liaison de commande de grappe

Chaque unité doit dédier au moins une interface matérielle comme liaison de commande de grappe. Consultez la Liaison de commande de grappe pour de plus amples renseignements.

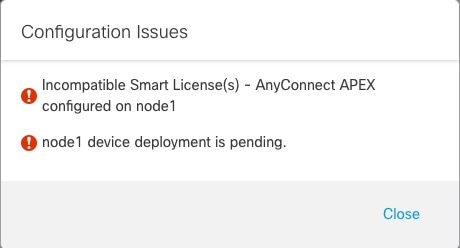

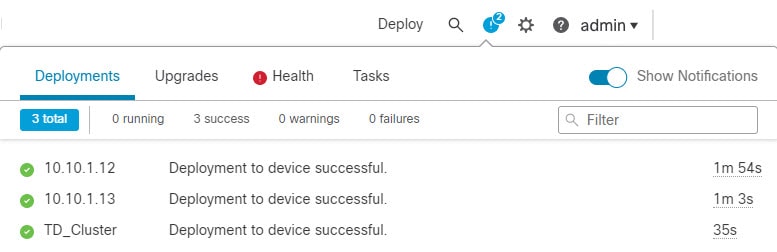

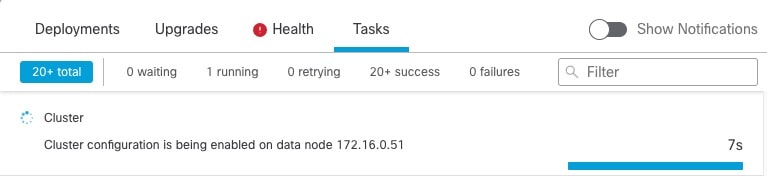

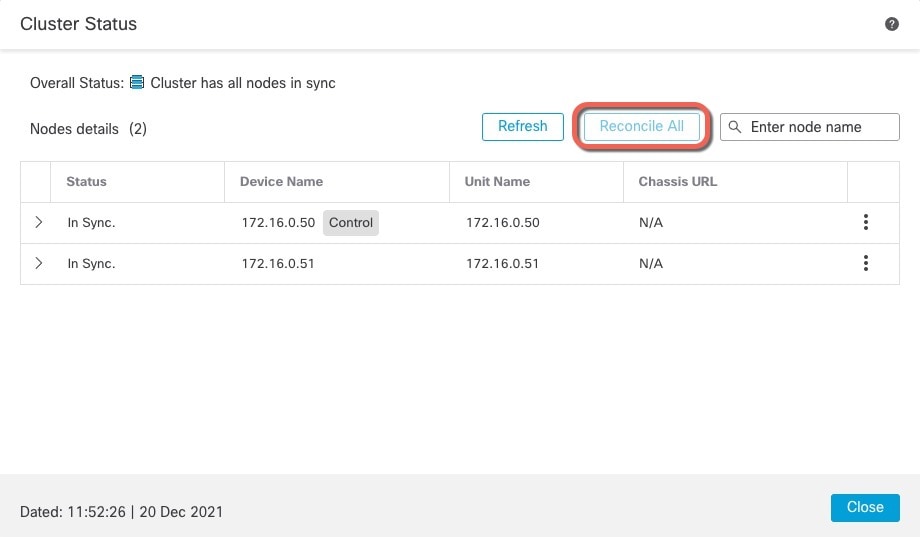

Réplication de la configuration

Tous les nœuds de la grappe partagent une configuration unique. Vous pouvez uniquement apporter des modifications à la configuration sur le nœud de contrôle (à l’exception de la configuration de démarrage) et les modifications sont automatiquement synchronisées avec tous les autres nœuds de la grappe.

le réseau de gestion

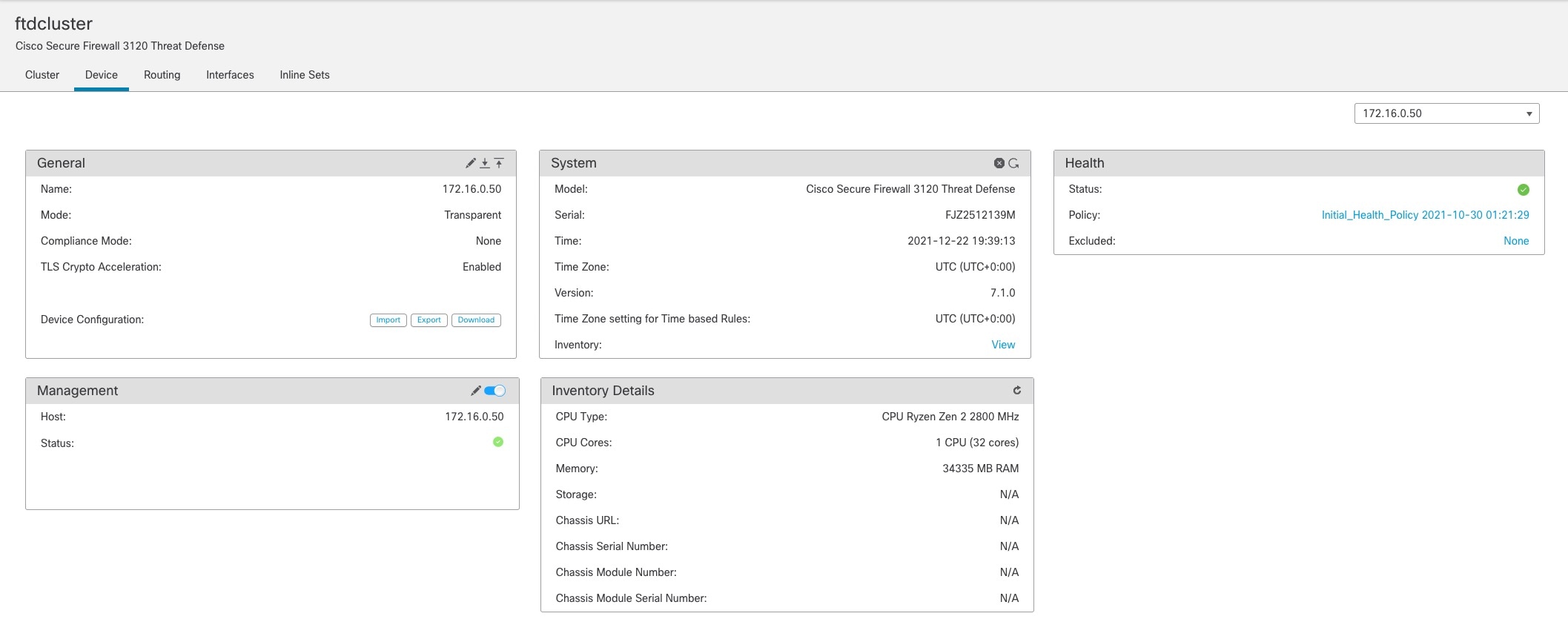

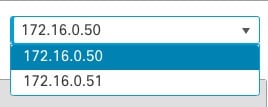

Vous devez gérer chaque nœud à l'aide de l'interface de gestion; la gestion à partir d’une interface de données n’est pas prise en charge avec la mise en grappe.

)

)

)

)

)

) )

) )

)

Commentaires

Commentaires