À propos du routage basé sur les politiques

Dans le routage traditionnel, les paquets sont acheminés en fonction de l’adresse IP de destination. Cependant, il est difficile de modifier le routage d’un trafic spécifique dans un système de routage basé sur la destination. Le routage basé sur les politiques (PBR) vous donne plus de contrôle sur le routage en étendant et en complétant les mécanismes existants fournis par les protocoles de routage.

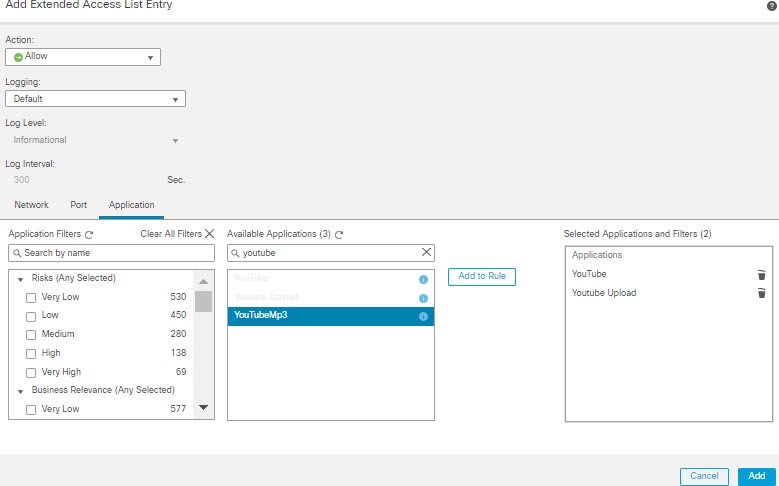

PBR vous permet de définir la priorité IP. Elle vous permet également de préciser un chemin pour certains trafics, tel que le trafic prioritaire sur une liaison onéreuse. PBRvous permet de définir un routage en fonction de critères autres que le réseau de destination, comme le port source, l’adresse de destination, le port de destination, le protocole, les applications ou une combinaison de ces objets.

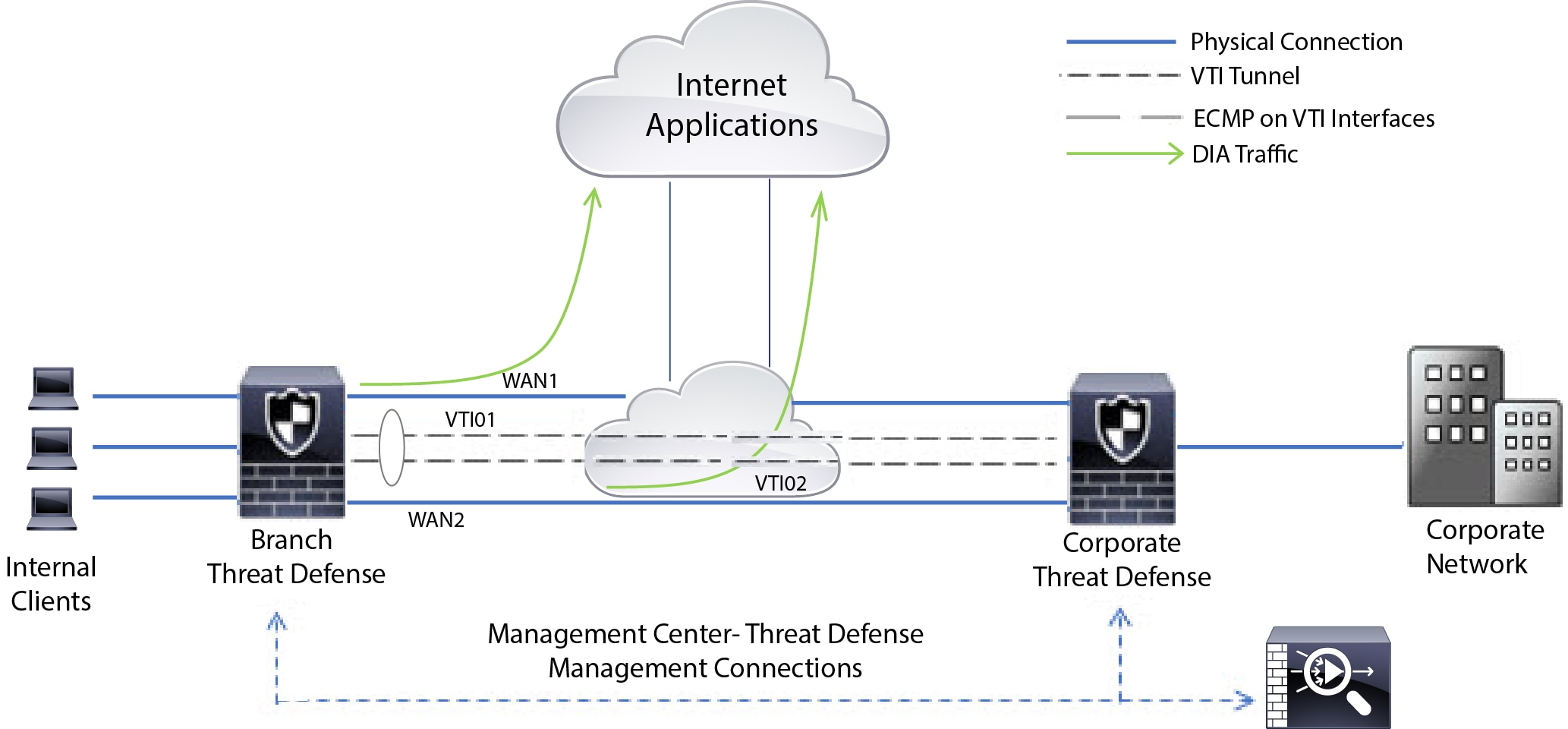

Vous pouvez utiliser PBR pour classer le trafic réseau en fonction des applications. Cette méthode de routage est applicable dans les scénarios où de nombreux périphériques accèdent à des applications et à des données dans un grand déploiement de réseau. Généralement, les grands déploiements ont des topologies qui transportent tout le trafic réseau vers un concentrateur en tant que trafic chiffré dans un VPN basé sur le routage. Ces topologies entraînent souvent des problèmes tels que la latence des paquets, une bande passante réduite et la perte de paquets. Surmonter ces problèmes nécessite des déploiements et une gestion complexes et coûteux.

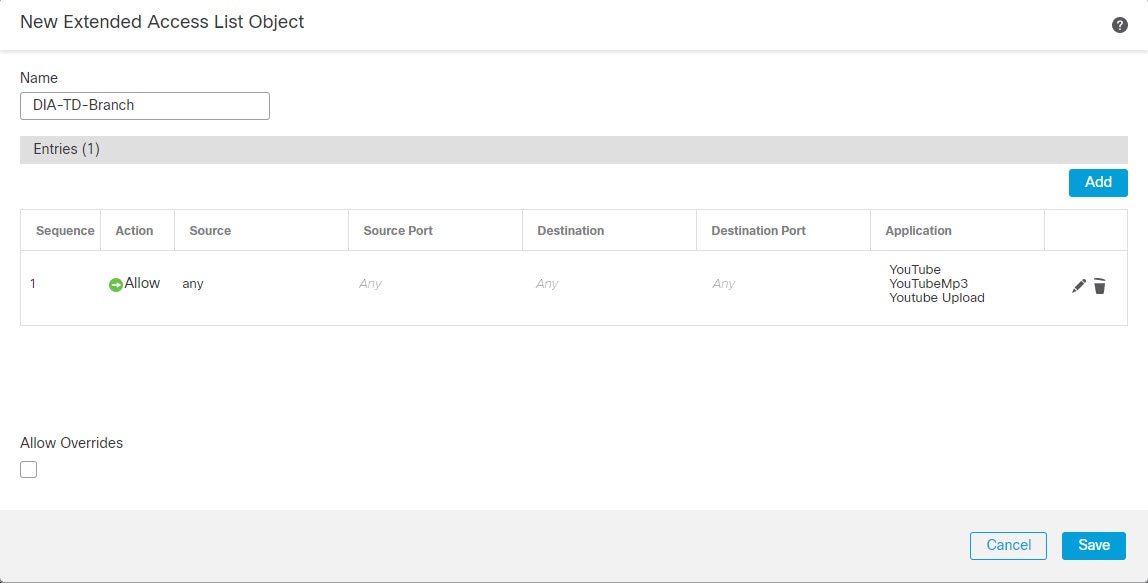

La politique PBR vous permet de répartir le trafic en toute sécurité pour des applications spécifiées. Vous pouvez configurer la politique [ PBR dans l’interface utilisateur Cisco Secure Firewall Management Center pour autoriser un accès direct aux applications.

Pourquoi utiliser le routage à base de politiques?

Imaginez une entreprise qui dispose de deux liaisons entre des sites : l’une, une liaison onéreuse à bande passante élevée et à faible délai, et l’autre, à faible bande passante, avec un délai plus élevé et un moindre coût. Lors de l'utilisation de protocoles de routage traditionnels, la liaison à plus grande largeur de bande reçoit la majeure partie, voire la totalité, du trafic qui y est envoyé, en fonction des économies de métriques obtenues grâce aux caractéristiques de la bande passante, du délai ou des deux (avec EIGRP ou OSPF) de la liaison. Avec PBR, vous pouvez acheminer le trafic de priorité supérieure sur la liaison à bande passante élevée/faible délai, tout en envoyant tout le reste du trafic sur la liaison à bande passante faible/délai élevé.

Voici quelques scénarios dans lesquels vous pouvez utiliser le routage basé sur des politiques :

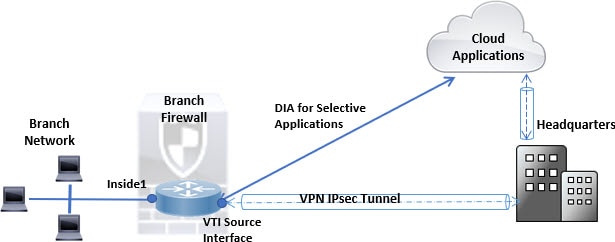

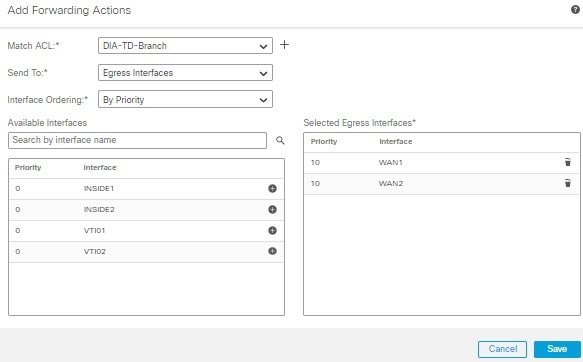

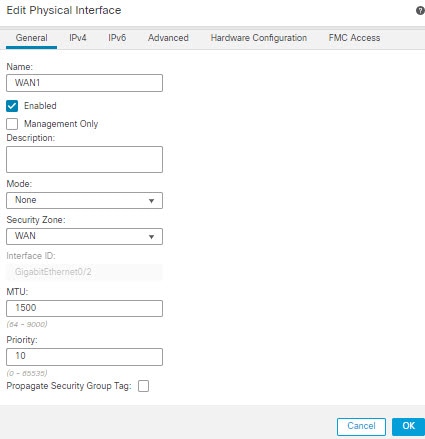

Accès Internet direct

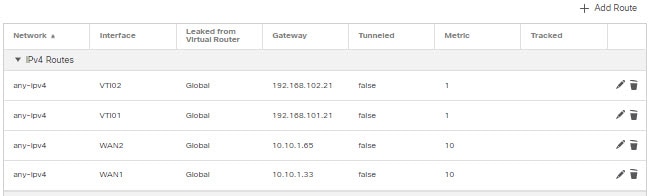

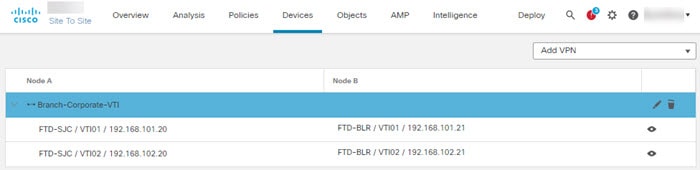

Dans cette topologie, le trafic d’application de la succursale peut être acheminé directement vers Internet plutôt que par le biais du tunnel VPN se connectant au siège social. La succursale défense contre les menaces est configurée avec un point de sortie Internet et la politique PBR est appliquée sur l’interface d’entrée (Inside 1) pour identifier le trafic en fonction des applications définie dans la liste de contrôle d’accès. En conséquence, le trafic est acheminé par les interfaces de sortie directement à Internet ou au tunnel VPN IPsec.

Routage à accès égal et sensible à la source

Dans cette topologie, le trafic des réseaux des ressources humaines et de gestion peut être configuré pour passer par FAI1, et le trafic du réseau des ingénieurs peut être configuré pour passer par FAI2. Ainsi, le routage basé sur les politiques permet aux administrateurs réseau de fournir un routage à accès égal et sensible à la source, comme indiqué ici.

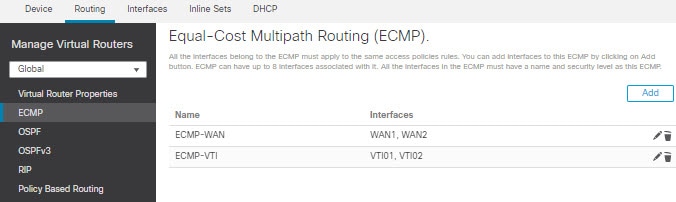

Partage de la charge

En plus des fonctionnalités de partage dynamique de charge offertes par l’équilibrage de charge ECMP, les administrateurs réseau peuvent désormais mettre en œuvre des politiques pour répartir le trafic entre plusieurs chemins en fonction des caractéristiques du trafic.

Par exemple, dans la topologie décrite dans le scénario de routage à accès égalitaire sensible, un administrateur peut configurer le routage basé sur une politique pour acheminer le trafic du réseau des Ressources humaines par ISP1 et le trafic du réseau Eng par ISP2 et ainsi partager la charge.

)

) )

) )

)

)

) )

) Commentaires

Commentaires