Exigences et conditions préalables du contrôle d'intégrité

Prise en charge des modèles

N’importe lequel

Domaines pris en charge

N’importe quel

Rôles utilisateur

Admin

Utilisateur de maintenance

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

Cisco peut fournir des traductions du présent contenu dans la langue locale pour certains endroits. Veuillez noter que des traductions sont fournies à titre informatif seulement et, en cas d’incohérence, la version anglaise du présent contenu prévaudra.

Les rubriques suivantes décrivent comment utiliser la surveillance de l’intégrité dans le système Firepower :

N’importe lequel

N’importe quel

Admin

Utilisateur de maintenance

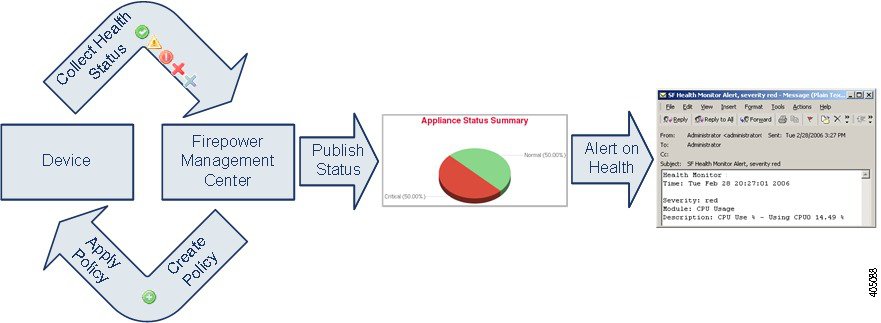

Le moniteur d’intégrité du centre de gestion suit divers indicateurs d’intégrité pour s’assurer que le matériel et les logiciels du système fonctionnent correctement. Vous pouvez utiliser le moniteur d’intégrité pour vérifier l’état des fonctionnalités essentielles dans votre déploiement.

Vous pouvez configurer la fréquence d’exécution des modules d’intégrité pour les alertes. Le Centre de gestion prend également en charge la collecte de données de séries chronologiques. Vous pouvez configurer la fréquence de collecte des données de séries chronologiques sur le périphérique et ses modules d’intégrité. Le moniteur de périphériques signale par défaut ces mesures dans plusieurs tableaux de bord de moniteur d’intégrité prédéfinis. Les données des métriques sont collectées à des fins d’analyse et, par conséquent, aucune alerte ne leur est associée.

Vous pouvez utiliser le moniteur d’intégrité pour créer un ensemble de tests, appelé politique d’intégrité, et appliquer la politique d’intégrité à un ou plusieurs périphériques. Les tests, appelés modules d’intégrité, sont des scripts qui testent les critères que vous spécifiez. Vous pouvez modifier une politique d’intégrité en activant ou désactivant les tests ou en modifiant les paramètres de test, et vous pouvez supprimer les politiques d’intégrité dont vous n’avez plus besoin. Vous pouvez également supprimer les messages de la sélection de périphériques en les excluant.

Le système de surveillance de l’intégrité exécute les tests dans une politique d’intégrité aux intervalles configurés. Vous pouvez également exécuter tous les tests, ou un test en particulier, à la demande. Le moniteur d’intégrité recueille les événements d’intégrité en fonction des conditions de test configurées.

Les modules d’intégrité sont de deux types : les existants et les télégraphiques.

Le module d’intégrité existant surveille l’état de fonctionnement de certains systèmes, notamment les ventilateurs, les blocs d’alimentation et l’intégrité de la base de données. Lorsque les conditions précisées dans la politique d’intégrité de ces systèmes surveillés sont réunies, les modules d’intégrité basés sur l’infrastructure existants émettent directement des alertes (vert, rouge ou orangé) accompagnées d’un court message.

Le module d’intégrité télégraphique surveille les modules d’extension télégraphiques qui récupèrent les informations métriques du système surveillé. Vous pouvez créer des tableaux de bord personnalisés avec vos mesures d’intégrité préférées pour le module d’intégrité télégraphique, ce qui vous permet de surveiller des statistiques spécifiques ou de résoudre des problèmes spécifiques.

Remarque |

Tous les périphériques signalent automatiquement l’état de leur matériel à l’aide du module d’intégrité Hardware Alarms. Le centre de gestion signale également automatiquement l’état à l’aide des modules configurés dans la politique d’intégrité par défaut. Certains modules d’intégrité, comme le module heartbeat du périphérique , s’exécutent sur centre de gestion et signalent l’état des périphériques gérés par centre de gestion. Pour que les modules d’intégrité fournissent l’état des périphériques gérés, vous devez déployer toutes les politiques d’intégrité sur le périphérique. |

Vous pouvez utiliser le moniteur d’intégrité pour accéder aux informations sur l’intégrité du système, pour un appareil en particulier ou, dans un déploiement multidomaine, un domaine particulier. Les tableaux hexagonaux et les tableaux d’état de la page Health Monitor fournissent un résumé visuel de l’état de tous les périphériques de votre réseau, y compris le centre de gestion. Les moniteurs d’intégrité de chaque appareil vous permettent d’explorer les détails de l’intégrité d’un appareil en particulier.

Les affichages des événements entièrement personnalisables vous permettent d’analyser rapidement et facilement les événements d’état d’intégrité recueillis par le moniteur d’intégrité. Ces affichages d’événements vous permettent de rechercher et d’afficher des données d’événements et d’accéder à d’autres informations qui peuvent être liées aux événements sur lesquels vous étudiez. Par exemple, si vous souhaitez voir toutes les occurrences d’utilisation du processeur avec un certain pourcentage, vous pouvez rechercher le module d’utilisation du processeur et saisir la valeur de pourcentage.

Vous pouvez également configurer les alertes par courriel, SNMP ou syslog en réponse à des événements d’intégrité. Une alerte d’intégrité est une association entre une alerte standard et un niveau d’état d’intégrité. Par exemple, si vous voulez vous assurer qu’un appareil ne tombe jamais en panne en raison d’une surcharge matérielle, vous pouvez configurer une alerte par courriel. Vous pouvez ensuite créer une alerte d’intégrité qui déclenche une alerte par courriel chaque fois que l’utilisation du processeur, du disque ou de la mémoire atteint le niveau d’avertissement que vous avez configuré dans la politique d’intégrité appliquée à cet appareil. Vous pouvez définir des seuils d’alerte pour minimiser le nombre d’alertes répétées que vous recevez.

Remarque |

La surveillance de l’intégrité peut prendre de 5 à 6 minutes à partir de l’occurrence de l’événement d’intégrité pour générer l’alerte d’intégrité. |

Vous pouvez également générer des fichiers de dépannage pour un appareil si le service d’assistance vous le demande.

Seuls les utilisateurs disposant de privilèges de rôle d'administrateur peuvent accéder aux données sur l'intégrité du système.

Dans un déploiement à haute disponibilité centre de gestion exécutant la version 6.7 ou ultérieure, le centre de gestion actif crée une page de moniteur d’intégrité qui utilise les API REST pour afficher des informations détaillées basées sur les métriques. Le centre de gestion de secours crée la page de moniteur d’intégrité qui affiche les informations d’alerte et fournit un résumé visuel de l’état de tous les périphériques de votre réseau à l’aide de graphiques à secteurs et de tableaux d’état. Le centre de gestion de secours n’affiche pas les informations basées sur les métriques.

Les modules d’intégrité, ou tests d’intégrité, testent les critères que vous spécifiez dans une politique d’intégrité.

|

Module |

Type de module |

Description |

||

|---|---|---|---|---|

|

Utilisation du CPU (par cœur) |

Telegraph |

Ce module vérifie que l’utilisation de la CPU sur tous les cœurs n’est pas surchargée et alerte lorsque l’utilisation de la

CPU dépasse les seuils configurés pour le module. La valeur par défaut du % de seuil d’ avertissement est |

||

|

État du disque |

Système existant |

Ce module examine les performances du disque dur et l’ensemble de stockage contre les programmes malveillants (si installés) sur le périphérique. Ce module génère une alerte d’intégrité d’avertissement (jaune) lorsque le disque dur et le contrôleur RAID (si installé) sont sur le point de tomber en panne ou si un disque dur supplémentaire installé n’est pas un ensemble de stockage malveillant. Ce module génère une alerte d’intégrité Alert (red) lorsqu’un ensemble de stockage de logiciel malveillant installé ne peut pas être détecté. |

||

|

Utilisation du disque |

Telegraph |

Ce module compare l’utilisation du disque dur du périphérique et de l’ensemble de stockage contre les programmes malveillants aux limites configurées pour le module et alerte lorsque l’utilisation dépasse les seuils configurés pour le module. Ce module alerte également lorsque le système supprime un nombre excessif de fichiers dans les catégories d’utilisation du disque surveillées ou lorsque l’utilisation du disque à l’exclusion de ces catégories atteint des niveaux excessifs, en fonction des seuils du module. Utilisez le module d’état d'intégrité de l’utilisation du disque pour surveiller l’utilisation du disque pour les partitions

de

|

||

|

Vérification de l’intégrité du système de fichier |

Système existant |

Ce module effectue une vérification de l’intégrité du système de fichiers et s’exécute si le mode CC ou le mode UCAPL est activé, ou si le système exécute une image signée avec une clé DEV. Cette fonction est activée par défaut. |

||

|

Surveillance de l'intégrité |

Système existant |

Ce module surveille l’état du moniteur d’intégrité lui-même et alerte si le nombre de minutes depuis le dernier événement d’intégrité reçu par le centre de gestion dépasse les limites d’avertissement ou critique. |

||

|

État d’interface |

Système existant |

Ce module détermine si le périphérique collecte actuellement du trafic et envoie des alertes en fonction de l’état du trafic des interfaces physiques et des interfaces agrégées. Pour les interfaces physiques, les informations comprennent le nom de l’interface, l’état de la liaison et la bande passante. Pour les interfaces agrégées, les informations comprennent le nom de l’interface, le nombre de liens actifs et la bande passante agrégée totale.

|

||

|

Analyse locale des programmes malveillants |

Système existant |

Ce module surveille les mises à jour de ClamAV pour l'analyse locale des programmes malveillants. |

||

|

Utilisation de la mémoire |

Système existant |

Ce module compare l’utilisation de la mémoire du périphérique aux limites configurées pour le module et alerte lorsque l’utilisation dépasse les niveaux configurés pour le module. Pour les périphériques dotés de plus de 4 Go de mémoire, les seuils d’alerte prédéfinis sont basés sur une formule qui prend

en compte les proportions de mémoire disponible susceptibles de provoquer des problèmes au système. Sur les périphériques

supérieurs à 4 Go, parce que l’intervalle entre les seuils d’avertissement et critique peut être très étroit, il est recommandé

de définir manuellement le % de seuil d’avertissement sur À partir de la version 6.6.0, la RAM minimale requise pour les mises à niveau de centre de gestion virtuel vers la version 6.6.0+ est de 28 Go et la RAM recommandée pour les déploiements de centre de gestion virtuel est de 32 Go. Nous vous recommandons de ne pas diminuer les paramètres par défaut : 32 Go de RAM pour la plupart des instances centre de gestion virtuel , 64 Go pour centre de gestion virtuel 300 (VMware uniquement).

Des politiques et règles de contrôle d’accès complexes peuvent exiger des ressources importantes et nuire aux performances. |

||

|

État du traitement |

Système existant |

Ce module détermine si les processus de l'appliance quittent ou se terminent en dehors du gestionnaire de processus. Si un processus est délibérément abandonné en dehors du gestionnaire de processus, l'état du module passe à Avertissement et le message d'événement d'intégrité indique quel processus a été abandonné, jusqu'à ce que le module s'exécute à nouveau et que le processus ait redémarré. Si un processus se termine de manière anormale ou se bloque en dehors du gestionnaire de processus, l’état du module passe à Critique et le message d’événement d’intégrité indique que le processus a été arrêté, jusqu’à ce que le module fonctionne à nouveau et que le processus ait redémarré. |

||

|

Mises à jour des périphériques à propos des données sur les menaces |

Système existant |

Certaines données et certaines configurations utilisées par les périphériques pour détecter les menaces sont mises à jour sur le centre de gestion à partir du nuage toutes les 30 minutes. Ce module vous alerte si ces informations n’ont pas été mises à jour sur les périphériques dans la période que vous avez spécifiée. Les mises à jour surveillées comprennent :

Par défaut, ce module envoie un avertissement après 1 heure et une alerte critique après 24 heures. Si ce module indique une défaillance sur le centre de gestion ou sur tout périphérique, vérifiez que le centre de gestion peut atteindre les périphériques. |

|

Module |

Type de module |

Description |

||

|---|---|---|---|---|

|

État de AMP for Endpoints |

Système existant |

Le module envoie une alerte si centre de gestion ne peut pas se connecter au nuage AMP ou au nuage privé Cisco AMP après une connexion initiale réussie, ou si le nuage privé ne peut pas contacter le nuage AMP public. Il vous avertit également si vous annulez l’enregistrement d’une connexion au nuage AMP à l’aide de la console de gestion Cisco Secure Endpoint. |

||

|

AMP pour l’état de FirePower |

Système existant |

Ce module alerte si :

Si votre centre de gestion perd la connectivité à Internet, le système peut prendre jusqu’à 30 minutes pour générer une alerte d’intégrité. |

||

|

Pulsation de l'appareil |

Système existant |

Ce module détermine si une pulsation du périphérique est émise par le périphérique et alerte en fonction de son état. |

||

|

Taille de la base de données |

Système existant |

Ce module vérifie la taille de la base de données de configuration et alerte lorsque celle-ci dépasse les valeurs (en gigaoctets) configurées pour le module. |

||

|

Limite de découverte des hôtes |

Système existant |

Ce module détermine si le nombre d’hôtes que centre de gestion peut surveiller approche de la limite et alerte en fonction du niveau d’avertissement configuré pour le module. Pour en savoir plus, consultez Limite d’hôte du système Firepower. |

||

|

État du carnet de commandes de l’événement |

Système existant |

Ce module alerte si l’arriéré des données d’événements en attente de transmission du périphérique au centre de gestion a augmenté de façon continue pendant plus de 30 minutes. Pour réduire l’arriéré, évaluez votre bande passante et envisagez de consigner moins d’événements. |

||

|

Moniteur d’événements |

Telegraph |

Ce module surveille le taux global d'événements entrants pour centre de gestion. |

||

|

État de la diffusion d‘événement |

Système existant |

Ce module surveille les connexions aux applications clientes tierces qui utilisent Event Streamer sur centre de gestion. |

||

|

Statistiques du matériel |

Telegraph |

Ce module surveille l’état des entités matérielles centre de gestion, à savoir la vitesse du ventilateur, la température et l’alimentation. Ce module alerte lorsque la valeur du seuil dépasse les limites d’avertissement ou de critique configurées. |

||

|

Moniteur de connexion ISE |

Système existant |

Ce module surveille l’état des connexions de serveur entre Cisco Identity Services Engine (ISE) et centre de gestion. Cisco ISE fournit des données utilisateur supplémentaires, des données de type d’appareil, des données d’emplacement de périphérique, des services SGT (Security Group Tags) et SXP (Security Exchange Protocol). |

||

|

Surveillance de licence |

Système existant |

Ce module surveille l’expiration des licences |

||

|

État de haute disponibilité de Centre de gestion |

Système existant |

Ce module surveille l’état de haute disponibilité de centre de gestion, et envoie des alertes. centre de gestion Si vous n’avez pas établi la haute disponibilité, l’état de la haute disponibilité est Not in HA (Non en haute disponibilité).

|

||

|

Statistiques MySQL |

Telegraph |

Ce module surveille l’état de la base de données MySQL, y compris la taille de cette dernière, le nombre de connexions actives et l’utilisation de la mémoire. L'option est désactivée par défaut. |

||

|

État de RabbitMQ |

Telegraph |

Ce module recueille diverses statistiques pour RabbitMQ. |

||

|

Processus du serveur RRD |

Système existant |

Ce module détermine si le serveur de données tourniquet qui stocke les données de séries chronologiques fonctionne correctement. Le module alerte si le serveur RRD a redémarré depuis la dernière mise à jour; il passe à l’état critique ou d’avertissement si le nombre de mises à jour consécutives avec un redémarrage du serveur RRD atteint les valeurs spécifiées dans la configuration du module. |

||

|

Domaine |

Système existant |

Vous permet de définir un seuil d’avertissement pour les incompatibilités de domaine ou d’utilisateur, qui sont :

Guide de configuration Cisco Secure Firewall Management Center Device Ce module affiche également des alertes d’intégrité lorsque vous essayez de télécharger plus d’utilisateurs que le nombre maximal d’utilisateurs téléchargés pris en charge par domaine. Le nombre maximal d’utilisateurs téléchargés pour un seul domaine dépend du modèle de centre de gestion. Pour en savoir plus, voir User Limit dans la Guide de configuration Cisco Secure Firewall Management Center Device |

||

|

Renseignements de sécurité |

Système existant |

Ce module alerte si Security Intelligence est en cours d’utilisation et centre de gestion ne peut pas mettre à jour un flux, ou les données de flux sont endommagées ou ne contiennent pas d’adresses IP reconnaissables. Consultez également le module Mises à jour des données de menaces sur les périphériques. |

||

|

Moniteur de licence Smart |

Système existant |

Ce module surveille l’état des licences Smart et envoie des alertes dans les cas suivants :

|

||

|

Statistiques Sybase |

Telegraph |

Ce module surveille l'état de la base de données Sybase sur le centre de gestion, y compris la taille de la base de données, le nombre de connexions actives et l'utilisation de la mémoire. |

||

|

Moniteur de données de séries chronologiques (RRD) |

Système existant |

Ce module suit la présence de fichiers corrompus dans le répertoire où les données de séries chronologiques (telles que le nombre d’événements de corrélation) sont stockées et alerte lorsque les fichiers sont marqués comme corrompus et supprimés. |

||

|

État de la synchronisation du temps |

Système existant |

Ce module suit la synchronisation de l’horloge du périphérique qui obtient l’heure à l’aide du protocole NTP avec l’horloge du serveur NTP et envoie des alertes si la différence entre les horloges est de plus de dix secondes. |

||

|

Moniteur de groupes non résolus |

Système existant |

Surveille les groupes non résolus utilisés dans les politiques |

||

|

Moniteur de filtrage URL |

Système existant |

Ce module alerte si le centre de gestion ne parvient pas à :

Vous pouvez configurer des seuils temporels pour ces alertes. Consultez également le module Mises à jour des données de menaces sur les périphériques. |

||

|

État du RPV |

Système existant |

Ce module alerte lorsqu’un ou plusieurs tunnels VPN entre périphériques défense contre les menaces sont en panne. Ce module suit les :

|

|

Module |

Type de module |

Description |

|---|---|---|

|

État de la connexion AMP |

Telegraph |

Le module envoie une alerte si défense contre les menaces ne peut pas se connecter au nuage AMP ou au nuage privé Cisco AMP après une connexion initiale réussie, ou si le nuage privé ne peut pas contacter le nuage AMP public. L'option est désactivée par défaut. |

|

Connexion d’AMP Threat Grid |

Telegraph |

Le module envoie une alerte si le défense contre les menaces ne peut pas se connecter au nuage AMP Threat Grid après une connexion initiale réussie. |

|

Supprimer l’ASP |

Telegraph |

Ce module surveille les connexions abandonnées par le chemin de sécurité accéléré du plan de données. |

|

Contournement automatique de l’application |

Système existant |

Ce module surveille les applications de détection du contournement des surveillances |

|

État de l’environnement du châssis |

Système existant |

Ce module surveille les paramètres du châssis tels que la vitesse et la température du ventilateur et vous permet de définir

un seuil d’avertissement et un seuil critique de température. La valeur par défaut de la température critique du châssis (Celsius) est |

|

État de l’échec de la grappe ou de la haute disponibilité |

Système existant |

Ce module surveille l’état des grappes de périphériques. Le module alerte si :

|

|

Utilisation des ressources de configuration |

Système existant |

Ce module vous avertit si la taille des configurations déployées risque de faire manquer de mémoire à un périphérique. L’alerte vous indique la quantité de mémoire requise par vos configurations et son dépassement de la mémoire disponible. Si cela se produit, réévaluez vos configurations. La plupart du temps, vous pouvez réduire le nombre ou la complexité des règles de contrôle d’accès ou des stratégies de prévention des intrusions. Attribution de mémoire Snort

|

|

Statistiques de connexion |

Telegraph |

Ce module surveille les statistiques de connexion et le nombre de traductions NAT. |

|

Utilisation du CPU de plan de données |

Telegraph |

Ce module vérifie que l’utilisation moyenne de la CPU de tous les processus du plan de données sur le périphérique n’est pas

surchargée et alerte lorsque l’utilisation de la CPU dépasse les pourcentages configurés pour le module. La valeur par défaut

du % de seuil d’ avertissement est |

|

Utilisation du CPU Snort |

Telegraph |

Ce module vérifie que l’utilisation moyenne de la CPU des processus Snort sur le périphérique n’est pas surchargée et alerte

lorsque l’utilisation de la CPU dépasse les pourcentages configurés pour le module. La valeur par défaut du % de seuil d’ avertissement est |

|

Utilisation du CPU du système |

Telegraph |

Ce module vérifie que l’utilisation moyenne de la CPU de tous les processus système sur le périphérique n’est pas surchargée

et alerte lorsque l’utilisation de la CPU dépasse les pourcentages configurés pour le module. La valeur par défaut du % de seuil d’ avertissement est |

|

Statistiques des processus critiques |

Telegraph |

Ce module surveille l’état des processus critiques, leur utilisation des ressources et le nombre de redémarrages |

|

Statistiques de la configuration déployée |

Telegraph |

Ce module surveille les statistiques relatives à la configuration déployée, telles que le nombre d'ACE et de règles IPS. |

|

Défaillances de la plateforme Firewall Threat Defense |

Système existant |

Ce module génère une alerte pour les défaillances de plateforme pour les périphériques Firepower 1000, 2100 et Secure Firewall 3100. Une défaillance est un objet modifiable géré par centre de gestion. Chaque anomalie représente une défaillance de l’instance de défense contre les menaces ou un seuil d’alarme qui a été élevé. Au cours du cycle de vie d’une défaillance, elle peut passer d’un état ou d’un niveau de gravité à un autre. Chaque défaillance comprend des renseignements sur l’état opérationnel de l’objet touché au moment où l’anomalie est survenue. Si la défaillance est transitoire et qu'elle est résolue, l'objet passe à un état fonctionnel. Pour en savoir plus, consultez le Guide des défaillances et des messages d’erreur de Cisco Firepower 1000/2100 FXOS. |

|

Changements apportés à la configuration d’accès Centre de gestion |

Système existant |

Ce module surveille les modifications de configuration d’accès du centre de gestion effectuées directement sur le périphérique avec la commande configure network management-data-interface. |

|

Statistiques de déchargement de flux |

Telegraph |

Ce module surveille les statistiques de déchargement de flux matériel pour un périphérique géré. |

|

Alarmes du matériel |

Système existant |

Ce module détermine si le matériel doit être remplacé sur un périphérique physique géré et émet des alertes en fonction de l’état du matériel. Le module fournit également des rapports sur l’état des daemons matériels. |

|

Alarmes de différence de liaison en ligne |

Système existant |

Ce module surveille les ports associés aux ensembles en ligne et envoie des alertes si les deux interfaces d’une paire en ligne négocient des vitesses différentes. |

|

Taux d'événements d'intrusion et de fichier |

Système existant |

Ce module compare le nombre d’incidents d'intrusion par seconde aux limites configurées pour ce module et envoie des alertes si les limites sont dépassées. Si le Taux d'incidents d'intrusions et d’événements de fichier est égal à zéro, le processus de prévention des intrusions peut être en panne ou le périphérique géré peut ne pas envoyer d’événements. Sélectionnez pour vérifier si les événements sont reçus du périphérique. En règle générale, le taux d’événements d’un segment de réseau est en moyenne de 20 événements par seconde. Pour un segment

de réseau ayant ce débit moyen, le nombre d’événements par seconde (critiques) doit être défini à

Le nombre maximal d’événements que vous pouvez définir pour l’une ou l’autre des limites est de 999, et la limite critique doit être supérieure à la limite d’avertissement. |

|

Propagation de l'état de liaison |

Système existant |

ISA 3000 uniquement. Ce module détermine quand un lien dans un ensemble en ligne jumelé échoue et déclenche le mode de propagation de l’état du lien. Si un état de liaison se propage à la paire, la classification d’état pour ce module devient Critical (critique), et l’état indique : où |

|

Utilisation de la mémoire par le plan de données |

Telegraph |

Ce module vérifie le pourcentage de mémoire allouée utilisée par les processus du plan de données et alerte lorsque l’utilisation

de la mémoire dépasse les pourcentages configurés pour le module. La valeur par défaut du % de seuil d’ avertissement est |

|

Utilisation de la mémoire par Snort |

Telegraph |

Ce module vérifie le pourcentage de mémoire allouée utilisée par le processus Snort et alerte lorsque l’utilisation de la

mémoire dépasse les pourcentages configurés pour le module. La valeur par défaut du % de seuil d’ avertissement est |

|

Réinitialisation de la carte réseau |

Système existant |

Ce module vérifie les cartes réseau qui ont redémarré en raison d’une défaillance matérielle et alerte lorsqu’une réinitialisation se produit. |

|

Statistiques du NTP |

Telegraph |

Ce module surveille l'état de la synchronisation de l'horloge NTP du périphérique géré. L'option est désactivée par défaut. |

|

Bloc d’alimentation |

Système existant |

Ce module détermine si les blocs d’alimentation du périphérique doivent être remplacés et alerte en fonction de l’état du bloc d’alimentation. |

|

Statistiques de routage |

Telegraph |

Ce module surveille l'état actuel de la table de routage. |

|

Statistiques de Snort 3 |

Telegraph |

Ce module recueille et surveille les statistiques de Snort 3 pour les événements, les flux et les paquets. |

|

Utilisation de la mémoire par Snort Identity |

Système existant |

Vous permet de définir un seuil d’avertissement pour le traitement de l’identité Snort et d’alertes lorsque l’utilisation

de la mémoire dépasse le niveau configuré pour le module. La valeur par défaut du % de seuil critique est Ce module d’intégrité effectue le suivi de l’espace total utilisé pour les informations d’identité de l’utilisateur dans Snort. Il affiche les détails de l’utilisation actuelle de la mémoire, le nombre total de liaisons utilisateur-IP et les détails de mappage de groupes d’utilisateurs. Snort enregistre ces détails dans un fichier. Si le fichier d’utilisation de la mémoire n’est pas disponible, l’alerte d’intégrité pour ce module affiche En attente de données. Cela peut se produire lors du redémarrage de Snort en raison d’une nouvelle installation ou d’une mise à jour majeure, du passage de Snort 2 à Snort 3 ou d’une sauvegarde précédente, ou du déploiement d’une politique majeure. Selon le cycle de surveillance de l’intégrité et lorsque le fichier est disponible, l’avertissement disparaît et le moniteur de l’intégrité affiche les détails de ce module, qui devient vert. |

|

Détection de reconfiguration de Snort |

Telegraph |

Ce module alerte en cas d’échec de la reconfiguration d’un périphérique. Ce module détecte les échecs de reconfiguration pour les instances Snort 2 et Snort 3. |

|

Statistiques Snort |

Telegraph |

Ce module surveille les statistiques de Snort 3 pour les événements, les flux et les paquets. |

|

État de la connexion aux services de sécurité Exchange |

Telegraph |

Le module alerte si défense contre les menaces ne peut pas se connecter au nuage d’échange des services de sécurité après une connexion initiale réussie. L'option est désactivée par défaut. |

|

Haute disponibilité du Défense contre les menaces(vérification de l'état split-brain) |

Système existant |

Ce module surveille l’état de haute disponibilité de défense contre les menaces et envoie des alertes et fournit une alerte d’intégrité en cas de scission. défense contre les menaces Si vous n’avez pas établi la haute disponibilité, l’état de la haute disponibilité est Not in HA (Non en haute disponibilité). |

|

Statistiques du VPN |

Telegraph |

Ce module surveille les tunnels de site à site et de VPN d'accès à distance entre les périphériques défense contre les menaces . |

|

Compteurs XTLS |

Telegraph |

Ce module surveille les flux des protocoles XTLS /SSL, l’efficacité de la mémoire et du cache L'option est désactivée par défaut. |

|

Étape 1 |

Déterminez quels modules d’intégrité vous souhaitez surveiller, comme indiqué dans Modules d’intégrité. Vous pouvez configurer des politiques spécifiques pour chaque type d’appareil que vous avez dans votre système Firepower, en activant uniquement les tests appropriés pour cet appareil.

|

||

|

Étape 2 |

Appliquez une politique d’intégrité à chaque appareil dont vous souhaitez suivre l’état d’intégrité, comme indiqué dans Création de politiques d’intégrité. |

||

|

Étape 3 |

(Facultatif) Configurez les alertes du moniteur d’intégrité comme indiqué dans Création des alertes de moniteur d’intégrité. Vous pouvez configurer des alertes par courriel, par journal système ou par SNMP qui se déclenchent lorsque le niveau d’état d’intégrité atteint un niveau de gravité particulier pour des modules d’intégrité spécifiques. |

Une politique d’intégrité contient des critères de test d’intégrité configurés pour plusieurs modules. Vous pouvez contrôler les modules d’intégrité qui s’exécutent sur chacun de vos périphériques et configurer les limites spécifiques utilisées dans les tests exécutés par chaque module.

Lorsque vous configurez une politique d’intégrité, vous décidez si vous souhaitez activer chaque module d’intégrité pour cette politique. Vous pouvez également sélectionner les critères qui contrôlent l’état d’intégrité de chaque module activé chaque fois qu’il évalue l’intégrité d’un processus.

Vous pouvez créer une politique d’intégrité qui peut être appliquée à chaque appareil de votre système, personnaliser chaque politique d’intégrité en fonction du périphérique sur lequel vous prévoyez de l’appliquer ou utiliser la politique d’intégrité par défaut fournie pour vous. Dans un déploiement multidomaine, les administrateurs des domaines ascendants peuvent appliquer des politiques d’intégrité aux périphériques des domaines descendants, que les domaines descendants peuvent utiliser ou remplacer par des politiques locales personnalisées.

Le processus de configuration centre de gestion crée et applique une politique d’intégrité initiale, dans laquelle la plupart des modules d’intégrité disponibles, mais pas tous, sont activés. Le système applique également cette politique initiale aux périphériques ajoutés à centre de gestion.

Cette politique d’intégrité initiale est basée sur une politique d’intégrité par défaut, que vous ne pouvez ni afficher ni modifier, mais que vous pouvez copier lorsque vous créez une politique d’intégrité personnalisée.

Lorsque vous mettez à niveau centre de gestion, tout nouveau module d’intégrité est ajouté à toutes les politiques d’intégrité, y compris la politique d’intégrité initiale, la politique d’intégrité par défaut et toutes les autres politiques d’intégrité personnalisées. Généralement, les nouveaux modules d’intégrité sont ajoutés s’ils sont activés.

Remarque |

Pour qu’un nouveau module d’intégrité commence à surveiller et à envoyer des alertes, appliquez de nouveau les politiques d’intégrité après la mise à niveau. |

Si vous souhaitez personnaliser une politique d’intégrité à utiliser avec vos périphériques, vous pouvez créer une nouvelle politique. Les paramètres de la politique sont remplis initialement avec les paramètres de la politique d’intégrité que vous choisissez comme base pour la nouvelle politique. Vous pouvez modifier la politique afin de préciser vos préférences, par exemple activer ou désactiver des modules de la politique, modifier les critères d’alerte pour chaque module au besoin et préciser les intervalles d’exécution.

Dans un déploiement multidomaine, le système affiche les politiques créées dans le domaine actuel, que vous pouvez modifier. Il affiche également les politiques créées dans les domaines ancêtres, que vous ne pouvez pas modifier. Pour afficher et modifier les politiques créées dans un domaine inférieur, basculez vers ce domaine. Les administrateurs des domaines ascendants peuvent appliquer des politiques d’intégrité aux périphériques des domaines descendants, que les domaines descendants peuvent utiliser ou remplacer par des politiques locales personnalisées.

|

Étape 1 |

Choisissez System ( |

|

Étape 2 |

Cliquez sur Créer une politique. |

|

Étape 3 |

Entrez un nom pour la politique. |

|

Étape 4 |

Choisissez la politique existante que vous souhaitez utiliser comme base pour la nouvelle politique dans la liste déroulante Base Policy (politique de base). |

|

Étape 5 |

Saisissez une description pour la politique. |

|

Étape 6 |

Choisissez Save (Enregistrer). |

Appliquer la politique d’intégrité sur les périphériques comme décrit dans Application des politiques d’intégrité.

Modifiez la politique pour spécifier les paramètres de politique au niveau du module, comme décrit dans Modification des politiques d’intégrité.

Lorsque vous appliquez une politique d’intégrité à un appareil, les tests d’intégrité de tous les modules que vous avez activés dans la politique surveillent automatiquement l’intégrité des processus et du matériel sur cet appareil. Les tests d’intégrité continuent ensuite de s’exécuter aux intervalles que vous avez configurés dans la politique, pour collecter des données d’intégrité pour le périphérique et les transmettre à centre de gestion.

Si vous activez un module dans une politique d’intégrité, puis appliquez la politique à un appareil qui ne nécessite pas ce test d’intégrité, le moniteur d’intégrité signale l’état de ce module d’intégrité comme désactivé.

Si vous appliquez une politique avec tous les modules désactivés à un appareil, toutes les politiques d’intégrité appliquées à l'appareil sont supprimées du périphérique, de sorte qu’aucune politique d’intégrité n'est appliquée.

Lorsque vous appliquez une politique différente à un appareil auquel une politique est déjà appliquée, attendez-vous à une certaine latence dans l’affichage des nouvelles données en fonction des tests nouvellement appliqués.

Dans un déploiement multidomaine, le système affiche les politiques créées dans le domaine actuel, que vous pouvez modifier. Il affiche également les politiques créées dans les domaines ancêtres, que vous ne pouvez pas modifier. Pour afficher et modifier les politiques créées dans un domaine inférieur, basculez vers ce domaine. Les administrateurs des domaines ascendants peuvent appliquer des politiques d’intégrité aux périphériques des domaines descendants, que les domaines descendants peuvent utiliser ou remplacer par des politiques locales personnalisées.

|

Étape 1 |

Choisissez System ( |

||

|

Étape 2 |

Cliquez sur Déployer la politique d'intégrité ( |

||

|

Étape 3 |

Choisissez les périphériques auxquels vous souhaitez appliquer la politique d’intégrité.

|

||

|

Étape 4 |

Cliquez sur Apply (appliquer) pour appliquer la politique aux périphériques que vous avez choisis. |

Vous pouvez également surveiller l’état de la tâche; voir Affichage des messages en lien avec les tâches.

La surveillance du périphérique commence dès que la politique est appliquée avec succès.

Dans un déploiement multidomaine, le système affiche les politiques créées dans le domaine actuel, que vous pouvez modifier. Il affiche également les politiques créées dans les domaines ancêtres, que vous ne pouvez pas modifier. Pour afficher et modifier les politiques créées dans un domaine inférieur, basculez vers ce domaine. Les administrateurs des domaines ascendants peuvent appliquer des politiques d’intégrité aux périphériques des domaines descendants, que les domaines descendants peuvent utiliser ou remplacer par des politiques locales personnalisées.

|

Étape 1 |

Choisissez System ( |

||

|

Étape 2 |

Cliquez sur Edit ( |

||

|

Étape 3 |

Pour modifier le nom de la politique et sa description, cliquez sur l’icône Edit ( |

||

|

Étape 4 |

L’onglet Health Modules (modules d'intégrité) affiche tous les modules de périphérique et ses attributs. Cliquez sur le bouton à bascule qui est

fourni à côté du module et de ses attributs : activez (

|

||

|

Étape 5 |

Le cas échéant, définissez les pourcentages des seuils critiques et d’avertissement . |

||

|

Étape 6 |

Dans l’onglet Run Time Intervals (paramètres des intervalles d’exécution), saisissez les valeurs pertinentes dans les champs :

|

||

|

Étape 7 |

Cliquez sur Save (enregistrer). |

||

|

Étape 8 |

Appliquez la politique d’intégrité à votre appareil comme décrit dans Application des politiques d’intégrité. Appliquez la politique d’intégrité à chaque appareil dont vous souhaitez suivre l’état d’intégrité. Lorsque vous appliquez la politique d’intégrité à un appareil, tous les modules que vous avez activés dans la politique surveillent l’intégrité des processus et du matériel sur le périphérique et transmettent ces données à centre de gestion. |

Vous pouvez supprimer les politiques d’intégrité dont vous n’avez plus besoin. Si vous supprimez une politique qui est toujours appliquée à un appareil, les paramètres de la politique restent en vigueur jusqu’à ce que vous appliquiez une autre politique. En outre, si vous supprimez une politique d’intégrité qui est appliquée à un périphérique, toutes les alertes de surveillance de l’intégrité en vigueur pour le périphérique restent actives jusqu’à ce que vous désactiviez la réponse à l’alerte sous-jacente associée.

Dans un déploiement multidomaine, vous pouvez afficher et modifier les alertes du moniteur d’intégrité créées dans le domaine actuel uniquement.

Astuces |

Pour arrêter la surveillance de l’intégrité pour un appareil, créez une politique d’intégrité avec tous les modules désactivés et appliquez-la au périphérique. |

|

Étape 1 |

Choisissez System ( |

|

Étape 2 |

Cliquez sur Supprimer ( |

Au cours de la maintenance normale du réseau, vous désactivez les périphériques ou les rendez temporairement indisponibles. Étant donné que ces pannes sont délibérées, vous ne souhaitez pas que l’état d’intégrité de ces périphériques affecte l’état d’intégrité récapitulatif sur votre centre de gestion.

Vous pouvez utiliser la fonction d’exclusion de la surveillance de l’intégrité pour désactiver les rapports sur l’état de la surveillance de l’intégrité sur un appareil ou un module. Par exemple, si vous savez qu’un segment de votre réseau ne sera pas disponible, vous pouvez désactiver temporairement la surveillance de l’intégrité pour un périphérique géré sur ce segment afin d’éviter que l’état de fonctionnement sur le centre de gestion affiche un avertissement ou un état critique en raison d’une connexion expirée. sur le périphérique.

Lorsque vous désactivez l’état de surveillance de l’intégrité, les événements d’intégrité sont toujours générés, mais ils ont un état désactivé et n’affectent pas l’état d’intégrité de la surveillance de l’intégrité. Si vous retirez le périphérique ou le module de la liste des exclus, les événements générés pendant l’exclusion continuent d’afficher l’état désactivé.

Pour désactiver temporairement les événements d’intégrité d’un appareil, accédez à la page de configuration d’exclusion et ajoutez un appareil à la liste d’exclusion de périphériques. Une fois que le paramètre prend effet, le système ne prend plus en compte le périphérique exclu lors du calcul de l’état d’intégrité général. Le résumé de l’état du périphérique du moniteur de santé répertorie le périphérique comme désactivé.

Vous pouvez également désactiver un module d’intégrité individuel. Par exemple, lorsque vous atteignez la limite de nombre d’hôtes sur le centre de gestion, vous pouvez désactiver les messages d’état de limite d’hôte .

Notez que dans la page principale de surveillance de l’intégrité, vous pouvez faire la distinction entre les périphériques qui sont exclus si vous développez pour afficher la liste des périphériques ayant un état particulier en cliquant sur la flèche dans cette ligne d’état.

Remarque |

Sur centre de gestion, les paramètres d’exclusion du moniteur de l’intégrité sont des paramètres de configuration locaux. Par conséquent, si vous excluez un périphérique, que vous supprimez puis que vous le réenregistrez avec centre de gestion, les paramètres d’exclusion restent persistants. Le périphérique nouvellement réenregistré reste exclu. |

Dans un déploiement multidomaine, les administrateurs des domaines parents peuvent exclure un périphérique ou un module d’intégrité des domaines descendants. Cependant, les administrateurs des domaines descendants peuvent remplacer la configuration ancêtre et effacer l’exclusion des périphériques de leur domaine.

Vous pouvez exclure des périphériques individuellement ou par groupe, par modèle ou par politique d’intégrité associée.

Si vous devez désactiver les événements et l’état d’intégrité d’un appareil individuel, vous pouvez exclure cet appareil. Une fois les paramètres d’exclusion effectifs, le périphérique apparaît comme désactivé dans le récapitulatif du module de surveillance de l’intégrité du périphérique et les événements d’intégrité du périphérique ont l’état désactivé.

Dans un déploiement multidomaine, l’exclusion d’un appareil dans un domaine ancêtre l’exclut de tous les domaines descendants. Les domaines descendants peuvent remplacer cette configuration héritée et effacer l’exclusion. Vous pouvez exclure centre de gestion uniquement au niveau global.

|

Étape 1 |

Choisissez System ( |

|

Étape 2 |

Cliquez sur Add Devices (ajoutez des périphériques). |

|

Étape 3 |

Dans la boîte de dialogue d’exclusion de périphériques, sous Périphériques disponibles, cliquez sur Ajouter ( |

|

Étape 4 |

Cliquez sur Exclude (Exclure). Le périphérique sélectionné s’affiche dans la page principale d’exclusion. |

|

Étape 5 |

Pour supprimer le périphérique de la liste d’exclusion, cliquez sur Supprimer ( |

|

Étape 6 |

Cliquez sur Apply. |

Vous pouvez exclure des modules de politique d’intégrité individuels sur les périphériques. Vous souhaiterez peut-être procéder ainsi pour empêcher les événements du module de faire passer l’état de l'appareil à « avertissement » ou à « critique ».

Une fois que les paramètres d’exclusion prennent effet, le périphérique affiche le nombre de modules exclus du périphérique de la surveillance de l’intégrité.

Astuces |

Assurez-vous de garder une trace de chaque module exclu afin de pouvoir les réactiver lorsque vous en avez besoin. Vous pourriez passer à côté de messages d’avertissement ou d’avertissements essentiels si vous laissez accidentellement un module désactivé. |

Dans un déploiement multidomaine, les administrateurs des domaines ascendants peuvent exclure les modules d’intégrité des domaines descendants. Cependant, les administrateurs des domaines descendants peuvent remplacer cette configuration ascendante et effacer l’exclusion pour les politiques appliquées dans leurs domaines. Vous pouvez exclure uniquement les modules d’intégrité centre de gestion au niveau global.

|

Étape 1 |

Choisissez System ( |

|

Étape 2 |

Cliquez sur Edit ( |

|

Étape 3 |

Dans la boîte de dialogue Exclure les modules d’intégrité, par défaut, tous les modules du périphérique sont exclus de la surveillance de l’intégrité. Certains modules ne s’appliquent qu’à des périphériques précis; pour en savoir plus, consultez Modules d’intégrité. |

|

Étape 4 |

Pour préciser la durée de l’exclusion du périphérique, dans la liste déroulante Exclude Period (Période d'exclusion), sélectionnez la durée. |

|

Étape 5 |

Pour choisir les modules à exclure de la surveillance de l’intégrité, cliquez sur le lien Enable Module Level Exclusion (activer l’exclusion au niveau du module). La boîte de dialogue Exclure les modules d’intégrité affiche tous les modules du périphérique. Les modules qui ne sont pas applicables aux politiques d’intégrité associées sont désactivés par défaut. Pour exclure un module, procédez comme suit :

|

|

Étape 6 |

Si vous sélectionnez une période d’exclusion autre que permanente pour votre configuration d’exclusion, vous pouvez choisir de supprimer automatiquement la configuration à son expiration. Pour activer ce paramètre, cochez la case Auto-delete expired configurations (supprimer automatiquement les configurations expirées). |

|

Étape 7 |

Cliquez sur OK. |

|

Étape 8 |

Dans la page principale d’exclusion de périphériques , cliquez sur Apply (Appliquer). |

À l’expiration de la période d’exclusion d’un périphérique ou de modules, vous pouvez choisir d’effacer ou de renouveler l’exclusion.

|

Étape 1 |

Choisissez System ( L’icône Avertissement ( |

|

Étape 2 |

Pour renouveler l’exclusion du périphérique, cliquez sur Edit ( |

|

Étape 3 |

Pour faire en sorte que le périphérique ne soit pas exclu, cliquez sur Supprimer ( |

|

Étape 4 |

Pour renouveler ou effacer les modules de l’exclusion, cliquez sur Edit ( |

Vous pouvez configurer des alertes pour vous informer par courriel, par SNMP ou par le journal système lorsque l’état des modules d’une politique d’intégrité change. Vous pouvez associer une réponse à une alerte existante à des niveaux d’événement d’intégrité pour déclencher une alerte lorsque des événements d’intégrité d’un niveau particulier se produisent.

Par exemple, si vous craignez que vos périphériques soient à court d’espace sur votre disque dur, vous pouvez envoyer automatiquement un courriel à un administrateur système lorsque l’espace disque restant atteint le niveau d’avertissement. Si le disque dur continue de se remplir, vous pouvez envoyer un deuxième courriel lorsque le disque dur atteindra le niveau critique.

Dans un déploiement multidomaine, vous pouvez afficher et modifier les alertes du moniteur d’intégrité créées dans le domaine actuel uniquement.

Les alertes générées par le moniteur d’intégrité contiennent les informations suivantes :

Gravité, qui indique le niveau de gravité de l’alerte.

Module (module), qui spécifie le module d’intégrité dont les résultats du test ont déclenché l’alerte.

La description, qui comprend les résultats du test d’intégrité qui a déclenché l’alerte.

Le tableau ci-dessous décrit ces niveaux de gravité.

|

Gravité |

Description |

|---|---|

|

Éléments essentiels |

Les résultats du test d’intégrité ont atteint les critères pour déclencher un état d’alerte Critique. |

|

Avertissement |

Les résultats du test d’intégrité ont atteint les critères pour déclencher un état d’alerte Avertissement. |

|

Normal |

Les résultats du test d’intégrité ont rencontré les critères pour déclencher un état d’alerte Normal. |

|

Erreur |

Le test d’intégrité n’a pas été exécuté. |

|

Récupéré |

Les résultats du test d’intégrité ont rempli les critères pour revenir à un état d’alerte normal, après un état d’alerte Critique ou Avertissement. |

Vous devez être un utilisateur administrateur pour effectuer cette procédure.

Lorsque vous créez une alerte de moniteur d’intégrité, vous créez une association entre un niveau de gravité, un module d’intégrité et une réponse à une alerte. Vous pouvez utiliser une alerte existante ou en configurer une nouvelle pour produire un rapport sur l’intégrité du système. Lorsque le niveau de gravité se produit pour le module sélectionné, l’alerte se déclenche.

Si vous créez ou mettez à jour un seuil de manière à en dupliquer un existant, vous êtes informé du conflit. Lorsqu’il existe des seuils en double, le moniteur d’intégrité utilise le seuil qui génère le moins d’alertes et ignore les autres. La valeur du délai d’expiration du seuil doit être comprise entre 5 et 4 294 967 295 minutes.

Dans un déploiement multidomaine, vous pouvez afficher et modifier les alertes du moniteur d’intégrité créées dans le domaine actuel uniquement.

Configurer une réponse à l’alerte qui régit la communication de centre de gestionavec SNMP, syslog ou du serveur de messagerie vers lequel vous envoyez l’alerte d’intégrité. voir Réponses aux alertes Cisco Secure Firewall Management Center.

|

Étape 1 |

Choisissez System ( |

|

Étape 2 |

Cliquez sur Add (ajouter). |

|

Étape 3 |

Dans la boîte de dialogue Add Health Alert (ajouter une alerte d’intégrité), saisissez un nom pour l’alerte d’intégrité dans le champ Health Alert Name (nom de l’alerte d’intégrité). |

|

Étape 4 |

Dans la liste déroulante Severity, choisissez le niveau de gravité que vous souhaitez utiliser pour déclencher l’alerte. |

|

Étape 5 |

Dans la liste déroulante Alert (alerte), choisissez la réponse à l’alerte que vous souhaitez déclencher lorsque le niveau de gravité spécifié est atteint. Si vous n’avez pas encore configuré les réponses aux alertes, cliquez sur Alerts (alertes) pour accéder à la page Alertes et définissez-les. |

|

Étape 6 |

Dans la liste Health Modules (modules d'intégrité), choisissez les modules de politique d’intégrité pour lesquels vous souhaitez que l’alerte s’applique. |

|

Étape 7 |

Éventuellement, dans le champ Threshold Timeout (délai d’expiration de seuil), saisissez le nombre de minutes qui doivent s’écouler avant que chaque période de seuil ne se termine et que le nombre de seuils ne soit réinitialisé. Même si la valeur de l’intervalle d’exécution de la politique est inférieure à la valeur du délai d’expiration du seuil, l’intervalle entre deux événements d’intégrité signalés par un module donné est toujours plus long. Par exemple, si vous définissez le délai d’expiration de seuil à 8 minutes et que l’intervalle d’exécution de la politique est de 5 minutes, il y a un intervalle de 10 minutes (5 x 2) entre les événements signalés. |

|

Étape 8 |

Cliquez sur Save (Enregistrer) pour enregistrer l’alerte d’intégrité. |

Vous devez être un utilisateur administrateur pour effectuer cette procédure.

Vous pouvez modifier des alertes de moniteur d’intégrité existantes pour changer le niveau de gravité, le module d’intégrité ou la réponse à l’alerte associée à l’alerte de moniteur d’intégrité.

Dans un déploiement multidomaine, vous pouvez afficher et modifier les alertes du moniteur d’intégrité créées dans le domaine actuel uniquement.

|

Étape 1 |

Choisissez System ( |

|

Étape 2 |

Cliquez sur l’icône Edit ( |

|

Étape 3 |

Dans la boîte de dialogue Edit Health Alert (Modifier les alertes d'intégrité), dans la liste déroulante Alert, sélectionnez l’entrée d’alerte requise ou cliquez sur le lien Alerts pour configurer une nouvelle entrée d’alerte. |

|

Étape 4 |

Cliquez sur Save (enregistrer). |

Dans un déploiement multidomaine, vous pouvez afficher et modifier les alertes du moniteur d’intégrité créées dans le domaine actuel uniquement.

|

Étape 1 |

Choisissez System ( |

|

Étape 2 |

Cliquez sur Supprimer ( |

Désactivez ou supprimez la réponse à l’alerte sous-jacente pour éviter que l’alerte ne se poursuive; voir Réponses aux alertes Cisco Secure Firewall Management Center.

Vous devez être un utilisateur administrateur, de maintenance ou analyste de sécurité pour effectuer cette procédure.

La surveillance de l’intégrité fournit l’état d’intégrité compilé de tous les périphériques gérés par centre de gestion, ainsi que centre de gestion lui-même. La surveillance de l’intégrité est composée de :

La page de résumé de l’état de l’intégrité : vous offre un aperçu rapide de l’intégrité de centre de gestion et de tous les périphériques gérés par centre de gestion. Les périphériques sont répertoriés individuellement ou groupés en fonction de leur géolocalisation, de leur haute disponibilité ou de l’état de la grappe, le cas échéant.

Affichez le récapitulatif de l’intégrité du centre de gestion et de tout périphérique lorsque vous passez le curseur sur l’hexagone qui représente l’intégrité du périphérique.

Le point à gauche d’un périphérique indique son intégrité :

Vert : aucune alarme.

Orange : au moins une mise en garde relative à l'intégrité.

Rouge : au moins une alarme d’intégrité critique.

Le volet de navigation Monitoring (surveillance) vous permet de naviguer dans la hiérarchie des périphériques. Vous pouvez afficher les moniteurs d’intégrité pour les périphériques individuels à partir du volet de navigation.

Dans un déploiement multidomaine, le moniteur d’intégrité d’un domaine ancêtre affiche les données de tous les domaines descendants. Dans les domaines descendants, il affiche uniquement les données du domaine actuel.

|

Étape 1 |

Choisissez System ( |

|

Étape 2 |

Affichez l’état de centre de gestion et de ses périphériques gérés dans la page de destination Health Status (État de l'intégrité). |

|

Étape 3 |

Utilisez le volet de navigation Monitoring (surveillance) pour accéder aux moniteurs d’intégrité spécifiques au périphérique. Lorsque vous utilisez le volet de navigation Monitoring 5Surveillance) : |

Consultez Moniteurs d’intégrité des périphériques pour obtenir des renseignements sur l’état d’intégrité et les mesures compilées de tout périphérique géré par centre de gestion.

Consultez Utilisation du moniteur d’intégrité Centre de gestion pour obtenir des renseignements sur l’état de fonctionnement de centre de gestion.

Pour revenir à la page d’accueil de l’état d’intégrité à tout moment, cliquez sur Home (Accueil).

Vous devez être un utilisateur administrateur, de maintenance ou analyste de sécurité pour effectuer cette procédure.

Le moniteur centre de gestion fournit une vue détaillée de l’état de fonctionnement de centre de gestion. La surveillance de l’intégrité est composée de :

High Availability (Haute disponibilité) (si configurée) : le panneau High Availability (HA) affiche l’état actuel de la haute disponibilité, y compris l’état des unités actives et en veille, l’heure de la dernière synchronisation et l’intégrité générale du périphérique.

Event Rate (Taux d’événements) : Le panneau Event Rate affiche le taux d’événements maximal comme référence ainsi que le taux global d’événements reçus par centre de gestion.

Event Capacity (Capacité d’événements) : le panneau Capacité d’événements affiche la consommation actuelle par catégorie d’événements, y compris la durée de rétention des événements, la capacité actuelle par rapport à la capacité maximale d’événements, et un mécanisme de dépassement de capacité par lequel vous êtes alerté lorsque les événements sont stockés au-delà de la capacité maximale configurée du centre de gestion.

Process Health (Intégrité du processus) : le panneau Intégrité du processus offre un aperçu général des processus critiques ainsi qu’un onglet qui vous permet de voir l’état de tous les processus, y compris l’utilisation du processeur et de la mémoire pour chaque processus.

CPU (processeur) : le panneau CPU vous permet d’alterner entre l’utilisation moyenne du processeur (par défaut) et l’utilisation du processeur de tous les cœurs.

Memory (Mémoire ) : le panneau Mémoire affiche l’utilisation globale de la mémoire sur centre de gestion.

Interface : le panneau Interface affiche le débit moyen d’entrée et de sortie de toutes les interfaces.

Disk Usage (Utilisation du disque) : le panneau Utilisation du disque affiche l’utilisation du disque entier et l’utilisation des partitions critiques où les données centre de gestion sont stockées.

Hardware Statistics (Statistiques du matériel) : les statistiques du matériel affichent la vitesse du ventilateur, l’alimentation et la température du châssis du centre de gestion. Pour en savoir plus, consultez Statistiques du matériel sur le centre de gestion.

Astuces |

Votre session vous déconnecte normalement après une heure d’inactivité (ou un autre intervalle configuré). Si vous prévoyez surveiller passivement l’état d’intégrité pendant de longues périodes de temps, pensez à exempter certains utilisateurs du délai d’expiration de session ou à modifier les paramètres d’expiration de délai du système. |

|

Étape 1 |

Choisissez System ( |

|

Étape 2 |

Utilisez le volet de navigation Monitoring (surveillance) pour accéder aux centre de gestion et aux moniteurs d’intégrité spécifiques au périphérique.

|

|

Étape 3 |

Découvrir le tableau de bord centre de gestion. Le tableau de bord centre de gestion comprend une vue récapitulative de l’état à haute disponibilité de centre de gestion (si configuré), ainsi qu’un aperçu des processus et des mesures du périphérique centre de gestion, comme l’utilisation du processeur, de la mémoire et du disque. |

Vous devez être un utilisateur administrateur, de maintenance ou analyste de sécurité pour effectuer cette procédure.

Les tests du module d’intégrité s’exécutent automatiquement à l’intervalle d’exécution de la politique que vous configurez lorsque vous créez une politique d’intégrité. Cependant, vous pouvez également exécuter tous les tests de module d’intégrité à la demande pour recueillir des informations à jour sur l’intégrité du périphérique .

Dans un déploiement multidomaine, vous pouvez exécuter des tests de module d’intégrité pour les périphériques du domaine actuel et de n’importe quel domaine descendant.

|

Étape 1 |

Afficher le moniteur d’intégrité du périphérique . |

||

|

Étape 2 |

Cliquez sur Run All Modules (Exécuter tous les modules). La barre d’état indique la progression des tests, puis la page Health Monitor Appliance (Appareil de surveillance d'intégrité) est actualisée.

|

Vous devez être un utilisateur administrateur, de maintenance ou analyste de sécurité pour effectuer cette procédure.

Les tests du module d’intégrité s’exécutent automatiquement à l’intervalle d’exécution de la politique que vous configurez lorsque vous créez une politique d’intégrité. Cependant, vous pouvez également exécuter un test de module d’intégrité sur demande pour recueillir des informations sur l’intégrité à jour pour ce module.

Dans un déploiement multidomaine, vous pouvez exécuter des tests de module d’intégrité pour les périphériques du domaine actuel et de n’importe quel domaine descendant.

|

Étape 1 |

Afficher le moniteur d’intégrité du périphérique . |

||

|

Étape 2 |

Dans le graphique Module Status Summary (résumé de l’état du module), cliquez sur la couleur de la catégorie d’état d’alerte d’intégrité que vous souhaitez afficher. |

||

|

Étape 3 |

Sur la ligne Détail de l’alerte pour l’alerte pour laquelle vous souhaitez afficher une liste des événements, cliquez sur Exécuter. La barre d’état indique la progression du test, puis la page Health Monitor Appliance (Appareil de surveillance de l'intégrité) est actualisée.

|

Vous devez être un utilisateur administrateur, de maintenance ou analyste de sécurité pour effectuer cette procédure.

Vous pouvez faire un graphique des résultats sur une période donnée d’un test d’intégrité particulier pour un appareil spécifique.

|

Étape 1 |

Afficher le moniteur d’intégrité du périphérique . |

||

|

Étape 2 |

Dans le graphique Module Status Summary (Résumé de l'état du module) de la page Health Monitor Appliance (Appareil de surveillance de l'intégrité), cliquez sur la couleur de la catégorie d’état d’alerte d’intégrité que vous souhaitez afficher. |

||

|

Étape 3 |

Sur la ligne Détail de l’alerte pour l’alerte pour laquelle vous souhaitez afficher une liste des événements, cliquez sur Graphique.

|

Les statistiques matérielles de l'appareil du centre de gestion (uniquement physique) comprennent des informations sur ses entités matérielles, telles que la vitesse du ventilateur, l’alimentation et la température. Pour que SNMP interroge et envoie des déroutements pour surveiller l’état et l'intégrité d’un centre de gestion :

Activez SNMP sur le centre de gestion pour interroger les MIB. Par défaut, le SNMP sur le centre de gestion est désactivé.

Ajoutez une entrée ACL pour chaque hôte SNMP requis pour activer les déroutements. Assurez-vous de spécifier l’adresse IP de l’hôte et de sélectionner le port comme SNMP. Consultez Configurer une liste d'accès.

Pour afficher les statistiques du matériel dans la page (surveillance de l’intégrité) :

Dans la page (politique d’intégrité), assurez-vous que le module Statistiques matérielles est activé. Vous pouvez modifier les valeurs de seuil par défaut.

Ajoutez un portlet au tableau de bord de surveillance de l’intégrité du centre de gestion : sélectionnez le groupe de mesures Hardware Statistics (statistiques matérielles), puis sélectionnez les mesures Fan Speed and Température (vitesse et température du ventilateur).

Vous pouvez afficher l’état du bloc d’alimentation dans le centre de gestion du pare-feu dans la page (Accueil de la surveillance de l'intégrité).

Remarque |

|

La surveillance de l’intégrité des périphériques fournit l’état d’intégrité compilé dans le temps de tout périphérique géré par centre de gestion. Le moniteur d’intégrité des périphériques recueille les mesures d’intégrité des périphériques Firepower afin de prédire les événements du système et d’y répondre. Le moniteur d’intégrité du périphérique comprend les éléments suivants :

System Details (détails du système) : affiche des renseignements sur le périphérique géré, y compris la version de Firepower installée et d’autres détails sur le déploiement.

Dépannage et liens : fournit des liens pratiques vers les rubriques et les procédures de dépannage fréquemment utilisées.

Alertes d’intégrité : un moniteur d’alertes d’intégrité fournit un aperçu de l’intégrité du périphérique.

Plage de temps : une fenêtre temporelle réglable pour restreindre les informations qui s’affichent dans les différentes fenêtres de mesures du périphérique.

Indicateurs des périphériques un tableau de métriques clés sur l’état des périphériques Firepower, classées dans des tableaux de bord prédéfinis, notamment :

CPU : utilisation de la CPU, y compris l’utilisation de la CPU par processus et par cœurs physiques.

Mémoire : uUtilisation de la mémoire du périphérique, y compris l’utilisation du plan de données et de la mémoire Snort.

Interfaces : état de l’interface et statistiques de trafic agrégées.

Connexions : statistiques de connexion (comme les flux d’éléphants, les connexions actives, les connexions de pointe, etc.) et le nombre de traductions NAT.

Snort : statistiques liées au processus Snort.

Utilisation du disque : utilisation du disque du périphérique, y compris la taille du disque et l’utilisation du disque par partition.

Processus critiques : les statistiques relatives aux processus gérés, y compris les redémarrages de processus et d’autres paramètres de surveillance d’intégrité tels que l’utilisation du processeur et de la mémoire.

Reportez-vous à la section Indicateurs d’intégrité de Cisco Secure Firewall Threat Defense pour obtenir une liste complète des indicateurs pris en charge.

Vous devez être un utilisateur administrateur, de maintenance ou analyste de sécurité pour effectuer cette procédure.

La section System Details (détails du système) fournit des renseignements généraux sur le système pour un périphérique sélectionné. Vous pouvez également lancer les tâches de dépannage pour ce périphérique.

|

Étape 1 |

Choisissez System ( Utilisez le volet de navigation Monitoring (surveillance) pour accéder aux moniteurs d’intégrité spécifiques au périphérique. |

|

Étape 2 |

Dans la liste des périphériques, cliquez sur Développer ( |

|

Étape 3 |

Cliquez sur un périphérique pour afficher un moniteur d’intégrité spécifique au périphérique. |

|

Étape 4 |

Cliquez sur le lien pour Afficher les détails du système et du dépannage Ce panneau est réduit par défaut. Cliquez sur le lien développe la section réduite pour afficher les détails du système et les liens de dépannage pour le périphérique. Les détails du système comprennent :

|

|

Étape 5 |

Les possibilités de dépannage suivantes s'offrent à vous :

|

Vous devez être un utilisateur administrateur, de maintenance ou analyste de sécurité pour effectuer cette procédure.

Le moniteur d’intégrité des périphériques fournit une vue détaillée de l’état d’intégrité d’un périphérique de pare-feu. Le moniteur d’intégrité des périphériques compile les mesures du périphérique et fournit l’état d’intégrité et les tendances du périphérique dans un ensemble de tableaux de bord.

|

Étape 1 |

Choisissez System ( Utilisez le volet de navigation Monitoring (surveillance) pour accéder aux moniteurs d’intégrité spécifiques au périphérique. |

|

Étape 2 |

Dans la liste des périphériques, cliquez sur Développer ( |

|

Étape 3 |

Affichez les alertes d’intégrité du périphérique dans la notification d’alerte en haut de la page, directement à droite du nom du périphérique. Passez votre pointeur sur les alertes d’intégrité pour afficher le résumé de l’intégrité du périphérique. La fenêtre contextuelle affiche un résumé tronqué des cinq principales alertes d’intégrité. Cliquez sur dans la fenêtre contextuelle pour ouvrir une vue détaillée du résumé de l’alerte d’intégrité. |

|

Étape 4 |

Vous pouvez configurer la plage temporelle à partir de la liste déroulante dans le coin supérieur droit. La plage de temporelle peut refléter une période aussi courte que la dernière heure (par défaut) ou aussi longue que deux semaines. Sélectionnez Custom (Personnalisé) dans la liste déroulante pour configurer des dates de début et de fin personnalisées. Cliquez sur l’icône d’actualisation pour définir l’actualisation automatique à 5 minutes ou pour la désactiver. |

|

Étape 5 |

Cliquez sur l’ Afficher les informations sur le déploiement ( L’Afficher les informations sur le déploiement ( |

|

Étape 6 |

Le moniteur de périphériques signale par défaut les mesures d’intégrité et de performances dans plusieurs tableaux de bord prédéfinis. Les tableaux de bord des mesures comprennent :

Vous pouvez naviguer dans les différents tableaux de bord des mesures en cliquant sur les étiquettes. Reportez-vous à la section Indicateurs d’intégrité de Cisco Secure Firewall Threat Defense pour obtenir une liste complète des indicateurs pris en charge. |

|

Étape 7 |

Cliquer sur le bouton Add Dashboard (+) pour créer un tableau de bord de corrélation personnalisé en créant votre propre ensemble de variables à partir des groupes de mesures disponibles; voir Mettre en corrélation les mesures du périphérique. |

Le moniteur d’intégrité des périphériques comprend un tableau des mesures de périphérique clés défense contre les menaces qui servent à prédire les événements du système et à y répondre. L’intégrité de tout périphérique défense contre les menaces peut être déterminée par ces mesures rapportées.

Le moniteur de périphérique signale ces mesures dans plusieurs tableaux de bord prédéfinis par défaut. Ces tableaux de bord comprennent :

Aperçu : met en évidence les mesures clés des autres tableaux de bord prédéfinis, y compris les statistiques du processeur, de la mémoire, des interfaces et de la connexion; ainsi que l’utilisation du disque et des informations sur les processus critiques.

CPU : utilisation de la CPU, y compris l’utilisation de la CPU par processus et par cœurs physiques.

Mémoire : uUtilisation de la mémoire du périphérique, y compris l’utilisation du plan de données et de la mémoire Snort.

Interfaces : état de l’interface et statistiques de trafic agrégées.

Connexions : statistiques de connexion (comme les flux d’éléphants, les connexions actives, les connexions de pointe, etc.) et le nombre de traductions NAT.

Snort : statistiques liées au processus Snort.

Abandons ASP : statistiques relatives aux performances et au comportement du chemin de sécurité accélérée (ASP).

Vous pouvez ajouter des tableaux de bord personnalisés pour corréler des mesures interdépendantes. Sélectionner parmi des groupes de corrélation prédéfinis, tels que le CPU et Snort; ou créez un tableau de bord de corrélation personnalisé en concevant votre propre ensemble de variables à partir des groupes de mesures disponibles. Reportez-vous à la section Indicateurs d’intégrité de Cisco Secure Firewall Threat Defense pour obtenir une liste complète des indicateurs pris en charge.

Pour afficher et corréler les données de séries chronologiques (métriques de périphérique) dans le tableau de bord de la surveillance de l’intégrité, activez l’API REST () (Paramètres > Configuration > Préférences de l'API REST).

Vous devez être un utilisateur administrateur, de maintenance ou analyste de sécurité pour effectuer cette procédure.

Remarque |

La corrélation des métriques de périphériques est disponible uniquement pour défense contre les menaces 6.7 et les versions ultérieures. Par conséquent, pour les versions de défense contre les menaces antérieures à la 6.7, le tableau de bord du moniteur de l’intégrité n’affiche pas ces métriques, même si vous activez l’API REST. |

|

Étape 1 |

Choisissez System ( Utilisez le volet de navigation Monitoring (surveillance) pour accéder aux moniteurs d’intégrité spécifiques au périphérique. |

|

Étape 2 |

Dans la liste des périphériques, cliquez sur Développer ( |

|

Étape 3 |

Choisissez le périphérique pour lequel vous souhaitez modifier le tableau de bord. |

|

Étape 4 |

Cliquez sur l’icône Ajouter un tableau de bord (+) dans le coin supérieur droit du moniteur de périphérique pour ajouter un nouveau tableau de bord. |

|

Étape 5 |

Dans le menu déroulant Select Correlation Group (sélectionner un groupe de corrélation), choisissez un groupe de corrélation prédéfini ou créez un groupe personnalisé. |

|

Étape 6 |

Pour créer un tableau de bord à partir d’un groupe de corrélation prédéfini, sélectionnez le groupe et cliquez sur Add (Ajouter). |

|

Étape 7 |

Pour créer un tableau de bord de corrélation personnalisé :

Reportez-vous à la section Indicateurs d’intégrité de Cisco Secure Firewall Threat Defense pour obtenir une liste complète des indicateurs pris en charge. |

|

Étape 8 |

Cliquez sur Add Metrics (ajouter des mesures) pour ajouter et sélectionner des indicateurs d’un autre groupe. |

|

Étape 9 |

Pour supprimer une mesure en particulier, cliquez sur l’icône x à droite de l’élément. Cliquez sur l’icône de suppression pour supprimer le groupe entier. |

|

Étape 10 |

Cliquez sur Add pour ajouter le tableau de bord au moniteur d’intégrité. |

|

Étape 11 |

Vous pouvez modifier ou supprimer des tableaux de bord de corrélation personnalisés. |

Lorsque défense contre les menaces est le nœud de contrôle d’une grappe, centre de gestion recueille régulièrement diverses métriques à partir du collecteur de données des métriques du périphérique. Le moniteur d’intégrité de la grappe comprend les composants suivants :

Tableau de bord de présentation : affiche des informations sur la topologie de la grappe, les statistiques de la grappe et les tableaux de mesures :

La section de topologie affiche l’état actuel d’une grappe, l’intégrité de la défense contre les menaces individuelles, le type de nœud de défense contre les menaces (nœud de contrôle ou nœud de données) et l’état du périphérique. L’état du périphérique peut être Désactivé (lorsque le périphérique quitte la grappe), Ajouté prêt à l’emploi (dans une grappe de nuage public, les nœuds supplémentaires qui n’appartiennent pas à centre de gestion) ou Normal (état idéal du nœud) .

La section des statistiques de la grappe affiche les métriques actuelles de la grappe en ce qui concerne l’utilisation du processeur, l’utilisation de la mémoire, le débit d’entrée, le débit de sortie, les connexions actives et les traductions NAT.

Remarque |

Les mesures de CPU et de mémoire affichent la moyenne individuelle de l’utilisation du plan de données et Snort. |

Les tableaux de mesures, à savoir l’utilisation de la CPU, l’utilisation de la mémoire, le débit et les connexions, affichent sous forme de diagramme les statistiques de la grappe sur la période de temps spécifiée.

Tableau de bord de répartition de la charge : affiche la répartition de la charge sur les nœuds de la grappe dans deux gadgets :

Le gadget Distribution affiche la distribution moyenne des paquets et de la connexion sur la plage temporelle sur les nœuds de la grappe. Ces données décrivent comment la charge est répartie par les nœuds. Ce gadget vous permet de repérer facilement toute anomalie dans la répartition de la charge et d’y remédier.

Le gadget Statistiques de nœud affiche les mesures au niveau du nœud sous forme de tableau. Il affiche des données de métriques sur l’utilisation du processeur, l’utilisation de la mémoire, le débit d’entrée, le débit de sortie, les connexions actives et les traductions de NAT sur les nœuds de la grappe. Cette vue du tableau vous permet de corréler les données et d’identifier facilement les écarts.

Tableau de bord des performances des membres : affiche les mesures actuelles des nœuds de la grappe. Vous pouvez utiliser le sélecteur pour filtrer les nœuds et afficher les détails d’un nœud en particulier. Les données de la métrique comprennent l’utilisation de la CPU, l’utilisation de la mémoire, le débit d’entrée, le débit de sortie, les connexions actives et les traductions NAT.

Tableau de bord CCL : affiche sous forme graphique les données de liaison de commande de grappe, à savoir le débit d’entrée et de sortie.

Dépannage et liens : contient des liens pratiques vers des rubriques et des procédures de dépannage fréquemment utilisées.

Plage de temps : une fenêtre temporelle réglable permet de limiter les informations qui s’affichent dans les divers tableaux de bord et gadgets de métriques de grappe.

Tableau de bord personnalisé : affiche des données sur les mesures à l’échelle de la grappe et au niveau des nœuds. Cependant, la sélection du nœud s’applique uniquement aux mesures de défense contre les menaces et non à l’ensemble de la grappe à laquelle le nœud appartient.