Principes de base des seuils de règle globale

Le seuil de règle globale définit les limites de la journalisation des événements par une politique de prévention des intrusions. Vous pouvez définir un seuil de règle globale pour tout le trafic afin de limiter la fréquence à laquelle la politique consigne les événements d’une source ou d’une destination spécifique et affiche ces événements par période spécifiée. Vous pouvez également définir des seuils par règle d’objet partagé, règle de texte standard ou règle de préprocesseur dans la politique. Lorsque vous définissez un seuil global, ce seuil s’applique à chaque règle de la politique qui n’a pas de seuil spécifique de remplacement. Les seuils peuvent vous éviter d’être submergé par un grand nombre d’événements.

Chaque politique de prévention des intrusions contient un seuil de règle globale par défaut qui s’applique par défaut à toutes les règles de prévention des intrusions et de préprocesseur. Ce seuil par défaut limite le nombre d’événements sur le trafic se rendant vers une destination à un événement toutes les 60 secondes.

Vous pouvez réaliser les actions suivantes :

-

Modifiez le seuil global.

-

Désactivez le seuil global.

-

Remplacer le seuil global en définissant des seuils individuels pour des règles spécifiques.

Par exemple, vous pourriez définir un seuil global de cinq événements toutes les 60 secondes, puis définir un seuil spécifique de dix événements toutes les 60 secondes pour le SID 1315. Toutes les autres règles ne génèrent pas plus de cinq événements par période de 60 secondes, mais le système génère jusqu’à dix événements par période de 60 secondes pour la SID 1315.

Astuces |

Un seuil global ou individuel sur un périphérique géré avec plusieurs CPU peut entraîner un nombre d’événements plus élevé que prévu. |

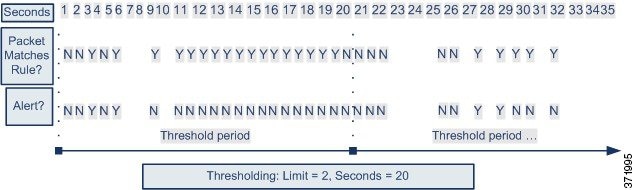

Le diagramme suivant montre le fonctionnement du seuillage de règle globale. Dans cet exemple, une attaque est en cours pour une règle spécifique. Le seuil de limite globale est défini pour limiter la génération d’événements pour chaque règle à deux événements toutes les 20 secondes. Notez que le point commence à une seconde et se termine à 21 secondes. À la fin de la période, le cycle recommence et les deux correspondances de règles suivantes génèrent des événements, puis le système ne génère plus d’événement pendant cette période.

)

)

Commentaires

Commentaires