Source d’identité ISE/ISE-PIC

Vous pouvez intégrer votre déploiement de Cisco Identity Services Engine (ISE) ou de votre connecteur ISE Passive Identity (ISE-PIC) au système pour utiliser ISE/ISE-PIC pour l’authentification passive.

ISE/ISE-PIC est une source d’identité faisant autorité et fournit des données de connaissance des utilisateurs pour les utilisateurs qui s’authentifient à l’aide d’Active Directory (AD), LDAP, RADIUS ou RSA. En outre, vous pouvez effectuer un contrôle utilisateur sur les utilisateurs Active Directory. ISE/ISE-PIC ne signale pas les tentatives de connexion échouées ni l’activité des utilisateurs des services invités ISE.

En plus de la sensibilisation et du contrôle de l’utilisateur, si vous utilisez ISE ISE pour définir et utiliser les balises de groupes de sécurité (SGT) pour classer le trafic dans un réseau Cisco TrustSec, vous pouvez rédiger des règles de contrôle d’accès qui utilisent SGT comme critères de correspondance de source et de destination. Cela vous permet de bloquer ou d’autoriser l’accès en fonction de l’appartenance à un groupe de sécurité plutôt que d’adresses IP ou d’objets réseau. Pour plus de renseignements, consultez Configurer les conditions d’attributs dynamiques reportez-vous également à Lignes directrices et limites ISE/ISE-PIC.

Remarque |

Le système n’analyse pas l’authentification de la machine IEEE 802.1x, mais il analyse l’authentification des utilisateurs 802.1x. Si vous utilisez 802.1x avec ISE, vous devez inclure l’authentification des utilisateurs. L’authentification machine 802.1x ne fournira pas d’identité d’utilisateur à centre de gestion qui peut être utilisée dans la politique. |

Pour en savoir plus sur Cisco ISEet l’ISE-PIC, consultez Guide de l'administrateur de Cisco Identity Services Engine Passive Identity Connector ou Guide de l’administrateur de services d’identité Cisco Identity Services Engine.

Remarque |

Nous vous recommandons fortement d’utiliser la dernière version de ISEou ISE-PIC pour obtenir le dernier ensemble de fonctionnalités et le plus grand nombre de correctifs. |

Correspondance des balises de groupe de sécurité (Security Group Tag ou SGT) de la source et de la destination

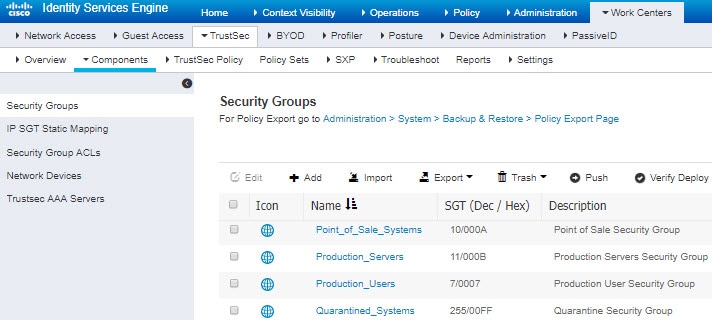

Si vous utilisez ISE pour définir et utiliser les balises de groupes de sécurité (SGT) pour classer le trafic dans un réseau Cisco TrustSec, vous pouvez rédiger des règles de contrôle d’accès qui utilisent SGT comme critères de correspondance de source et de destination. Cela vous permet de bloquer ou d’autoriser l’accès en fonction de l’appartenance à un groupe de sécurité plutôt que d’adresses IP ou d’objets réseau. Pour plus de renseignements, consultez Configurer les conditions d’attributs dynamiques

La correspondance sur les balises SGT offre les avantages suivants :

-

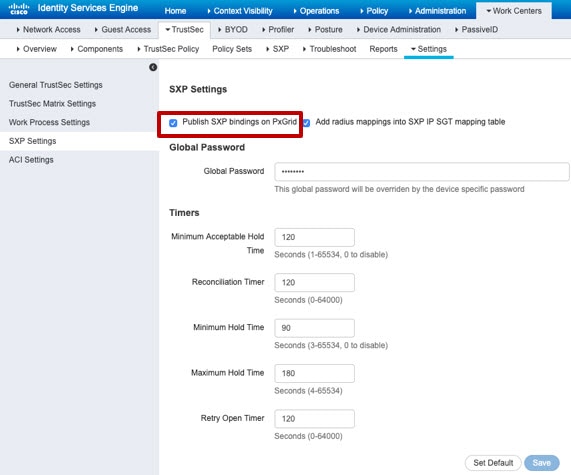

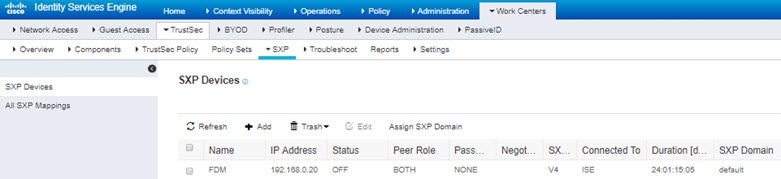

Le centre de gestion peut s’abonner aux mappages de Security Group Tag eXchange Protocol (SXP) à partir d’ISE.

ISE utilise SXP pour propager la base de données de mappage IP-SGT vers les périphériques gérés. Lorsque vous configurez centre de gestion pour utiliser un serveur ISE, vous activez l’option pour qu’il écoute le sujet SXP d’ISE. Ainsi, centre de gestion se renseigne sur les balises et les mappages des groupes de sécurité directement à partir d’ISE. centre de gestion publie ensuite les groupes SGT et les mappages sur les périphériques gérés.

Le sujet SXP reçoit des balises de groupes de sécurité en fonction des mappages statiques et dynamiques appris par le biais du protocole SXP entre ISE et d’autres périphériques conformes SXP (comme les commutateurs).

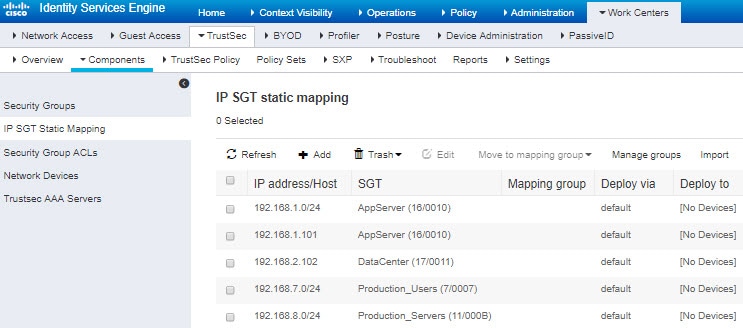

Vous pouvez créer des balises de groupe de sécurité dans ISE et attribuer des adresses IP d’hôte ou de réseau à chaque balise. Vous pouvez également affecter des SGT aux comptes utilisateur, et la SGT est affectée au trafic de l’utilisateur. Si les commutateurs et les routeurs du réseau sont configurés pour le faire, ces balises sont ensuite affectées aux paquets à mesure qu’ils entrent dans le réseau contrôlé par ISE, le nuage Cisco TrustSec.

SXP n’est pas pris en charge par ISE-PIC.

-

Les centre de gestion et les périphériques gérés peuvent obtenir des informations sur les mappages SGT sans déployer de politique supplémentaire. (En d’autres termes, vous pouvez afficher les événements de connexion pour les mappages SGT sans déployer de politique de contrôle d’accès.)

-

Prend en charge Cisco TrustSec, qui vous permet de segmenter votre réseau pour protéger les ressources commerciales essentielles.

-

Lorsqu’un périphérique géré évalue SGT comme critères de correspondance de trafic pour une règle de contrôle d’accès, il utilise la priorité suivante :

-

La balise SGT source définie dans le paquet, le cas échéant.

Pour que la balise SGT se trouve dans le paquet, les commutateurs et les routeurs du réseau doivent être configurés pour les ajouter. Consultez la documentation ISE pour obtenir des renseignements sur la mise en œuvre de cette méthode.

Pour que la balise SGT se trouve dans le paquet, les commutateurs et les routeurs du réseau doivent être configurés pour les ajouter. Consultez la documentation ISE pour obtenir des renseignements sur la mise en œuvre de cette méthode.

-

La balise SGT attribuée à la session utilisateur, telle que téléchargée à partir du répertoire de session ISE. La balise SGT peut être mise en correspondance avec la source ou la destination.

-

Le mappage SGT-adresse IP téléchargé à l’aide de SXP. Si l’adresse IP fait partie de la plage prévue pour une balise SGT, le trafic correspond à la règle de contrôle d’accès qui utilise la balise. La balise SGT peut être mise en correspondance avec la source ou la destination.

-

Exemples :

-

Dans ISE, créez une balise SGT nommée Guest Users (utilisateurs invités) et associez-la au réseau 192.0.2.0/24.

Par exemple, vous pourriez utiliser Utilisateurs invités comme condition SGT de source dans votre règle de contrôle d’accès et restreindre l’accès à certaines URL, catégories de sites Web ou réseaux de toute personne qui accède à votre réseau.

-

Dans ISE, créez une balise SGT nommée Réseaux restreints et associez-la au réseau 198.51.100.0/8.

Par exemple, vous pourriez utiliser Réseaux restreints comme condition de règle SGT de destination et bloquer l’accès des utilisateurs invités et d’autres réseaux dont les utilisateurs ne sont pas autorisés à accéder au réseau.

)

) Commentaires

Commentaires