Introduction aux objets

Pour une flexibilité accrue et une interface Web conviviale, le système utilise des objets nommés, qui sont des configurations réutilisables qui associent un nom à une valeur. Lorsque vous souhaitez utiliser cette valeur, utilisez plutôt l’objet nommé. Le système prend en charge l’utilisation d’objets à divers endroits dans l’interface Web, y compris de nombreuses politiques et règles, des recherches d’événements, des rapports, des tableaux de bord, etc. Le système fournit de nombreux objets prédéfinis qui représentent les configurations fréquemment utilisées.

Utilisez le gestionnaire d'objets pour créer et gérer des objets. De nombreuses configurations qui utilisent des objets vous permettent également de créer des objets à la volée, selon les besoins. Vous pouvez également utiliser le gestionnaire d’objets pour :

-

afficher les politiques, les paramètres et les autres objets où un réseau, un port, un VLAN ou un objet d’URL est utilisé; voir Affichage des objets et de leur utilisation.

-

regrouper des objets pour référencer plusieurs objets avec une seule configuration; voir Groupes d’objets.

-

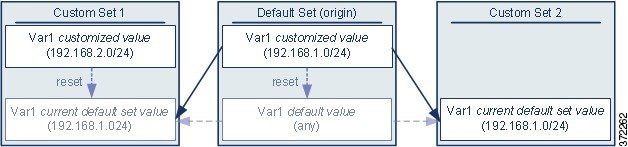

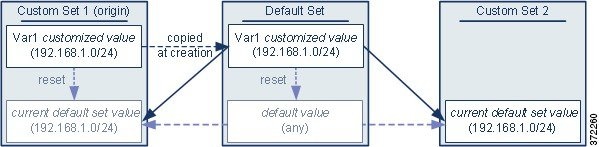

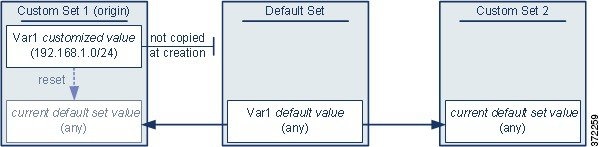

remplacer les valeurs d’objet pour les périphériques sélectionnés ou, dans un déploiement multidomaine, les domaines sélectionnés; voir Mises en priorité d’objets.

Après avoir modifié un objet utilisé dans une politique active, vous devez redéployer la configuration modifiée pour que vos modifications prennent effet. Vous ne pouvez pas supprimer un objet utilisé par une politique active.

Remarque |

Un objet est configuré sur un périphérique géré si, et seulement si, l’objet est utilisé dans une politique qui est affectée à ce périphérique. Si vous supprimez un objet de toutes les politiques affectées à un périphérique donné, l’objet est également supprimé de la configuration du périphérique lors du prochain déploiement, et les modifications ultérieures apportées à l’objet ne sont pas reflétées dans la configuration du périphérique. |

Types d’objets

Le tableau suivant répertorie les objets que vous pouvez créer dans le système et indique si chaque type d’objet peut être regroupé ou configuré pour autoriser les remplacements.

|

Type d’objet |

Peut-il être groupé? |

Autorise-t-il les remplacements? |

|---|---|---|

|

Réseau |

oui |

oui |

|

Port |

oui |

oui |

|

Interface :

|

Non |

Non |

|

Zone de tunnellisation |

Non |

Non |

|

Filtre d’application |

Non |

Non |

|

Étiquette VLAN |

oui |

oui |

|

Attribut externe : balise de groupe de sécurité (SGT) et objet dynamique |

Non |

Non |

|

URL |

oui |

oui |

|

Géolocalisation |

Non |

Non |

|

Plage temporelle |

Non |

Non |

|

Ensemble de variables |

Non |

Non |

|

Renseignements sur la sécurité : réseau, DNS et listes et flux d’URL |

Non |

Non |

|

Gouffre |

Non |

Non |

|

Liste de fichiers |

Non |

Non |

|

Liste de suite de chiffrement |

Non |

Non |

|

Nom distinctif |

Oui |

Non |

|

Infrastructures à clé publique (PKI) :

|

Oui |

Non |

| Chaîne de clé | Non | oui |

|

Groupe de serveurs DNS |

Non |

Non |

|

Surveillance SLA |

Non |

Non |

|

Liste des préfixes : IPv4 et IPv6 |

Non |

oui |

|

Carte de routage |

Non |

oui |

|

Liste d’accès : standard et étendue |

Non |

oui |

|

Chemin AS |

Non |

oui |

|

Liste de communautés |

Non |

oui |

|

Liste des stratégies |

Non |

oui |

|

FlexConfig : objets Text et FlexConfig |

Non |

oui |

Objets et multidétention

Dans un déploiement multidomaine, vous pouvez créer des objets dans les domaines globaux et descendants, à l’exception des objets balise de groupe de sécurité (SGT), que vous ne pouvez créer que dans le domaine global. Le système affiche les objets créés dans le domaine actuel, que vous pouvez modifier. Il affiche également les objets créés dans les domaines ascendants, que vous ne pouvez pas modifier, à l’exception des zones de sécurité et des groupes d’interface.

Remarque |

Étant donné que les zones de sécurité et les groupes d’interfaces sont liés à des interfaces de périphérique, que vous configurez au niveau descendant, les administrateurs des domaines descendants peuvent afficher et modifier et les groupes de sécurité créés dans les domaines ascendants. Les utilisateurs de sous-domaine peuvent ajouter et supprimer des interfaces des zones et des groupes ascendants, mais ne peuvent pas supprimer ou renommer les zones ou les groupes. |

Les noms d’objets doivent être uniques dans la hiérarchie des domaines. Le système peut définir un conflit avec le nom d’un objet que vous ne pouvez pas voir dans votre domaine actuel.

Pour les objets qui prennent en charge le regroupement, vous pouvez regrouper des objets du domaine actuel avec des objets hérités des domaines ascendants.

Les remplacements d’objets vous permettent de définir des valeurs propres au périphérique ou au domaine pour certains types d’objets, notamment le réseau, le port, la balise VLAN et l’URL. Dans un déploiement multidomaine, vous pouvez définir une valeur par défaut pour un objet dans un domaine parent et permettre aux administrateurs des domaines dépendants d'ajouter des valeurs de remplacement pour cet objet.

)

)

)

) )

) )

) )

) )

) )

) )

)

) (Autoriser le chiffrement faible) pour le périphérique

) (Autoriser le chiffrement faible) pour le périphérique  . Par défaut, cette option est désactivée.

. Par défaut, cette option est désactivée.

Commentaires

Commentaires