Présentation du filtrage d’URL

Utilisez la fonction de filtrage d’URL pour contrôler les sites Web auxquels les utilisateurs de votre réseau peuvent accéder :

-

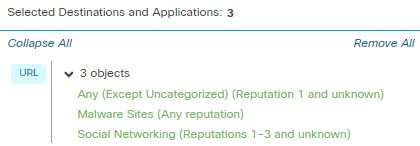

Filtrage d’URL basé sur la catégorie et la réputation : grâce à une licence de filtrage d’URL, vous pouvez contrôler l’accès aux sites Web en fonction de la classification générale de l’URL (catégorie) et du niveau de risque (réputation). Cette option est recommandée.

-

Filtrage manuel d’URL : avec n’importe quelle licence, vous pouvez spécifier manuellement des URL individuelles, des groupes d’URL, des listes d’URL et des flux pour obtenir un contrôle fin et personnalisé sur le trafic Web. Pour en savoir plus, consultez Filtrage manuel des URL.

Consultez également Renseignements de sécurité, une fonctionnalité similaire mais différente permettant de bloquer les URL, les domaines et les adresses IP malveillants.

À propos du filtrage d’URL avec catégorie et réputation

Avec une licence de filtrage d’URL, vous pouvez contrôler l’accès aux sites Web en fonction de la catégorie et de la réputation des URL demandées :

-

Catégorie : classification générale pour l’URL. Par exemple, eBay.com appartient à la catégorie Enchères et monster.com appartient à la catégorie Recherche d'emploi.

Une URL peut appartenir à plusieurs catégories.

-

Réputation : la probabilité que l’URL soit utilisée à des fins contraires à la politique de sécurité de votre organisation. Les réputations vont de risque inconnu (niveau 0) ou non fiable (niveau 1) à de confiance (niveau 5).

Avantages du filtrage d’URL basé sur la catégorie et la réputation

Les catégories d’URL et les réputations vous aident à configurer rapidement le filtrage d’URL. Par exemple, vous pouvez utiliser le contrôle d’accès pour bloquer les URL non fiables à dans la catégorie Piratage . Vous pouvez également utiliser la qualité de service QoS pour limiter le trafic des sites de la catégorie en continu. Il existe également des catégories pour les types de menaces, comme la catégorie Logiciel espion et Logiciel publicitaire.

L’utilisation des données de catégorie et de réputation simplifie également la création et l’administration des politiques. Elle vous donne l'assurance que le système contrôle le trafic web comme prévu. Étant donné que Cisco met continuellement à jour ses renseignements sur les menaces avec de nouvelles URL, ainsi que de nouvelles catégories et de nouveaux risques pour les URL existantes, le système utilise des informations actualisées pour filtrer les URL demandées. Des sites qui (par exemple) représentent des menaces pour la sécurité ou qui diffusent du contenu indésirable peuvent apparaître et disparaître plus rapidement que vous ne pouvez mettre à jour et déployer de nouvelles politiques.

Voici quelques exemples de la façon dont le système peut s’adapter :

-

Si une règle de contrôle d’accès bloque tous les sites de jeux, à mesure que de nouveaux domaines sont enregistrés et classés comme Jeux, le système peut bloquer ces sites automatiquement. De même, si le débit d’une règle de QoS limite tous les sites de diffusion de vidéo en flux continu, le système peut limiter automatiquement le trafic vers les nouveaux sites de continu.

-

Si une règle de contrôle d’accès bloque tous les sites contenant des programmes malveillants et qu’une page d’achat est contaminée par un tel logiciel, le système peut reclasser l’URL de Sites d'achats vers Sites de programmes malveillants et bloquer ce site.

-

Si une règle de contrôle d’accès bloque les sites de réseaux sociaux non sécurisés et qu’une personne publie un lien sur sa page de profil qui contient des liens vers des charges utiles malveillantes, le système peut faire passer la réputation de la page de Propices sans danger à non fiable, puis la bloquer.

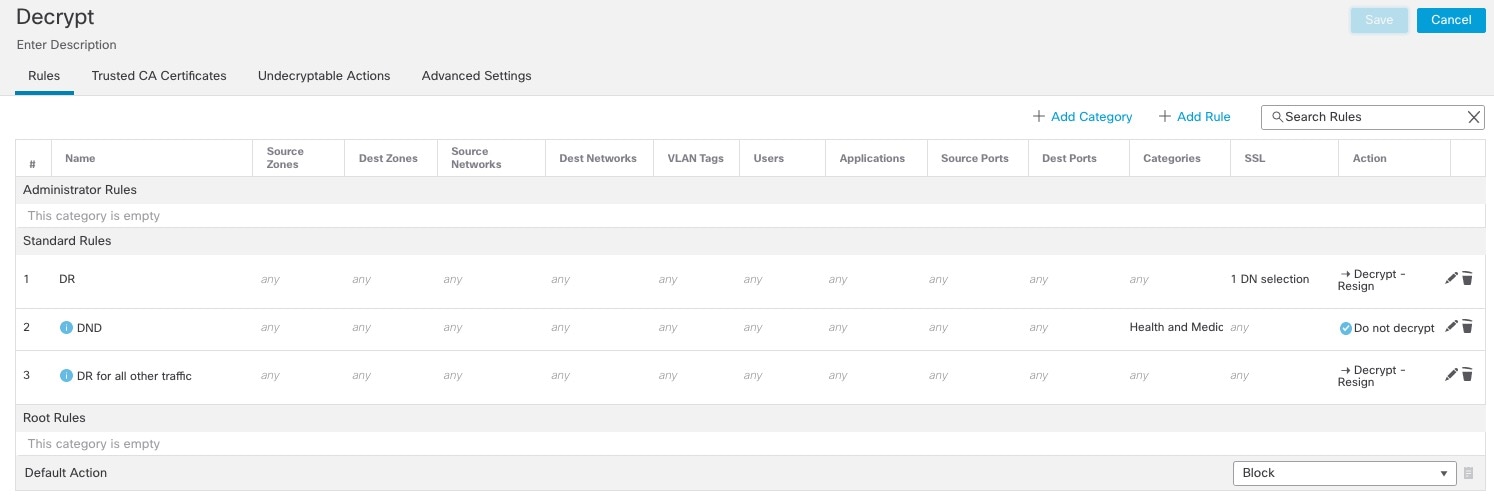

Limites du filtrage basé sur les catégories dans les règles Ne pas déchiffrer politique de déchiffrement

Vous pouvez éventuellement choisir d’inclure des catégories dans votre Politiques de déchiffrement. Ces catégories, également appelées filtrage d’URL, sont mises à jour par les services de renseignement de Cisco Talos. Les mises à jour sont basées sur l’apprentissage automatique et l’analyse humaine en fonction du contenu pouvant être récupéré à partir de la destination du site Web et parfois à partir de ses informations d’hébergement et d’enregistrement. La catégorisation n’est pas basée sur le secteur vertical déclaré, l’intention ou la sécurité de l’entreprise.

Remarque |

Ne confondez pas le filtrage d’URL et la détection d’application, qui repose sur la lecture d’une partie du paquet d’un site Web pour déterminer plus précisément de quoi il s’agit (par exemple, un message Facebook ou Salesforce). Pour en savoir plus, consultez Bonnes pratiques pour la configuration du contrôle des applications. |

Pour en savoir plus, consultez Utiliser les catégories dans le filtrage d'URL.

Descriptions des catégories d'URL et de la réputation

Descriptions des catégories

Une description de chaque catégorie d’URL est disponible dans https://www.talosintelligence.com/categories.

Assurez-vous de cliquer sur Threat Catégories (Catégories de menaces) pour voir ces catégories.

Descriptions des niveaux de réputation

Allez à https://talosintelligence.com/reputation_center/support et regardez dans la section des questions courantes.

Données de filtrage d’URL de Cisco Cloud (nuage Cisco)

L’ajout d’une licence de filtrage d’URL active automatiquement la fonction de filtrage d’URL. Cela permet le traitement du trafic en fonction de la classification générale, ou de la catégorie, du niveau de risque ou de la réputation du site Web.

Par défaut, lorsque les utilisateurs naviguent vers une URL dont la catégorie et la réputation ne sont pas dans un cache local des sites Web précédemment consultés, le système la soumet au nuage pour une évaluation des informations sur les menaces et ajoute le résultat au cache.

Vous pouvez également utiliser un ensemble de données d’URL local de catégories et de réputations, ce qui peut accélérer la navigation sur le Web. Lorsque vous activez (ou réactivez) le filtrage d’URL, centre de gestion interroge automatiquement Cisco concernant les données URL et envoie l’ensemble de données aux périphériques gérés. Ensuite, lorsque les utilisateurs naviguent vers une URL, le système vérifie l'ensemble des données locales et le cache pour obtenir des renseignements sur la catégorie et la réputation avant de soumettre l'URL au nuage pour l'évaluation des renseignements sur les menaces. Pour voir vos options d’utilisation de l’ensemble de données local, y compris comment désactiver complètement les recherches dans le nuage individuelles, consultez Options de filtrage d’URL.

Les mises à jour automatiques des données d’URL sont activées par défaut; nous vous recommandons fortement de ne pas les désactiver.

L’ensemble de catégories d’URL peut changer régulièrement. Lorsque vous recevez une notification de changement, passez en revue vos configurations de filtrage d’URL pour vous assurer que le trafic est géré comme prévu. Pour en savoir plus, consultez Si l'ensemble de catégories d’URL change, prendre des mesures.

)

)

Commentaires

Commentaires