|

Correction de transfert d’erreurs par défaut sur les ports fixes du pare-feu 3100 modifié pour l’article 108 de la RS-FEC

au lieu de l’article 74 de la FC-FEC pour les émetteurs-récepteurs SR, CSR et LR de 25 Go et plus

|

N’importe lequel

|

7.2.4/7.3

|

Lorsque vous définissez la FEC sur Auto sur les ports fixes de Cisco Secure Firewall 3100, le type par défaut est désormais

l’article 108 RS-FEC au lieu de l’article 74 FC-FEC pour les émetteurs-récepteurs SR, CSR et LR de 25 Go+.

Plateformes prises en charge : Cisco Secure Firewall 3100

|

|

Prise en charge de LLDP pour Firepower 2100et Secure Firewall 3100

|

N’importe lequel

|

7.2

|

Vous pouvez activer le protocole LLDP (Link Layer Discovery Protocol) pour les interfaces Firepower 2100 et Secure Firewall 3100.

Écrans Nouveaux ou modifiés :

Commandes nouvelles ou modifiées : show lldp status, show lldp neighbors, show lldp statisticsPlates-formes prises en charge : Firepower 2100 , Secure Firewall 3100

|

|

Mettre en pause les trames pour le contrôle de flux sur Cisco Secure Firewall 3100

|

N’importe lequel

|

7.2

|

S’il y a une rafale de trafic, des paquets abandonnés peuvent se produire si la rafale dépasse la capacité de mise en mémoire

tampon de la mémoire tampon FIFO sur la carte réseau et les mémoires tampons des anneaux de réception. L’activation des trames

de pause pour le contrôle de flux peut atténuer ce problème.

Écrans nouveaux ou modifiés :

Plateformes prises en charge : Cisco Secure Firewall 3100

|

|

Prise en charge de la correction d’erreurs sans voie de retour pour Cisco Secure Firewall 3100

|

N’importe lequel

|

7.1

|

Les interfaces de Cisco Secure Firewall 3100 25 Gbit/s prennent en charge la correction d’erreurs sans voie de retour (FEC).

La FEC est activée par défaut et définie sur Auto.

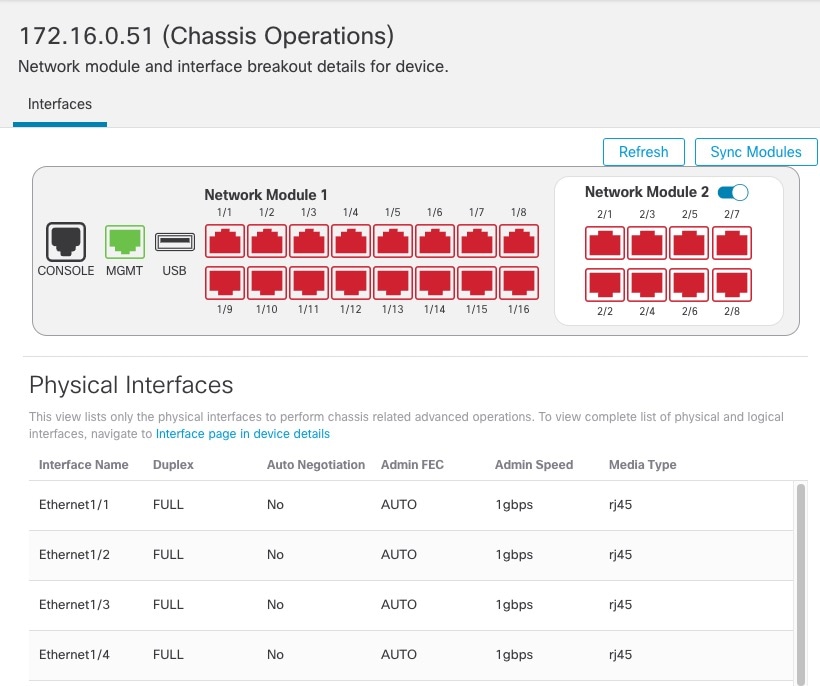

Écrans nouveaux ou modifiés :

|

|

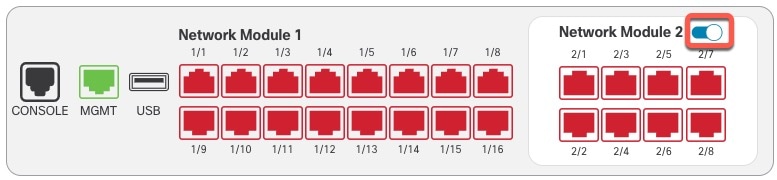

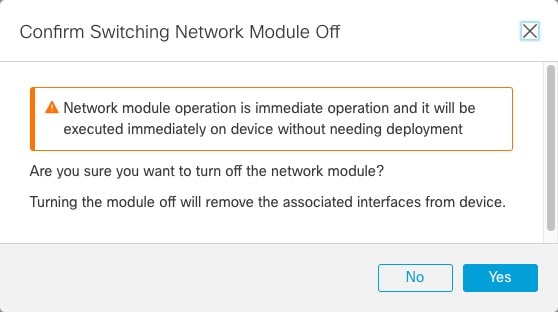

Prise en charge du réglage de la vitesse en fonction du SFP pour Secure Firewall 3100

|

N’importe lequel

|

7.1

|

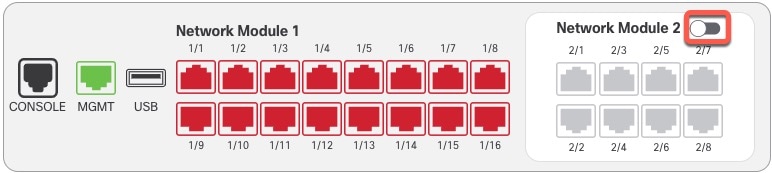

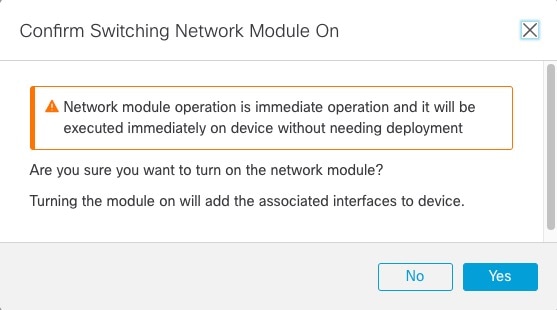

Le pare-feu Secure Firewall 3100 prend en charge la détection de la vitesse pour les interfaces basées sur SFP installées.

La détection de SFP est activée par défaut. Cette option est utile si vous modifiez ultérieurement le module de réseau pour

un modèle différent et que vous souhaitez que la vitesse se mette à niveau automatiquement.

Écrans nouveaux ou modifiés :

|

|

Prise en charge de LLDP pour le périphérique Firepower 1100

|

N’importe lequel

|

7.1

|

Vous pouvez activer le protocole LLDP (Link Layer Discovery Protocol) pour les interfaces Firepower 1100.

Écrans nouveaux ou modifiés : Commandes nouvelles ou modifiées : show lldp status, show lldp neighbors, show lldp statisticsPlateformes prises en charge : Firepower 1100

|

|

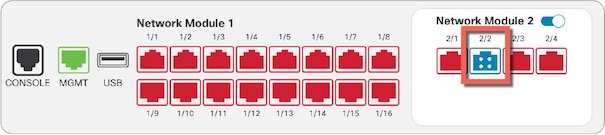

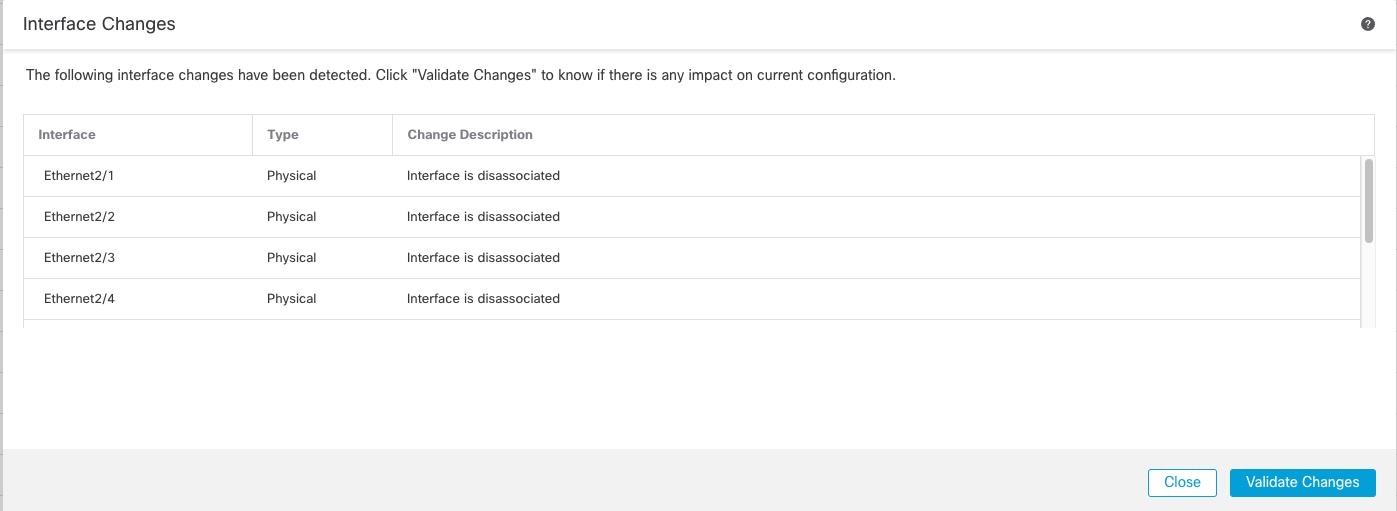

La négociation automatique de l’interface est maintenant définie indépendamment de la vitesse et du mode duplex, et la synchronisation

de l’interface a été améliorée

|

N’importe lequel

|

7.1

|

La négociation automatique de l’interface est désormais définie indépendamment de la vitesse et du mode duplex. En outre,

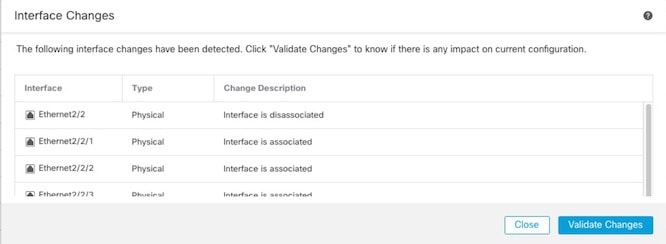

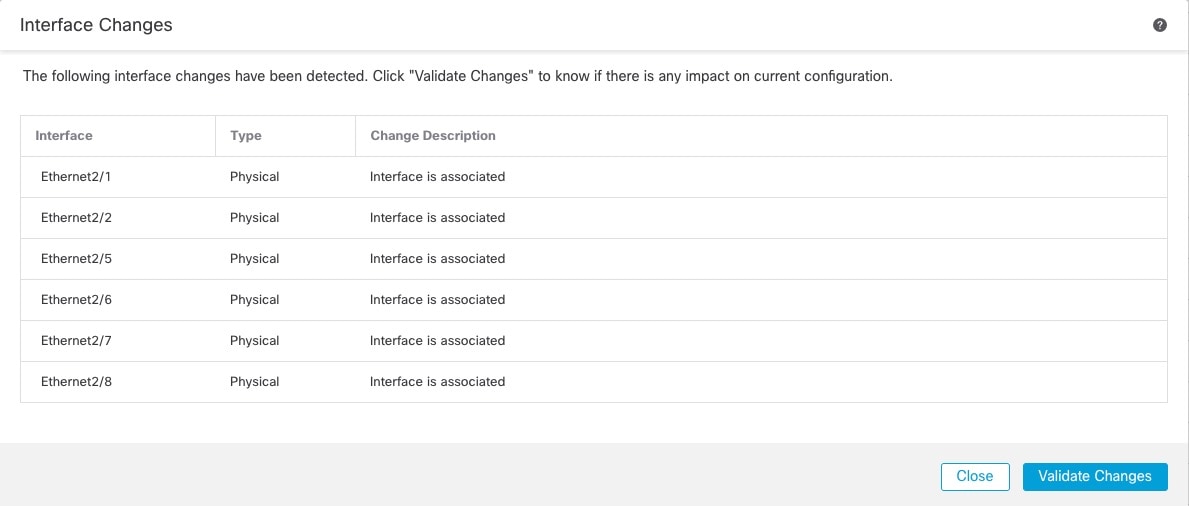

lorsque vous synchronisez les interfaces dans centre de gestion, les modifications matérielles sont détectées plus efficacement.

Écrans nouveaux ou modifiés :

Plates-formes prises en charge : Firepower 1000/2100, Secure Firewall 3100

|

|

Les interfaces à fibre optique des séries Firepower 1100/2100 prennent désormais en charge la désactivation de la négociation

automatique.

|

N’importe lequel

|

6.7

|

Vous pouvez maintenant configurer une interface à fibre optique des gammes Firepower 1100/2100 pour désactiver le contrôle

de flux et la négociation de l’état de la liaison.

Auparavant, lorsque vous définissiez la vitesse de l’interface à fibre optique (1 000 ou 10 000 Mbit/s) sur ces périphériques,

le contrôle de flux et la négociation de l’état de la liaison étaient automatiquement activés. Vous ne pouvez pas le désactiver.

Vous pouvez maintenant désélectionner la négociation automatique et régler la vitesse à 1000 pour désactiver le contrôle de flux et la négociation de l’état de la liaison. Vous ne pouvez

pas désactiver la négociation à 10 000 Mbit/s.

Écrans nouveaux ou modifiés :

Plateformes prises en charge : Firepower 1100 et 2100

|

)

)

)

) )

)

)

)

Commentaires

Commentaires