À propos des services DHCP et DDNS

Les rubriques suivantes décrivent le serveur DHCP, l'agent de relais DHCP et la mise à jour DDNS.

À propos du serveur DHCPv4

DHCP fournit des paramètres de configuration réseau, tels que des adresses IP, aux clients DHCP. Le périphérique appareil de défense contre les menaces peut fournir un serveur DHCP aux clients DHCP connectés aux interfaces appareil de défense contre les menaces . Le serveur DHCP fournit des paramètres de configuration réseau directement aux clients DHCP.

Un client DHCP IPv4 utilise une adresse de diffusion plutôt qu’une adresse de multidiffusion pour atteindre le serveur. Le client DHCP est à l’écoute des messages sur le port UDP 68; le serveur DHCP est à l’écoute des messages sur le port UDP 67.

Le serveur DHCP pour IPv6 n'est pas pris en charge; vous pouvez, cependant, activer le relais DHCP pour le trafic IPv6.

Options de DHCP

DHCP fournit une structure pour la transmission des informations de configuration aux hôtes sur un réseau TCP/IP. Les paramètres de configuration sont transportés dans des éléments étiquetés qui sont stockés dans le champ Options du message DHCP. Les données sont également appelées options. Les renseignements sur le fournisseur sont également stockés dans Options, et tous les postes d’informations sur le fournisseur peuvent être utilisés comme options DHCP.

Par exemple, les téléphones IP Cisco téléchargent leur configuration à partir d’un serveur TFTP. Lorsqu’un téléphone IP Cisco démarre, si l’adresse IP et l’adresse IP du serveur TFTP ne sont pas préconfigurées, il envoie une demande avec l’option 150 ou 66 au serveur DHCP pour obtenir cette information.

-

L’option 150 de DHCP fournit les adresses IP d’une liste de serveurs TFTP.

-

L’option DHCP 66 fournit l’adresse IP ou le nom d’hôte d’un seul serveur TFTP.

-

L’option 3 de DHCP définit la voie de routage par défaut.

Une seule demande peut inclure les deux options 150 et 66. Dans ce cas, le serveur DHCP de l’ASA fournit des valeurs pour les deux options dans la réponse si elles sont déjà configurées sur l’ASA.

Vous pouvez utiliser les options DHCP avancées pour fournir les paramètres DNS, WINS et de nom de domaine aux clients DHCP. L’option DHCP 15 est utilisée pour le suffixe de domaine DNS. Vous pouvez également utiliser le paramètre de configuration automatique DHCP pour obtenir ces valeurs ou les définir manuellement. Lorsque vous utilisez plusieurs méthodes pour définir ces informations, elles sont transmises aux clients DHCP dans l'ordre suivant :

-

Paramètres configurés manuellement.

-

Paramètres des options DHCP avancées

-

Paramètres de configuration automatique de DHCP.

Par exemple, vous pouvez définir manuellement le nom de domaine que vous souhaitez que les clients DHCP reçoivent, puis activer la configuration automatique de DHCP. Bien que la configuration automatique de DHCP découvre le domaine ainsi que les serveurs DNS et WINS, le nom de domaine défini manuellement est transmis aux clients DHCP avec les noms de serveurs DNS et WINS découverts, car le nom de domaine découvert par le processus de configuration automatique de DHCP est remplacé par l’ domaine défini.

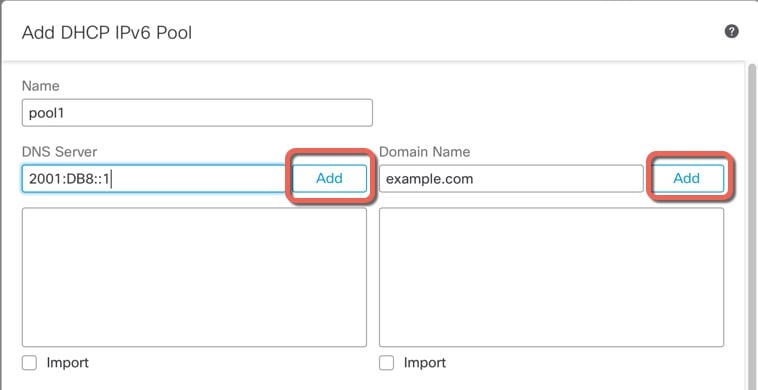

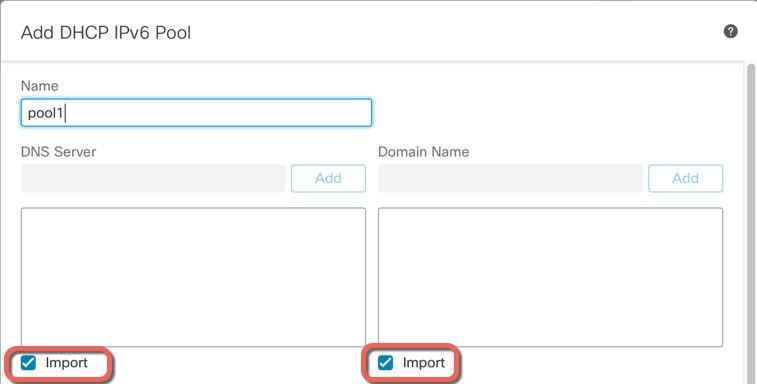

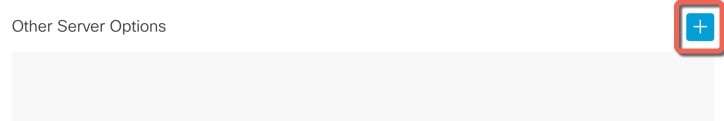

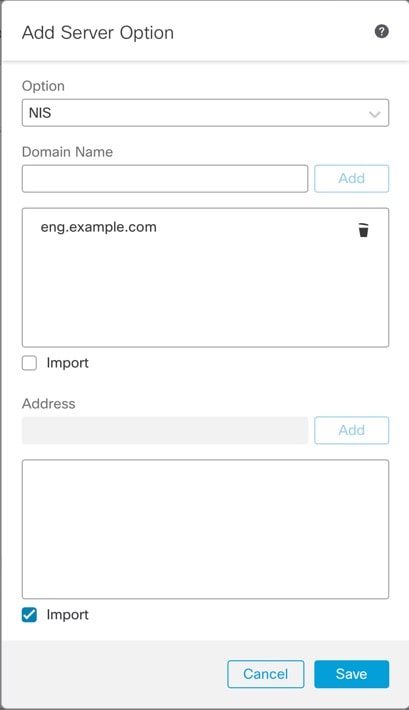

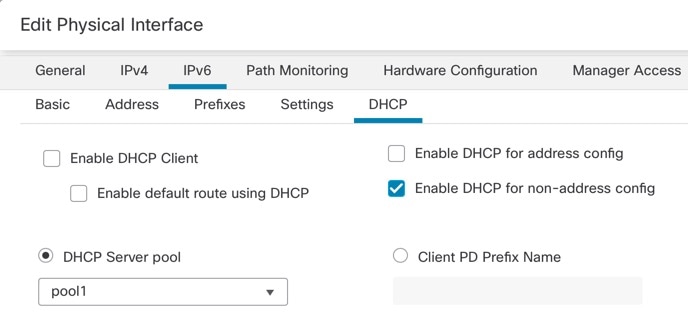

À propos du serveur sans état DHCPv6

Pour les clients qui utilisent la configuration automatique des adresses sans état (SLAAC) conjointement avec la fonctionnalité de délégation de préfixe (Activer le client de délégation de préfixe IPv6), vous pouvez configurer les défense contre les menaces pour fournir des informations telles que le serveur DNS ou le nom de domaine lorsqu’ils envoient des paquets de demande d’information (IR) à défense contre les menaces, en définissant un ensemble DHCP IPv6 et en l’affectant au serveur DHCPv6. Le défense contre les menaces accepte uniquement les paquets IR et n’affecte pas d’adresse aux clients. Vous configurerez le client pour générer sa propre adresse IPv6 en activant la configuration automatique IPv6 sur le client. L'activation de la configuration automatique sans état sur un client configure les adresses IPv6 en fonction des préfixes reçus dans les messages de publicité de routeur; en d’autres termes, en fonction du préfixe que défense contre les menaces a reçu à l’aide de la délégation de préfixe.

À propos de l'agent relais DHCP

Vous pouvez configurer un agent de relais DHCP pour transférer les demandes DHCP reçues sur une interface vers un ou plusieurs serveurs DHCP. Les clients DHCP utilisent les diffusions UDP pour envoyer leurs premiers messages DHCPDISCOVER, car ils ne disposent pas d'informations sur le réseau auquel ils sont connectés. Si le client se trouve sur un segment de réseau qui n’inclut pas de serveur, les diffusions UDP ne sont normalement pas transférées par le périphérique appareil de défense contre les menaces , car il ne transfère pas le trafic de diffusion. L’agent de relais DHCP vous permet de configurer l’interface du appareil de défense contre les menaces qui reçoit les diffusions pour transférer les demandes DHCP vers un serveur DHCP qui est disponible via une autre interface.

)

)

)

)

Commentaires

Commentaires