À propos des politiques de déchiffrement

U de déchiffrement détermine comment le système gère le trafic chiffré sur votre réseau. Vous pouvez configurer un ou plusieurs Politiques de déchiffrement, associer u de déchiffrement à une politique de contrôle d’accès, puis déployer la politique de contrôle d’accès sur un périphérique géré. Lorsque le périphérique détecte une prise de contact TCP, la politique de contrôle d’accès gère et inspecte d’abord le trafic. S'il identifie par la suite une session chiffrée TLS/SSLsur la connexion TCP, le politique de déchiffrement prend le relais, gère et déchiffre le trafic chiffré.

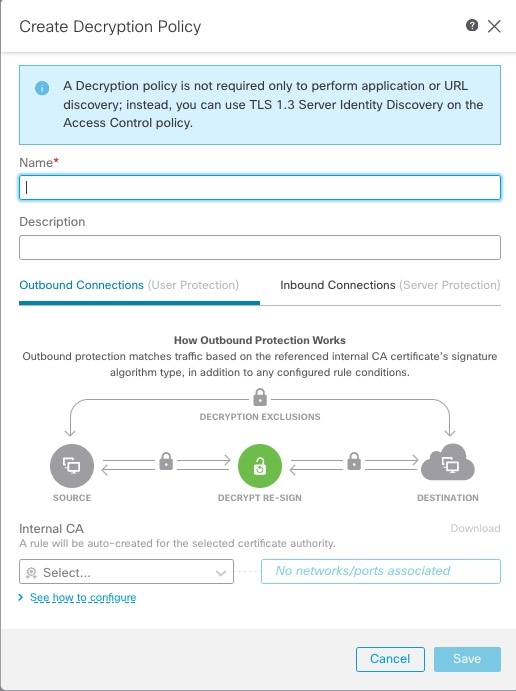

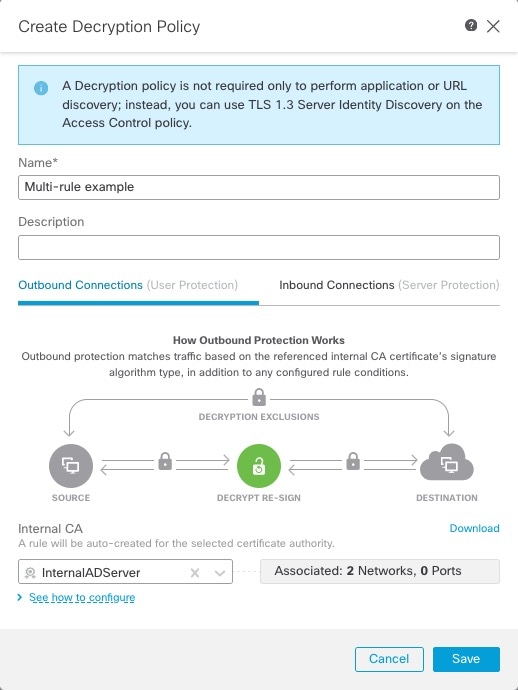

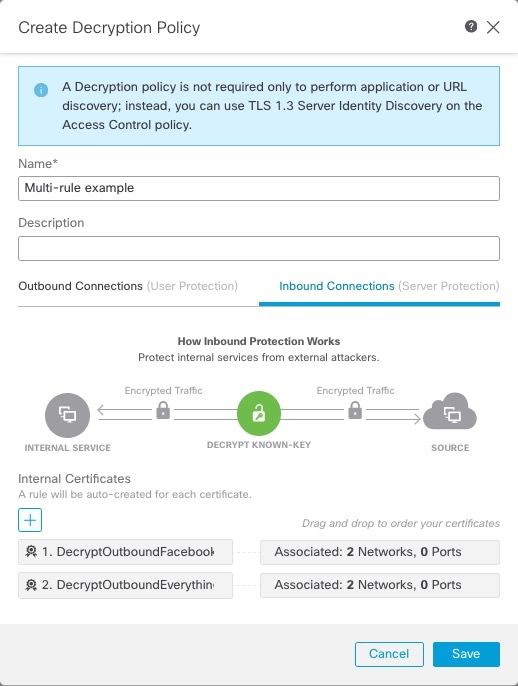

Vous pouvez créer plusieurs règles en même temps, y compris des règles pour déchiffrer le trafic entrant (action de règle déchiffrer - clé connue ) et le trafic sortant (action de règle Déchiffrer - Resigner). Pour créer une règle Ne pas déchiffrer ou une autre action de règle (comme Bloquer ou Surveiller), créez une politique de déchiffrement vide et ajoutez la règle ensuite.

Pour commencer, consultez Créer une politique de déchiffrement.

Voici un exemple de politique de déchiffrement avec une action de règle Ne pas déchiffrer :

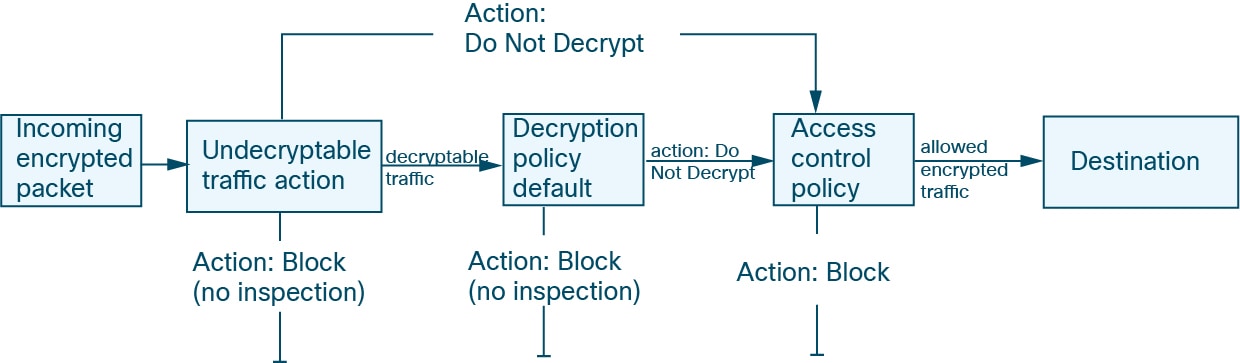

Le politique de déchiffrement le plus simple, comme le montre le diagramme suivant, dirige le périphérique là où il est déployé pour gérer le trafic chiffré avec une seule action par défaut. Vous pouvez définir l’action par défaut pour bloquer le trafic déchiffrable sans autre inspection, ou pour inspecter le trafic déchiffrable non déchiffré avec le contrôle d’accès. Le système peut alors autoriser ou bloquer le trafic chiffré. Si le périphérique détecte du trafic non déchiffrable, il bloque le trafic sans autre inspection ou ne le déchiffre pas, en l’inspectant avec le contrôle d’accès.

Commentaires

Commentaires