オブジェクトの概要

柔軟性と Web インターフェイスの使いやすさを向上させるために、システムでは、名前を値に関連付ける再利用可能な構成である名前付きオブジェクトを使用します。その値を使用する場合は、代わりに名前付きオブジェクトを使用します。多くのポリシーとルール、イベント検索、レポート、ダッシュボードなど、Web インターフェイスのさまざまな場所でのオブジェクトの使用がサポートされています。よく使用される構成を表す多くの事前定義されたオブジェクトが提供されています。

オブジェクトを作成および管理するには、オブジェクト マネージャを使用します。オブジェクトを使用する多くの構成では、必要に応じて、その場でオブジェクトを作成することもできます。オブジェクト マネージャを使用して、次の操作も実行できます。

-

ネットワーク、ポート、VLAN、または URL オブジェクトが使用されているポリシー、設定、およびその他のオブジェクトを表示します。オブジェクトとその使用状況の表示を参照してください。

-

単一の構成で複数のオブジェクトを参照するための、オブジェクトのグループ化。オブジェクト グループを参照してください。

-

選択したデバイスのオブジェクト値を上書きします。オブジェクトのオーバーライド を参照して ください。

アクティブなポリシーで使用されるオブジェクトを編集した後に、変更を有効にするには、変更した構成を再展開する必要があります。アクティブなポリシーで使用されているオブジェクトは削除できません。

(注) |

オブジェクトは、そのデバイスに割り当てられているポリシーでオブジェクトが使用される場合のみ、管理対象デバイスで設定されます。特定のデバイスに割り当てられているすべてのポリシーからオブジェクトを削除する場合、オブジェクトは、次の導入時にデバイス設定からも削除され、オブジェクトに対する後続の変更はデバイス設定に反映されません。 |

オブジェクト タイプ

次の表に、システムで作成できるオブジェクト、各オブジェクトタイプがグループ化可能かどうか、およびオーバーライドを許可するように構成できるかどうかを示します。

|

オブジェクトタイプ |

グループ化可能 |

オーバーライドを許可 |

|---|---|---|

|

ネットワーク |

はい |

はい |

|

[ポート(Port)] |

はい |

はい |

|

インターフェイス:

|

いいえ |

いいえ |

|

トンネル ゾーン |

いいえ |

いいえ |

|

アプリケーション フィルタ |

いいえ |

いいえ |

|

VLAN タグ |

はい |

はい |

|

外部属性:セキュリティグループタグ(SGT)およびダイナミックオブジェクト |

いいえ |

いいえ |

|

URL |

はい |

はい |

|

位置情報(GeoLocation) |

いいえ |

いいえ |

|

時間範囲 |

いいえ |

いいえ |

|

変数セット |

いいえ |

いいえ |

|

セキュリティ インテリジェンス:ネットワーク、DNS、URL のリストとフィード |

いいえ |

いいえ |

|

シンクホール |

いいえ |

いいえ |

|

ファイル リスト |

いいえ |

いいえ |

|

暗号スイート リスト |

いいえ |

いいえ |

|

識別名(Distinguished Name) |

はい |

いいえ |

|

公開キー インフラストラクチャ(PKI):

|

はい |

いいえ |

| キーチェーン | いいえ | はい |

|

DNS サーバー グループ |

いいえ |

いいえ |

|

SLA モニタ |

いいえ |

いいえ |

|

プレフィックス リスト:IPv4 および IPv6 |

いいえ |

はい |

|

ルート マップ |

いいえ |

はい |

|

アクセス リスト:標準および拡張 |

いいえ |

はい |

|

AS パス |

いいえ |

はい |

|

コミュニティ リスト(Community List) |

いいえ |

はい |

|

ポリシー リスト |

いいえ |

はい |

|

FlexConfig:テキストおよび FlexConfig オブジェクト |

いいえ |

はい |

オブジェクトおよびマルチテナンシー

マルチドメイン展開では、グローバルおよび子孫ドメインでオブジェクトを作成できます。ただし、グローバル ドメインでのみ作成できるセキュリティ グループ タグ(SGT)オブジェクトを除きます。現在のドメインで作成されたオブジェクトが表示されます。このオブジェクトは編集できます。また、編集できない先祖ドメインで作成されたオブジェクトも表示されますが、セキュリティ ゾーンとインターフェイス グループを除きます。

(注) |

セキュリティゾーンとインターフェイスグループは、リーフレベルで設定したデバイスインターフェイスに関連するため、子孫ドメイン内の管理者は、先祖ドメインで作成されたとグループを表示および編集できます。サブドメインのユーザーは、先祖ゾーンとグループからインターフェイスを追加および削除できますが、ゾーン/グループを削除または名前変更することはできません。 |

オブジェクト名は、ドメイン階層内で一意である必要があります。システムは、現在のドメインでは表示できないオブジェクトの名前との競合を特定することができます。

グループ化をサポートするオブジェクトの場合、現在のドメインのオブジェクトを先祖ドメインから継承されたオブジェクトとグループ化できます。

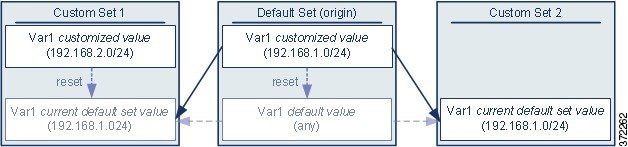

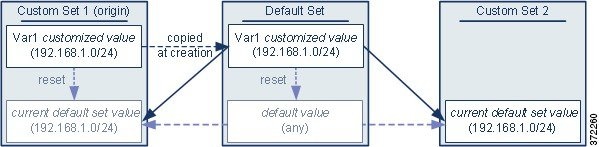

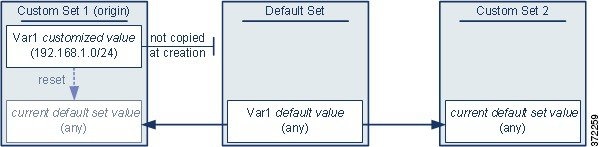

オブジェクトのオーバーライドにより、ネットワーク、ポート、VLAN タグ、URL などの特定のオブジェクト タイプのデバイス固有またはドメイン固有の値を定義できます。マルチドメイン展開では、先祖ドメイン内のオブジェクトのデフォルト値を定義できますが、子孫ドメイン内の管理者は、そのオブジェクトのオーバーライドの値を追加できます。

![[更新(Refresh)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447857.jpg) )

)

![[表示(View)] ボタン](/c/dam/en/us/td/i/400001-500000/450001-460000/452001-453000/452013.jpg) )

)![[使用状況の検索(Find Usage)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/448001-449000/448245.jpg) )

)![[検索(Search)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/446001-447000/446462.jpg)

![[Reload] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447720.jpg) )

)![[クリア(Clear)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447373.jpg) )

) )

)![[削除(Delete)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447585.jpg) )

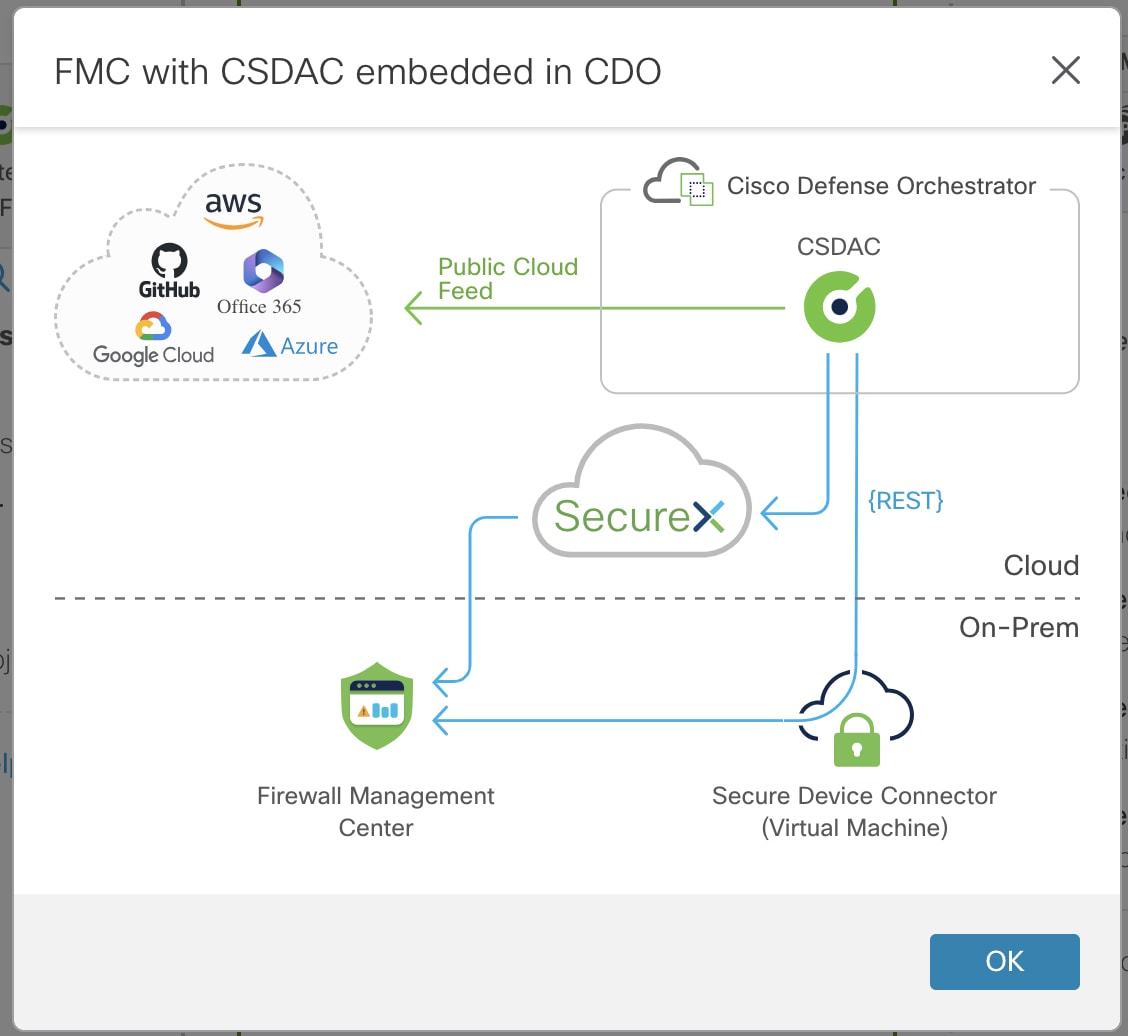

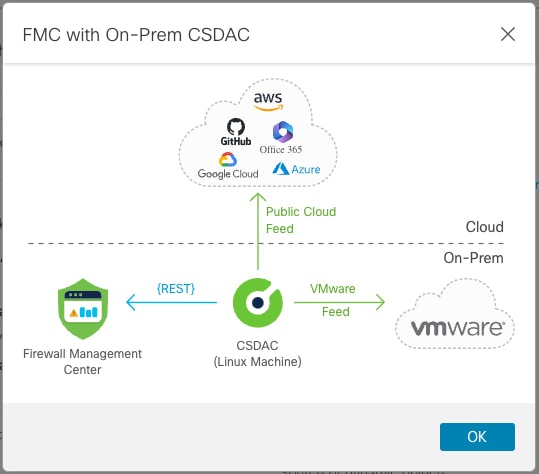

)![ダイナミックオブジェクトを作成する前に、プロセス全体を説明する情報ページが表示されます。セキュア ファイアウォール マネージャに含まれる動的属性コネクタを使用して、ダイナミックオブジェクトを作成できます。オンプレミスのセキュア ファイアウォール マネージャを使用してダイナミックオブジェクトを作成することもできます。または、オンプレミスのセキュア ファイアウォール マネージャとオンプレミスの動的属性コネクタを使用してダイナミックオブジェクトを作成できます。長方形の 1 つをクリックし、[仕組み(How it Works)] または [開始(Start)] をクリックして開始します。](/c/dam/en/us/td/i/400001-500000/460001-470000/465001-466000/465073.jpg)

![Cisco Secure Firewall マネージャに含まれる動的属性コネクタを使用するには、動的属性コネクタを有効にし([統合(Integration)] > [動的属性コネクタ(Dynamic Attributes Connector)] )、ダイナミックオブジェクトを受信するコネクタを設定し、この Cisco Secure Firewall マネージャに送信する動的属性を決定する動的属性フィルタを設定します。](/c/dam/en/us/td/i/400001-500000/460001-470000/465001-466000/465078.jpg)

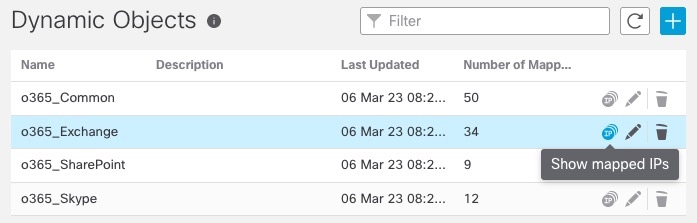

![[ダイナミックオブジェクト(Dynamic Objects)] ページには、API または Cisco Secure Dynamic Attributes コネクタを使用して作成されたすべてのダイナミックオブジェクトが表示されます。このページでは、IP アドレスマッピングを編集、削除、または表示できます。](/c/dam/en/us/td/i/400001-500000/460001-470000/465001-466000/465080.jpg)

)ボタンをクリックします。Weak-Crypto オプションを有効にすると、ボタンが

)ボタンをクリックします。Weak-Crypto オプションを有効にすると、ボタンが  に変わります。デフォルトでは、Weak-Crypto オプションは無効になっています。

に変わります。デフォルトでは、Weak-Crypto オプションは無効になっています。

フィードバック

フィードバック