Zero Trust アクセスについて

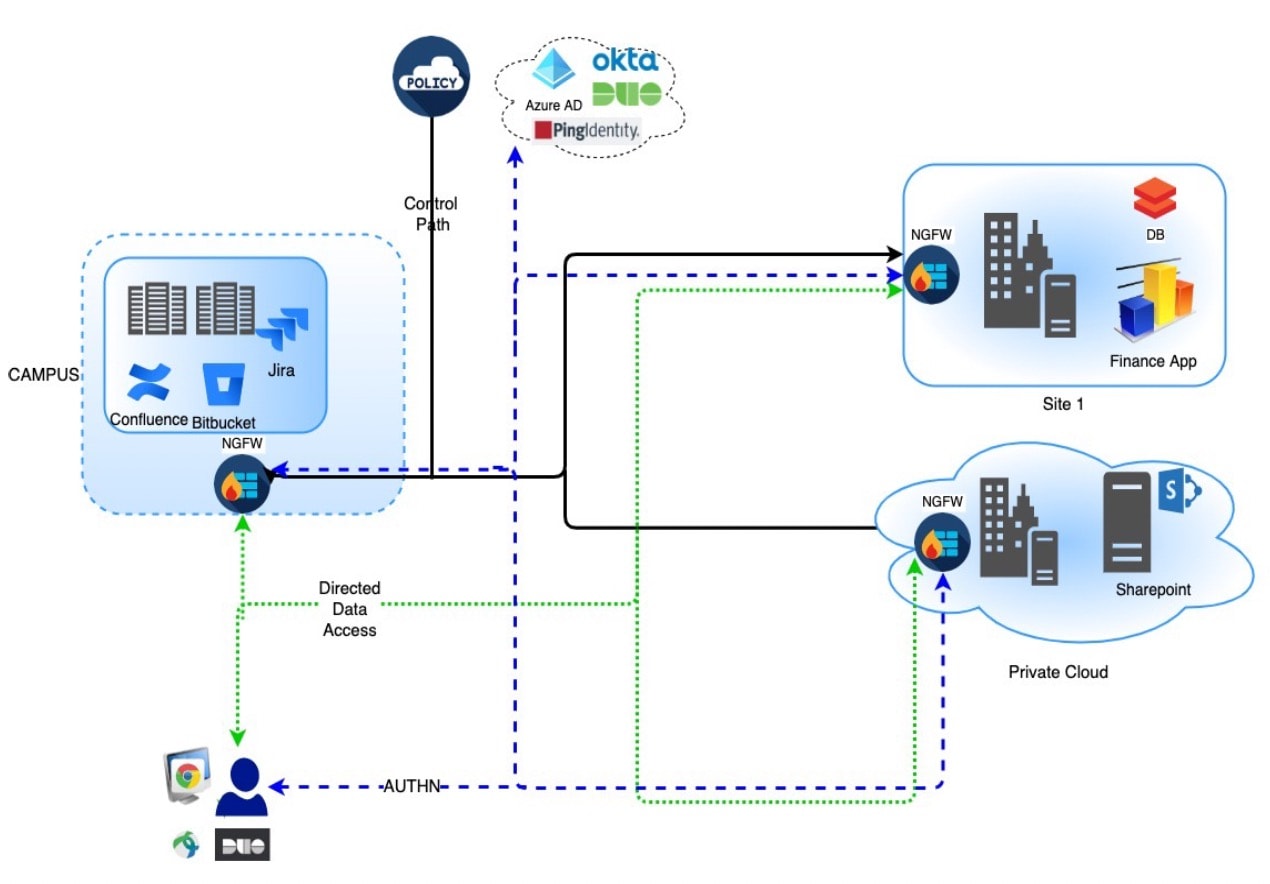

Zero Trust アクセス機能は、Zero Trust ネットワークアクセス(ZTNA)の原則に基づいています。ZTNA は、暗黙の信頼を排除するゼロトラスト セキュリティ モデルです。このモデルは、ユーザーとリクエストのコンテキストを確認し、アクセスが許可された場合のリスクを分析した後、最小限のアクセス権を付与します。

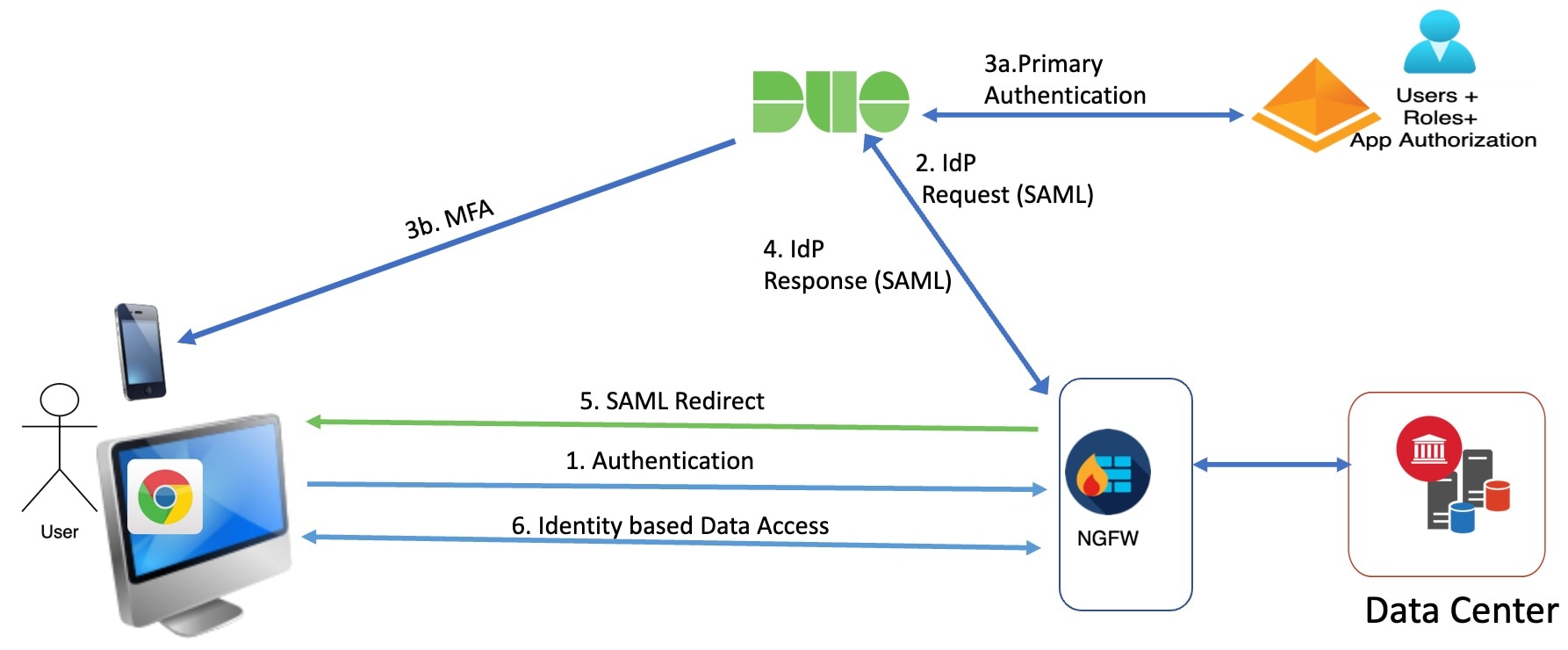

Zero Trust アクセスにより、外部の SAML ID プロバイダー(IdP)ポリシーを使用して、ネットワークの内部(オンプレミス)または外部(リモート)から保護された Web ベースのリソースとアプリケーションへのアクセスを認証および承認できます。

機能は以下のとおりです。

-

Duo、Azure AD、Okta、およびその他のアイデンティティ プロバイダーなど、複数の SAML ベースのアイデンティティ プロバイダーをサポートします。

-

Cisco Secure Client などのクライアント アプリケーションは、Secure Access 用のエンドポイント(クライアントデバイス)では必要ありません。

-

アクセスと認証はブラウザを介して行われます。

-

Web アプリケーション(HTTPS)のみをサポート。

-

Duo Health などのエージェントを介してクライアントデバイスのポスチャがサポートされます。これを使用してデバイスのポスチャを Duo のポリシーで評価し、評価に基づいてアクセス権を付与します。同じ機能は、エージェントによるポスチャ評価をサポートするサードパーティのアイデンティティ プロバイダー(Okta や PingID)と組み合わせて実行できます。

-

HTTP リダイレクト SAML バインディングのサポート。

-

一連のアプリケーションで Zero Trust 保護を簡単に有効にできるアプリケーショングループのサポート。

-

Zero Trust アプリケーション トラフィックでの Threat Defense の侵入とマルウェアの保護の活用。

Cisco Secure Firewall Management Center の Web インターフェイスを使用して、プライベート アプリケーションを定義し、定義したアプリケーションに脅威ポリシーを割り当てられる Zero Trust アプリケーションポリシーを作成できます。ポリシーはアプリケーション固有なので、管理者は、各アプリケーションの脅威認識に基づいてインスペクションレベルを決定します。

![[レポート(Report)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/446001-447000/446566.jpg) )

)![[削除(Delete)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447585.jpg) )

) )

) )

) フィードバック

フィードバック