管理インターフェイス

バージョン 7.3 以前の場合、 バージョン 7.4 以降では、診断インターフェイスが管理インターフェイスに統合され、ユーザーエクスペリエンスが簡素化されました。

管理インターフェイス

管理インターフェイスは、デバイスの他のインターフェイスとは分離されています。Management Centerにデバイスを設定し、登録するために使用されます。また、固有の IP アドレスとスタティック ルーティングを使用します。管理インターフェイスを設定するには、CLI で configure network コマンドを使用します。また、 ページでステータスを表示することもできます。管理インターフェイスを Management Center に追加した後にその IP アドレスを CLI で変更した場合、Secure Firewall Management Center での IP アドレスを エリアで一致させることができます。

または、管理インターフェイスの代わりにデータインターフェイスを使用して Threat Defense を管理できます。

診断インターフェイス(レガシー)

7.4 以降を使用している新しいデバイスの場合、レガシー診断インターフェイスは使用できません。マージされた管理インターフェイスのみを使用できます。

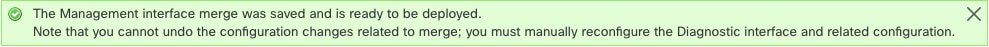

7.4 以降にアップグレードし、診断インターフェイスの設定がない場合は、インターフェイスが自動的にマージされます。

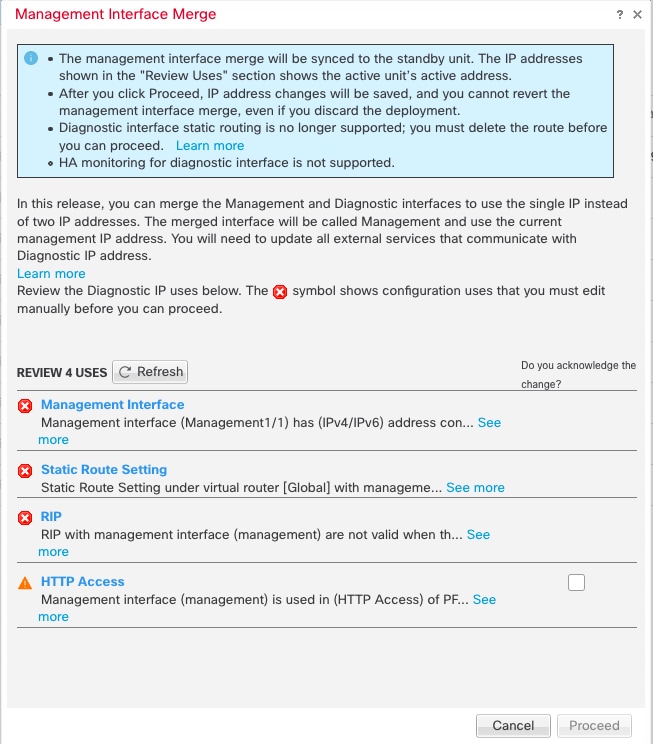

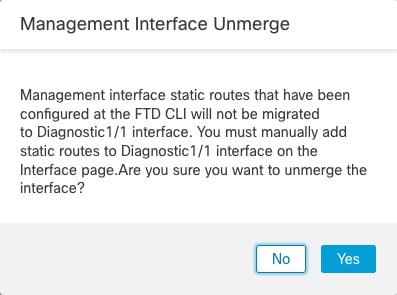

7.4 以降にアップグレードし、診断インターフェイスの設定がある場合は、インターフェイスを手動でマージするか、別の診断インターフェイスを引き続き使用できます。診断インターフェイスのサポートは今後のリリースで削除されるため、できるだけ早くインターフェイスをマージする必要があります。管理インターフェイスと診断インターフェイスを手動でマージするには、管理インターフェイスと診断インターフェイスのマージを参照してください。自動マージを防止する設定には、次のものが含まれます。

-

「管理」という名前のデータインターフェイス。この名前は、マージされた管理インターフェイスで使用するために予約されています。

-

診断の IP アドレス

-

診断で有効な DNS

-

Syslog、SNMP、RADIUS、または AD(リモートアクセス VPN 用)送信元インターフェイスが診断

-

送信元インターフェイスが指定されておらず、管理専用(診断を含む)として設定されているインターフェイスが少なくとも 1 つある RADIUS または AD(リモートアクセス VPN 用)。これらのサービスのデフォルト ルート ルックアップは、管理専用ルーティングテーブルからデータルーティングテーブルに変更されていて、管理にフォールバックされません。したがって、管理以外の管理専用インターフェイスは使用できません。

-

診断のスタティックルート

-

診断のダイナミックルーティング

-

診断の HTTP サーバー

-

診断の ICMP

-

診断用の DDNS

-

診断を使用した FlexConfig

レガシー診断インターフェイスの動作の詳細については、このガイドの 7.3 バージョンを参照してください。

)

)

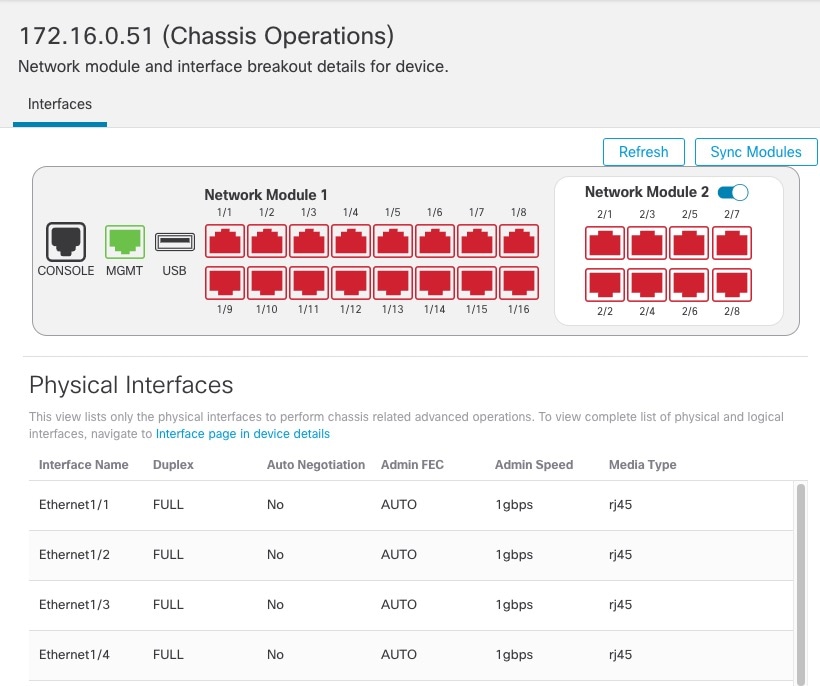

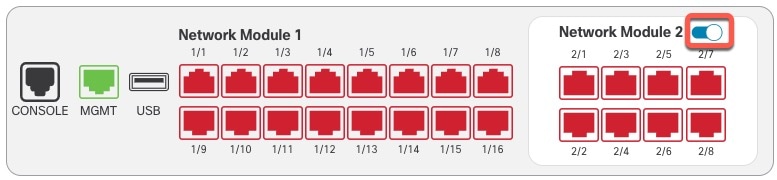

![[インターフェイス(Interface)] ページへの移動](/c/dam/en/us/td/i/400001-500000/460001-470000/464001-465000/464696.jpg)

)

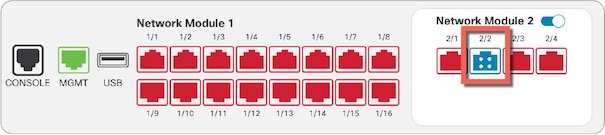

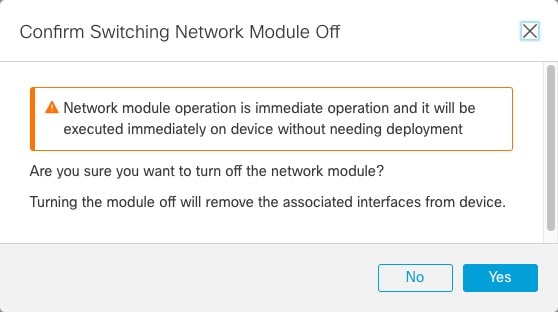

)![[無効なスライダ(Slider disabled)]](/c/dam/en/us/td/i/400001-500000/440001-450000/442001-443000/442543.jpg) )

)

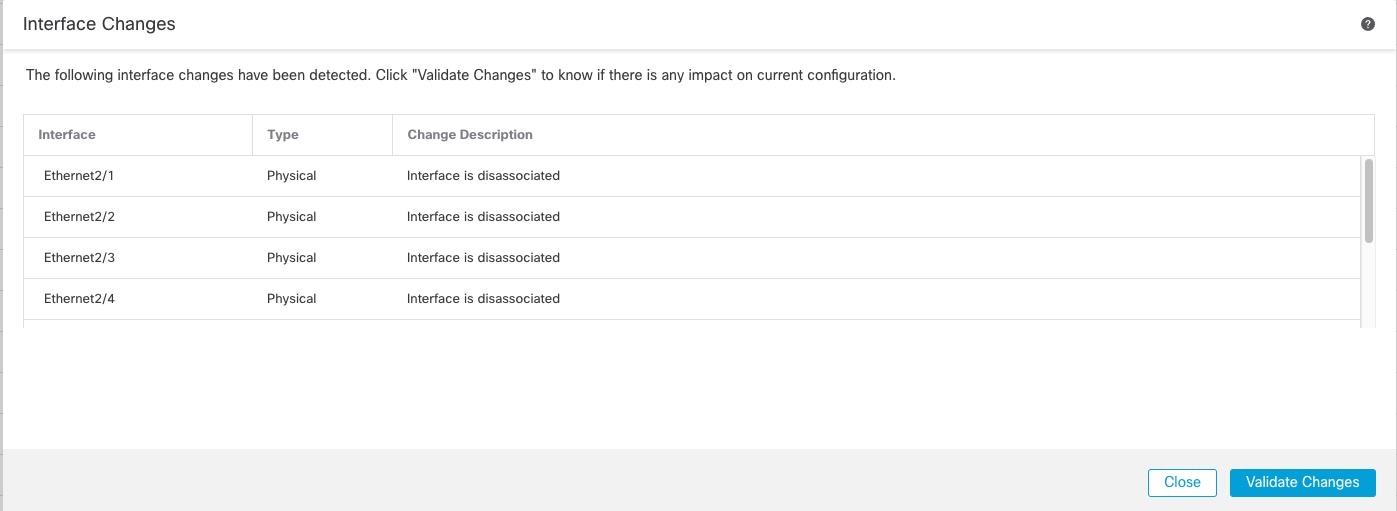

![[有効なスライダ(Slider enabled)]](/c/dam/en/us/td/i/400001-500000/440001-450000/442001-443000/442542.jpg) )

)

)をクリックします。

)をクリックします。

フィードバック

フィードバック