仮想ルータと Virtual Routing and Forwarding(VRF)について

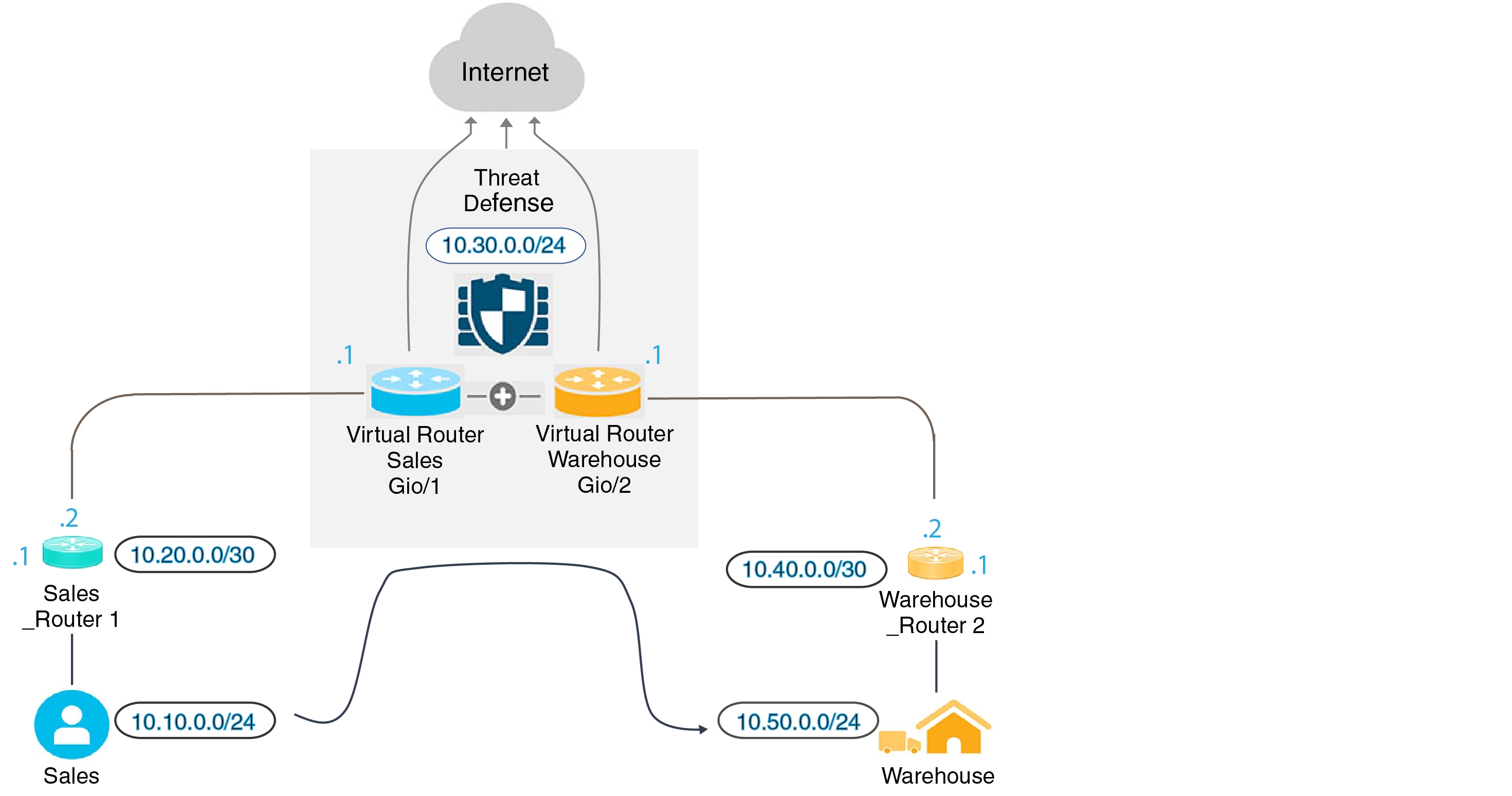

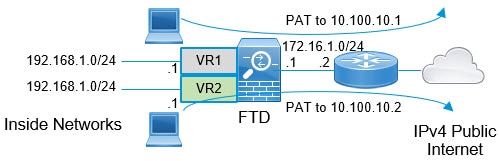

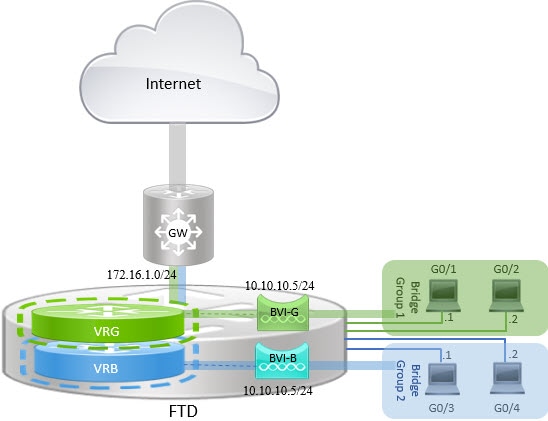

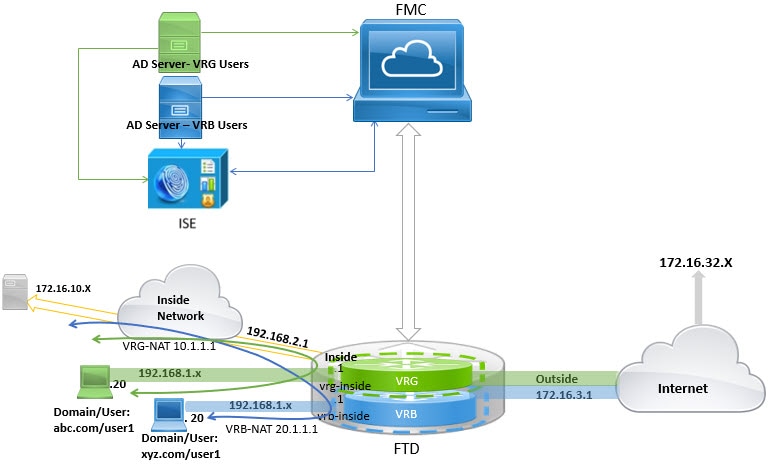

複数の仮想ルータを作成して、インターフェイスグループの個別のルーティングテーブルを管理できます。各仮想ルータには独自のルーティングテーブルがあるため、デバイスを流れるトラフィックを明確に分離できます。

これにより、共通のネットワーク機器のセットを使用して、2 件以上のお客様にサポートを提供できます。また、仮想ルータを使用して、独自のネットワーク要素をより明確に分離することもできます。たとえば、開発ネットワークを汎用企業ネットワークから分離することができます。

仮想ルータは、Virtual Routing and Forwarding の「Light」バージョンである VRF-Lite を実装しますが、この VRF-Lite は Multiprotocol Extensions for BGP(MBGP)をサポートしていません。

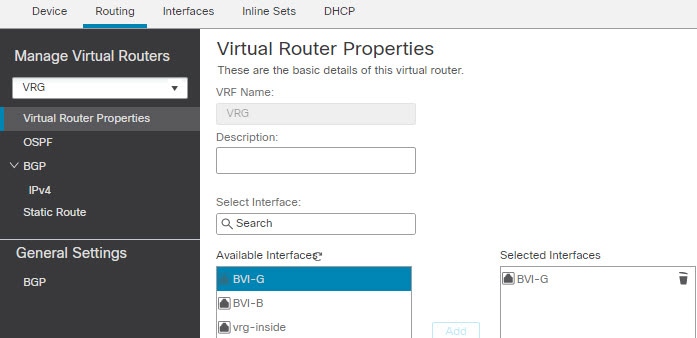

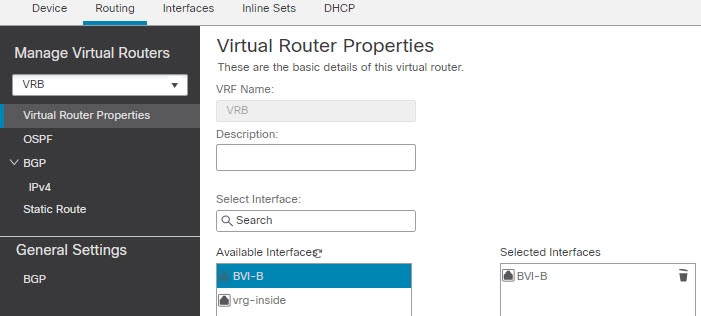

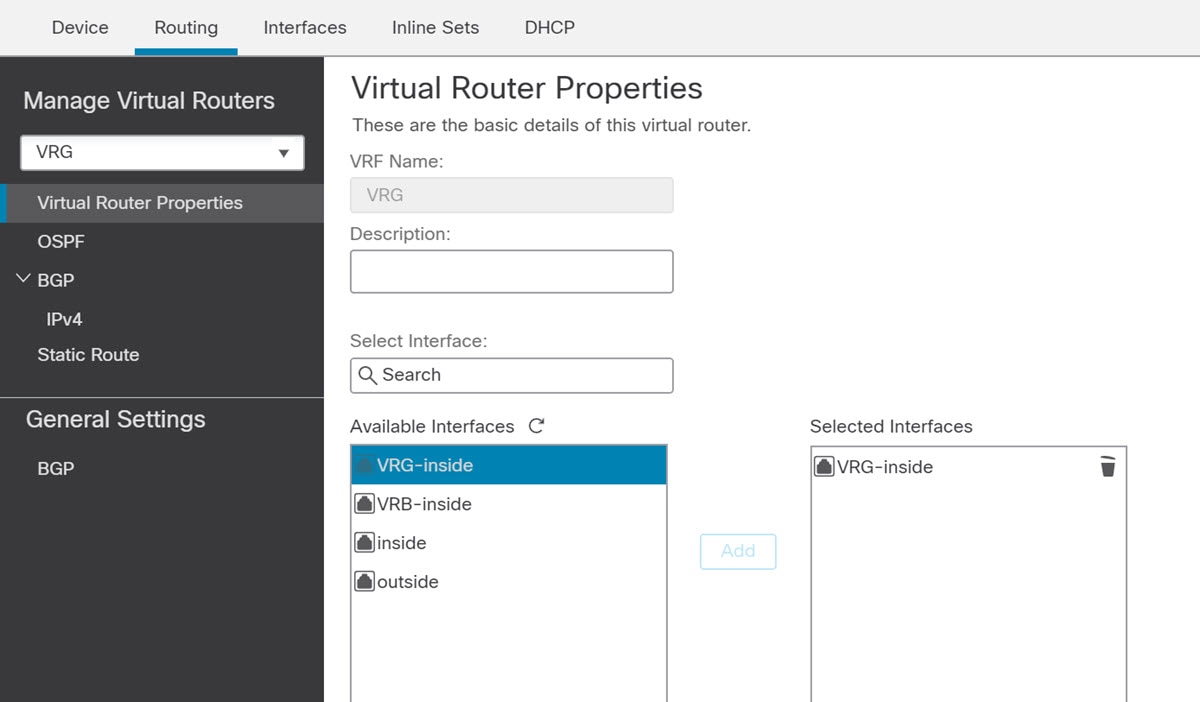

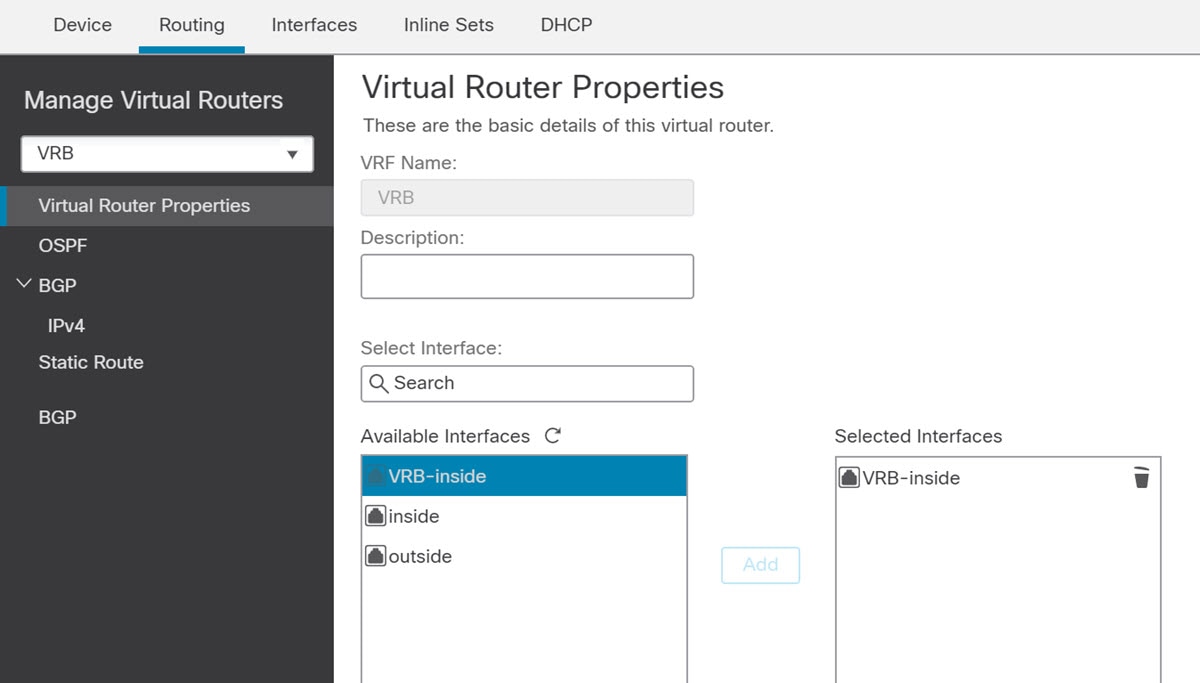

仮想ルータを作成するときに、インターフェイスをルータに割り当てます。特定のインターフェイスを 1 つのみの仮想ルータに割り当てることができます。次に、スタティックルートを定義し、各仮想ルータに OSPF や BGP などのルーティングプロトコルを設定します。また、ネットワーク全体で個別のルーティングプロセスを設定し、すべての参加デバイス上のルーティングテーブルが、仮想ルータごとの同じルーティングプロセスとテーブルを使用するようにします。仮想ルータを使用して、同じ物理ネットワーク上に論理的に分離されたネットワークを作成し、各仮想ルータを通過するトラフィックのプライバシーを確保します。

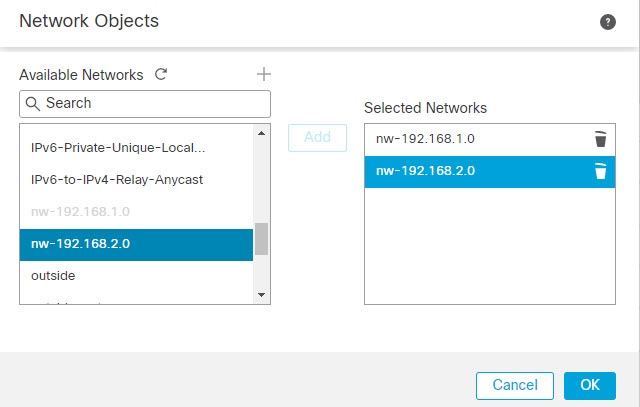

ルーティングテーブルは個別にあるため、仮想ルータ全体で同じ、または重複するアドレス空間を使用できます。たとえば、2 つの別個の物理インターフェイスでサポートされている 2 つの別個の仮想ルータ用に、192.168.1.0/24 アドレス空間を使用できます。

仮想ルータごとに個別の管理およびデータのルーティングテーブルがあることに注意してください。たとえば、管理専用インターフェイスを仮想ルータに割り当てると、そのインターフェイスのルーティングテーブルは、仮想ルータに割り当てられたデータインターフェイスとは別のものになります。

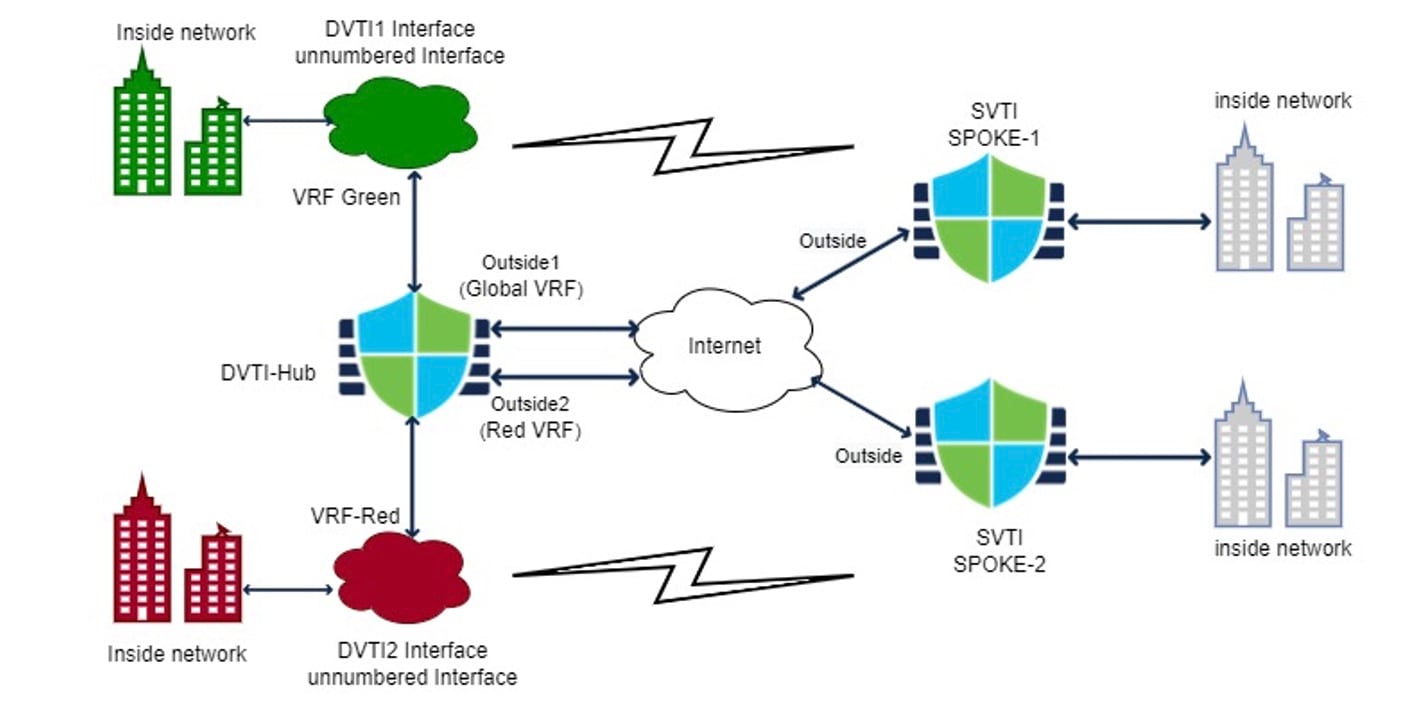

仮想ルータとダイナミック VTI について

仮想ルータとダイナミック VTI

仮想ルータを作成し、作成した仮想ルータにダイナミック VTI を関連付けて、ネットワーク内のダイナミック VTI の機能を拡張できます。ダイナミック VTI は、グローバルまたはユーザー定義の仮想ルータに関連付けることができます。ダイナミック VTI は、1 つの仮想ルータにのみ割り当てることができます。

以下と関連付けられた仮想ルータ:

-

ダイナミック VTI は、屋内 VRF(IVRF)と呼ばれます。

-

トンネル送信元インターフェイスは、Front Door VRF(FVRF)と呼ばれます。

ダイナミック VTI および対応する保護されたネットワーク インターフェイスは、同じ仮想ルータの一部である必要があり、借用 IP インターフェイスとダイナミック VTI を同じ仮想ルータにマッピングする必要があります。トンネル送信元インターフェイスは、複数の仮想ルータの一部にできます。

ルートベースのサイト間 VPN にダイナミック VTI を使用して仮想ルータを構成する場合は、ダイナミック VTI を使用した仮想ルータの設定方法を参照してください。

構成例の詳細については、ダイナミック VTI を使用したサイト間 VPN における複数の仮想ルータのネットワークからのトラフィックを保護する方法を参照してください。

ダイナミック VTI を使用した仮想ルータの設定方法

管理センターのルートベースのサイト間 VPN にダイナミック VTI を使用して仮想ルータを設定するには、次の手順を実行します。

|

手順 |

操作手順 |

詳細情報 |

|---|---|---|

|

1 |

ハブのダイナミック VTI インターフェイスとスポークのダイナミック VTI を使用する、ルートベースのサイト間 VPN を作成します。 |

ルートベースのサイト間 VPN の作成 |

|

2 |

仮想ルータを作成します。 |

|

|

3 |

インターフェイスを仮想ルータに割り当てます。 |

仮想ルータの設定 |

|

4 |

ハブとスポークのルーティングポリシーを設定します。 |

|

|

5 |

ハブとスポークのアクセス コントロール ポリシーを設定します。 |

仮想ルータの適用

仮想ルータにより、共有リソース上のネットワークを分離したり、共通セキュリティポリシーを使用してネットワークを分離したりすることができます。そのため、仮想ルータは、次のことを実現するために役立ちます。

-

顧客または部門ごとの専用ルーティングテーブルによって顧客のトラフィックを分離する。

-

異なる部門またはネットワークで共通セキュリティポリシーを管理する。

-

異なる部門またはネットワークでインターネットアクセスを共有する。

グローバルおよびユーザー定義の仮想ルータ

グローバル仮想ルータ

仮想ルーティング機能を備えたデバイスの場合、デフォルトでグローバル仮想ルータが作成され、ネットワーク内のすべてのインターフェイスがグローバル仮想ルータに割り当てられます。ルーテッドインターフェイスは、ユーザー定義の仮想ルータまたはグローバル仮想ルータのいずれかに属することができます。仮想ルータ機能を備えたバージョンに Threat Defense をアップグレードすると、既存のすべてのルーティング構成がグローバル仮想ルータの一部になります。

ユーザー定義の仮想ルータ

ユーザー定義の仮想ルータは、ユーザーが定義するルータです。1 つのデバイス上に複数の仮想ルータを作成できます。ただし、1 つのインターフェイスは常に 1 つのユーザー定義の仮想ルータにのみ割り当てることができます。一部のデバイス機能はユーザー定義の仮想ルータでサポートされていますが、一部の機能はグローバル仮想ルータでのみサポートされています。ユーザー定義の仮想ルータは、ルートベースのサイト間 VPN(スタティック VTI)(スタティックおよびダイナミック VTI)をサポートしています。

サポートされている機能とモニタリングポリシー

次の機能は、グローバル仮想ルータでのみ設定できます。

-

OSPFv3

-

RIP

-

EIGRP

-

IS-IS

-

マルチキャスト ルーティング

-

Policy Based Routing(PBR)

ISIS、および PBR は、Management Center の FlexConfig を介してサポートされます(定義済みの FlexConfig オブジェクトを参照)。これらの機能に対しては、グローバル仮想ルータのインターフェイスのみを設定します。

DHCP サーバーの自動設定では、インターフェイスから学習した WINS/DNS サーバーが使用されます。このインターフェイスに指定できるのは、グローバル仮想ルータインターフェイスだけできます。

次の機能は、ユーザー定義の仮想ルータごとに個別に設定できます。

-

スタティックルートとルートの SLA モニター

-

OSPFv2

-

BGPv4/v6

-

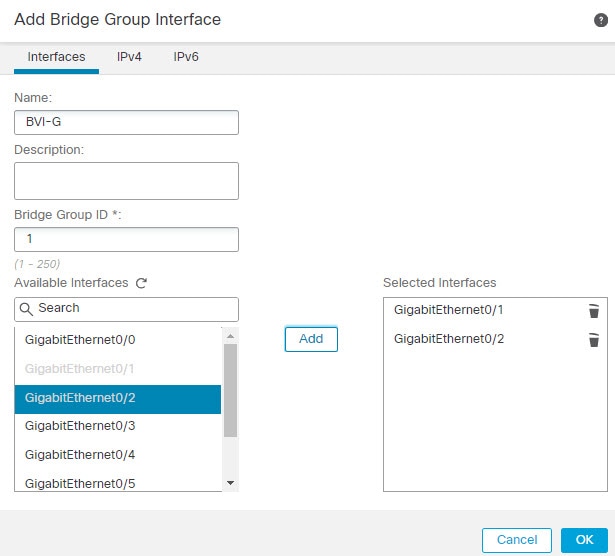

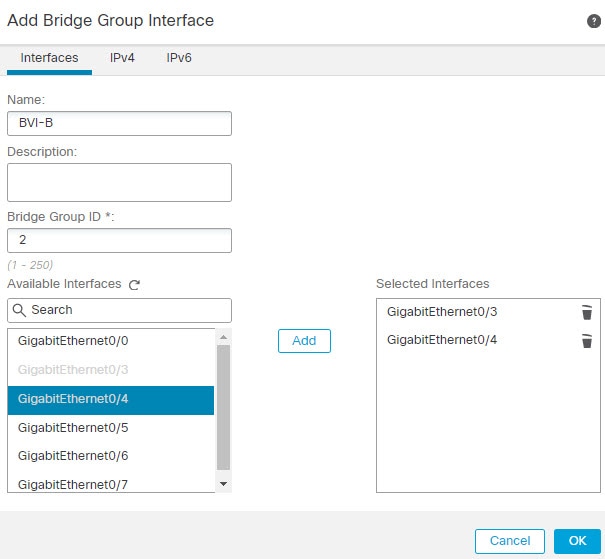

Integrated Routing and Bridging(IRB)

-

SNMP

次の機能は、リモートシステムに対してクエリまたは通信を行うときにシステムによって使用されます(ボックス内のトラフィック)。これらの機能は、グローバル仮想ルータのインターフェイスのみを使用します。つまり、この機能のインターフェイスを設定する場合、そのインターフェイスはグローバル仮想ルータに属している必要があります。一般的なルールとして、管理目的で外部サーバーに到達するためにルートを検索する必要があるシステムでは、グローバル仮想ルータでルートルックアップが実行されます。

-

アクセス制御ルールで使用される完全修飾名を解決する場合、または ping コマンドの名前解決に使用される DNS サーバー。DNS サーバーのインターフェイスとして any を指定すると、グローバル仮想ルータのインターフェイスのみ考慮されます。

-

AAA サーバーまたはアイデンティティレルム(VPN で使用する場合)。VPN は、グローバル仮想ルータのインターフェイスでのみ設定できるため、VPN に使用される外部 AAA サーバー(Active Directory など)は、グローバル仮想ルータのインターフェイスを介して到達可能である必要があります。

ポリシーを仮想ルータ対応にするための設定

仮想ルータを作成する場合、その仮想ルータのルーティングテーブルは、グローバル仮想ルータまたは他の仮想ルータから自動的に分離されます。ただし、セキュリティポリシーは自動的に仮想ルータ対応にはなりません。

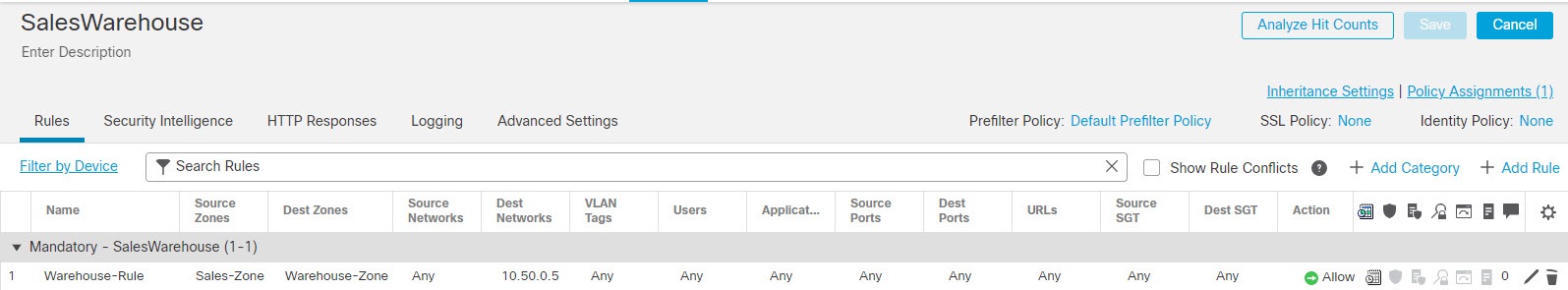

たとえば、「任意の」送信元または宛先のセキュリティゾーンに適用されるアクセス制御ルールを作成する場合、ルールはすべての仮想ルータのすべてのインターフェイスに適用されます。実はこれがまさに必要な機能かもしれません。たとえば、すべてのお客様が、同じリストの好ましくない URL カテゴリへのアクセスをブロックしたい場合があります。

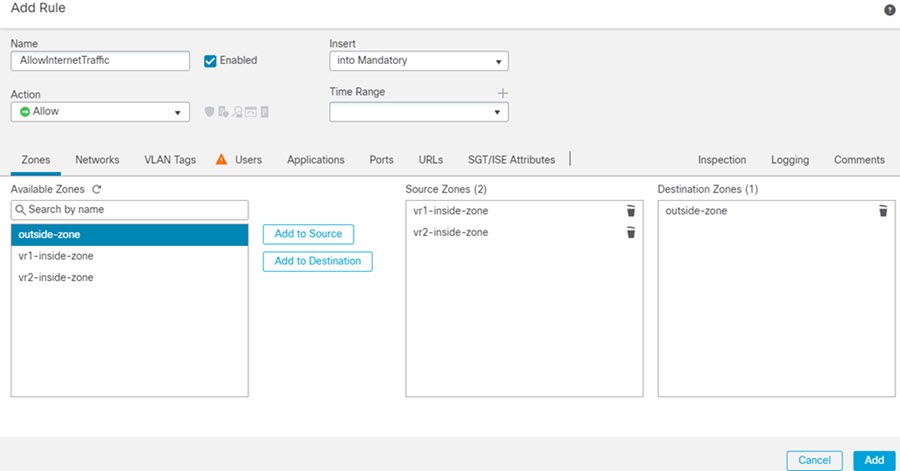

ただし、いずれかの仮想ルータにのみポリシーを適用する必要がある場合は、その 1 つの仮想ルータからのインターフェイスのみを含むセキュリティゾーンを作成する必要があります。その後、セキュリティポリシーの送信元と宛先の条件に、仮想ルータが制約されたセキュリティゾーンを使用します。

メンバーシップが 1 つの仮想ルータに割り当てられたインターフェイスに制限されたセキュリティゾーンを使用することにより、次のポリシーで仮想ルータ対応ルールを作成できます。

-

アクセス コントロール ポリシー

-

侵入およびファイルポリシー。

-

SSL 復号ポリシー。

-

アイデンティティポリシーと、ユーザーから IP アドレスへのマッピング。仮想ルータで重複するアドレス空間を使用する場合は、仮想ルータごとに個別のレルムを作成し、アイデンティティ ポリシー ルールでそれらを正しく適用してください。

仮想ルータで重複するアドレス空間を使用する場合は、適切なポリシーが適用されるようにセキュリティゾーンを使用する必要があります。たとえば、2 つの個別の仮想ルータで 192.168.1.0/24 アドレス空間を使用する場合、192.168.1.0/24 ネットワークを指定するだけのアクセスコントロールルールは、両方の仮想ルータのトラフィックに適用されます。これが求める結果ではない場合は、1 つの仮想ルータのみに対して送信元/宛先セキュリティゾーンも指定することで、ルールの適用を制限できます。

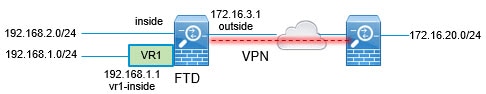

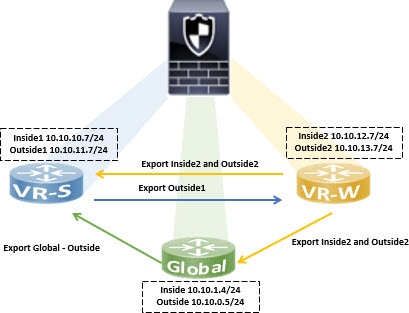

仮想ルータの相互接続

スタティックおよびダイナミックルートリーク

仮想ルータ間でトラフィックをルーティングするようにデバイスを設定できます。このルートリークのプロセスは、スタティックルートを設定して手動で実行することも、BGP の設定を介して動的に実行することもできます。

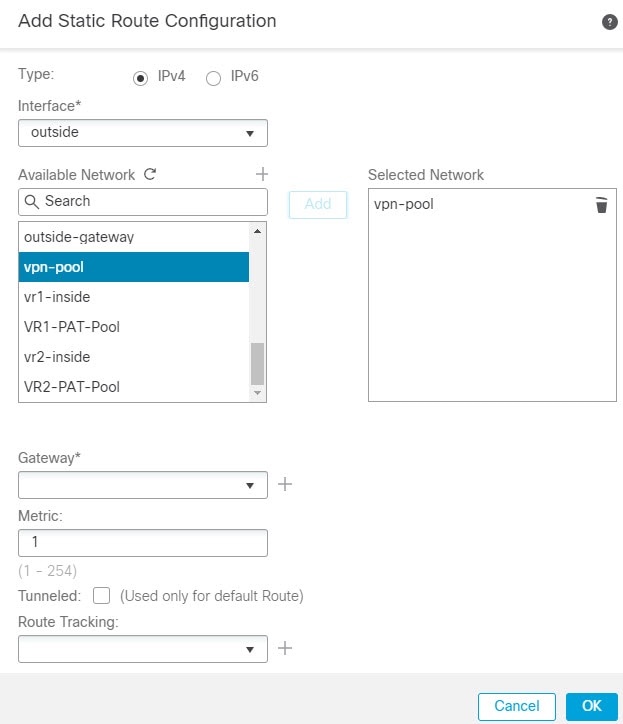

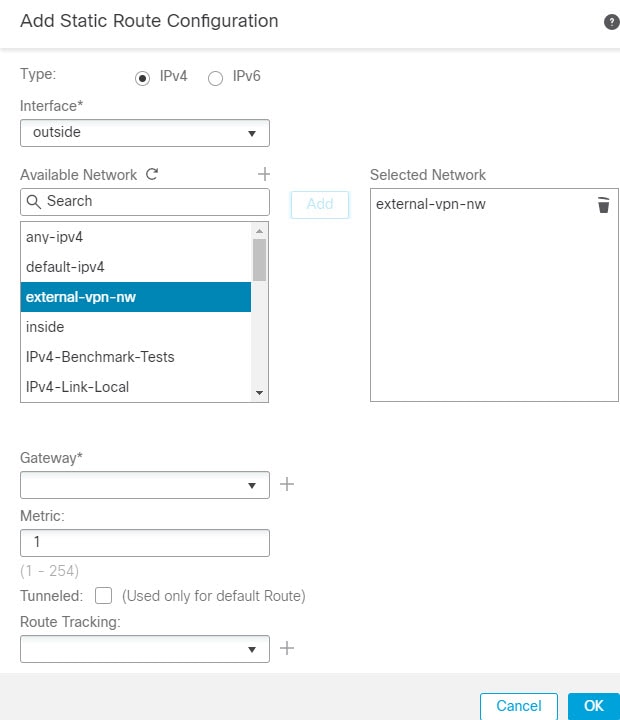

スタティックルートリーク

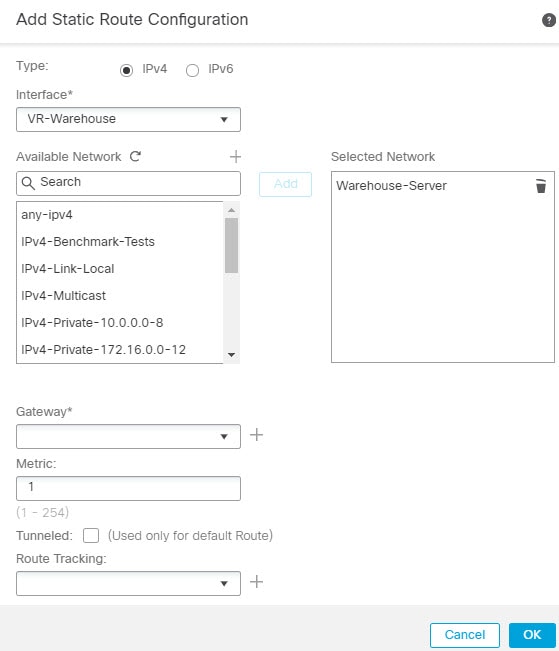

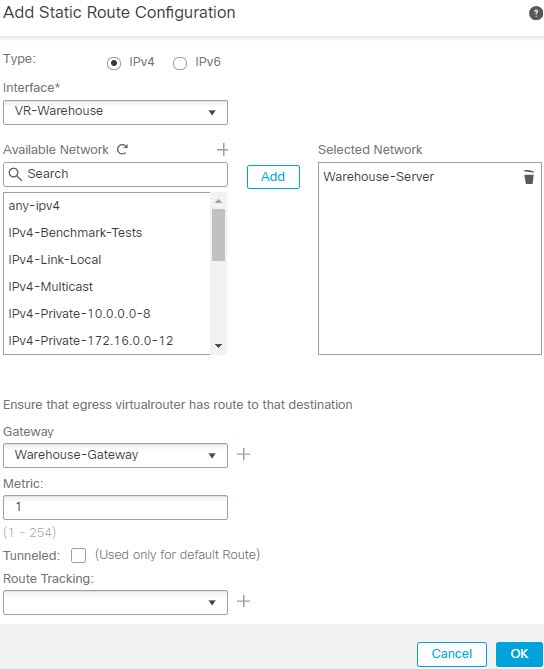

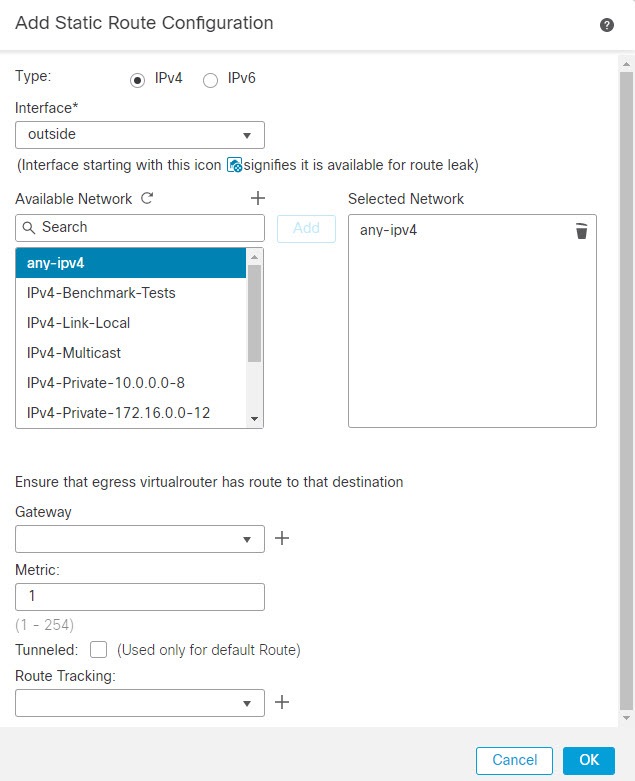

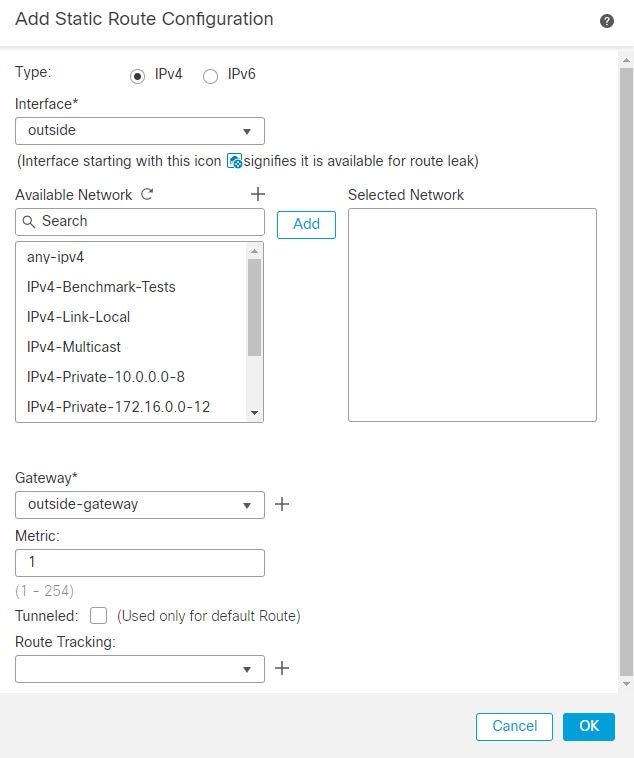

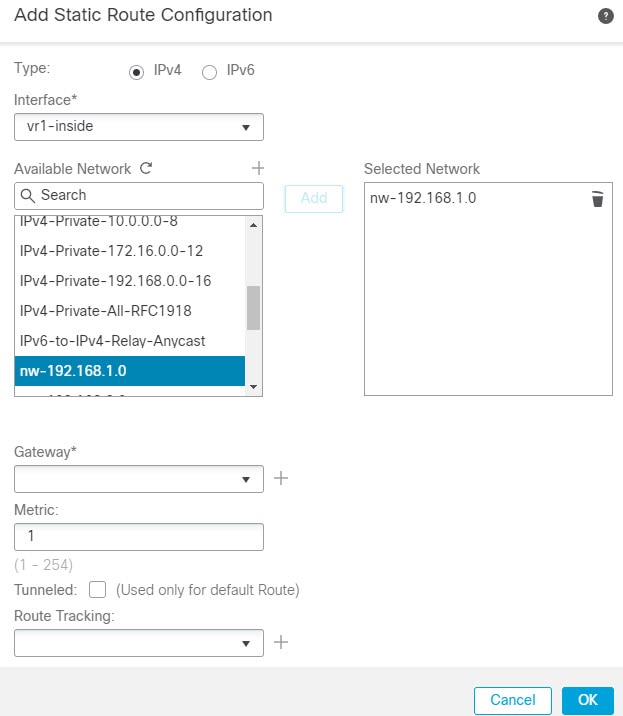

仮想ルータ間でトラフィックをルーティングするようにスタティックルートを設定できます。

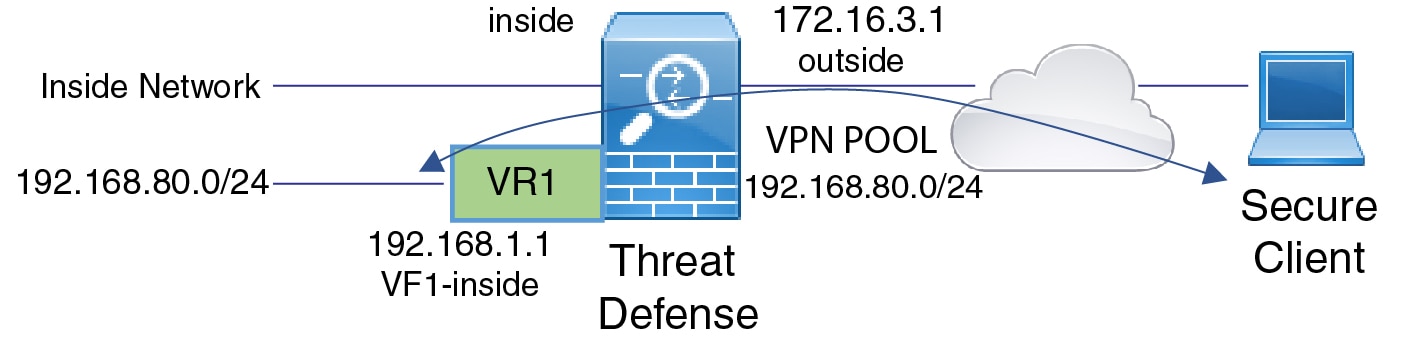

たとえば、グローバル仮想ルータに外部インターフェイスがある場合、外部インターフェイスにトラフィックを送信するために、他の各仮想ルータでスタティック デフォルト ルートを設定できます。その後、特定の仮想ルータ内でルーティングできないトラフィックは、その後のルーティングのためにグローバルルータに送信されます。

仮想ルータ間のスタティックルートは、別の仮想ルータにトラフィックをリークしているため、ルートリークと呼ばれます。ルートをリークしている場合(VR2 への VR1 ルートなど)、VR2 から VR1 のみへの接続を開始できます。トラフィックが VR1 から VR2 に流れるようにするには、逆ルートを設定する必要があります。別の仮想ルータのインターフェイスへのスタティックルートを作成する場合は、ゲートウェイアドレスを指定する必要はありません。単純に宛先インターフェイスを選択します。

仮想ルータ間ルートの場合、システムは送信元の仮想ルータ内で宛先インターフェイス ルックアップを行います。次に、宛先の仮想ルータでネクストホップの MAC アドレスを検索します。したがって、宛先の仮想ルータには、宛先アドレスに対して選択されたインターフェイスのダイナミック(学習済み)ルートまたはスタティックルートのいずれかが設定されている必要があります。

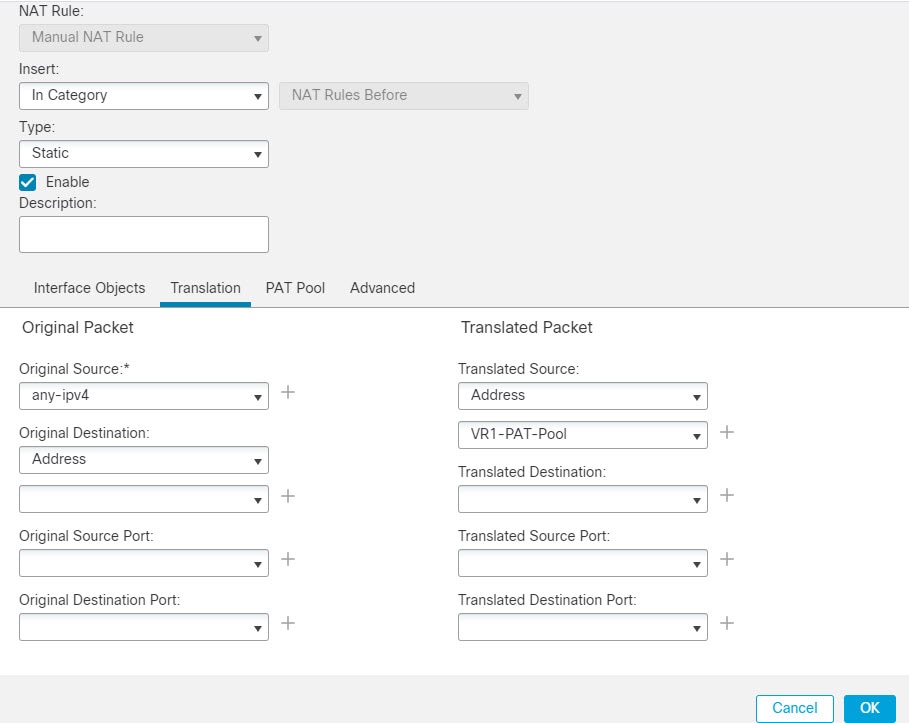

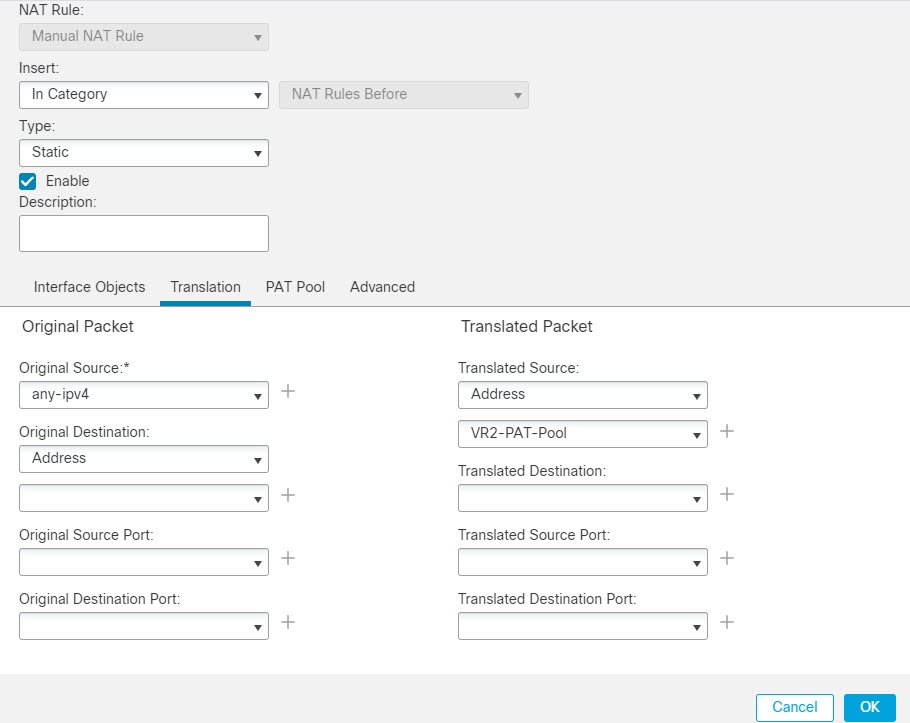

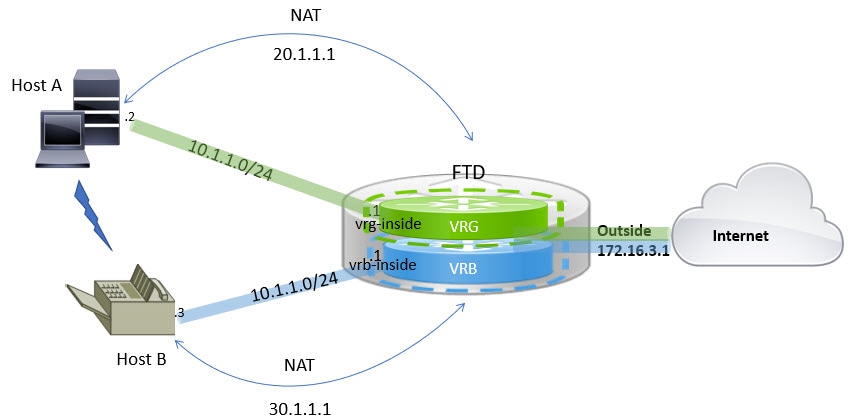

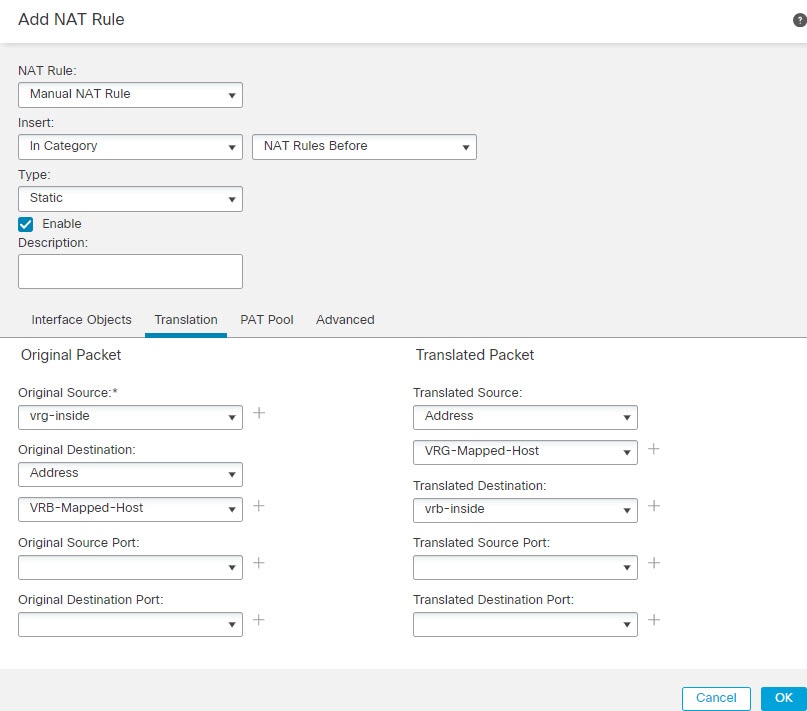

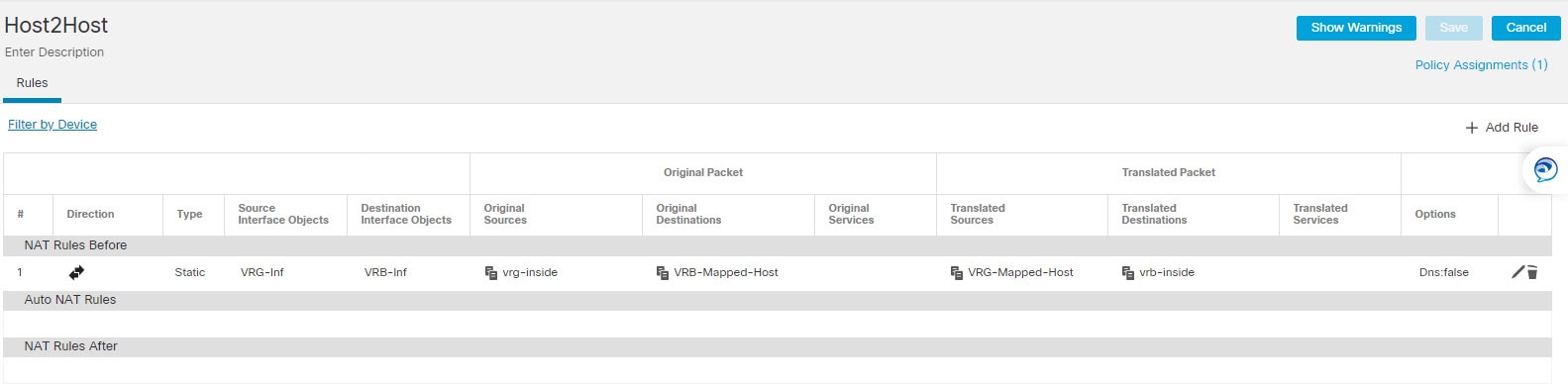

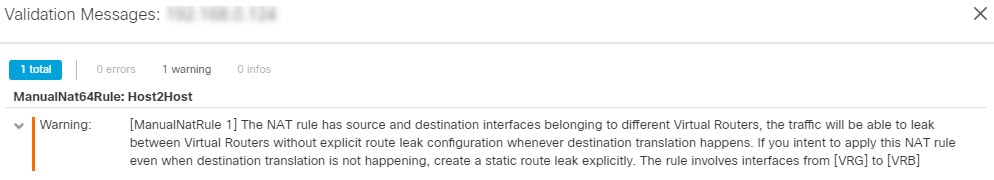

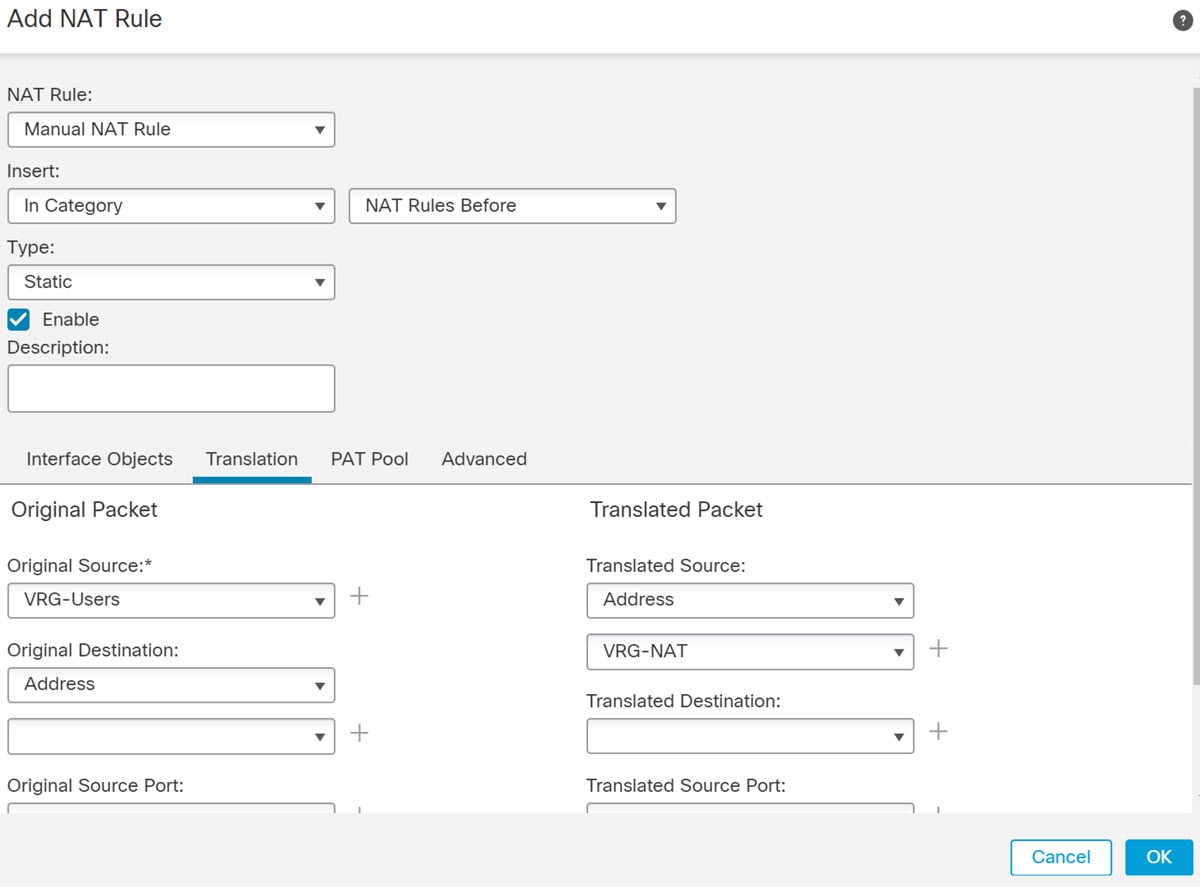

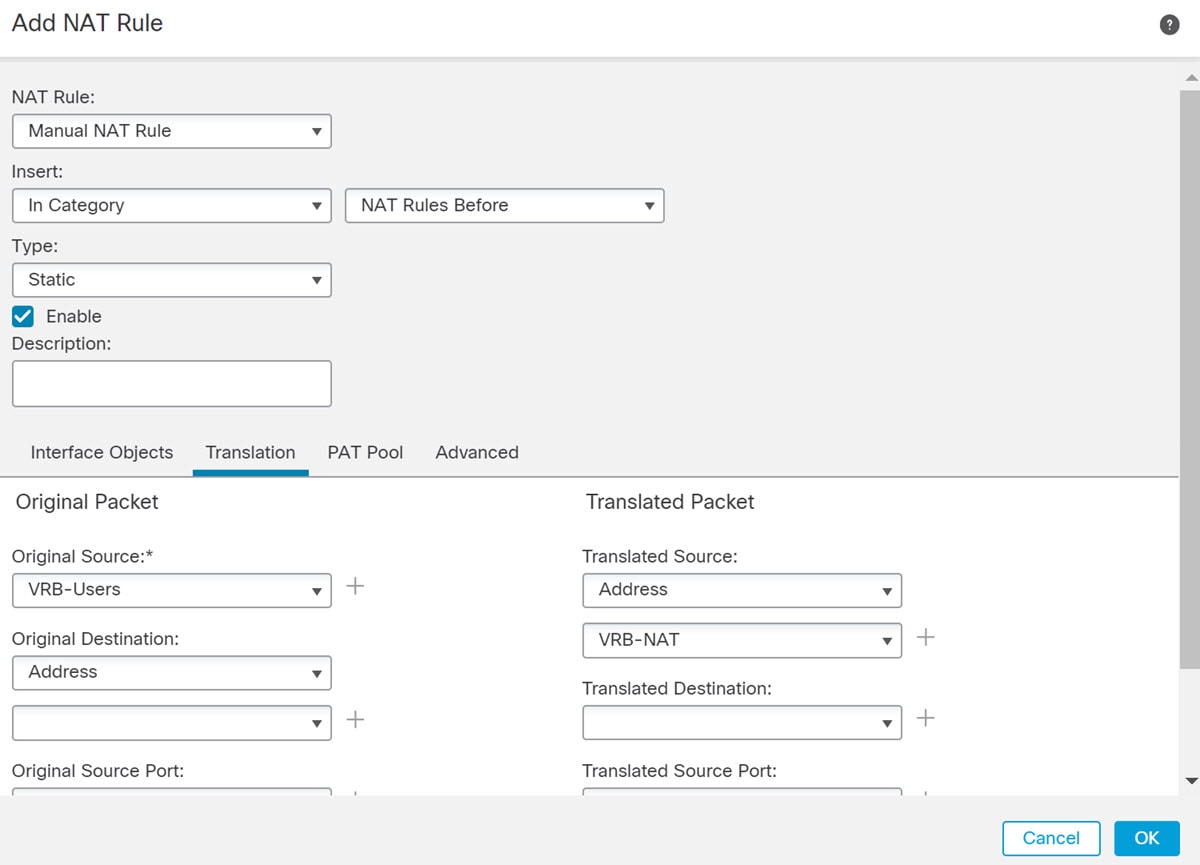

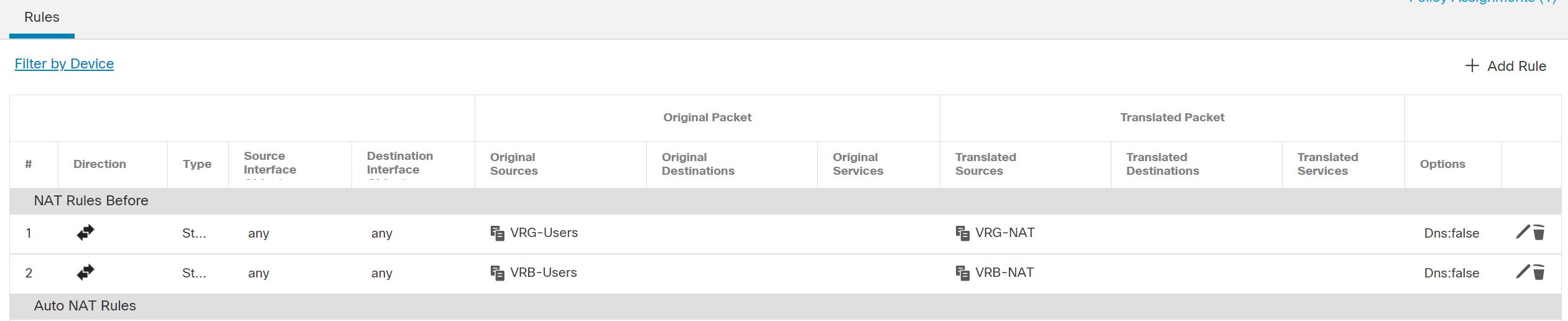

異なる仮想ルータで送信元インターフェイスと宛先インターフェイスを使用する NAT ルールを設定すると、仮想ルータ間でトラフィックをルーティングすることもできます。ルートルックアップを実行するために NAT のオプションを選択しない場合、宛先の変換が発生するたびに、NAT 変換アドレスを使用して宛先インターフェイスからトラフィックが送信されます。ただし、宛先の仮想ルータには、ネクストホップルックアップが成功するように、変換後の宛先 IP アドレスのルートが設定されている必要があります。

NAT ルールは、ある仮想ルータから別の仮想ルータへのトラフィックをリークしますが、正しいルーティングを確保するため、変換されたトラフィック用に仮想ルータ間のスタティックルートリークを設定することを推奨します。ルートリークがないと、ルールが適合すると予想されるトラフィックにルールが適合しないことがあり、変換が適用されないおそれがあります。

仮想ルーティングは、ルートリークのカスケーディングまたはチェーンをサポートしません。たとえば、Threat Defense に VR1、VR2、および VR3 仮想ルータがあるとします。VR3 は、ネットワーク 10.1.1.0/24 に直接接続されています。ここで、VR2 のインターフェイス経由でネットワーク 10.1.1.0/24 の VR1 におけるルートリークを設定し、VR3 経由で 10.1.1.0/24 の VR2 におけるルートリークを定義するとします。このルートリークのチェーンは、VR1 から VR2 へのトラフィックのホップを許可せず、VR3 を終了します。ルートリークの場合、ルートルックアップでは、まず入力側の仮想ルータのルーティングテーブルで出力インターフェイスが決定され、仮想ルータのルーティングテーブルの出力でネクストホップルックアップが確認されます。両方のルックアップで、出力インターフェイスが一致している必要があります。この例では、出力インターフェイスが同じものにならないため、トラフィックは通過しません。

宛先ネットワークがアップストリーム(発信)VR の直接接続されたサブネットでない場合は、静的な VRF 間ルートを注意して使用してください。たとえば、VR1 と VR2 の 2 つの VR があるとします。VR1 は、BGP または任意の動的ルーティングプロトコルを介して外部のピアからデフォルトルートを取得する発信トラフィックを処理し、VR2 は、VR1 をネクストホップとして使用する静的な VRF 間のデフォルトルートで構成された着信トラフィックを処理します。VR1 がピアからのデフォルトルートを失っても VR2 はそのアップストリーム(発信)VR がデフォルトルートを失ったことを検出できず、トラフィックは引き続き VR1 に送信され、最終的に通知なしでドロップされます。このシナリオでは、BGP を介した動的なルートリークを使用して VR2 を構成することをお勧めします。

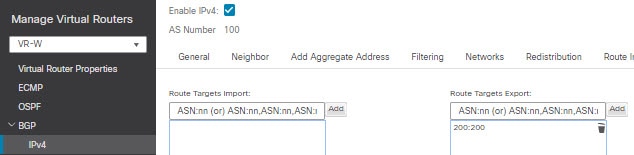

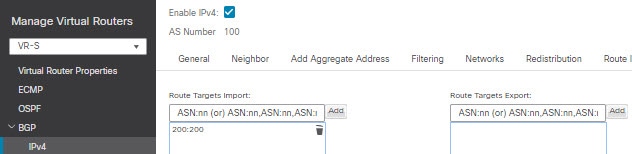

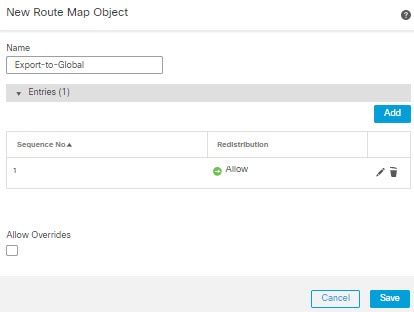

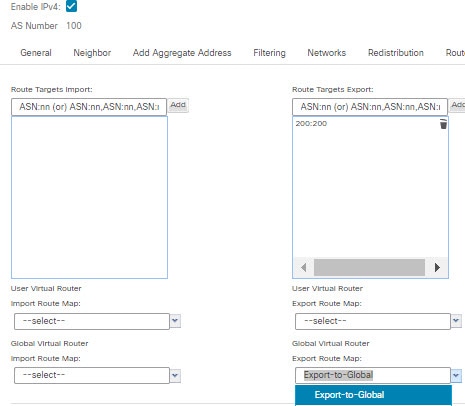

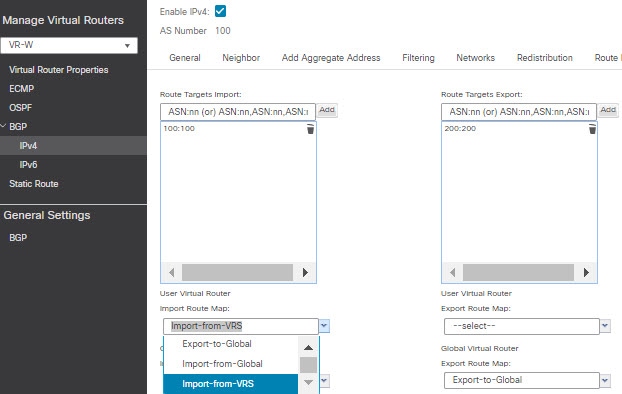

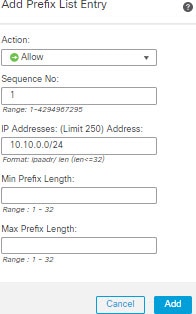

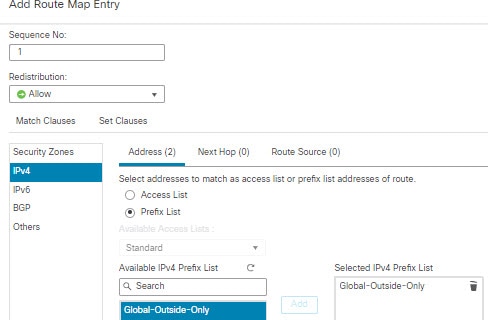

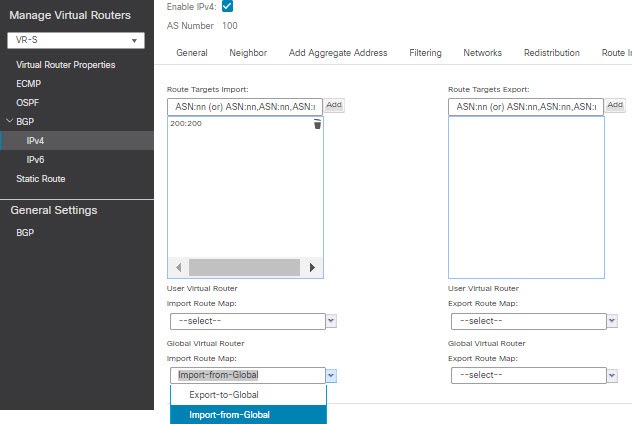

BGP を使用したダイナミックルートリーク

ルートターゲット拡張コミュニティを使用して送信元仮想ルータ(VR1 など)から送信元 BGP テーブルにルートをエクスポートし、同じルートターゲット拡張コミュニティを送信元 BGP テーブルから宛先 BGP テーブルにインポートすることで、仮想ルータ間ルートリークを実装できます。これは、その後、宛先仮想ルータ(VR2 など)によって使用されます。ルートのフィルタリングにルートマップを使用できます。グローバル仮想ルータのルートは、ユーザ定義の仮想ルータにリークすることも、その逆も可能です。BGP 仮想ルータ間ルートリークは、IPv4 と IPv6 の両方のプレフィックスをサポートします。

BGP ルートリークの設定の詳細については、BGP ルートのインポート/エクスポート設定の設定を参照してください。

BGP ルートリークのガイドライン

-

再帰に必要なすべてのルートがインポートされ、入力仮想ルータのルーティングテーブルに存在することを確認します。

-

ECMP は仮想ルータごとにサポートされます。したがって、異なる仮想ルータ間で ECMP を設定しないでください。異なる仮想ルータからインポートされた重複するプレフィックスは、ECMP を形成できません。つまり、2 つの異なる仮想ルータから他の仮想ルータ(グローバル仮想ルータまたはユーザ定義の仮想ルータ)に重複するアドレスを持つルートをインポートしようとすると、1 つのルート(BGP ベストパスアルゴリズムに従って、アドバタイズされた最初のルート)がそれぞれの仮想ルーティングテーブルにインポートされます。たとえば、VR1 に接続されたネットワーク 10.10.0.0/24 が BGP を介して最初にグローバル仮想ルータにアドバタイズされ、その後、VR2 に接続された同じアドレス 10.10.0.0/24 を持つ別のネットワークも BGP を介してグローバル仮想ルータにアドバタイズされた場合、VR1 ネットワークルートのみがグローバル仮想ルーティングテーブルにインポートされます。

-

ユーザ定義の仮想ルータでは OSPFv3 はサポートされません。したがって、OSPFv3 ユーザ定義の仮想ルータをグローバル仮想ルータにリークするように BGPv6 を設定しないでください。ただし、再配布によって OSPFv3 グローバル仮想ルータのルートをユーザ定義の仮想ルータにリークするように BGPv6 を設定できます。

-

ルートをリークしなくて済むように、VTI インターフェイスと保護されている内部インターフェイス(VTI でサポートされている場合はループバック インターフェイス)を同じ仮想ルータの一部にしておくことをお勧めします。

IP アドレスのオーバーラップ

仮想ルータは、独立したルーティングテーブルの複数のインスタンスを作成するため、同じ(重複する)IP アドレスを競合することなく使用できます。Threat Defense により、同じネットワークを 2 つ以上の仮想ルータの一部にすることができます。これには、インターフェイスまたは仮想ルータレベルで適用される複数のポリシーが含まれます。

いくつかの例外を除いて、ルーティング機能とほとんどの NGFW および IPS 機能は、重複する IP アドレスの影響を受けません。以下では、重複する IP アドレスによる制限がある機能と、それらに対処するための提案または推奨事項について説明します。

重複する IP アドレスによる制限

複数の仮想ルータで重複する IP アドレスを使用する場合、ポリシーを適切に適用するには、一部の機能のポリシーまたはルールを変更する必要があります。そのような機能では、既存のセキュリティゾーンを分割するか、必要に応じて新しいインターフェイスグループを使用して、より限定されたインターフェイスを使用する必要があります。

次の機能は、重複する IP アドレスで適切に動作させるために変更を加えてください。

-

ネットワークマップ:ネットワーク検出ポリシーを変更して、一部の重複する IP セグメントを除外し、マッピングされる IP アドレスが重複しないようにします。

-

アイデンティティポリシー:アイデンティティ フィード ソースは仮想ルータ間で区別できません。この制限に対処するには、重複するアドレス空間または仮想ルータを異なるレルムにマッピングします。

次の機能については、特定のインターフェイスにルールを適用して、重複する IP セグメントに異なるポリシーが適用されるようにする必要があります。

-

アクセス ポリシー

-

プレフィルタポリシー(Prefilter Policy)

-

QoS/レート制限

-

SSL ポリシー

重複した IP アドレスがあるとサポートされない機能

-

AC ポリシーの ISE SGT ベースのルール:Cisco Identity Services Engine(ISE)からダウンロードした IP アドレスマッピングへのスタティック セキュリティ グループ タグ(SGT)は仮想ルータに対応していません。仮想ルータごとに異なる SGT マッピングを作成する必要がある場合は、仮想ルータごとに個別の ISE システムをセットアップします。これは、各仮想ルータで同じ IP アドレスを同じ SGT 番号にマッピングする場合には必要ありません。

-

仮想ルータ間での重複する DHCP サーバープールはサポートされていません。

-

イベントと分析:Management Center 分析の多くは、同じ IP アドレスが 2 つの異なるエンドホストに属している場合に区別できないネットワークマップおよび ID マッピングに依存しています。そのため、それらの分析は、同じデバイスであっても異なる仮想ルータに重複する IP セグメントが存在する場合、正確なものになりません。

ユーザー定義の仮想ルータでの SNMP の設定

管理インターフェイスおよびグローバル仮想ルータのデータインターフェイスでの SNMP のサポートに加えて、Secure Firewall Threat Defense ではユーザー定義の仮想ルータで SNMP ホストを設定できるようになりました。

ユーザー定義の仮想ルータでの SNMP ホストの設定には、次のプロセスが含まれます。

-

仮想ルータインターフェイスで SNMP ホストを設定します。

(注)

SNMP は仮想ルータに対応していません。したがって、ユーザー定義の仮想ルータで SNMP サーバーを設定するときは、ネットワークアドレスが重複する IP アドレスでないことを確認してください。

-

設定を Secure Firewall Threat Defense に展開します。展開が成功すると、SNMP ポーリングとトラップが仮想ルータインターフェイスを介してネットワーク管理ステーションに送信されます。

![[仮想ルータの追加(Add Virtual Router)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/448001-449000/448328.jpg) )

)

![[削除(Delete)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447585.jpg) )

)![[表示(View)] ボタン](/c/dam/en/us/td/i/400001-500000/450001-460000/452001-453000/452013.jpg) )

) をクリックし、[パケットトレーサ(Packet Tracer)]

をクリックし、[パケットトレーサ(Packet Tracer)]

フィードバック

フィードバック