キャプティブ ポータルのアイデンティティ ソース

キャプティブポータルは、システムでサポートされる権限のあるアイデンティティソースの 1 つです。キャプティブポータルは、ユーザーがネットワークに対し、管理対象デバイスを使用して認証を行うアクティブ認証方式です。(RA-VPN は別のタイプのアクティブ認証です)。認証レルム(Microsoft AD など)に照会してユーザーを認証するパッシブ認証とは異なり、アクティブ認証では、ユーザーに対して、管理対象デバイスによってログインページが表示されます。

通常、キャプティブ ポータルを使用して、インターネットにアクセスするため、または制限されている内部リソースにアクセスするための認証を要求します。必要に応じて、リソースへのゲスト アクセスを設定することができます。システムはキャプティブ ポータル ユーザを認証した後、それらのユーザのトラフィックをアクセス制御ルールに従って処理します。キャプティブ ポータルは、HTTP および HTTPS のトラフィックのみで認証を行います。

(注) |

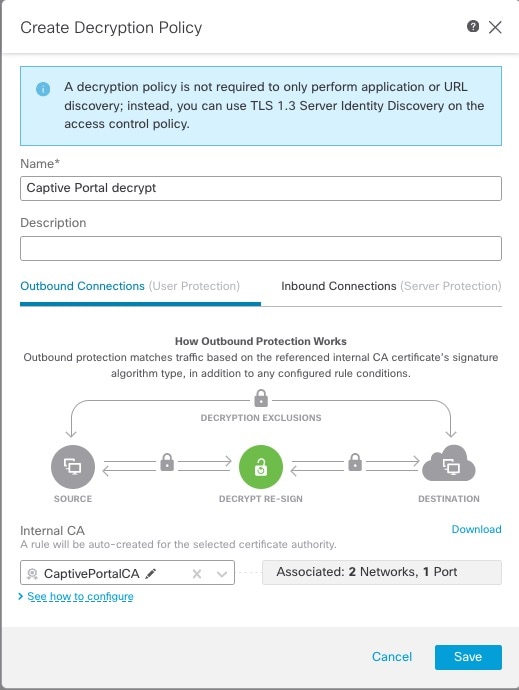

キャプティブ ポータルが認証を実行する前に、HTTPS トラフィックを復号する必要があります。 |

キャプティブ ポータルはまた、失敗した認証の試行を記録します。失敗した試行で新しいユーザーがデータベース内のユーザーのリストに追加されることはありません。キャプティブ ポータルで報告される失敗した認証アクティビティのユーザー アクティビティ タイプは [認証失敗ユーザー(Failed Auth User)] です。

キャプティブ ポータルから取得された認証データはユーザー認識とユーザー制御に使用できます。

ホスト名のリダイレクトについて

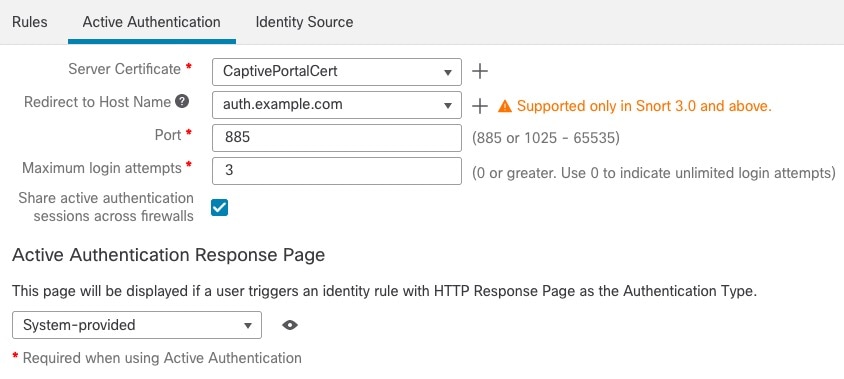

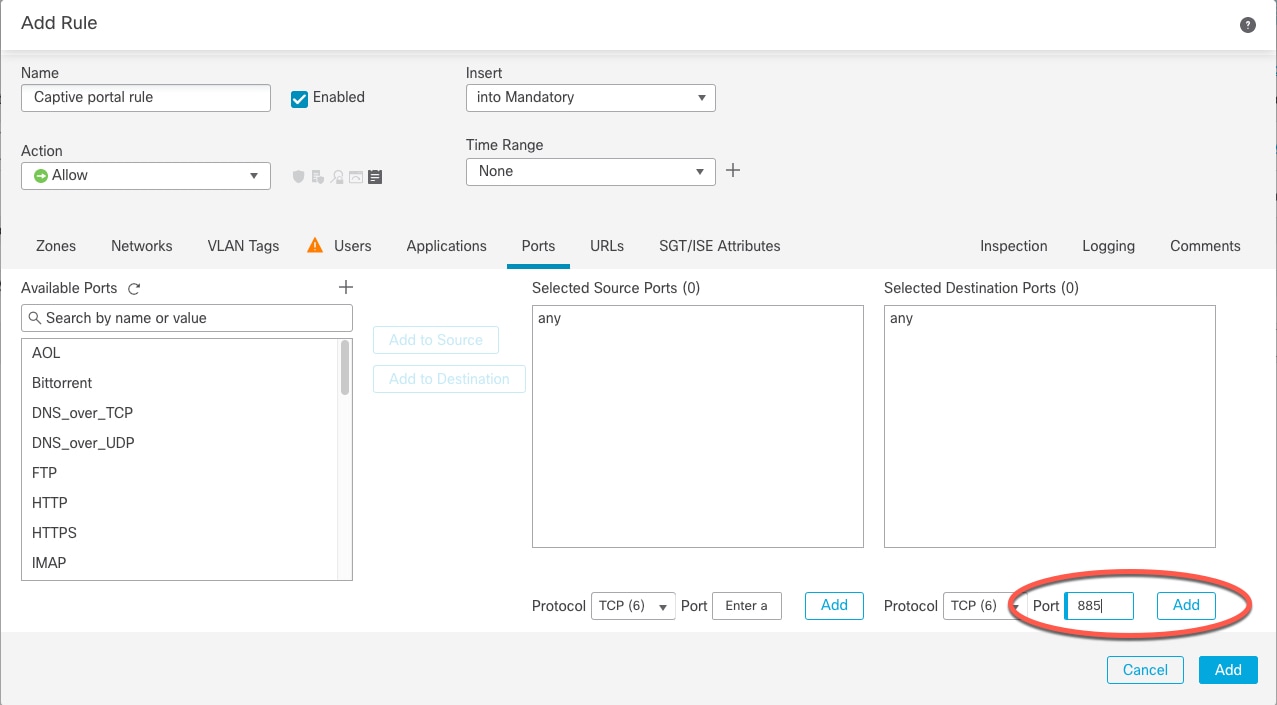

(Snort 3 のみ。)アクティブ認証アイデンティティルールは、設定されたインターフェイスを使用してキャプティブポータルポートにリダイレクトします。通常、リダイレクトは IP アドレスに対して行われるため、信頼できない証明書エラーが発生する場合があります。この動作は中間者攻撃に似ているため、ユーザーは信頼できない証明書を受け入れることに消極的である可能性があります。

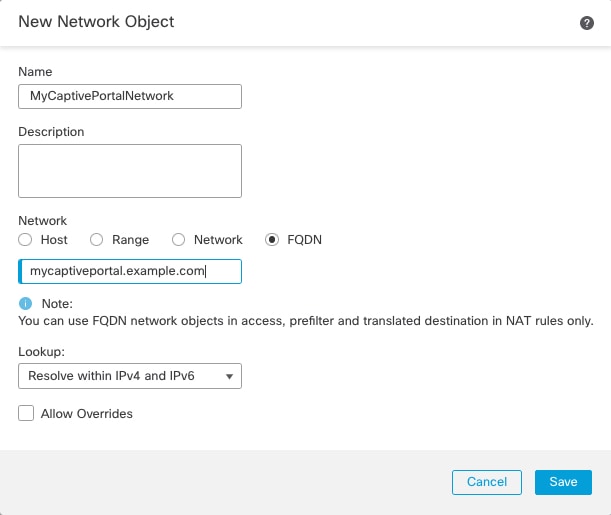

この問題を回避するために、管理対象デバイスの完全修飾ドメイン名(FQDN)を使用するようにキャプティブポータルを設定できます。適切に設定された証明書を使用すると、ユーザーは信頼できない証明書エラーを受け取ることがなくなり、認証がよりシームレスになり、安全性が向上します。

)

)

![[更新(Refresh)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/448001-449000/448238.jpg) )

)

![復号ルールを設定して、レルムで特殊なアイデンティティユーザー [不明(Unknown)] を検索する](/c/dam/en/us/td/i/400001-500000/460001-470000/465001-466000/465097.jpg)

![[表示(View)] ボタン](/c/dam/en/us/td/i/400001-500000/450001-460000/452001-453000/452013.jpg) )

)![[クリア(Clear)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447373.jpg) )

)![[Reload] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447720.jpg) )

) フィードバック

フィードバック