URL フィルタリングの概要

URL フィルタリング機能を使用してネットワークのユーザーがアクセスできる Web サイトを制御します。

-

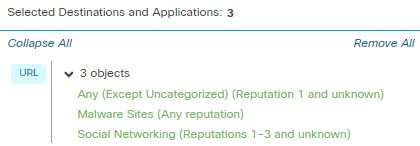

カテゴリおよびレピュテーションベースの URL フィルタリング:URL フィルタリング ライセンスでは、URL の一般的な分類(カテゴリ)とリスク レベル(レピュテーション)に基づいて Web サイトへのアクセスを制御することができます。これは推奨オプションです。

-

手動 URL フィルタリング:任意のライセンスで、個々の URL、URL のグループおよび URL リストとフィードを手動で指定し、Web トラフィックのきめ細かいカスタム制御を実現できます。詳細については、手動 URL フィルタリングを参照してください。

セキュリティ インテリジェンスも参照してください。悪意のある URL、ドメイン、および IP アドレスをブロックするための類似した別の機能です。

カテゴリおよびレピュテーションによる URL のフィルタリングについて

URL フィルタリング ライセンスでは、要求された URL のカテゴリおよびレピュテーションに基づいて、Web サイトへのアクセスを制御できます。

-

カテゴリ:URL の一般的な分類。たとえば ebay.com はオークション カテゴリ、monster.com は求職カテゴリに属します。

1 つの URL は複数のカテゴリに属することができます。

-

レピュテーション:この URL が、組織のセキュリティ ポリシーに違反するかもしれない目的で使用される可能性がどの程度であるか。レピュテーションの範囲は、[不明なリスク(Unknown Risk)](レベル 0)または [信頼できない(Untrusted)](レベル 1)から [信頼できる(Trusted)](レベル 5)まであります。

カテゴリおよびレピュテーションベースの URL フィルタリングのメリット

URL カテゴリとレピュテーションによって、URL フィルタリングをすぐに設定できます。たとえば、アクセス制御を使用して、ハッキング カテゴリの[信頼できない(Untrusted)] URL をブロックできます。または、QoS を使用してストリーミング ビデオ カテゴリのサイトからのトラフィックをレート制限できます。スパイウェアおよびアドウェア カテゴリなど、脅威のタイプのカテゴリもあります。

カテゴリおよびレピュテーション データを使用すると、ポリシーの作成と管理がより簡単になります。この方法では、システムが Web トラフィックを期待どおりに確実に制御します。脅威インテリジェンスは、新しい URL だけでなく、既存の URL に対する新しいカテゴリとリスクで常に更新されるため、システムは最新の情報を使用して要求された URL をフィルタ処理します。セキュリティに対する脅威を表すサイトや望ましくないコンテンツが表示されるサイトは、ユーザーが新しいポリシーを更新したり展開したりするペースを上回って次々と現れては消える可能性があります。

システムはどのように適応するのか、いくつかの例を示します。

-

アクセス コントロール ルールですべてのゲーム サイトをブロックする場合、新しいドメインが登録されてゲームに分類されると、これらのサイトをシステムで自動的にブロックできます。同様に、QoS ルールですべてのストリーミングビデオサイトをレート制限する場合、新しいストリーミングビデオサイトへのトラフィックが自動的に制限されます。

-

アクセス コントロール ルールですべてのマルウェア サイトをブロックし、あるショッピング ページがマルウェアに感染すると、システムはその URL をショッピング サイトからマルウェア サイトに再分類して、そのサイトをブロックすることができます。

-

アクセスコントロールルールで[信頼できない(Untrusted)]ソーシャル ネットワーキング サイトをブロックし、誰かがプロファイルページに悪意のあるペイロードへのリンクが含まれるリンクを掲載した場合、システムはそのページのレピュテーションを [好ましい(Favorable)] から [信頼できない(Untrusted)] に変更してブロックできます。

復号ポリシーの [復号しない(Do Not Decrypt)] ルールのカテゴリベースのフィルタリングの制限

必要に応じて、復号ポリシー にカテゴリを含めることができます。これらのカテゴリ(「URL フィルタリング」とも呼ばれる)は、Cisco Talos インテリジェンスグループによって更新されます。更新は、Web サイトの宛先から(場合によってはそのホスティングおよび登録情報から)取得可能な内容に従って、機械学習および人間の分析に基づいて行われます。分類は、宣言された会社の業種、意図、またはセキュリティに基づいて行われません。

(注) |

URL フィルタリングとアプリケーション検出を混同しないでください。アプリケーション検出は、Web サイトからのパケットの一部を読み取り、それが何であるか(Facebook メッセージや Salesforce など)をより具体的に判断することに依存します。詳細については、アプリケーション制御の設定のベストプラクティスを参照してください。 |

詳細については、URL フィルタリングでのカテゴリの使用を参照してください。

URL カテゴリとレピュテーションの説明

カテゴリの説明

各 URL カテゴリの説明は https://www.talosintelligence.com/categories から入手できます。

これらのカテゴリを表示するには、[脅威カテゴリ(Threat Categories)] を必ずクリックしてください。

レピュテーション レベルの説明

https://talosintelligence.com/reputation_center/supportに移動して、よくある質問のセクションを参照してください。

Cisco Cloud からの URL フィルタリングのデータ

URL フィルタリングライセンスを追加すると、URLフィルタンリング機能が自動的に有効になり、Web サイトの一般的な分類、カテゴリ、リスク レベル、またはレピュテーションに基づくトラフィックのフィルタリングを可能にします。

デフォルトでは、以前にアクセスした Web サイトのローカルキャッシュにカテゴリとレピュテーションがない URL をユーザーが参照すると、その URL が脅威インテリジェンス評価のためにクラウドに送信され、結果がキャッシュに追加されます。

必要に応じて、カテゴリとレピュテーションのローカル URL データセットを使用して、Web ブラウジングを高速化できます。URL フィルタリングを有効にする(または再度有効にする)と、Management Center は URL データについてシスコに自動的にクエリを実行し、データセットを管理対象デバイスにプッシュします。次に、ユーザーが URL を参照すると、ローカルデータセットとキャッシュのカテゴリとレピュテーション情報は、システムにチェックされてから、脅威インテリジェンス評価のためにクラウドに送信されます。個々のクラウドルックアップを完全に無効にする方法など、ローカルデータセットを使用するためのオプションの詳細については、URL フィルタリング オプションを参照してください。

URL データの自動更新はデフォルトで有効になっています。自動更新を無効にしないことを強く推奨します。

URL カテゴリのセットは定期的に変更されることがあります。変更通知を受け取ったら、URL フィルタリング構成を見直して、トラフィックが期待どおりに処理されることを確認します。詳細については、URL カテゴリセットが変更された場合、アクションを実行を参照してください。

![[健康と薬(Health and Medicine)] カテゴリの Web サイトを除外する復号ポリシーの例](/c/dam/en/us/td/i/400001-500000/460001-470000/465001-466000/465046.jpg)

![[表示(View)] ボタン](/c/dam/en/us/td/i/400001-500000/450001-460000/452001-453000/452013.jpg) )

)

フィードバック

フィードバック