マルチインスタンスモードについて

マルチインスタンスモードでは、完全に独立したデバイスとして機能する複数のコンテナインスタンスを 1 つのシャーシに展開できます。

マルチインスタンスモードとアプライアンスモード

デバイスは、マルチインスタンスモードまたはアプライアンスモードのいずれかで実行できます。

アプライアンスモード

アプライアンスモードがデフォルトです。デバイスはネイティブ Threat Defense イメージを実行し、単一のデバイスとして機能します。([シャーシマネージャ(Chassis Manager)] ページで)使用可能な唯一のシャーシレベルの設定は、ネットワークモジュール管理(ブレークアウトポートまたはネットワークモジュールの有効化/無効化)用です。

マルチインスタンスモード

マルチインスタンスモードに変更すると、デバイスはシャーシで Secure Firewall eXtensible オペレーティングシステム(FXOS)を実行しますが、各インスタンスは個別の Threat Defense イメージを実行します。FXOS CLI を使用してモードを設定できます。

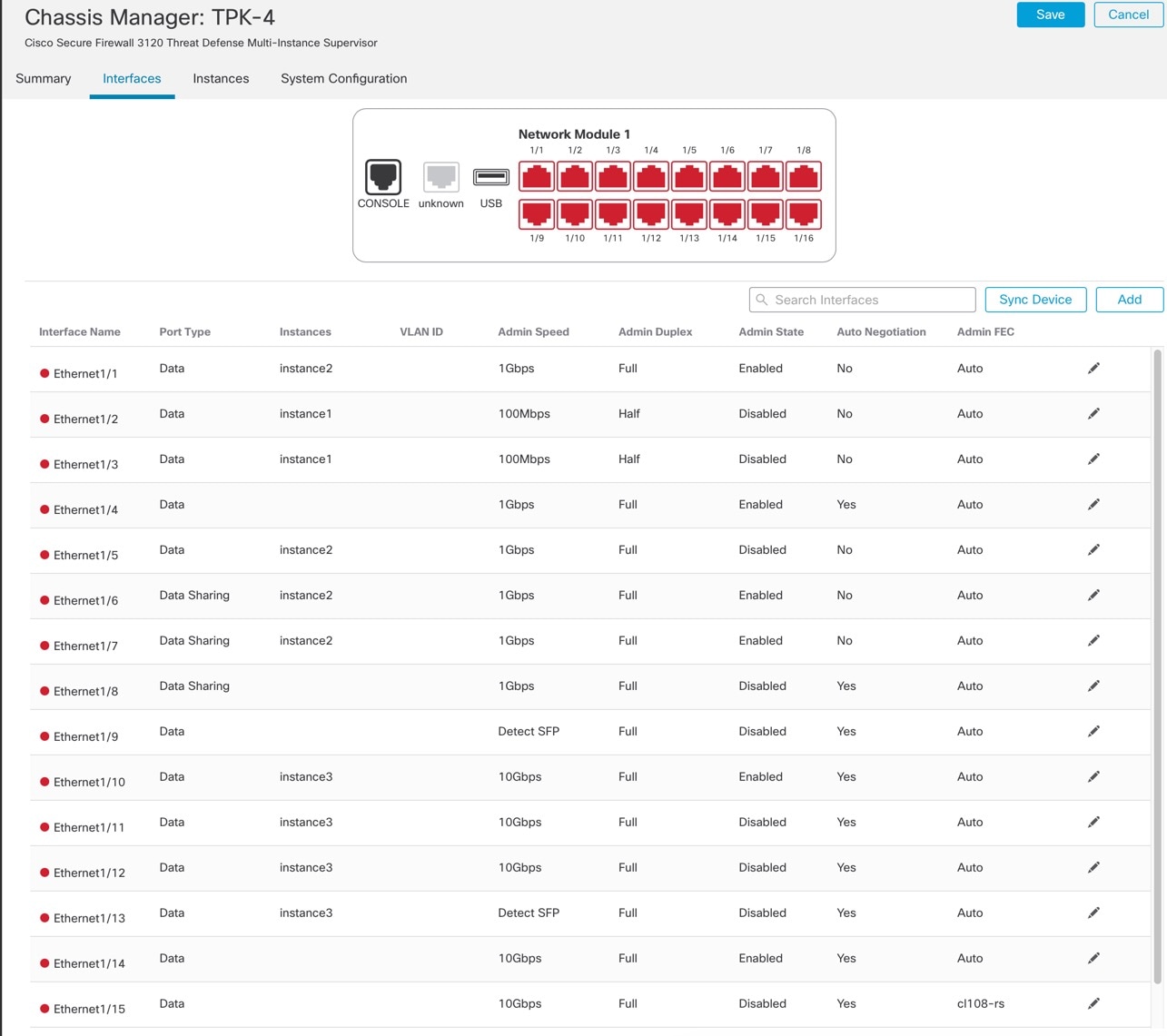

複数のインスタンスが同じシャーシで実行されるため、以下のシャーシレベルの管理を実行する必要があります。

-

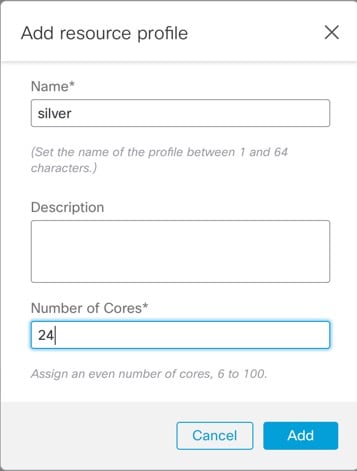

リソースプロファイルを使用した CPU およびメモリリソース。

-

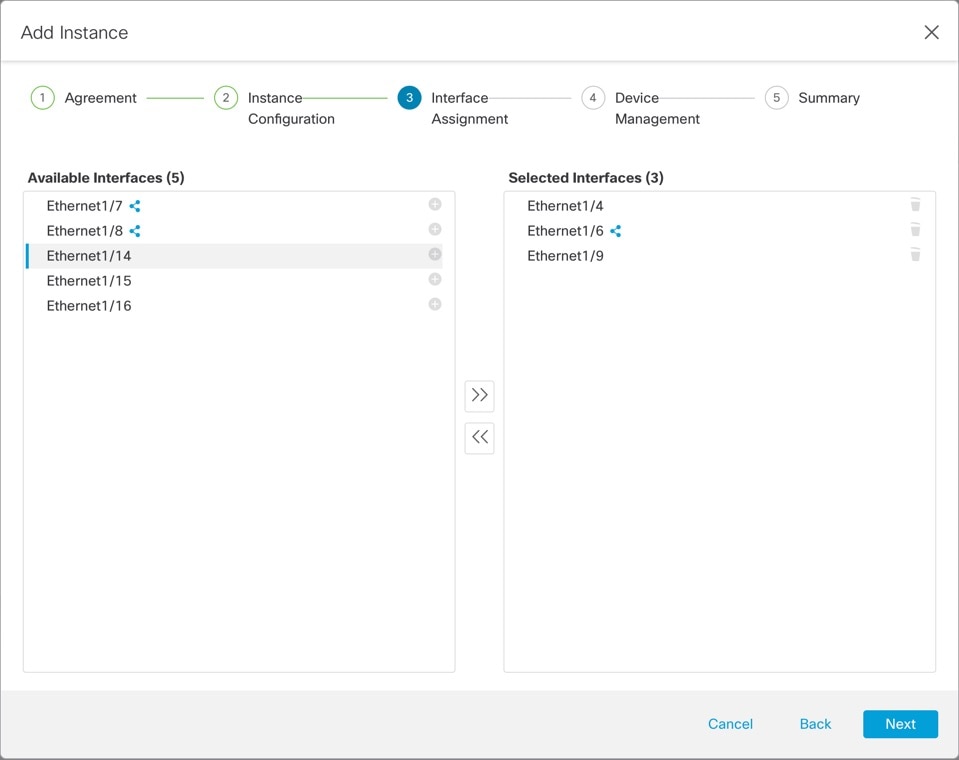

インターフェイスの設定と割り当て。

-

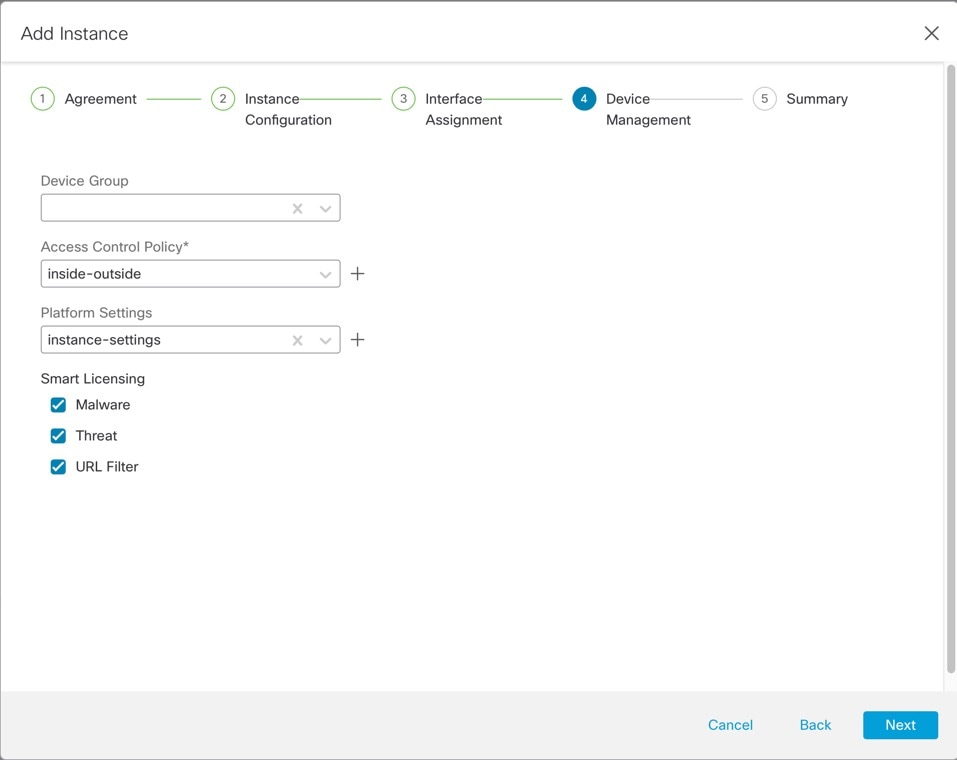

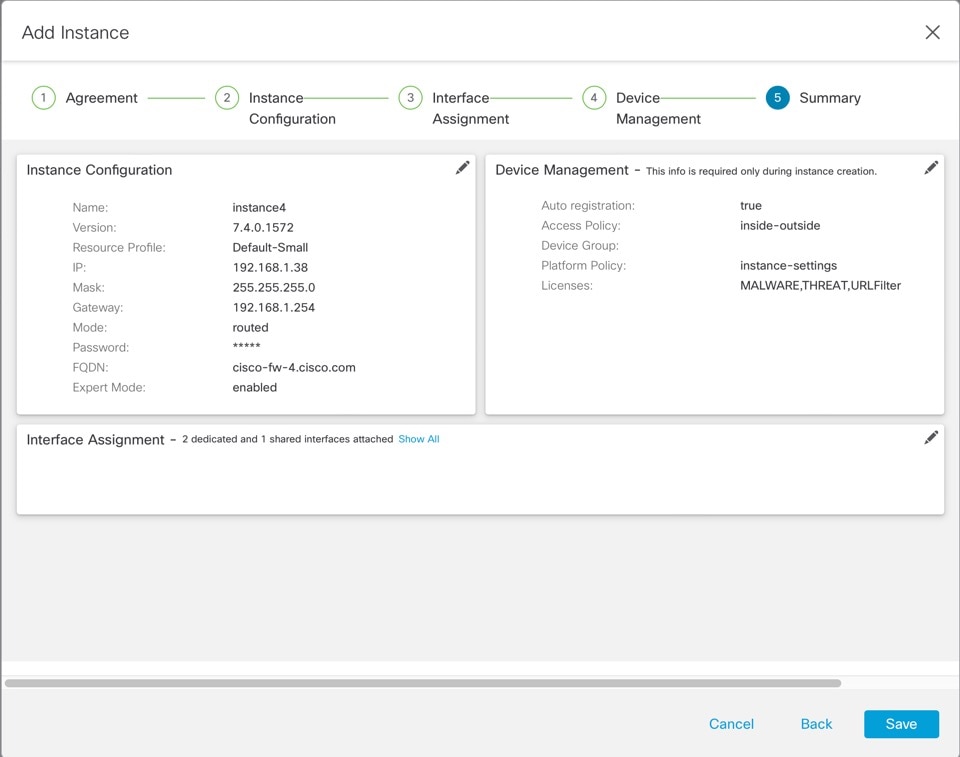

インスタンスの展開とモニタリング。

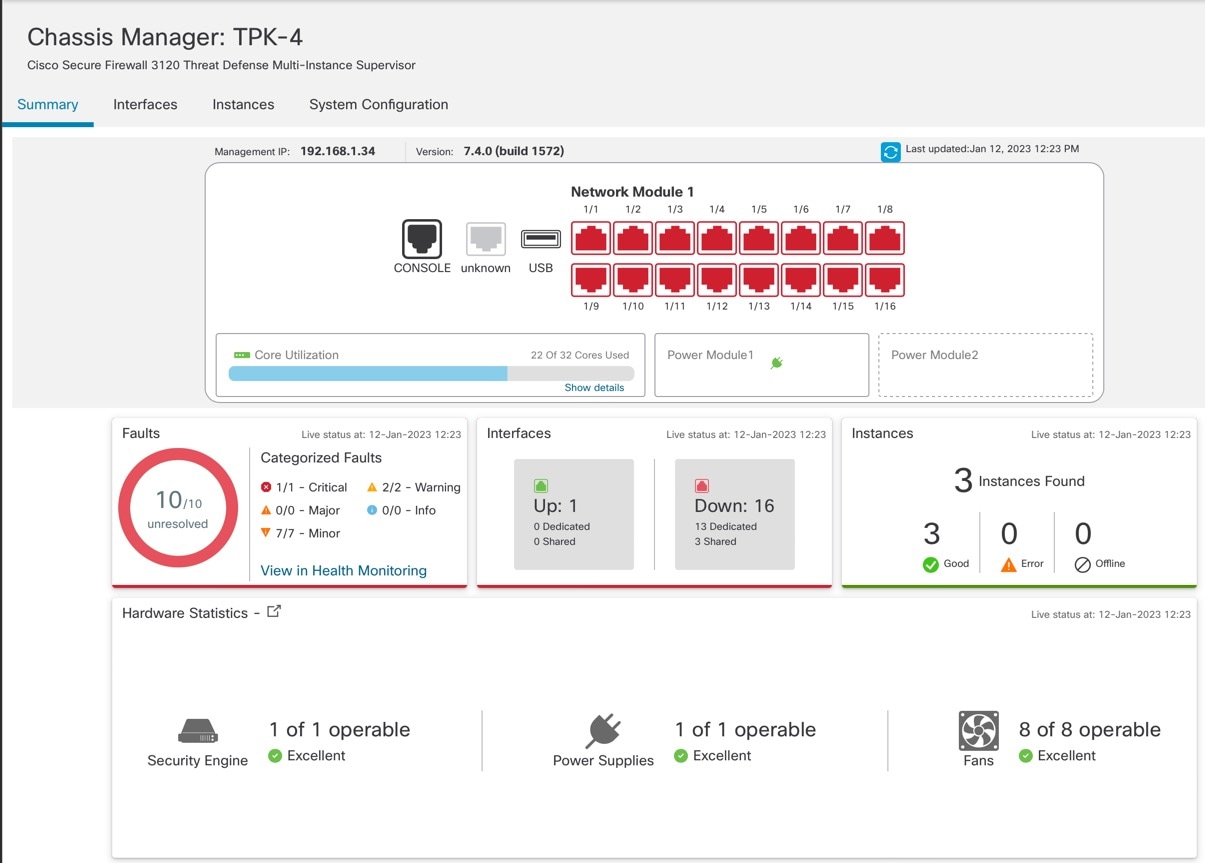

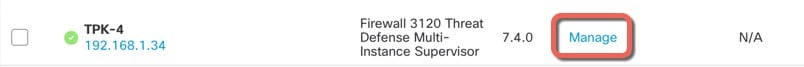

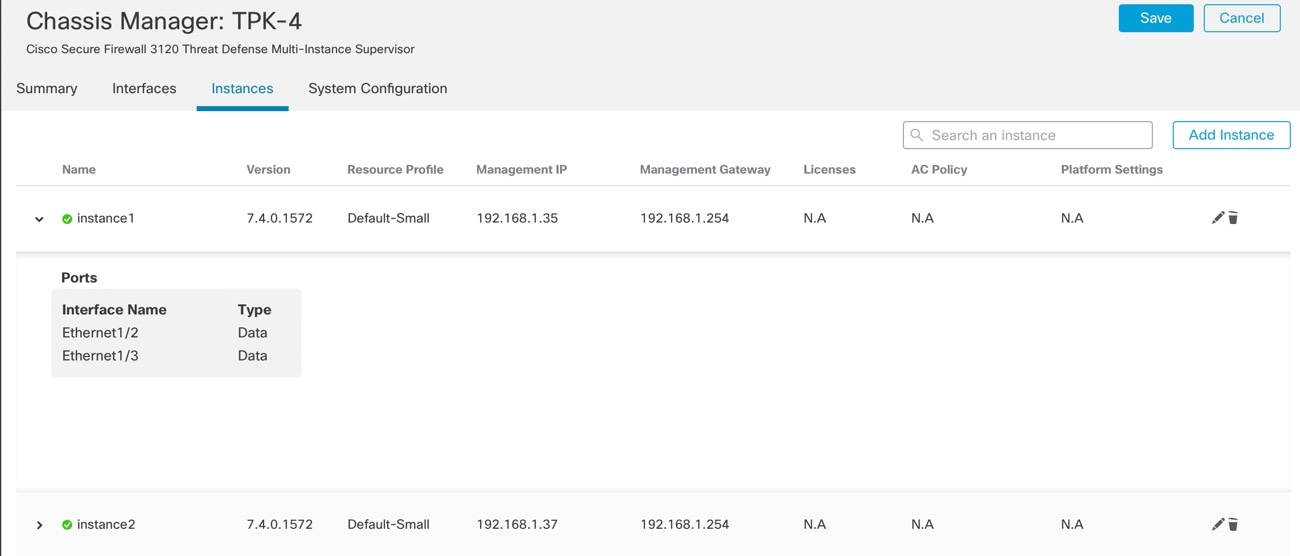

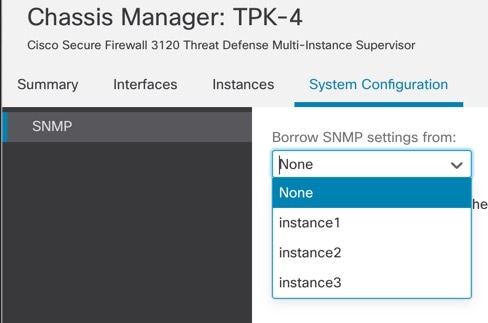

マルチインスタンスデバイスの場合は、Management Center に シャーシ を追加し、[シャーシマネージャ(Chassis Manager)] ページでシャーシレベルの設定を構成します。

シャーシ管理インターフェイス

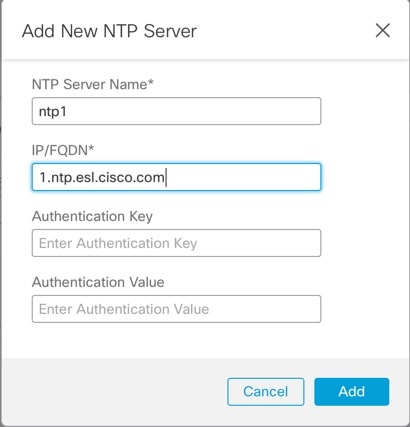

シャーシ管理

シャーシは、デバイス上の専用の管理インターフェイスを使用します。マルチインスタンスモードでは、シャーシ管理用のデータインターフェイスまたは管理インターフェイスの DHCP アドレッシングの使用はサポートされていません。

シャーシ管理インターフェイスは、Threat Defense CLI(初期セットアップ時)または FXOS CLI(マルチインスタンスモードに変換後)でのみ設定できます。初期設定については、マルチインスタンスモードの有効化 を参照してください。マルチインスタンスモードで管理インターフェイスの設定を変更するには、FXOS CLI のシャーシ管理設定の変更 を参照してください。

(注) |

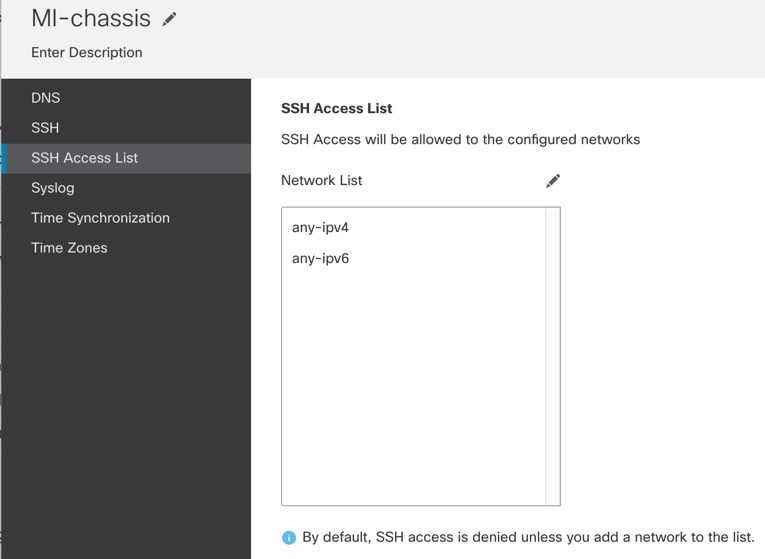

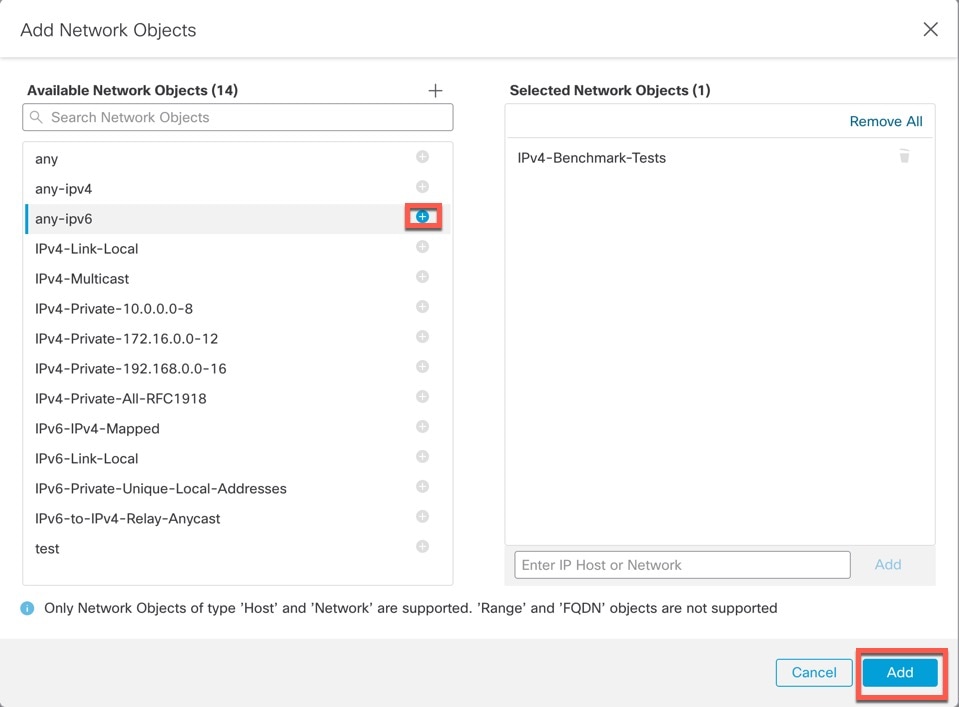

デフォルトでは、SSH サーバーと SSH アクセスリストを有効にしない限り、マルチインスタンスモードのこのインターフェイスへの SSH アクセスは許可されません。この違いは、SSH を使用してアプリケーションモードの Threat Defense の管理インターフェイスに接続できるものの、マルチインスタンスモードに変換すると、デフォルトでは SSH を使用して接続できなくなることを意味します。SSH および SSH アクセスリストの設定を参照してください。 |

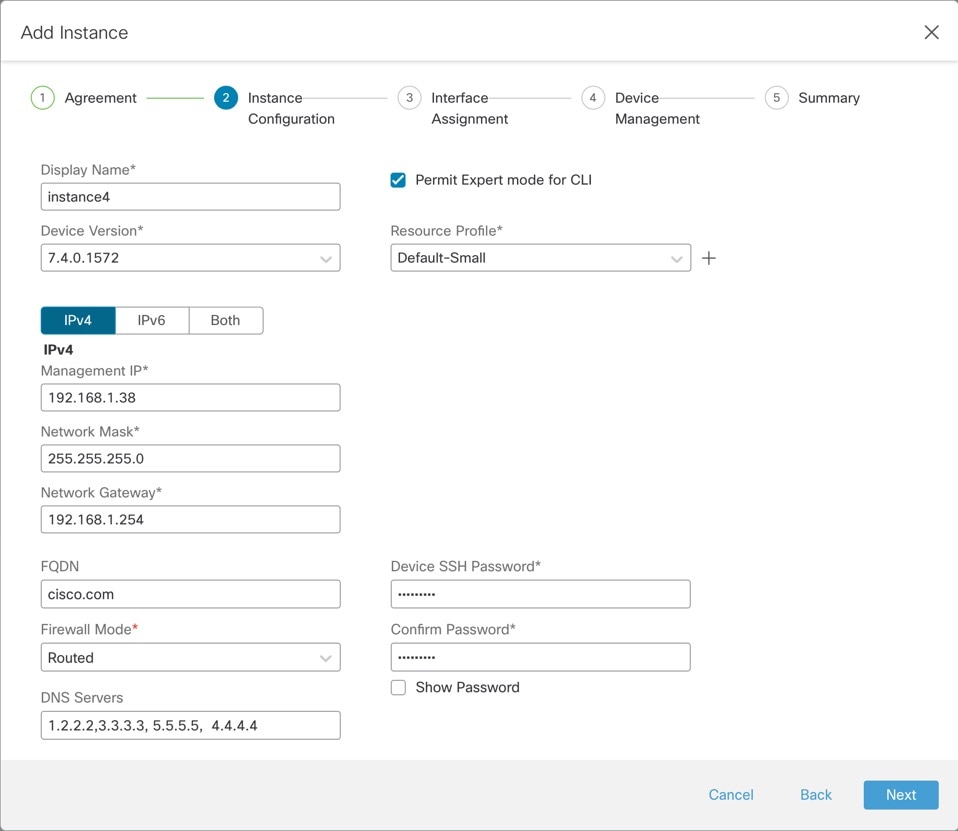

インスタンス管理

すべてのインスタンスがシャーシ管理インターフェイスを共有し、各インスタンスは管理ネットワーク上に独自の IP アドレスを持ちます。インスタンスを追加して IP アドレスを指定した後、Threat Defense CLI でネットワーク設定を変更できます。

インスタンスの管理 IP アドレスでは、デフォルトで SSH が許可されます。

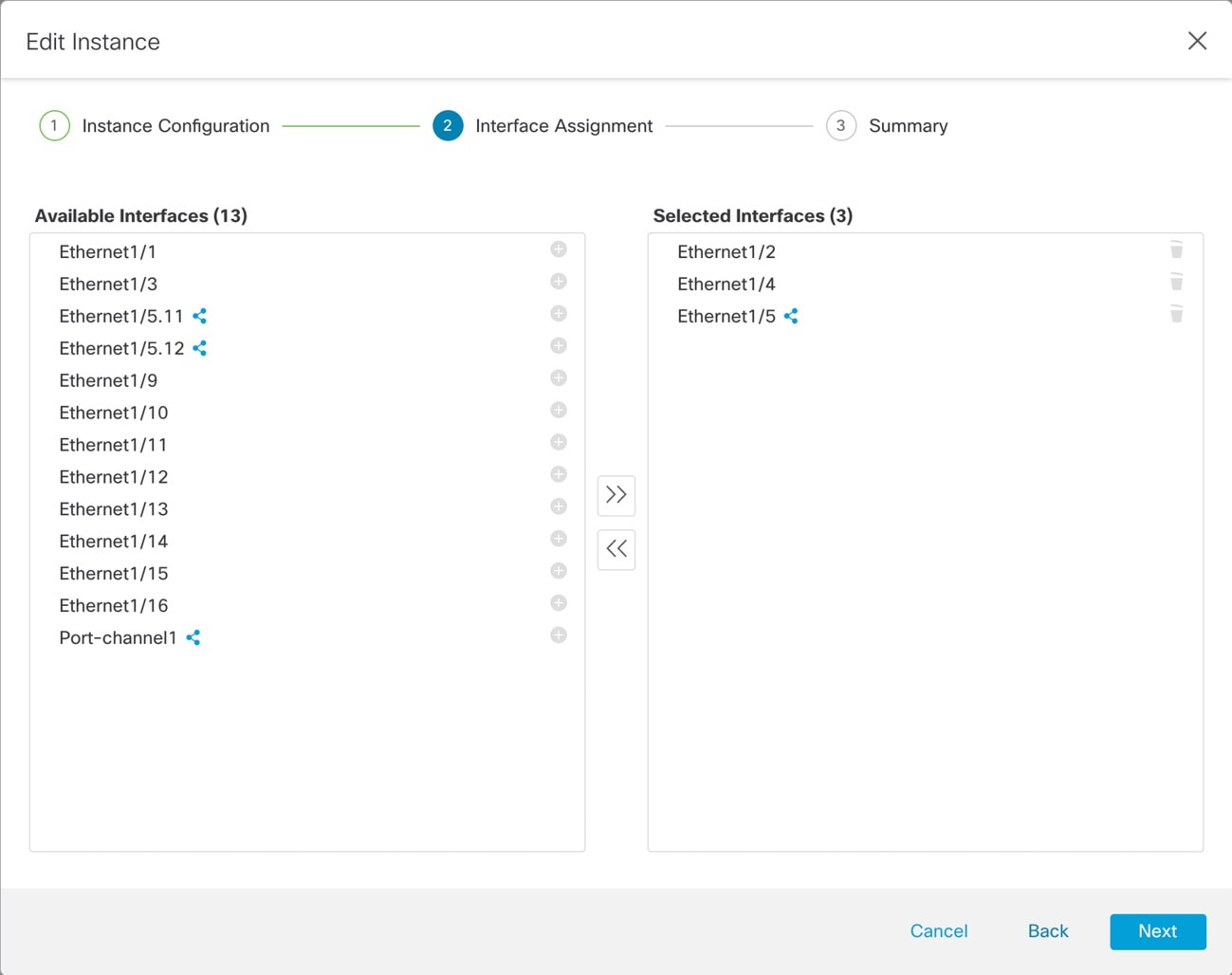

インスタンス インターフェイス

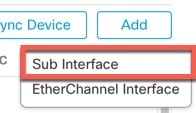

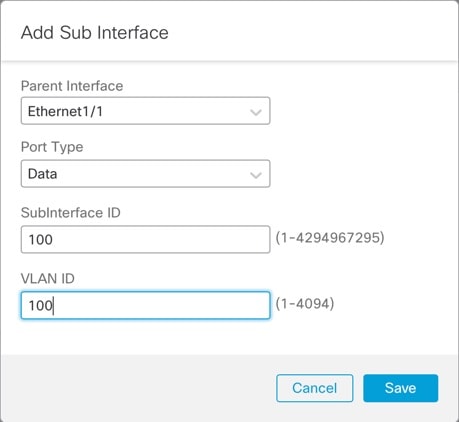

インターフェイスでの柔軟な物理インターフェイスの使用を可能にするため、シャーシで VLAN サブインターフェイスを作成し、複数のインスタンス間でインターフェイス(VLAN または物理)を共有することができます。共有インターフェイスの拡張性およびサブインターフェイスの設定を参照してください。

(注) |

この章では、シャーシ VLAN サブインターフェイスについてのみ説明します。Threat Defense インスタンス内でサブインターフェイスを個別に作成できます。詳細については、シャーシインターフェイスとインスタンス インターフェイスを参照してください。 |

インターフェイス タイプ

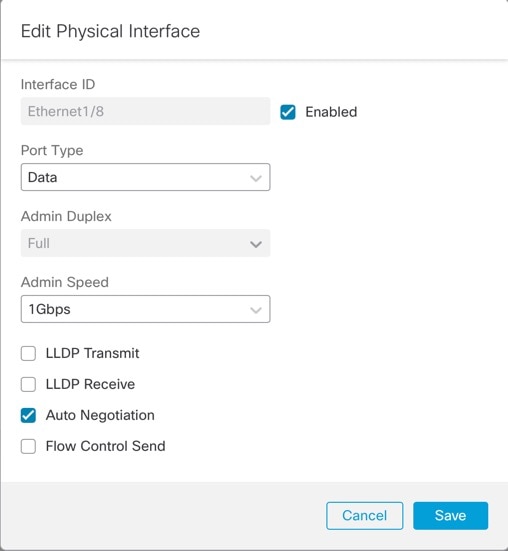

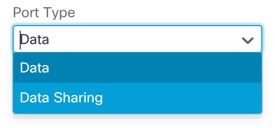

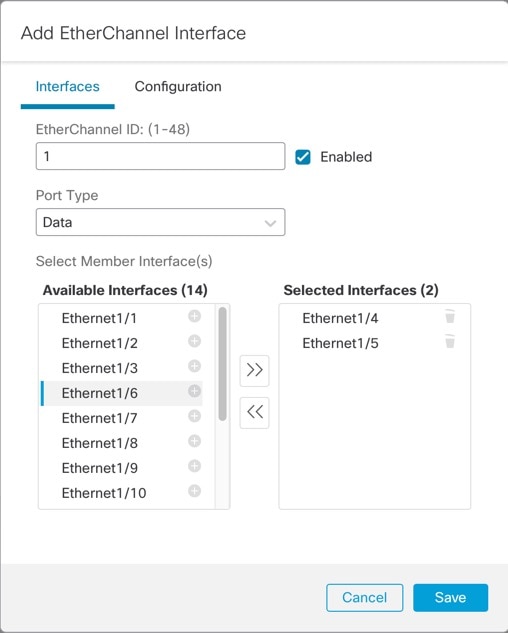

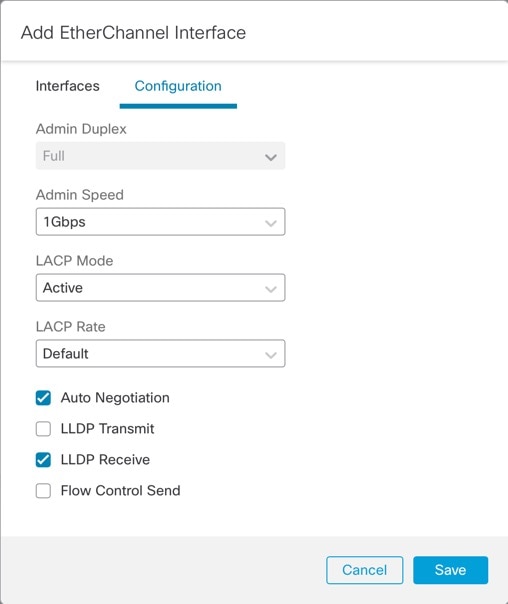

物理インターフェイス、VLAN サブインターフェイス、EtherChannel インターフェイスは、次のいずれかのタイプになります。

-

データ:通常のデータまたはフェールオーバーリンクに使用します。データインターフェイスはインスタンス間で共有できず、インスタンスはバックプレーンを介して他のインスタンスと通信できません。データ インターフェイスのトラフィックの場合、すべてのトラフィックは別のインスタンスに到達するために、あるインターフェイスでシャーシを抜け出し、別のインターフェイスで戻る必要があります。データインターフェイスに VLAN サブインターフェイスを追加して、高可用性ペアごとに個別のフェールオーバーリンクを提供できます。

-

Data-sharing:通常のデータに使用します。これらのデータインターフェイスは、1 つ以上のインスタンスで共有できます。各インスタンスは、このインターフェイスを共有する他のすべてのインスタンスと、バックプレーン経由で通信できます。共有インターフェイスは、展開可能なインスタンスの数に影響することがあります。共有インターフェイスは、ブリッジ グループ メンバー インターフェイス(トランスペアレントモードまたはルーテッドモード)、インラインセット、パッシブインターフェイス、またはフェールオーバーリンクではサポートされません。

シャーシインターフェイスとインスタンス インターフェイス

シャーシレベルで、物理インターフェイス、インスタンスの VLAN サブインターフェイス、EtherChannel インターフェイスの基本的なイーサネット設定を管理します。インスタンス内で、より高いレベルの設定を行います。たとえば、シャーシ内では Etherchannel のみを作成できます。ただし、インスタンス内の EtherChannel には IP アドレスを割り当てることができます。

以下のセクションでは、インターフェイスのシャーシとインスタンス間の連携について説明します。

VLAN サブインターフェイス

他のデバイスの場合と同様に、インスタンス内に VLAN サブインターフェイスを作成できます。

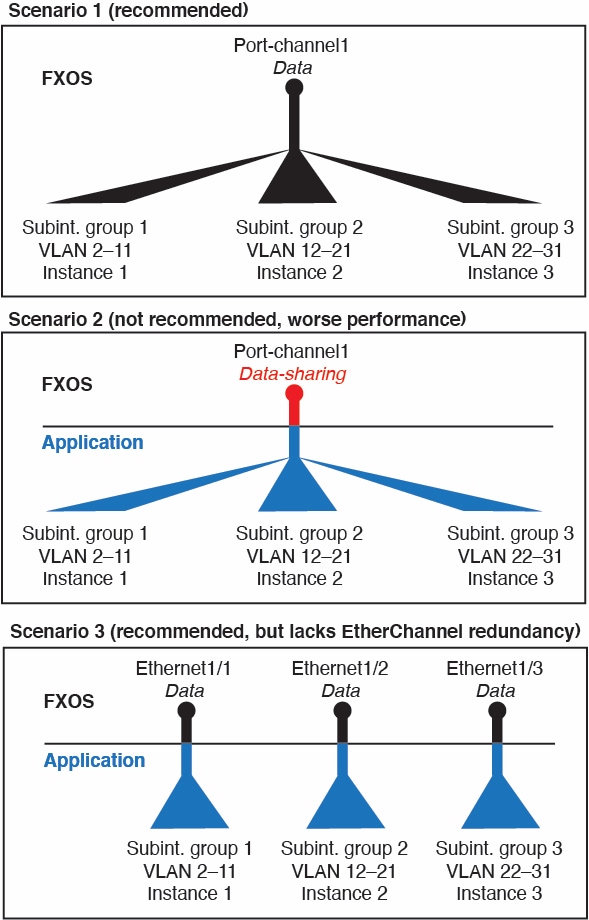

シャーシに VLAN サブインターフェイスを作成することもできます。インスタンス定義のサブインターフェイスは、シャーシ制限の対象にはなりません。サブインターフェイスを作成する場所の選択は、ネットワーク導入および個人設定によって異なります。たとえば、サブインターフェイスを共有するには、シャーシでサブインターフェイスを作成する必要があります。シャーシのサブインターフェイスを優先するもう 1 つのシナリオでは、1 つのインターフェイス上の別のサブインターフェイス グループを複数のインスタンスに割り当てます。たとえば、インスタンス A で VLAN 2-11 を、インスタンス B で VLAN 12-21 を、インスタンス C で VLAN 22-31 を使用して Port-Channel1 を使うとします。インスタンス内でこれらのサブインターフェイスを作成する場合、シャーシ内で親インターフェイスを共有しますが、これはお勧めしません。このシナリオを実現する 3 つの方法については、次の図を参照してください。

シャーシとインスタンスの独立したインターフェイスの状態

管理上、シャーシとインスタンスの両方で、インターフェイスを有効および無効にできます。インターフェイスを動作させるには、両方の場所で、インターフェイスを有効にする必要があります。インターフェイスの状態は個別に制御されるので、シャーシとインスタンスの間の不一致が生じることがあります。

インスタンス内のインターフェイスのデフォルトの状態は、インターフェイスのタイプによって異なります。たとえば、物理インターフェイスまたは EtherChannel は、インスタンス内ではデフォルトで無効になっていますが、サブインターフェイスはデフォルトで有効になっています。

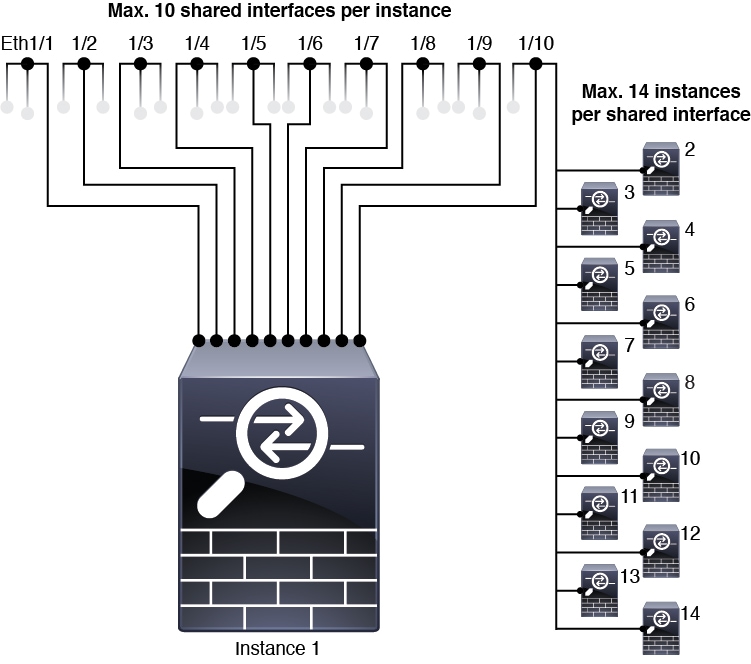

共有インターフェイスの拡張性

インスタンスは、データ共有タイプのインターフェイスを共有できます。この機能を使用して、物理インターフェイスの使用率を節約し、柔軟なネットワークの導入をサポートできます。インターフェイスを共有すると、シャーシは一意の MAC アドレスを使用して、正しいインスタンスにトラフィックを転送します。ただし、共有インターフェイスでは、シャーシ内にフルメッシュトポロジが必要になるため、転送テーブルが大きくなることがあります(すべてのインスタンスが、同じインターフェイスを共有するその他すべてのインスタンスと通信できる必要があります)。そのため、共有できるインターフェイスの数には制限があります。

転送テーブルに加えて、シャーシは VLAN サブインターフェイスの転送用に VLAN グループテーブルも保持します。 最大 500 個の VLAN サブインターフェイスを作成できます。

共有インターフェイスの割り当てに次の制限を参照してください。

共有インターフェイスのベスト プラクティス

転送テーブルの拡張性を最適にするには、共有するインターフェイスの数をできる限り少なくします。代わりに、1 つまたは複数の物理インターフェイスに最大 500 個の VLAN サブインターフェイスを作成し、コンテナインスタンスで VLAN を分割できます。

インターフェイスを共有する場合は、拡張性の高いものから低いものの順に次の手順を実行します。

-

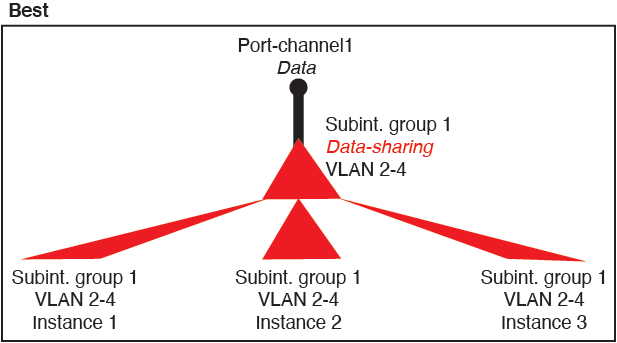

最適:単一の親の下のサブインターフェイスを共有し、インスタンスグループと同じサブインターフェイスのセットを使用します。

たとえば、同じ種類のインターフェイスをすべてバンドルするための大規模な EtherChannel を作成し、Port-Channel2、Port-Channel3、Port-Channel4 の代わりに、その EtherChannel のサブインターフェイス(Port-Channel1.2、3、4)を共有します。単一の親のサブインターフェイスを共有する場合、物理/EtherChannel インターフェイスまたは複数の親にわたるサブインターフェイスを共有するときの VLAN グループ テーブルの拡張性は転送テーブルよりも優れています。

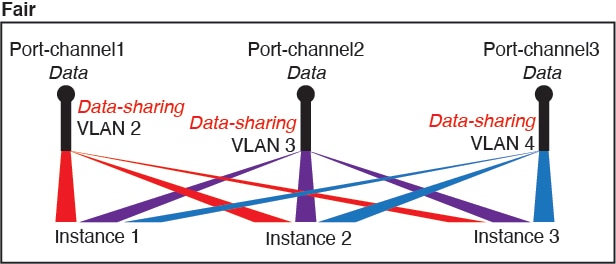

図 2. 最適:単一の親のサブインターフェイスグループを共有

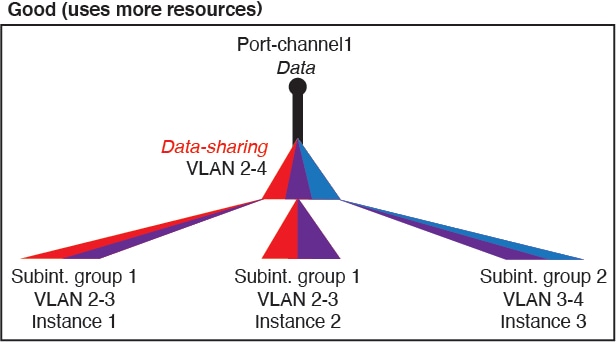

インスタンスグループと同じサブインターフェイスのセットを共有しない場合は、(VLAN グループよりも)より多くのリソースを設定で使用することになる可能性があります。たとえば、Port-Channel1.2 および 3 をインスタンス 1 および 2 と共有するとともに Port-Channel1.3 および 4 をインスタンス 3 と共有する(2 つの VLAN グループ)のではなく、Port-Channel1.2、3、および 4 をインスタンス 1、2、および 3 と共有(1 つの VLAN グループ)します。

図 3. 良好:単一の親の複数のサブインターフェイスグループを共有

-

普通:親の間でサブインターフェイスを共有します。

たとえば、Port-Channel2、Port-Channel4、および Port-Channel4 ではなく、Port-Channel1.2、Port-Channel2.3、および Port-Channel3.4 を共有します。この使用方法は同じ親のサブインターフェイスのみを共有するよりも効率は劣りますが、VLAN グループを利用しています。

図 4. 普通:個別の親のサブインターフェイスを共有

-

最悪:個々の親インターフェイス(物理または EtherChannel)を共有します。

この方法は、最も多くの転送テーブル エントリを使用します。

図 5. 最悪:親インターフェイスを共有

シャーシがパケットを分類する方法

シャーシに入ってくるパケットはいずれも分類する必要があります。その結果、シャーシは、どのインスタンスにパケットを送信するかを決定できます。

-

一意のインターフェイス:1 つのインスタンスしか入力インターフェイスに関連付けられていない場合、シャーシはそのインスタンスにパケットを分類します。ブリッジ グループ メンバー インターフェイス(トランスペアレント モードまたはルーテッド モード)、インライン セット、またはパッシブ インターフェイスの場合は、この方法を常にパケットの分類に使用します。

-

一意の MAC アドレス:シャーシは、共有インターフェイスを含むすべてのインターフェイスに一意の MAC アドレスを自動的に生成します。複数のインスタンスが同じインターフェイスを共有している場合、分類子には各インスタンスでそのインターフェイスに割り当てられた固有の MAC アドレスが使用されます。固有の MAC アドレスがないと、アップストリーム ルータはインスタンスに直接ルーティングできません。アプリケーション内で各インターフェイスを設定するときに、手動で MAC アドレスを設定することもできます。

(注) |

宛先 MAC アドレスがマルチキャストまたはブロードキャスト MAC アドレスの場合、パケットが複製されて各インスタンスに送信されます。 |

分類例

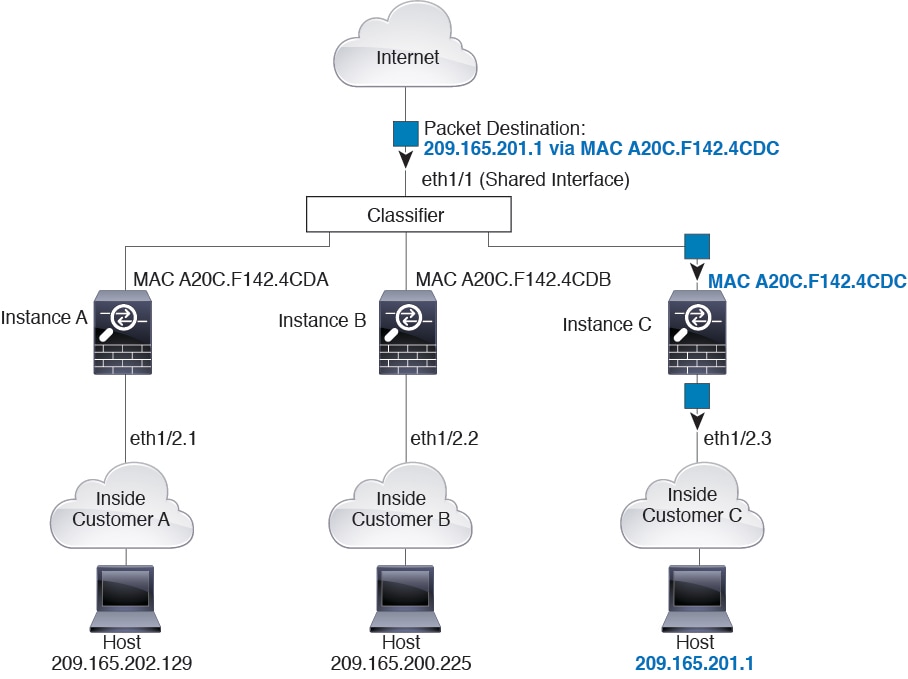

MAC アドレスを使用した共有インターフェイスのパケット分類

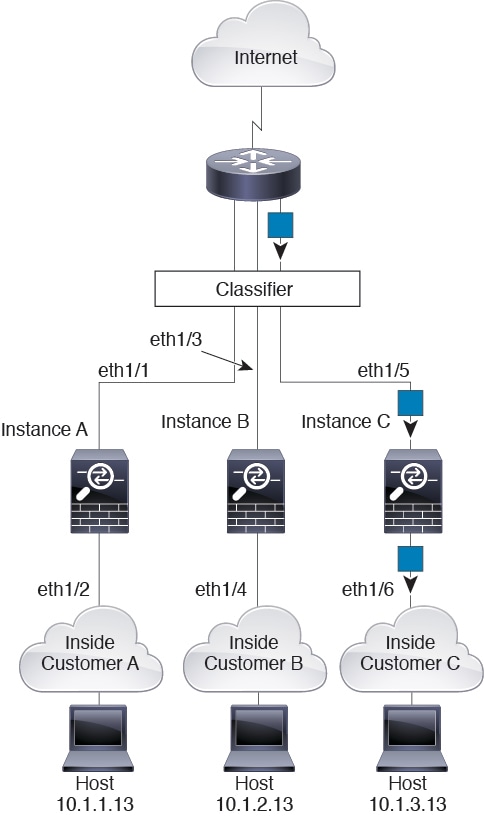

次の図に、外部インターフェイスを共有する複数のインスタンスを示します。インスタンス C にはルータがパケットを送信する MAC アドレスが含まれているため、分類子はパケットをインスタンス C に割り当てます。

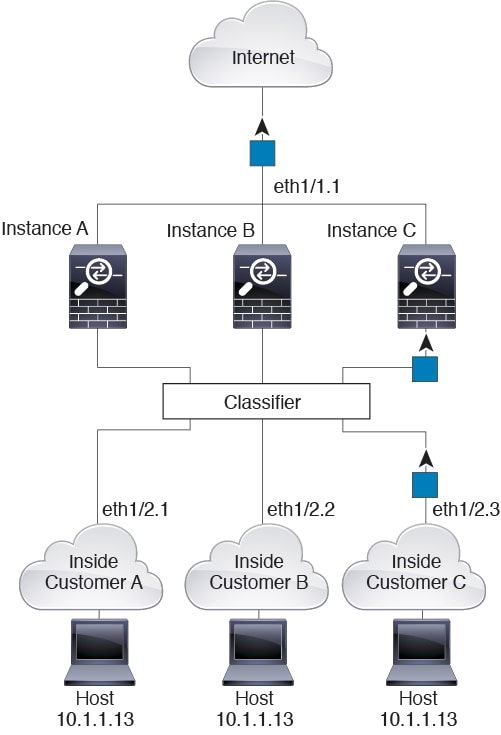

内部ネットワークからの着信トラフィック

内部ネットワークからのものを含め、新たに着信するトラフィックすべてが分類される点に注意してください。次の図に、インターネットにアクセスするネットワーク内のインスタンス C のホストを示します。分類子は、パケットをインスタンス C に割り当てます。これは、入力インターフェイスがイーサネット 1/2.3 で、このイーサネットがインスタンス C に割り当てられているためです。

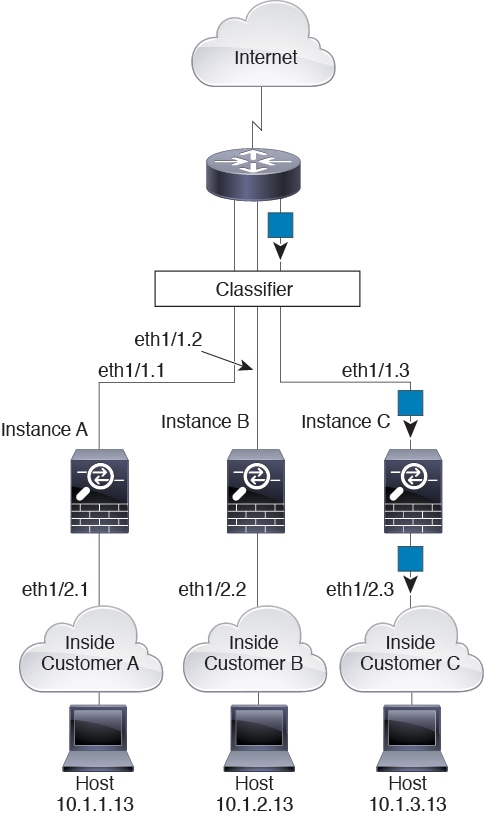

トランスペアレント ファイアウォール インスタンス

トランスペアレント ファイアウォールでは、固有のインターフェイスを使用する必要があります。次の図に、ネットワーク内のインスタンス C のホスト宛のインターネットからのパケットを示します。分類子は、パケットをインスタンス C に割り当てます。これは、入力インターフェイスがイーサネット 1/2.3 で、このイーサネットがインスタンス C に割り当てられているためです。

インラインセット

インライン セットの場合は一意のインターフェイスを使用する必要があります。また、それらのセットは物理インターフェイスか、または EtherChannel である必要があります。次の図に、ネットワーク内のインスタンス C のホスト宛のインターネットからのパケットを示します。分類子は、パケットをインスタンス C に割り当てます。これは、入力インターフェイスがイーサネット 1/5 で、このイーサネットがインスタンス C に割り当てられているためです。

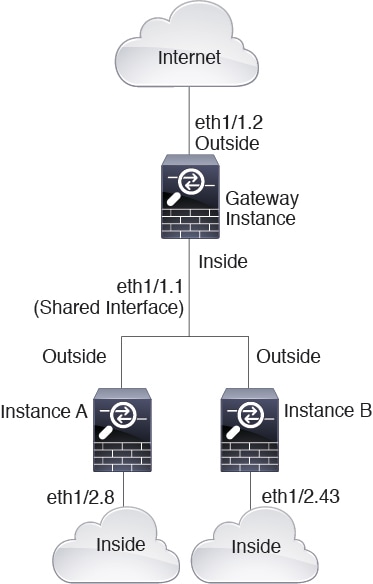

インスタンスのカスケード

別のインスタンスの前にインスタンスを直接配置することをインスタンスのカスケードと呼びます。一方のインスタンスの外部インターフェイスは、もう一方のインスタンスの内部インターフェイスと同じインターフェイスです。いくつかのインスタンスのコンフィギュレーションを単純化する場合、最上位インスタンスの共有パラメータを設定することで、インスタンスをカスケード接続できます。

次の図に、ゲートウェイの背後に 2 つのインスタンスがあるゲートウェイ インスタンスを示します。

(注) |

高可用性を備えたカスケードインスタンス(共有インターフェイスを使用)を使用しないでください。フェールオーバーが発生し、スタンバイユニットが再参加すると、MAC アドレスが一時的に重複し、停止が発生する可能性があります。代わりに、外部スイッチを使用してゲートウェイインスタンスと内部インスタンスに一意のインターフェイスを使用して、それらのインスタンス間でトラフィックを渡す必要があります。 |

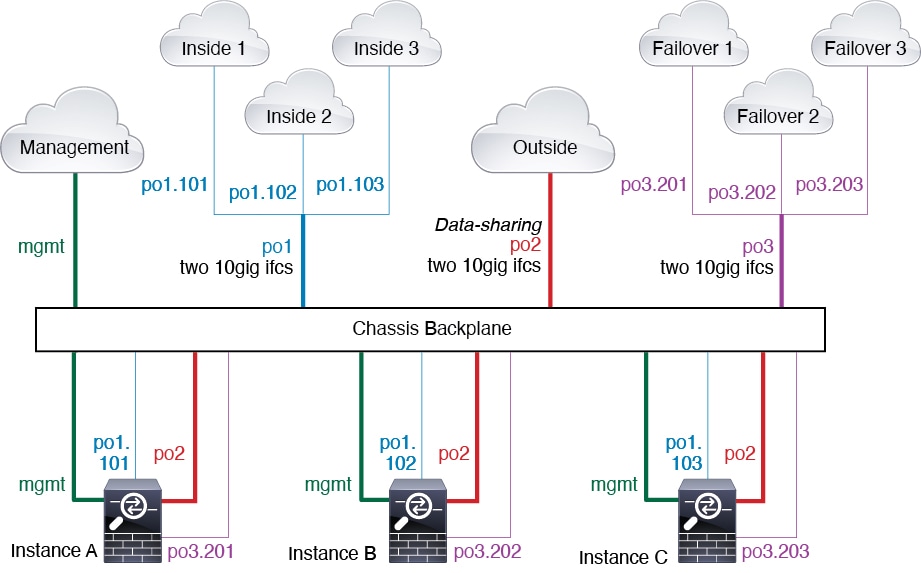

一般的な複数インスタンス展開

次の例には、ルーテッド ファイアウォール モードのコンテナ インスタンスが 3 つ含まれます。これらには次のインターフェイスが含まれます。

-

管理:すべてのインスタンスとシャーシが専用の管理インターフェイスを使用します。各インスタンス(およびシャーシ)内で、インターフェイスは同じ管理ネットワークで一意の IP アドレスを使用します。

-

内部:各インスタンスがポート チャネル 1(データ タイプ)のサブインターフェイスを使用します。この EtherChannel には 2 つの 10 ギガビット イーサネット インターフェイスが含まれます。各サブインターフェイスは別々のネットワーク上に存在します。

-

外部:すべてのインスタンスがポート チャネル 2 インターフェイス(データ共有タイプ)を使用します。この EtherChannel には 2 つの 10 ギガビット イーサネット インターフェイスが含まれます。各アプリケーション内で、インターフェイスは同じ外部ネットワークで一意の IP アドレスを使用します。

-

フェールオーバー:各インスタンスがポート チャネル 3(データ タイプ)のサブインターフェイスを使用します。この EtherChannel には 2 つの 10 ギガビット イーサネット インターフェイスが含まれます。各サブインターフェイスは別々のネットワーク上に存在します。

インスタンス インターフェイスの自動 MAC アドレス

シャーシは、各インスタンスの共有インターフェイスが一意の MAC アドレスを使用するように、インスタンス インターフェイスの MAC アドレスを自動的に生成します。

インスタンス内の共有インターフェイスに MAC アドレスを手動で割り当てると、手動で割り当てられた MAC アドレスが使用されます。後で手動 MAC アドレスを削除すると、自動生成されたアドレスが使用されます。生成した MAC アドレスがネットワーク内の別のプライベート MAC アドレスと競合することがまれにあります。この場合は、インスタンス内のインターフェイスの MAC アドレスを手動で設定してください。

自動生成されたアドレスは A2 で始まり、アドレスが重複するリスクがあるため、手動 MAC アドレスの先頭は A2 にしないでください。

シャーシは、次の形式を使用して MAC アドレスを生成します。

A2xx.yyzz.zzzz

xx.yy はユーザー定義のプレフィックスまたはシステム定義のプレフィックスであり、zz.zzzz はシャーシが生成した内部カウンタです。システム定義のプレフィックスは、IDPROM にプログラムされている Burned-in MAC アドレス内の最初の MAC アドレスの下部 2 バイトと一致します。connect fxos を使用し、次にshow module を使用して、MAC アドレスプールを表示します。たとえば、モジュール 1 について示されている MAC アドレスの範囲が b0aa.772f.f0b0 ~ b0aa.772f.f0bf の場合、システム プレフィックスは f0b0 になります。

ユーザ定義のプレフィックスは、16 進数に変換される整数です。ユーザ定義のプレフィックスの使用方法を示す例を挙げます。プレフィックスとして 77 を指定すると、シャーシは 77 を 16 進数値 004D(yyxx)に変換します。MAC アドレスで使用すると、プレフィックスはシャーシ ネイティブ形式に一致するように逆にされます(xxyy)。

A24D.00zz.zzzz

プレフィックス 1009(03F1)の場合、MAC アドレスは次のようになります。

A2F1.03zz.zzzz

マルチインスタンスモードのパフォーマンススケーリング係数

プラットフォームの最大スループット(接続数、VPN セッション数)は、アプライアンスモードのデバイスがメモリと CPU を使用するために計算されます(この値は show resource usage に示されます)。複数のインスタンスを使用する場合は、インスタンスに割り当てる CPU コアの割合に基づいてスループットを計算する必要があります。たとえば、コアの 50% でインスタンスを使用する場合は、最初にスループットの 50% を計算する必要があります。さらに、インスタンスで使用可能なスループットは、アプライアンスで使用可能なスループットよりも低い場合があります。

インスタンスのスループットを計算する方法の詳細については、https://www.cisco.com/c/en/us/products/collateral/security/firewalls/white-paper-c11-744750.html を参照してください。

インスタンスと高可用性

2 つの個別のシャーシでインスタンスを使用して高可用性を使用することができます。たとえば、10 個のインスタンスを持つシャーシを 2 つ使用する場合は、10 個の高可用性ペアを作成できます。また、高可用性インスタンスと同じシャーシにスタンドアロンインスタンスを設定することもできます。詳細な要件については、インスタンスの要件と前提条件 を参照してください。

(注) |

クラスタリングはサポートされません。 |

![[シャーシの追加(Add Chassis)]](/c/dam/en/us/td/i/400001-500000/470001-480000/470001-471000/470231.jpg)

![[シャーシの追加(Add Chassis)]](/c/dam/en/us/td/i/400001-500000/470001-480000/470001-471000/470270.jpg)

)

)

)

)

)が表示されます。

)が表示されます。

![[削除(Delete)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447585.jpg) )

)

フィードバック

フィードバック