レイヤの基本

多数の管理対象デバイスが存在する大規模な組織では、さまざまな部署や事業部門、場合によってはさまざまな企業の固有のニーズをサポートするために、多数の侵入ポリシーやネットワーク分析ポリシーが存在することがあります。両方のポリシー タイプでの設定はレイヤと呼ばれる構成要素に含まれており、それを使用することで効率的に複数のポリシーを管理することができます。

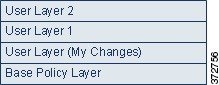

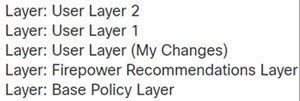

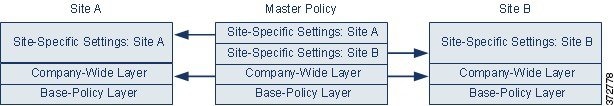

侵入ポリシーおよびネットワーク分析ポリシーのレイヤは、原則的に同じ方法で動作します。ポリシー タイプの作成および編集は、レイヤを意識せずに行えます。ポリシー設定を変更でき、ポリシーにユーザー レイヤを追加していない場合は、システムによって自動的に変更内容が単一の設定可能なレイヤ(最初は My Changes という名前が付けられています)に含められます。また、最大 200 までレイヤを追加して、それらのレイヤで設定を任意に組み合わせて構成することもできます。ユーザー レイヤのコピー、マージ、移動、削除を実行できます。最も重要なこととして、個々のユーザー レイヤを同じタイプの他のポリシーと共有できます。

![[表示(View)] ボタン](/c/dam/en/us/td/i/400001-500000/450001-460000/452001-453000/452013.jpg) )

)

)

)

![[削除(Delete)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447585.jpg) )

)

フィードバック

フィードバック