設定の展開について

すべてのデバイス設定は Management Center によって管理され、管理対象デバイスに展開されます。

展開が必要な設定変更

システムは、失効したポリシーに赤色のステータステキストでマークを付けます。このテキストには、ポリシーの更新を必要とするターゲットデバイスの数が示されます。失効ステータスをクリアするには、ポリシーをデバイスに再展開する必要があります。

展開が必要

展開が必要な設定変更には、次のものがあります。

-

アクセス コントロール ポリシー自体の変更:アクセス コントロール ルール、デフォルト アクション、ポリシー ターゲット、セキュリティ インテリジェンス フィルタリング、前処理などの詳細オプションの変更。

-

アクセス コントロール ポリシーが呼び出すポリシーの変更:SSL ポリシー、ネットワーク分析ポリシー、侵入ポリシー、ファイル ポリシー、アイデンティティ ポリシー、または DNS ポリシー。

-

呼び出されるアクセス コントロール ポリシーで使用される再利用可能オブジェクトまたは設定の変更:

-

ネットワーク、ポート、VLAN タグ、URL、地理位置情報オブジェクト

-

セキュリティ インテリジェンス リストおよびフィード

-

アプリケーション フィルタまたはディテクタ

-

侵入ポリシーの変数セット

-

ファイル リスト

-

復号関連のオブジェクトとセキュリティ ゾーン

-

-

システム ソフトウェア、侵入ルール、または脆弱性データベース(VDB)の更新。

Web インターフェイスの複数の場所からこれらの設定の一部を変更できることに留意してください。たとえば、オブジェクトマネージャ()を使用してセキュリティゾーンを変更できますが、デバイスの設定()でインターフェイスのタイプを変更すると、ゾーンも変更され、展開が必要になります。

展開が不要

次の更新では、展開は必要ありません。

-

セキュリティ インテリジェンス フィードへの自動更新およびコンテキストメニューを使用したセキュリティ インテリジェンスのグローバルのブロックリストまたはブロックしないリストへの追加

-

URL フィルタリング データへの自動更新

-

スケジュールされた位置情報データベース(GeoDB)の更新

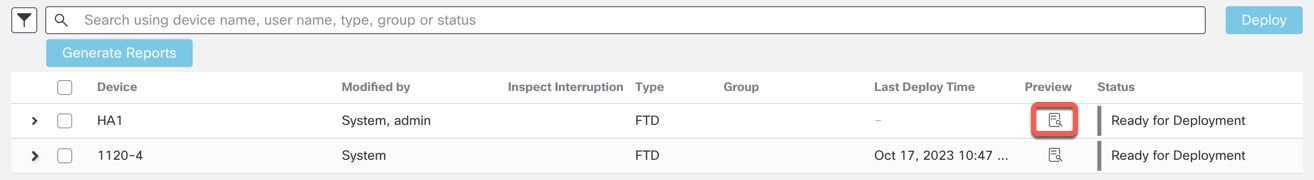

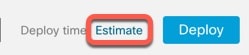

展開のプレビュー

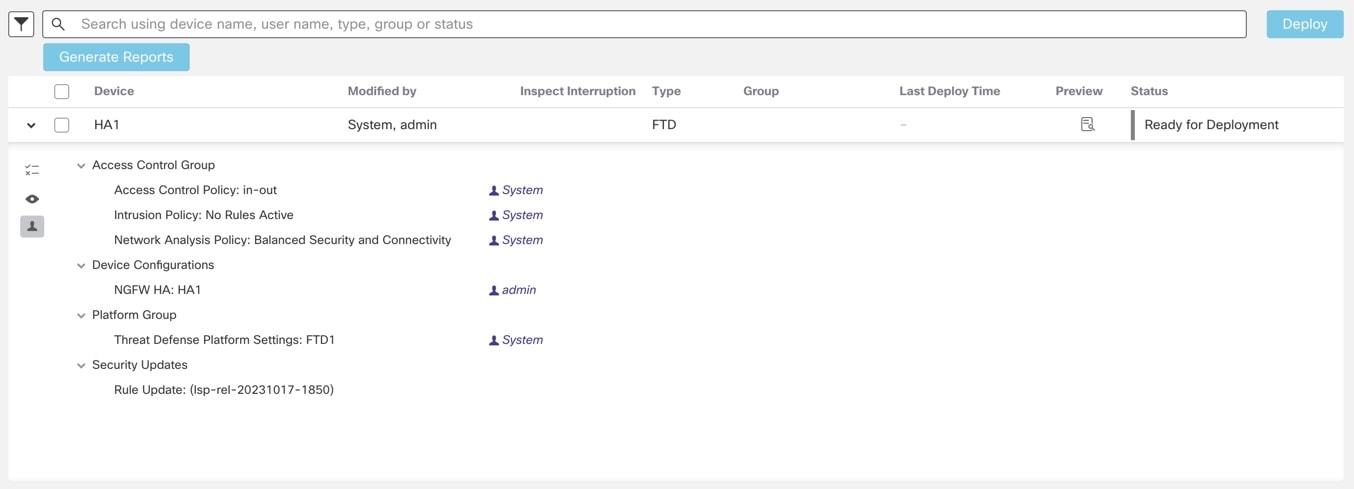

[プレビュー(Preview)] には、デバイス上に展開するポリシーとオブジェクトのすべての変更のスナップショットが表示されます。ポリシーの変更には、新しいポリシー、既存のポリシーの変更、および削除されたポリシーが含まれます。オブジェクトの変更には、ポリシーで使用される追加および変更されたオブジェクトが含まれます。未使用のオブジェクトの変更は、デバイスに展開されていないため表示されません。

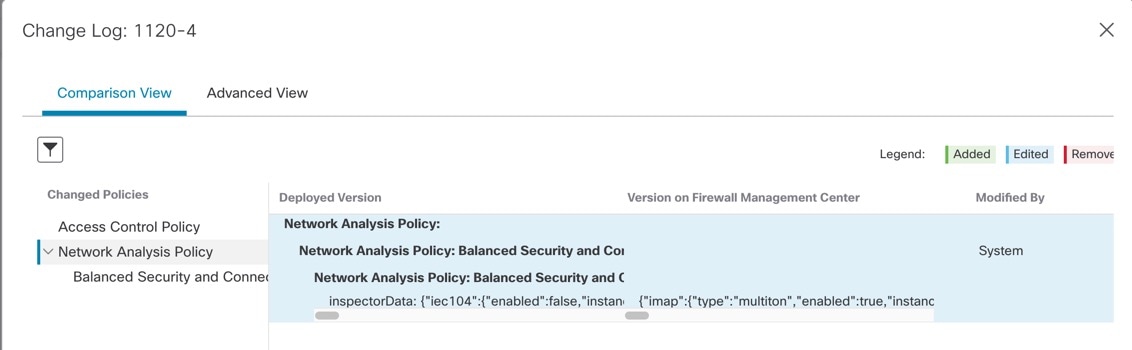

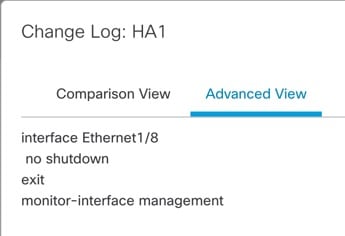

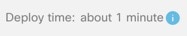

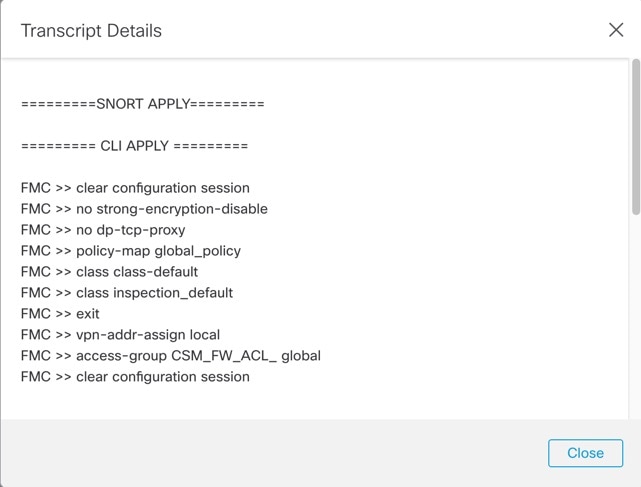

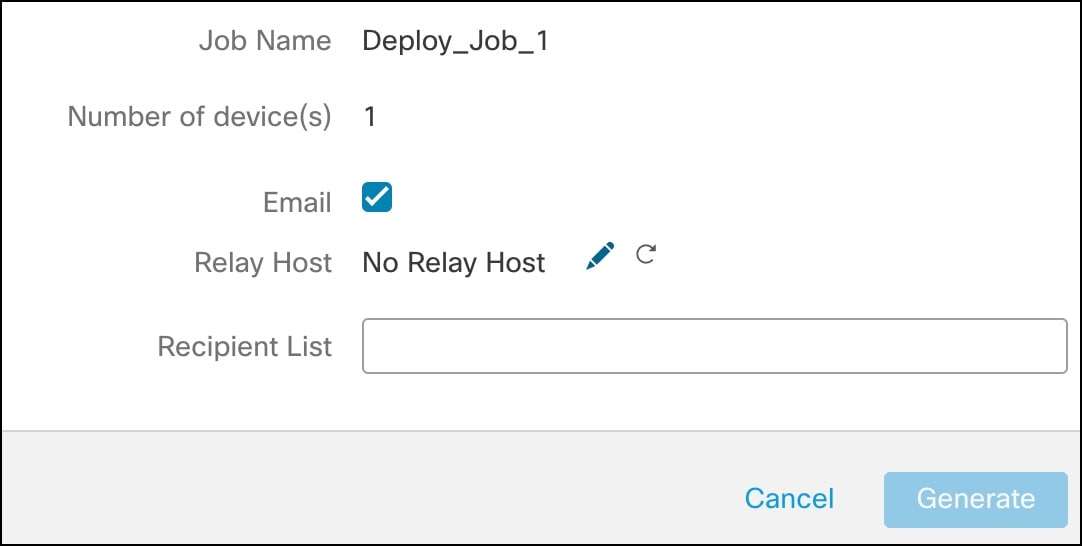

デバイスへの展開が保留されている変更の設定変更ログを表示するには、展開ジョブの横にある [プレビュー(Preview)] アイコンをクリックします。変更ログには、次のものが含まれます。

-

比較ビュー:最後の展開以降に加えられたすべてのデバイス設定変更の対照比較を表示します。

-

詳細ビュー:デバイスに適用される保留中の CLI コマンドを表示します。

展開プレビューの表示の詳細については、設定変更の展開を参照してください。

プレビューには、インターフェイスまたはプラットフォーム設定ポリシーが初めて追加されたときに、変更されていない場合でも、他の設定済みの設定とともに、すべてのデフォルト値が表示されます。同様に、高可用性関連のポリシーと設定のデフォルト値は、高可用性ペアが設定または中断した後の最初のプレビューで、変更されていない場合でも表示されます。

自動ロールバックによる変更を表示するには、展開設定の編集を参照してください。

サポートされない機能

-

オブジェクトがデバイスまたはインターフェイスに関連付けられている場合にのみ、オブジェクトの追加と属性の変更がプレビューに表示されます。オブジェクトの削除は表示されません。

-

プレビューは、次のポリシーではサポートされていません。

-

ハイ アベイラビリティ

-

ネットワーク検出

-

ネットワーク分析

-

デバイス設定

-

-

ルールレベルのユーザー情報は、侵入ポリシーでは利用できません。

-

プレビューには、ポリシー間のルールの順序変更は表示されません。

DNS ポリシーの場合、順序が変更されたルールは、ルールの追加および削除のようにプレビューリストに表示されます。たとえば、ルールの順序でルールを位置 1 から位置 3 に移動すると、そのルールが位置 1 から削除されて新しいルールとして位置 3 に追加されたように表示されます。同様に、ルールを削除すると、その下のルールは位置が変更されるため、編集済みのルールとして表示されます。変更は、ポリシーに示される最終順序で表示されます。

-

プレビューは、次の HA シナリオではサポートされていません。

-

デバイスがスタンドアロンモードになっていてチェーンが作成された場合、自動展開がトリガーされます。その特定のジョブでは、プレビューはサポートされません。[プレビュー(Preview)](

![[プレビュー(Preview)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/448001-449000/448387.jpg) )にカーソルを合わせると、HA ブートストラップ展開であり、プレビューはサポートされないことを示すメッセージが表示されます。

)にカーソルを合わせると、HA ブートストラップ展開であり、プレビューはサポートされないことを示すメッセージが表示されます。

-

設定グループ:デバイスが最初はスタンドアロンであったフローについて検討します。その後、3 つの展開が行われました。4 つ目の展開では、デバイスは HA ブートストラップ展開でした。その後、ユーザーはデバイス 5、6、および 7 を展開します。展開 7 は HA 解除展開であり、ユーザーはデバイス 8、9、および 10 を展開します。

このフローでは、4 が HA 展開だったため、3 と 5 の間のプレビューはサポートされません。同様に、8 と 3 の間のプレビューもサポートされません。プレビューは、3 から 1 と、7、6、5、4 と、10、9、8 でのみサポートされます。

-

デバイスが切断されている(HA が解除されている)場合、新しいデバイスは新規デバイスと見なされます。

-

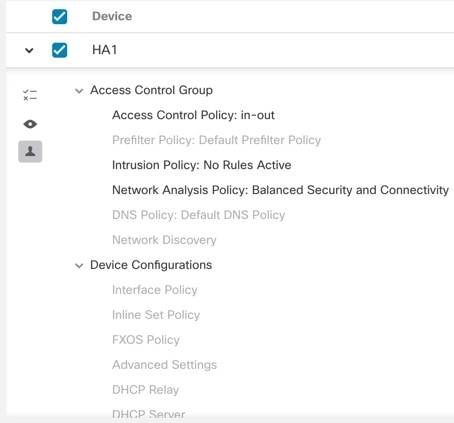

選択的ポリシーの展開

Management Center では、展開が予定されているデバイス上の変更すべてのリスト内で特定のポリシーを選択し、選択したポリシーのみを展開することができます。選択的な展開は、次のポリシーに対してのみ使用できます。

-

アクセス コントロール ポリシー

-

侵入ポリシー

-

マルウェアおよびファイル ポリシー

-

DNS ポリシー

-

アイデンティティ ポリシー

-

SSL ポリシー

-

QoS ポリシー

-

プレフィルタ ポリシー

-

ネットワーク検出

-

NAT ポリシー

-

ルーティングポリシー

-

VPN ポリシー

ポリシーを選択的に展開するには、特定の制限があります。次の表の内容に従って、選択的ポリシー導入を使用できる場合について理解します。

|

タイプ |

説明 |

シナリオ |

|---|---|---|

|

フル展開 |

特定の展開シナリオではフル展開が必要であり、Management Center はこのようなシナリオでの選択的展開をサポートしていません。このようなシナリオでエラーが発生した場合、デバイス上の展開へのすべての変更を選択して続行することもできます。 |

フル展開が必要なシナリオは次のとおりです。

|

|

関連付けられたポリシーの展開 |

Management Center は、相互に関連する相互依存ポリシーを特定します。相互に関連するポリシーのいずれかを選択すると、残りの相互に関連するポリシーが自動的に選択されます。 |

関連付けられたポリシーが自動的に選択されるシナリオは次のとおりです。

複数のポリシーが自動的に選択されるシナリオは次のとおりです。

|

|

相互依存ポリシーの変更(色分けされたタグを使用して表示) |

Management Center は、ポリシー間および共有オブジェクトとポリシー間の依存関係を動的に検出します。オブジェクトまたはポリシーの相互依存性は、色分けされたタグを使用して表示されます。 |

色分けされた相互依存ポリシーまたはオブジェクトが自動的に選択されるシナリオは次のとおりです。

|

|

アクセスポリシーグループの仕様 |

[ポリシーの表示または非表示(Show or Hide Policy)]( |

アクセスポリシーグループのポリシーのシナリオと想定される動作は次のとおりです。

|

システムユーザー名

Management Center では、次の動作に関してユーザー名が「system」と表示されます。

-

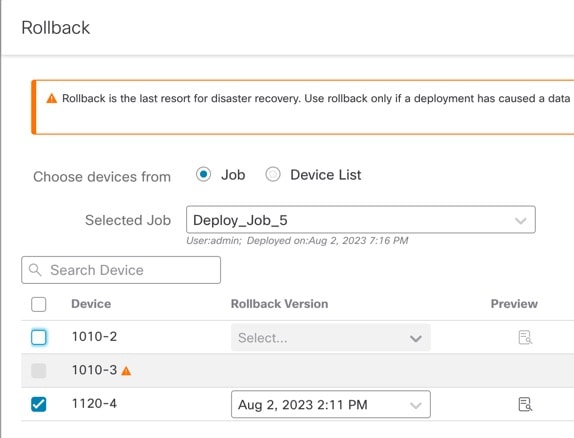

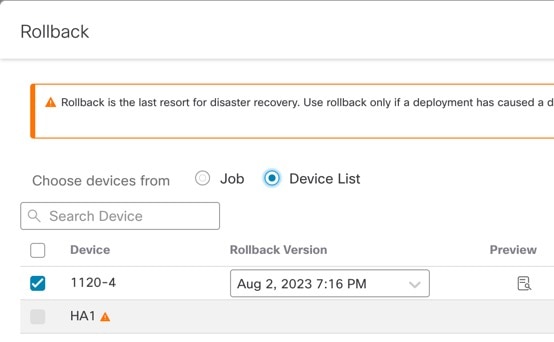

ロールバック(Rollback)

-

アップグレード

-

Threat Defense バックアップおよび復元

-

SRU の更新

-

LSP の更新

-

VDB の更新

アプリケーションディテクタの自動有効化

アプリケーション制御の実行時に必要なディテクタが無効になっている場合、システムは、ポリシーの展開時にシステムによって提供される適切なディテクタを自動的に有効にします。存在しない場合、システムはそのアプリケーション対応で最近変更されたユーザ定義のディテクタを有効にします。

ネットワーク検出ポリシーの変更によるアセットの再検出

ネットワーク検出ポリシーに変更を展開する場合、システムは、監視対象ネットワーク内のホストのネットワーク マップから MAC アドレス、TTL、およびホップ情報を削除してから、再検出を行います。また、影響を受ける管理対象デバイスは、まだ Management Center に送信されていない検出データを破棄します。

Snort 再起動のシナリオ

管理対象デバイス上の Snort プロセスと呼ばれるトラフィック インスペクション エンジンが再起動すると、プロセスが再開されるまでインスペクションが中断されます。 この中断中にトラフィックがドロップされるか、それ以上インスペクションが行われずに受け渡されるかは、ターゲット デバイスがトラフィックを処理する方法に応じて異なります。詳細はSnort の再起動によるトラフィックの動作を参照してください。 また、Snort プロセスが再起動するかどうかに関係なく、展開時にリソース需要が高まった結果、いくつかのパケットがインスペクションを実行せずにドロップされることがあります。

次の表に示すいずれかのシナリオでは、Snort プロセスが再起動されます。

|

再起動のシナリオ |

詳細情報 |

|---|---|

|

Snort プロセスの再起動が必要な特定の設定を展開した場合。 |

|

|

Snort プロセスを直ちに再起動するように設定を変更した場合。 |

|

|

現在展開されている自動アプリケーション バイパス(AAB)設定のトラフィックをアクティブにした場合。 |

|

|

「RAM ディスクへの接続イベントのロギング」機能の有効化または無効化。 |

『Troubleshoot Drain of FMC Unprocessed Events』の「Log to Ramdisk」を参照してください。 |

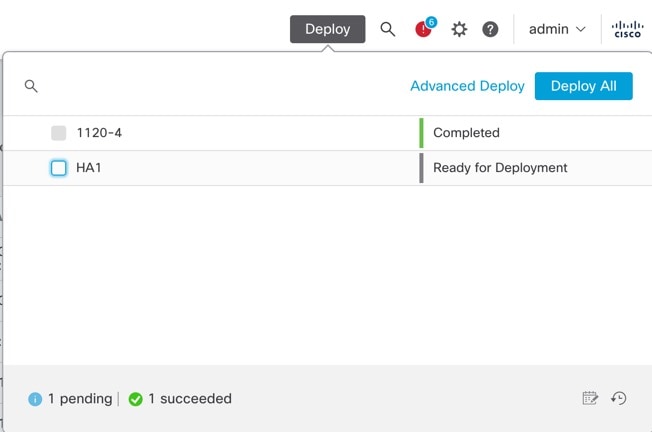

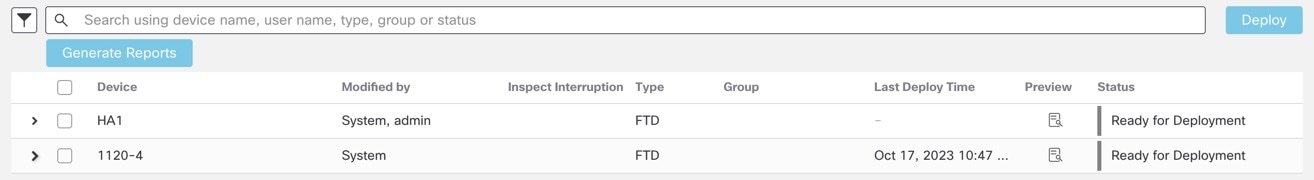

デバイスの再起動の警告

展開時、展開ページの [検査の中断(Inspect Interruption)] 列に、構成を展開したときに Threat Defense デバイスで Snort プロセスが再起動するかどうかが表示されます。Snort プロセスと呼ばれるトラフィック インスペクション エンジンが再起動すると、プロセスが再開されるまでインスペクションが中断されます。トラフィックが中断されるか中断中にインスペクションなしで受け渡されるかどうかは、デバイスがトラフィックを処理する方法によって変わります。展開の続行、展開のキャンセル、および設定の変更を実行できます。または、展開によるネットワークへの影響が最小となる時間まで展開を遅らせることができます。

[インスペクションの中断(Inspect Interruption)] 列に [あり(Yes)] と表示されているときにデバイス設定リストを展開すると、Snort プロセスを再起動する特定の設定タイプが [検査の中断(Inspect Interruption)](![[検査の中断(Inspect Interruption)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447700.jpg) ) と共に表示されます。このアイコンにマウスポインタを合わせると、設定を展開するときにトラフィックが中断される可能性があるというメッセージが表示されます。

) と共に表示されます。このアイコンにマウスポインタを合わせると、設定を展開するときにトラフィックが中断される可能性があるというメッセージが表示されます。

次の表に、インスペクション中断の警告を[展開(Deploy)] ページに表示する方法を示します。

|

タイプ |

インスペクションの中断 |

説明 |

|---|---|---|

|

Threat Defense |

[検査の中断(Inspect Interruption)]( |

少なくとも 1 つの設定は、展開するとデバイスでインスペクションが中断します。また、デバイスがトラフィックを処理する方法によって、トラフィックが中断されることがあります。デバイス設定リストを展開して、詳細を確認できます。 |

|

-- |

展開されている設定は、デバイスのトラフィックを中断しません。 |

|

|

不明 |

システムは、展開されている設定がデバイスのトラフィックを中断するかどうか特定できません。 最初の展開の前の、ソフトウェア アップグレードの後に、または場合によってはサポート コール中に、不明ステータスが表示されます。 |

|

|

[エラー(Error)]( |

内部エラーにより、システムはステータスを特定できません。 操作をキャンセルして再度 [展開(Deploy)] をクリックすると、システムは [インスペクションの中断(Inspect Interruption)] ステータスを特定しなおすことができます。問題が解決しない場合は、サポートにご連絡ください。 |

|

|

センサー |

-- |

センサーとして識別されるデバイスは Threat Defense デバイスではありません。システムは、構成を展開するとこのデバイスのトラフィックが中断されるかどうかを特定しません。 |

すべてのデバイスタイプの Snort プロセスを再起動する全設定の詳細については、展開またはアクティブ化された際に Snort プロセスを再起動する設定 を参照してください。

ポリシー適用中のトラフィックの検査

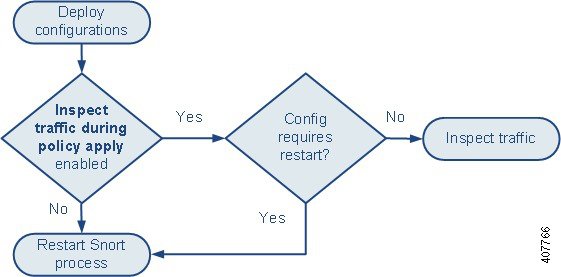

[ポリシー適用時にトラフィックを検査(Inspect traffic during policy apply)] は、管理対象デバイスが設定変更の展開時にトラフィックを検査できるようにするための詳細アクセス コントロール ポリシーの一般設定です。これは、展開する設定で Snort プロセスの再起動が不要な場合に限ります。このオプションは、次のように設定できます。

-

[有効(Enabled)]:特定の設定で Snort 処理を再起動する必要な場合を除き、トラフィックは展開時に検査されます。

展開する設定に Snort の再起動が必要でなければ、システムは現在展開されているアクセス コントロール ポリシーを使用してトラフィックを検査し、導入中に、展開しているアクセス コントロール ポリシーに切り替えます。

-

[無効(Disabled)]:展開時にトラフィックは検査されません。Snort プロセスは展開時に必ず再起動されます。

次の図に、[ポリシー適用時にトラフィックを検査(Inspect traffic during policy apply)] を有効にした場合と無効にした場合の Snort の再起動の仕組みを示します。

注意 |

展開する際にリソースを要求すると、いくつかのパケットがインスペクションなしでドロップされることがあります。また、一部のコンフィギュレーションを展開すると、トラフィックのインスペクションを中断する Snort プロセスが再開します。この中断中にトラフィックがドロップされるか、それ以上インスペクションが行われずに受け渡されるかは、ターゲット デバイスがトラフィックを処理する方法に応じて異なります。Snort の再起動によるトラフィックの動作および展開またはアクティブ化された際に Snort プロセスを再起動する設定を参照してください。 |

Snort の再起動によるトラフィックの動作

次の表に、Snort プロセスが再起動した場合のさまざまなデバイスのトラフィックの処理方法を示します。

|

インターフェイスの設定 |

再起動によるトラフィックの動作 |

|---|---|

|

inline: Snort Fail Open: Down: disabled |

ドロップされる |

|

inline: Snort Fail Open: Down: enabled |

検査なしで受け渡される Snort がダウンしていることをシステムが認識するまでに、一部のパケットがバッファ内で数秒間遅延することがあります。この遅延は、負荷分散によって異なります。ただし、バッファされたパケットは最終的に渡されます。 |

|

ルーテッド、トランスペアレント(EtherChannel、冗長、サブインターフェイスを含む):preserve-connection は enabled(configure snort preserve-connection enable 、デフォルト) 詳細については、Cisco Secure Firewall Threat Defense コマンドリファレンスを参照してください。 |

既存の TCP/UDP フロー:Snort がダウンしている間、1 つでもパケットが着信すると、検査なしで渡されます。 新規 TCP/UDP フローとすべての非 TCP/UDP フロー:ドロップされる preserve-connection が有効になっている場合でも、次のトラフィックはドロップされることに注意してください。

|

|

ルーテッド、トランスペアレント(EtherChannel、冗長、サブインターフェイスを含む):preserve-connection は disabled(configure snort preserve-connection disable ) |

ドロップされる |

|

inline: tap mode |

すぐにパケットを出力し、バイパス Snort をコピーする |

|

パッシブ |

中断なし、インスペクションなし |

(注) |

Snort が再起動中に Snort プロセスがダウンした場合のトラフィックの処理に加え、Snort プロセスがビジーの場合、[Snort フェールオープン(Snort Fail Open)] の [ビジー(Busy)] オプション(インラインセットを設定します。を参照)の設定によってはトラフィックが検査なしで転送されたり、ドロップされたりすることがあります。デバイスは、フェールセーフ オプションまたは Snort フェールオープン オプションの両方ではなくいずれかをサポートします。 |

(注) |

設定の導入時に Snort プロセスがビジーになったが、ダウンしなかった場合、CPU の合計負荷が 60 % を超えると一部のパケットがルーテッド、スイッチド、またはトランスペアレント インターフェイスでドロップする場合があります。 |

警告 |

Snort ルールの更新中は、システムを再起動しないでください。 |

Snort が十分な速度でパケットを処理できない場合、Snort ビジードロップが発生します。処理の遅延が原因で Snort がビジー状態にあるかどうか、またはコールブロッキングが原因でスタックしているかどうかは、Lina で認識されません。伝送キューがいっぱいになると、Snort ビージードロップが発生します。送信キューの使用率に基づいて、Lina はキューがスムーズに処理されている場合にアクセスを試みます。

展開またはアクティブ化された際に Snort プロセスを再起動する設定

AAB 以外の構成を展開すると、Snort プロセスが再起動されます。AAB の展開自体には再起動が伴いませんが、パケットの遅延が大きすぎると、現在展開されている AAB 設定がアクティブになり、Snort プロセスが部分的に再起動されます。

アクセス コントロール ポリシーの詳細設定

-

[ポリシー適用時にトラフィックのインスペクションを実行する(Inspect traffic during policy apply)] が無効な場合に展開します。

-

SSL ポリシーを追加または削除します。

ファイルポリシー(File Policy)

次のいずれかの構成の最初または最後を展開します。これらのファイル ポリシー構成を展開しても再起動は発生しませんが、非ファイル ポリシー構成を展開すると再起動が発生する可能性があることに注意してください。

-

次のいずれかの操作を行います。

-

展開されたアクセス コントロール ポリシーに 1 つ以上のファイル ポリシーが含まれている場合は、[アーカイブを検査する(Inspect Archives)] を有効または無効にします。

-

[アーカイブを検査する(Inspect Archives)] が有効になっている場合は、最初のファイルポリシールールを追加するか、または最後のファイルポリシー ルールを削除します([アーカイブを検査する(Inspect Archives)] が有意味であるためには 1 つ以上のルールが必要であることに注意してください)。

-

-

[ファイルを検出(Detect Files)] または [ファイルをブロック(Block Files)] ルールで、[ストア ファイル(Store files)] を有効または無効にします。

-

[マルウェアクラウドのルックアップ(Malware Cloud Lookup)] または [マルウェアをブロック(Block Malware)] ルールアクションと、分析オプション([Spero 分析または MSEXE(Spero Analysis or MSEXE)]、[ダイナミック分析(Dynamic Analysis)] または [ローカルマルウェア分析(Local Malware Analysis)])またはストアファイルオプション([マルウェア(Malware)]、[不明(Unknown)]、[クリーン(Clean)] または [カスタム(Custom)])を組み合わせた最初のアクティブファイルルールを追加するか、または最後のアクティブ ファイル ルールを削除します。

これらのファイルポリシー構成をセキュリティゾーンまたはトンネルゾーンに展開するアクセス コントロール ルールによって再起動が発生するのは、構成が次の条件を満たす場合だけであることに注意してください。

-

アクセス コントロール ルールに含まれる送信元または宛先セキュリティゾーンは、ターゲットデバイス上のインターフェイスに関連付けられたセキュリティゾーンと一致する必要があります。

-

アクセス コントロール ルールに含まれる宛先ゾーンが [任意(any)] でないかぎり、ルールに含まれる送信元トンネルゾーンは、プレフィルタポリシーに含まれるトンネルルールに割り当てられているトンネルゾーンと一致する必要があります。

ID ポリシー

-

SSL 復号が無効になっている場合(つまり、アクセス コントロール ポリシーに SSL ポリシーが含まれていない場合)は、最初のアクティブ認証ルールを追加するか、または最後のルールを削除します。

アクティブな認証ルールに [アクティブ認証(Active Authentication)] ルールアクションが含まれるか、[パッシブ/VPNアイデンティティを確立できない場合にアクティブ認証を使用(Use active authentication if passive or VPN identity cannot be established)] が選択された [パッシブ認証(Passive Authentication)] ルールアクションが含まれます。

ネットワーク検出

-

ネットワーク検出ポリシーを使用して、HTTP、FTP、または MDNS プロトコル経由で権限のないトラフィックベースのユーザ検出を有効または無効にします。

デバイス管理

-

MTU:デバイス上のすべての非管理インターフェイスの中で最大の MTU 値を変更します。

-

自動アプリケーションバイパス(AAB):現在展開されている AAB 構成は、Snort プロセスの誤動作またはデバイスの誤設定により、単一のパケットが過度の処理時間を使用した場合にアクティブになります。その結果、Snort プロセスが部分的に再起動され、非常に大きい遅延が緩和されるか、または完全なトラフィックの停止が防止されます。この部分的な再起動により、デバイスがトラフィックをどのように処理するかに応じて、いくつかのパケットがインスペクションなしで通過するか、またはドロップされます。

変更点

-

システムアップデート:新しいバージョンの Snort バイナリまたはデータ収集ライブラリ(DAQ)を含むソフトウェアアップデートの後に初めて構成を展開します。

-

VDB:Snort 2 を実行している管理対象デバイスでは、管理対象デバイスに適用可能な変更を含む、脆弱性データベース(VDB)更新のインストール後に初めて構成を展開すると、検出エンジンの再起動が必要になるため、一時的にトラフィックが中断する可能性があります。そのため、インストールを開始するために Management Center を選択すると、警告メッセージが表示されます。展開ダイアログは、VDB 変更が保留中の場合、Threat Defense デバイスに関する追加の警告を表示します。Management Center にのみ適用される VDB の更新では検出エンジンの再起動が行われないため、更新を展開できません。

Snort 3 を実行している管理対象デバイスでは、脆弱性データベース(VDB)更新のインストール後に初めて構成を展開すると、一時的にアプリケーションの検出が中断する可能性がありますが、トラフィックは中断しません。

変更により Snort プロセスがただちに再起動する場合

以下の変更を行うと、展開プロセスを経ることなく Snort プロセスが直ちに再起動されます。 再起動がトラフィックにどのような影響を与えるかは、ターゲット デバイスがトラフィックを処理する方法によって異なります。詳細はSnort の再起動によるトラフィックの動作を参照してください。

-

アプリケーションまたはアプリケーション ディテクタに関する次の操作のいずれかを実行します。

-

システムまたはカスタム アプリケーション ディテクタを有効または無効にします。

-

アクティブ化されたカスタム ディテクタを削除します。

-

アクティブ化されたカスタム ディテクタを保存して再アクティブ化します。

-

ユーザ定義のアプリケーションを作成します。

この操作を続けると管理対象のすべてのデバイスで Snort プロセスが再起動するという警告メッセージが表示され、キャンセルが可能になります。再起動は、現在のドメインまたはその子ドメインのいずれかの管理対象デバイスで発生します。

-

-

Threat Defense ハイアベイラビリティペアを作成または解除します。

ハイアベイラビリティペアの作成を続行すると、プライマリデバイスとセカンダリデバイスで Snort プロセスが再起動され、キャンセルすることができるという警告が表示されます。

![[ポリシーの表示または非表示(Show or Hide Policy)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447699.jpg) )

)![[エラー(Error)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/446001-447000/446465.jpg) )

)

![[ポリシーの選択(Policy selection)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447698.jpg) )

)

![[展開を強制(Force Deploy)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/448001-449000/448216.jpg) )

)![[Deployment History] アイコン](/c/dam/en/us/td/i/400001-500000/470001-480000/476001-477000/476471.jpg) )

)![[展開履歴(Deployment History)]](/c/dam/en/us/td/i/400001-500000/470001-480000/476001-477000/476498.jpg)

![[展開履歴(Deployment History)]](/c/dam/en/us/td/i/400001-500000/470001-480000/476001-477000/476497.jpg)

![[拡張(Expand)]](/c/dam/en/us/td/i/400001-500000/470001-480000/476001-477000/476499.jpg)

![[トランスクリプトの詳細(Transcript Details)] アイコン](/c/dam/en/us/td/i/400001-500000/470001-480000/476001-477000/476501.jpg)

![[プレビュー(Preview)] アイコン](/c/dam/en/us/td/i/400001-500000/470001-480000/476001-477000/476502.jpg)

![[その他(More)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/448001-449000/448310.jpg) )

)

![[編集(Edit)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/448001-449000/448235.jpg) )

)

![[レポート(Report)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/446001-447000/446566.jpg) )

) フィードバック

フィードバック