復号ポリシーについて

復号ポリシーにより、ネットワーク上の暗号化トラフィックの処理方法が決まります。1 つ以上の復号ポリシーを設定し、復号ポリシーをアクセス コントロール ポリシーに関連付けてから、そのアクセス コントロール ポリシーを管理対象デバイスに展開できます。デバイスで TCP ハンドシェイクが検出されると、アクセス コントロール ポリシーは最初にトラフィックを処理して検査します。次に TCP 接続上で TLS/SSL 暗号化セッションが識別された場合は、復号ポリシーが引き継いで暗号化トラフィックの処理および復号が実行されます。

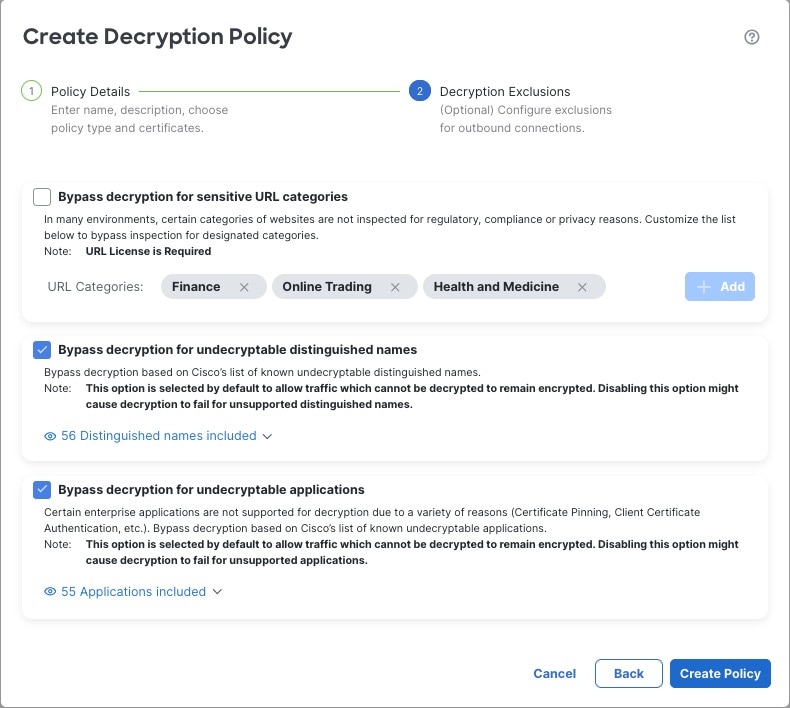

着信トラフィックを復号するルール([復号 - 既知のキー(Decrypt - Known Key)] ルールアクション)および発信トラフィック([復号 - 再署名(Decrypt - Resign)] ルールアクション)など、複数のルールを同時に作成できます。[復号しない(Do Not Decrypt)] または他のルールアクション([ブロック(Block)] や [モニター(Monitor)] など)を使用してルールを作成する場合は、空の復号ポリシーを作成してからルールを追加します。

[復号しない(Do Not Decrypt)] ポリシーの例

以下は、[復号しない(Do Not Decrypt)] ルールアクションを使用した復号ポリシーの例です。

![[復号しない(Do Not Decrypt)] ルールアクションでは、トラフィックは復号されることなくファイアウォールを通過します。アクセス コントロール ポリシーにより、トラフィックの検査の有無が決定されます。](/c/dam/en/us/td/i/400001-500000/460001-470000/465001-466000/465003.jpg)

最も単純な復号ポリシーでは、次の図に示されているように、展開先のデバイスは単一のデフォルトアクションで暗号化トラフィックを処理するように指示されます。デフォルト アクションの設定では、それ以上のインスペクションなしで復号可能トラフィックをブロックするか、復号されていない復号可能トラフィックをアクセス コントロールで検査するように指定できます。システムは、暗号化されたトラフィックを許可するか、またはブロックできます。デバイスは復号できないトラフィックを検出すると、トラフィックをそれ以上のインスペクションなしでブロックするか、あるいは復号しないままにして、アクセス コントロールによる検査を行います。

![[削除(Delete)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447373.jpg) )

)

![このサンプル復号ポリシーには、選択したネットワークとポートに一致するトラフィックに適用される 1 つの [復号 - 再署名(Decrypt - Resign)] ルールがあります。このルールでは、トラフィックを復号した後、指定した内部証明書オブジェクトで署名して再暗号化します。復号から除外するように指定したトラフィックに [復号しない(Do Not Decrypt)] ルールが追加されます。](/c/dam/en/us/td/i/400001-500000/460001-470000/466001-467000/466943.jpg)

![証明書署名要求から内部 CA をインストールするには、内部 CA の名前の横にある [編集(Edit)] をクリックします。](/c/dam/en/us/td/i/400001-500000/460001-470000/465001-466000/465016.jpg)

)

)

フィードバック

フィードバック