Secure Firewall Threat Intelligence Director の概要

Secure Firewall Threat Intelligence Director は脅威インテリジェンス データを操作可能にし、インテリジェンス データの集約、防衛アクションの設定、環境内の脅威の分析を支援します。この機能は、Firepower の他の機能を補完するもので、脅威に対する追加の防衛線を提供します。

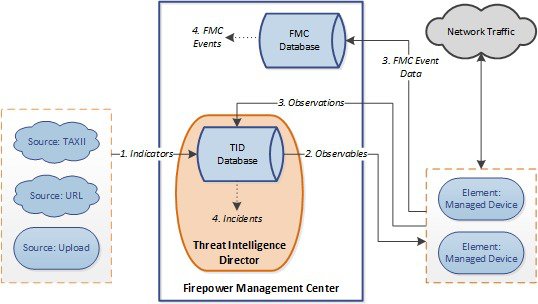

Threat Intelligence Director をホスティング プラットフォームに設定すると、脅威インテリジェンス ソースからデータが取り込まれ、設定されたすべての管理対象デバイス(要素)にそのデータが公開されます。このリリースでサポートされているホスティング プラットフォームと要素の詳細については、プラットフォーム、要素、およびライセンスに関する要件 を参照してください。

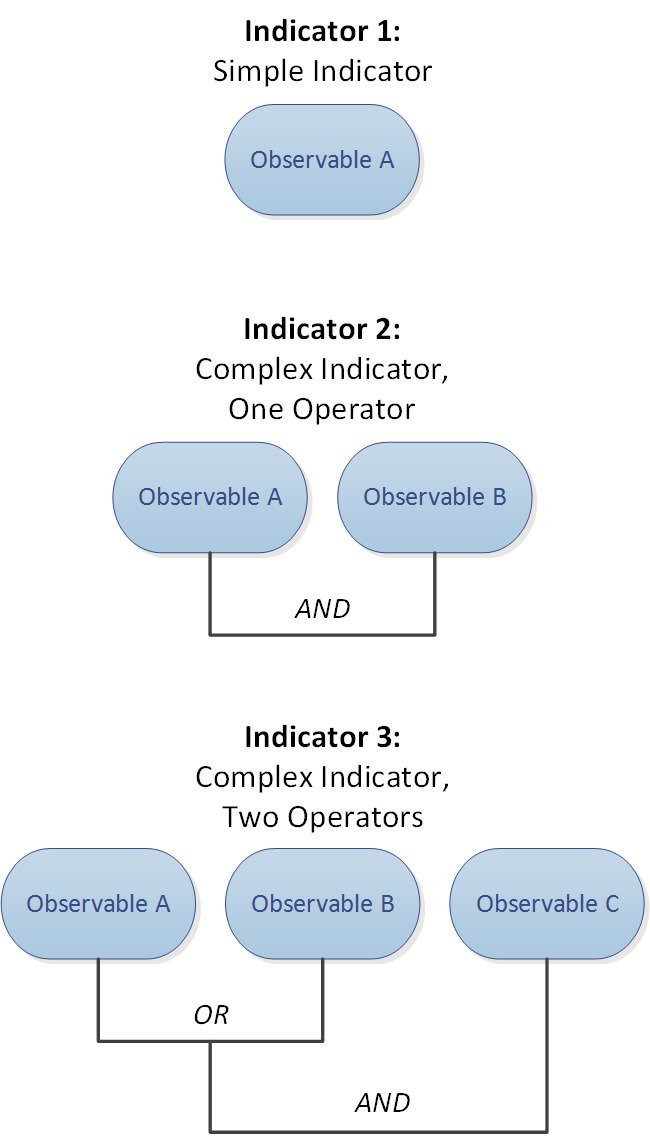

ソースには、オブザーバブルを含むインジケータが含まれています。インジケータは、脅威に関連するすべての特性を伝達し、個々のオブザーバブルは、その脅威に関連付けられた個々の特性(例えば、SHA-256 値)を表します。単純なインジケータには単一のオブザーバブルが含まれ、複合インジケータには 2 つ以上のオブザーバブルが含まれます。

オブザーバブルとそれらの間の AND/OR 演算子は、次の例に示すように、インジケータのパターンを形成します。

オブザーバブルが要素に公開された後、要素はトラフィックをモニタし、システムがトラフィック内のオブザーバブルを識別すると、Management Center にオブザベーションを報告します。

Management Center は、すべての要素からのオブザベーションを収集し、Threat Intelligence Director インジケータに対してオブザベーションを評価して、オブザーバブルの親インジケータに関連付けられたインシデントを生成または更新します。

インシデントは、インジケータのパターンが満たされたときに完全に実現されます。トラフィックがインジケータ内の 1 つまたは複数のオブザーバブルに一致するが、パターン全体では一致しない場合、インシデントは部分的に実現されます。詳細については、監視とインシデント生成を参照してください。

次の図に、サンプルのシステム構成におけるデータフローを示します。

Threat Intelligence Director インシデントが完全または部分的に実現されると、システムは設定されたアクション(モニタ、ブロック、部分的なブロック、またはアクションなし)を実行します。詳細については、アクションに影響を与える要因 を参照してください。

Threat Intelligence Director およびセキュリティ インテリジェンス

アクセス コントロール ポリシーの一部として、セキュリティ インテリジェンスではレピュテーション インテリジェンスを使用して、IP アドレス、URL、およびドメインとの間の接続をすばやくブロックします。セキュリティ インテリジェンスは、Talos インテリジェンスグループからの業界をリードする脅威インテリジェンスへのアクセスを一意に提供します。セキュリティ インテリジェンスの詳細については、セキュリティ インテリジェンスについてを参照してください。

Threat Intelligence Director は、サードパーティのソースからのセキュリティ インテリジェンスに基づいて接続をブロックするシステムの機能を次のように拡張します。

-

Threat Intelligence Director は、追加のトラフィック フィルタリング基準をサポート:セキュリティ インテリジェンスは、IP アドレス、URL、および(DNS ポリシーが有効な場合は)ドメイン名に基づいてトラフィックをフィルタリングできるようにします。Threat Intelligence Director でも、これらの基準によるフィルタリングをサポートし、SHA-256 ハッシュ値に基づくフィルタリングのサポートを追加します。

-

Threat Intelligence Director は、追加のインテリジェンス取り込み方法をサポート:セキュリティ インテリジェンスおよび Threat Intelligence Director の両方を使用して、フラット ファイルを手動でアップロードするか、サードパーティ ホストからフラット ファイルを取得するようにシステムを構成することで、システムに脅威インテリジェンスをインポートできます。Threat Intelligence Director は、これらのフラット ファイルの管理における柔軟性を向上させます。また、Threat Intelligence Director は Structured Threat Information eXpression(STIX™)形式で提供されるインテリジェンスを取得して取り込むことができます。

-

Threat Intelligence Director は、フィルタリング処理のきめ細かい制御を提供:セキュリティ インテリジェンスにより、ネットワーク、URL、または DNS オブジェクトによるフィルタリング基準を指定できます。セキュリティ インテリジェンス オブジェクト(特にリストおよびフィード)には、複数の IP アドレス、URL、DNS ドメイン名を含めることができますが、オブジェクトの個別のコンポーネントではなく、オブジェクト全体に基づいてのみ、ブロックまたはブロックしないことができます。Threat Intelligence Director を使用すると、個別の基準(つまり簡易インジケータまたは個別のオブザーバブル)に対するフィルタリング処理を構成できます。

-

Threat Intelligence Director 構成の変更には再展開は不要:アクセス コントロール ポリシーでセキュリティ インテリジェンス設定を変更したら、管理対象デバイスに変更された構成を再展開する必要があります。Threat Intelligence Director では、管理対象デバイスへのアクセス コントロール ポリシーの初期展開後に、ソース、インジケータ、およびオブザーバブルを再展開せずに構成でき、システムによって新しい Threat Intelligence Director データが要素に自動的に公開されます。

セキュリティ インテリジェンスまたは Threat Intelligence Director が特定のインシデントに対処できるときに、システムがどのように機能するかについては、Threat Intelligence Director-Management Center のアクションの優先順位付けを参照してください。

Threat Intelligence Director のパフォーマンスへの影響

Secure Firewall Management Center

いくつかのケースで、次のような場合があります。

-

特に大きな STIX ソースを取り込んている間にシステムのパフォーマンスがわずかに低下することがあり、取り込みが完了するまでに時間がかかることがあります。

-

新しいまたは変更された Threat Intelligence Director データを要素に公開するまでに、最大 15 分かかることがあります。

管理対象デバイス(Managed Device)

例外的なパフォーマンスの影響はありません。Threat Intelligence Director は、Secure Firewall Management Center セキュリティ インテリジェンスの機能と同じようにパフォーマンスに影響します。

)

)![[スライダ(Slider)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/448001-449000/448221.jpg) )

)![[フィルタ(Filter)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/448001-449000/448236.jpg) )

) )

)![[編集(Edit)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/448001-449000/448235.jpg) )

)![[削除(Remove)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/448001-449000/448237.jpg) )

) )

)

フィードバック

フィードバック