サイト間 VPN について

Secure Firewall Threat Defense サイト間 VPN では、次の機能がサポートされています。

-

IPsec IKEv1 および IKEv2 プロトコルの両方。

-

証明書および自動または手動の事前共有認証キー。

-

IPv4 および IPv6。内部、外部のすべての組み合わせをサポート。

-

IPsec IKEv2 サイト間 VPN トポロジにより、セキュリティ認定に準拠するための設定を提供。

-

スタティック インターフェイスおよびダイナミック インターフェイス。

-

Management Center と Threat Defense の両方の HA 環境。

-

トンネルがダウンした際の VPN アラート。

-

Threat Defense 統合 CLI により利用可能なトンネル統計。

-

ポイントツーポイント エクストラネット VPN およびハブアンドスポーク VPN の IKEv1 および IKEv2 バックアップピア設定。

-

「ハブアンドスポーク」展開でのハブとしてのエクストラネットデバイス。

-

「ポイントツーポイント」展開でのエクストラネットデバイスを使用した管理対象エンドポイントペアリングのダイナミック IP アドレス。

-

エンドポイントとしてのエクストラネットデバイスのダイナミック IP アドレス。

-

「ハブアンドスポーク」展開でのエクストラネットとしてハブ。

VPN トポロジ

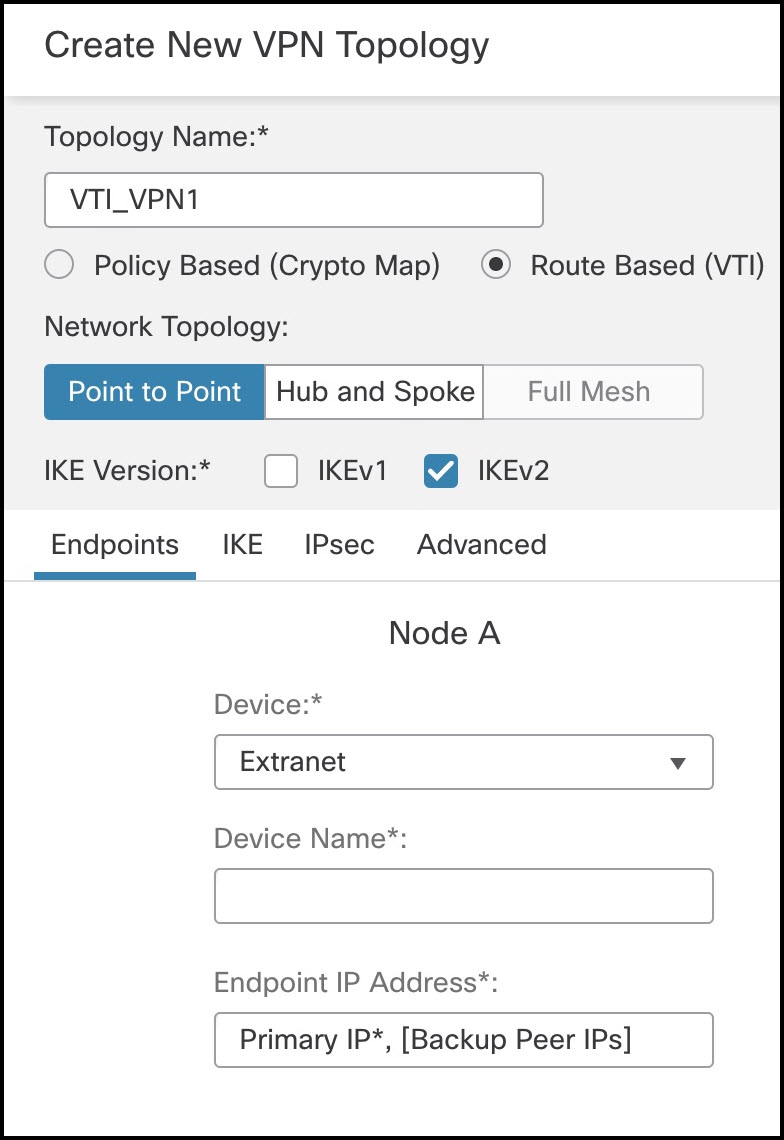

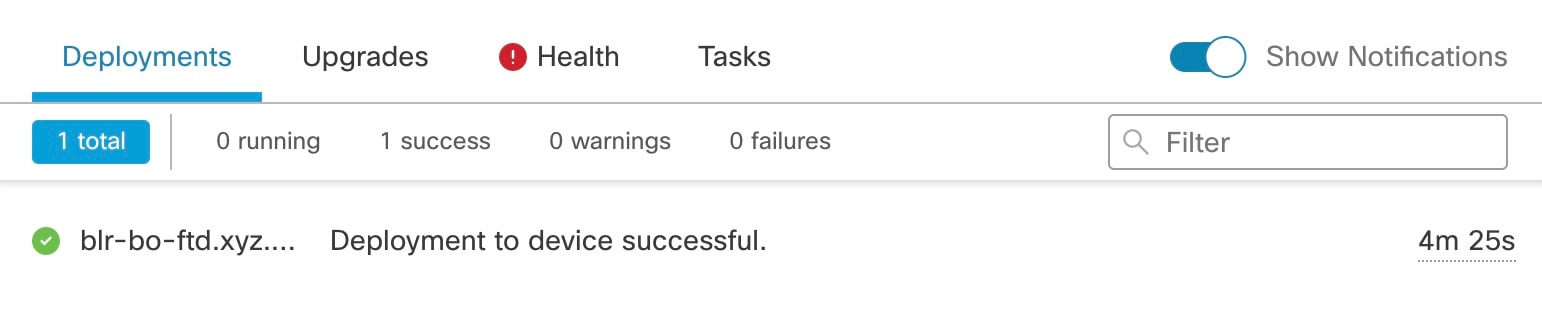

新しいサイト間 VPN トポロジを作成するには、一意の名前を付け、トポロジタイプを指定し、IPsec IKEv1 または IKEv2 あるいはその両方に使用される IKE バージョンと認証方式を選択する必要があります。また、認証方法を決定します。設定したら、Threat Defense デバイスにトポロジを展開します。Secure Firewall Management Center は、Threat Defense デバイスのサイト間 VPN のみ設定します。

次の 3 つのタイプのトポロジから選択することができます。トポロジには、VPN トンネルが 1 つ以上含まれています。

-

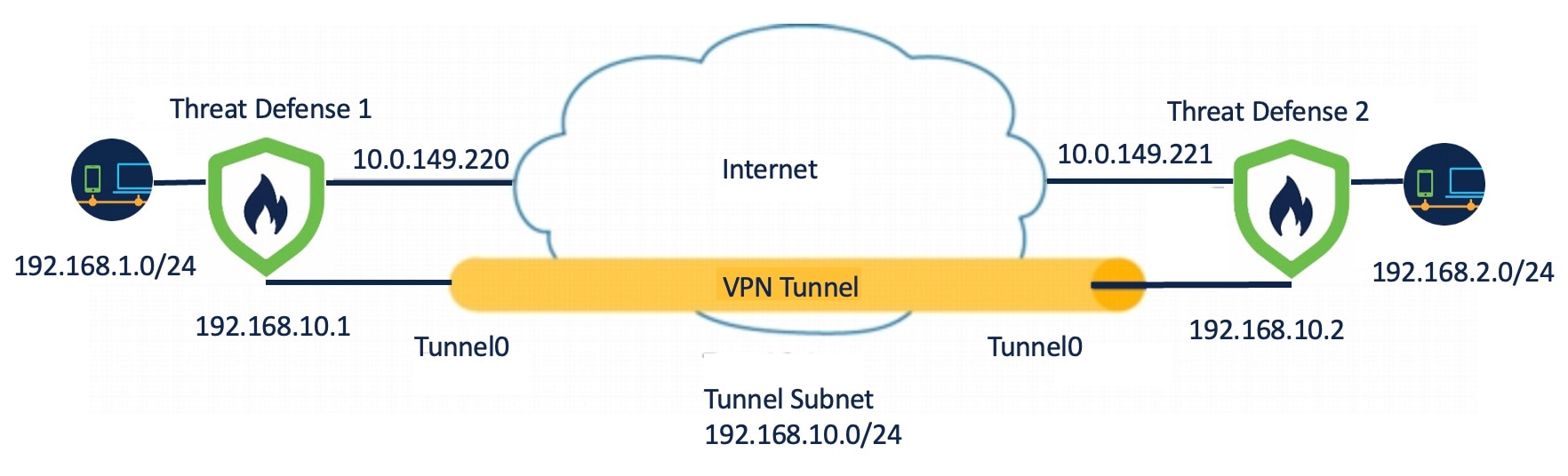

ポイントツーポイント(PTP)型の展開は、2 つのエンドポイント間で VPN トンネルを確立します。

-

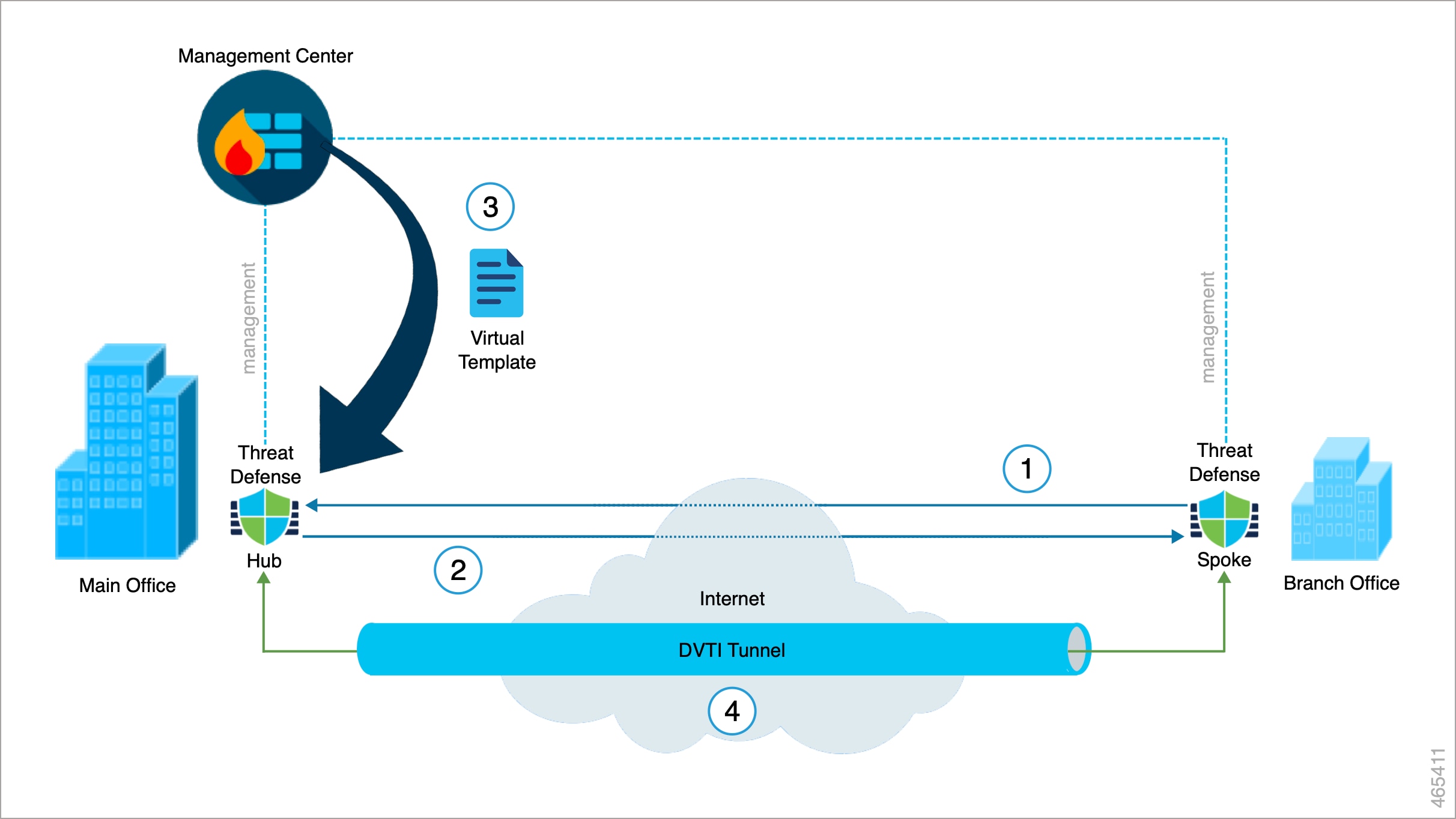

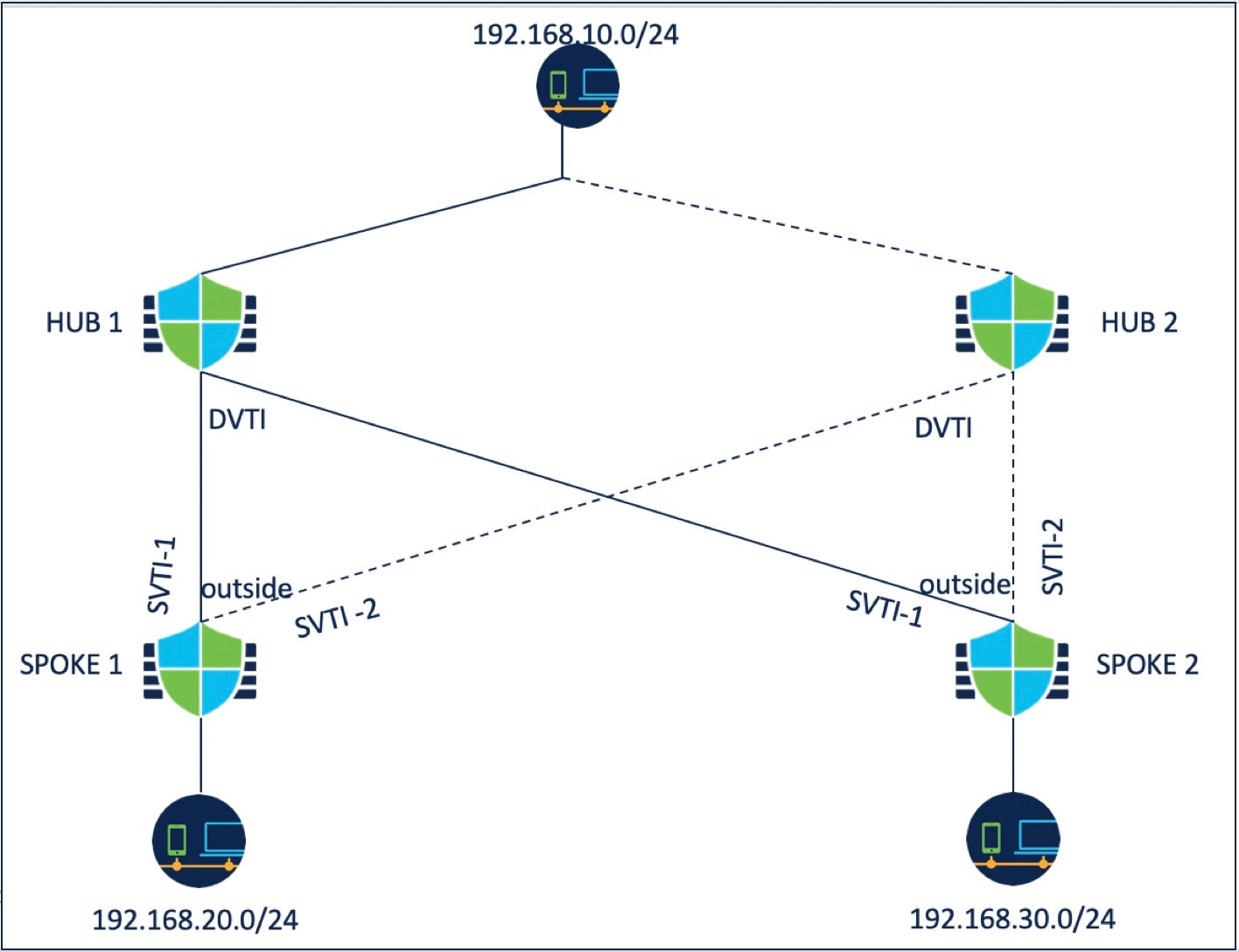

ハブ アンド スポーク型の展開は、VPN トンネルのグループを確立し、ハブ エンドポイントをスポーク ノードのグループに接続します。

-

フル メッシュ型の展開は、エンドポイントのセット内で VPN トンネルのグループを確立します。

IPsec と IKE

Secure Firewall Management Center では、サイト間 VPN は、VPN トポロジに割り当てられた IKE ポリシーおよび IPsec プロポーザルに基づいて設定されます。ポリシーとプロポーザルはパラメータのセットであり、これらのパラメータによって、IPsec トンネル内のトラフィックでセキュリティを確保するために使用されるセキュリティ プロトコルやアルゴリズムなど、サイト間 VPN の特性が定義されます。VPN トポロジに割り当て可能な完全な設定イメージを定義するために、複数のポリシー タイプが必要となる場合があります。

認証

VPN 接続の認証には、トポロジ内で事前共有キー、または各デバイスでトラストポイントを設定します。事前共有キーにより、IKE 認証フェーズで使用する秘密鍵を 2 つのピア間で共有できます。トラストポイントには、CA の ID、CA 固有のパラメータ、登録されている単一の ID 証明書とのアソシエーションが含まれています。

エクストラネット デバイス

各トポロジタイプには、Management Center で管理しないデバイスである、エクストラネットデバイスが含まれる可能性があります。次のようなものがあります。

-

Secure Firewall Management Center ではサポートされているが、ユーザーの部門が担当していないシスコ デバイス。たとえば、社内の他の部門が管理するネットワーク内のスポークや、サービス プロバイダーやパートナー ネットワークへの接続などです。

-

シスコ製以外のデバイス。Secure Firewall Management Center を使用して、シスコ製以外のデバイスに対する設定を作成したり、展開したりすることはできません。

シスコ以外のデバイス、または Secure Firewall Management Center で管理されていないシスコ デバイスを VPN トポロジに「エクストラネット」デバイスとして追加します。また、各リモート デバイスの IP アドレスも指定します。

Secure Firewall Threat Defense サイト間 VPN ガイドラインと制約事項

-

ECMP ゾーンインターフェイスは、サイト間 VPN でサポートされます。

-

暗号 ACL または保護されたネットワークのいずれかを使用して、トポロジ内のすべてのノードを設定する必要があります。あるノードでは暗号 ACL を使用し、別のノードでは保護されたネットワークを使用するトポロジを設定することはできません。

-

現在のドメイン内ではないエンドポイント用のエクストラネットピアを使用して、ドメイン間の VPN 接続を設定できます。

-

Management Center バックアップを使用して Threat Defense VPN をバックアップできます。

-

IKEv1 は、CC/UCAPL 準拠のデバイスをサポートしていません。これらのデバイスには IKEv2 を使用することをお勧めします。

-

VPN トポロジをドメイン間で移動させることはできません。

-

VPN は、「範囲」オプションのあるネットワークオブジェクトをサポートしていません。

-

Threat Defense VPN では、現在、PDF のエクスポートおよびポリシーの比較をサポートしていません。

-

Threat Defense VPN ではトンネル単位またはデバイス単位の編集オプションはありません。トポロジ全体のみ編集できます。

-

暗号 ACL を選択した場合、Management Center は、トランスポートモードのデバイス インターフェイス アドレスの検証を行いません。

-

自動ミラー ACE 生成はサポートされません。ピアのミラー ACE 生成は、どちらの側でも手動プロセスです。

-

暗号 ACL では、Management Center はポイントツーポイント VPN のみをサポートし、トンネルヘルスイベントはサポートしません。

-

IKE ポート 500/4500 が使用されている場合、またはアクティブな PAT 変換がある場合は、これらのポートでサービスを開始できないため、サイト間 VPN を同じポートに設定することはできません。

-

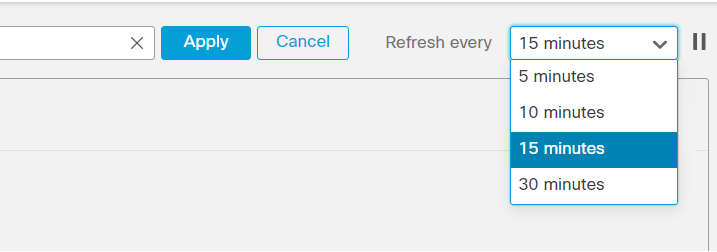

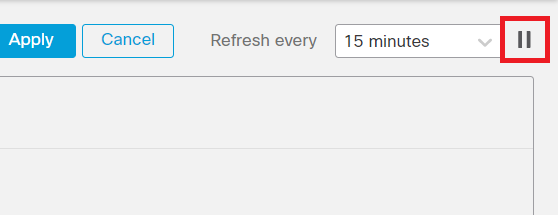

Management Center では、トンネルの状態はリアルタイムではなく、5 分間隔でアップロードされます。

-

文字「"」(二重引用符)は事前共有キーの一部として使用できません。事前共有キーで「"」を使用した場合は、文字必ずを変更してください。

-

2 つのデバイスが同じ Management Center によって管理されているサイト間 VPN 設定では、デバイスをバックアップピアとして設定できません。トポロジ内のピアデバイスの 1 つをエクストラネットデバイスとして設定する必要があります。

![[削除(Delete)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447585.jpg) )

) )

)

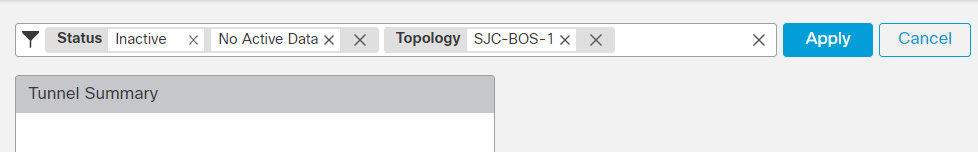

)をクリックすると、トポロジに関する次の詳細情報が表示されます。

)をクリックすると、トポロジに関する次の詳細情報が表示されます。

フィードバック

フィードバック