トラフィック復号の説明

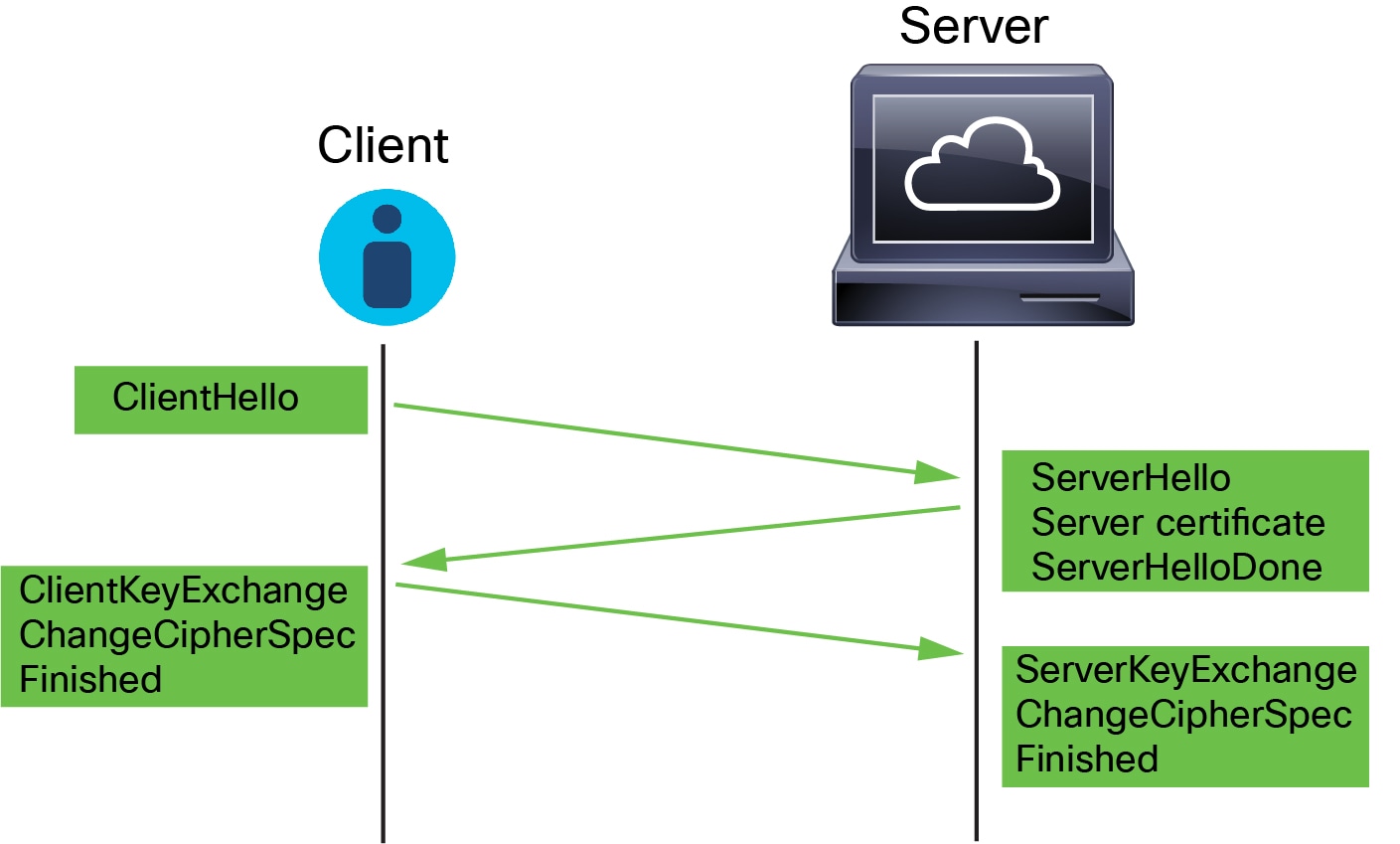

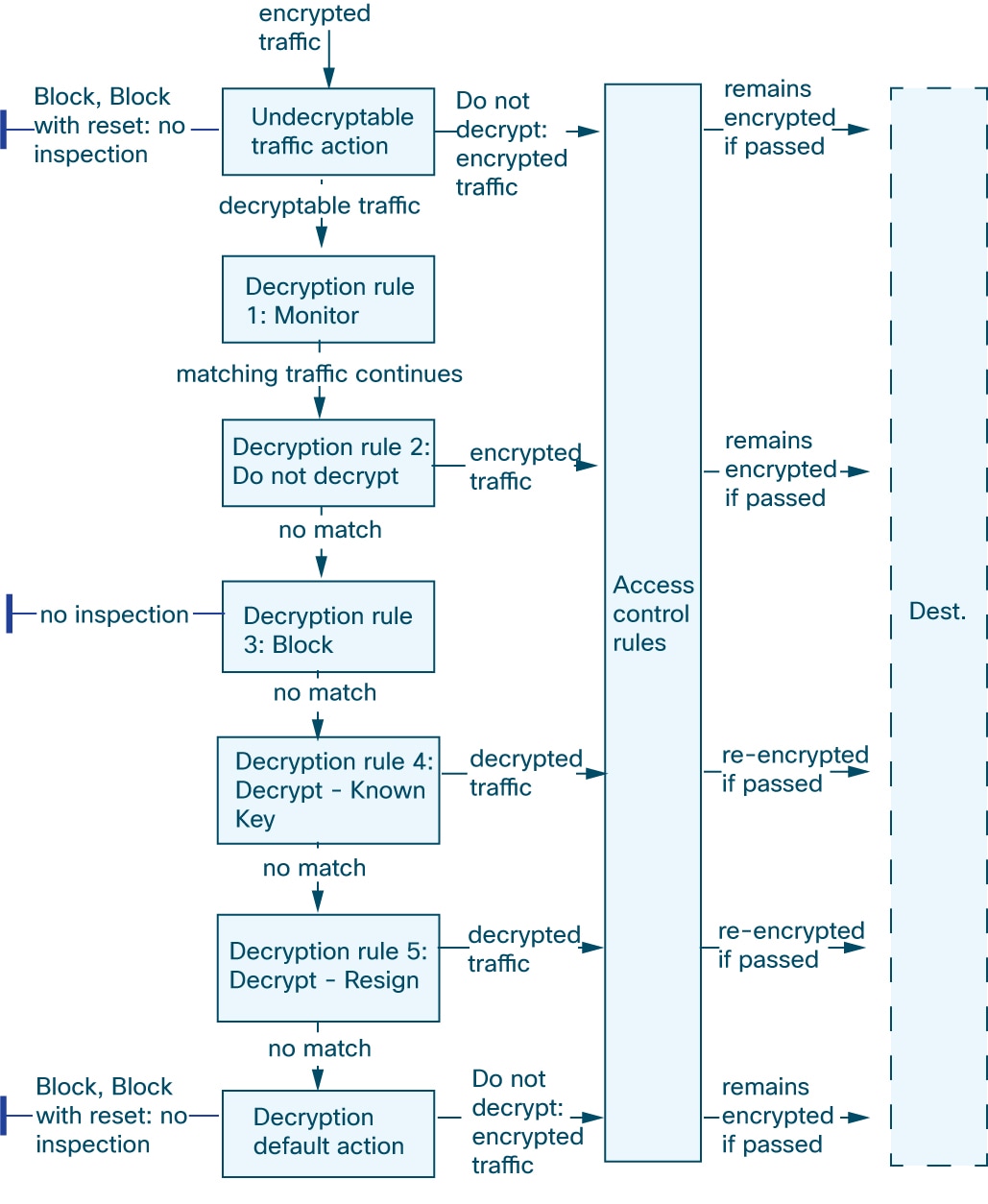

インターネット上の大半のトラフィックは暗号化されており、ほとんどの場合、復号する必要はありません。復号しなくても、それに関する一部の情報を収集し、必要に応じてネットワークからブロックすることができます。

選択できるタイプは、次のとおりです。

-

トラフィックを復号し、完全な一連の詳細検査の対象とします。

-

[高度なマルウェア防御(Advanced Malware Protection)]

-

セキュリティ インテリジェンス

-

Threat Intelligence Director

-

アプリケーション ディテクタ

-

URL およびカテゴリのフィルタリング

-

-

トラフィックを暗号化したままにしてアクセス制御をセットアップし、復号ポリシーに検索させ、ブロックできるようにします。

-

古いプロトコルバージョン(セキュアソケットレイヤなど)

-

セキュアでない暗号スイート

-

リスクが高く、ビジネスとの関連性が低いアプリケーション

-

信頼できない発行元識別名

-

アクセス コントロール ポリシー

アクセス コントロール ポリシーは、復号ポリシー を含む、サブポリシーとその他の設定を呼び出すメイン設定です。アクセスコントロールと 復号ポリシー を関連付けると、システムでは、この 復号ポリシー を使用して暗号化セッションを処理し、その後でそれらのセッションをアクセスコントロールルールで評価します。TLS/SSL インスペクションを設定していない場合、またはデバイスで SSL インスペクションをサポートしていない場合は、アクセス コントロール ルールですべての暗号化トラフィックが処理されます。

TLS/SSL インスペクションの設定で暗号化トラフィックの通過が許可されている場合、アクセスコントロールルールによっても暗号化トラフィックが処理されます。ただし、一部のアクセス コントロール ルールの条件では暗号化されていないトラフィックを必要とするため、暗号化されたトラフィックに一致するルール数が少なくなる場合があります。またデフォルトでは、システムは暗号化ペイロードの侵入およびファイル インスペクションを無効にしています。これにより、侵入およびファイル インスペクションが設定されたアクセス コントロール ルールに暗号化接続が一致したときの誤検出が減少し、パフォーマンスが向上します。

注意

復号ルール には、パフォーマンスに影響を及ぼす可能性があるオーバーヘッドの処理が必要です。トラフィックの復号を決定する前に、トラフィックを復号する場合としない場合 を参照してください。

管理対象デバイスで Snort 3 が有効になっていれば、システムは TLS 1.3 トラフィックの復号をサポートします。復号ポリシーの詳細オプションで TLS 1.3 の復号を有効にすることができます。詳細については、復号ポリシーの詳細オプションを参照してください。

Firepower システムは相互認証をサポートしていません。つまり、クライアント証明書を Secure Firewall Management Center にアップロードして、[復号 - 再署名(Decrypt - Resign)] アクションや [復号 - 既知のキー(Decrypt - Known Key)] 復号ルール アクションに使用することはできません。詳細については、復号と再署名(発信トラフィック)および既知のキーでの復号(着信トラフィック)を参照してください。

FlexConfig を使用して TCP 最大セグメントサイズ(MSS)の値を設定すると、観測される MSS が設定よりも小さくなる可能性があります。詳細については、TCP MSS についてを参照してください。

フィードバック

フィードバック