アイデンティティ ポリシーについて

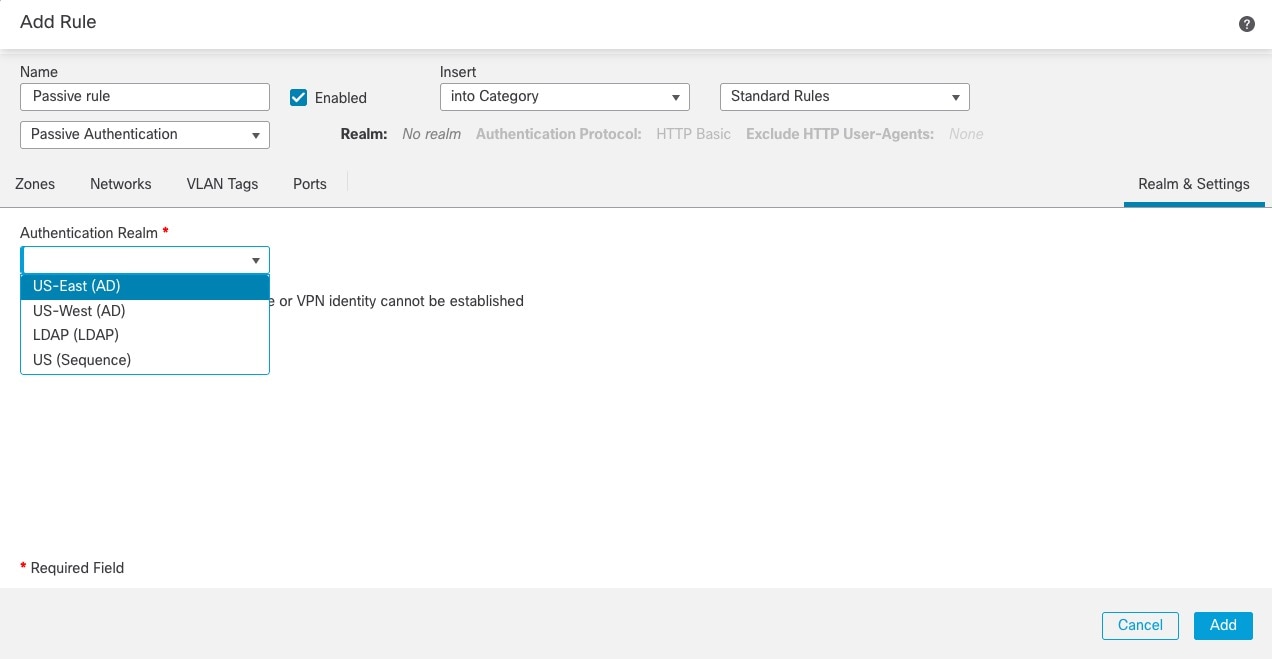

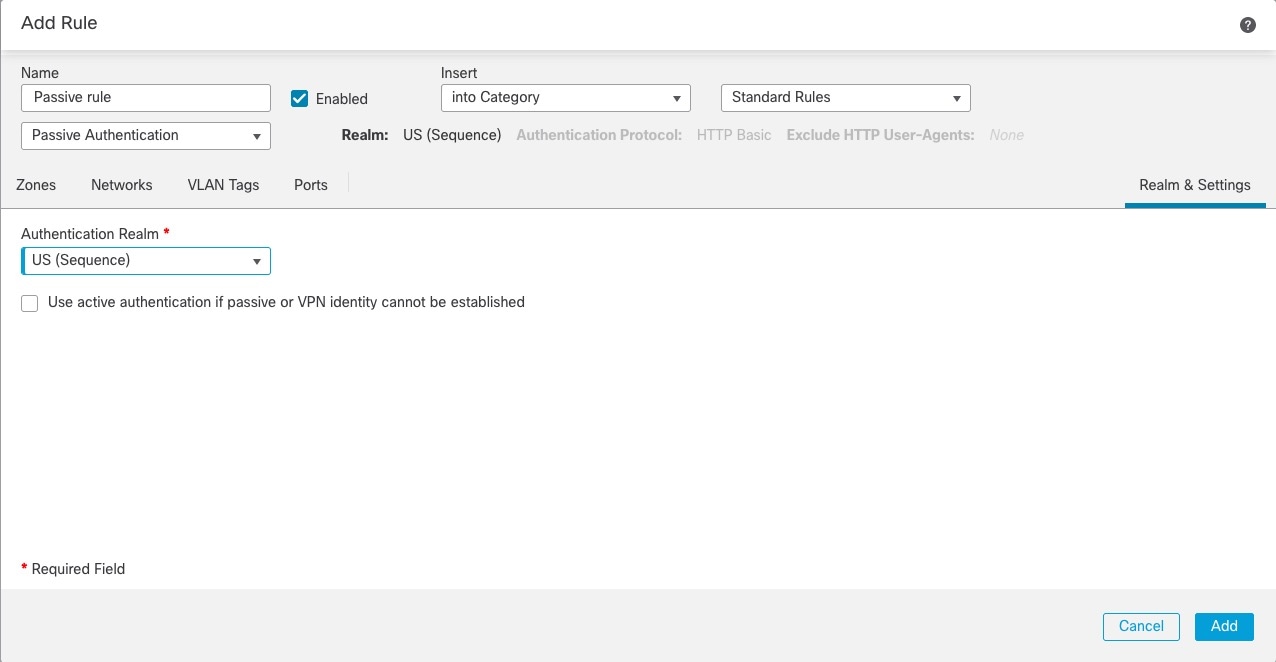

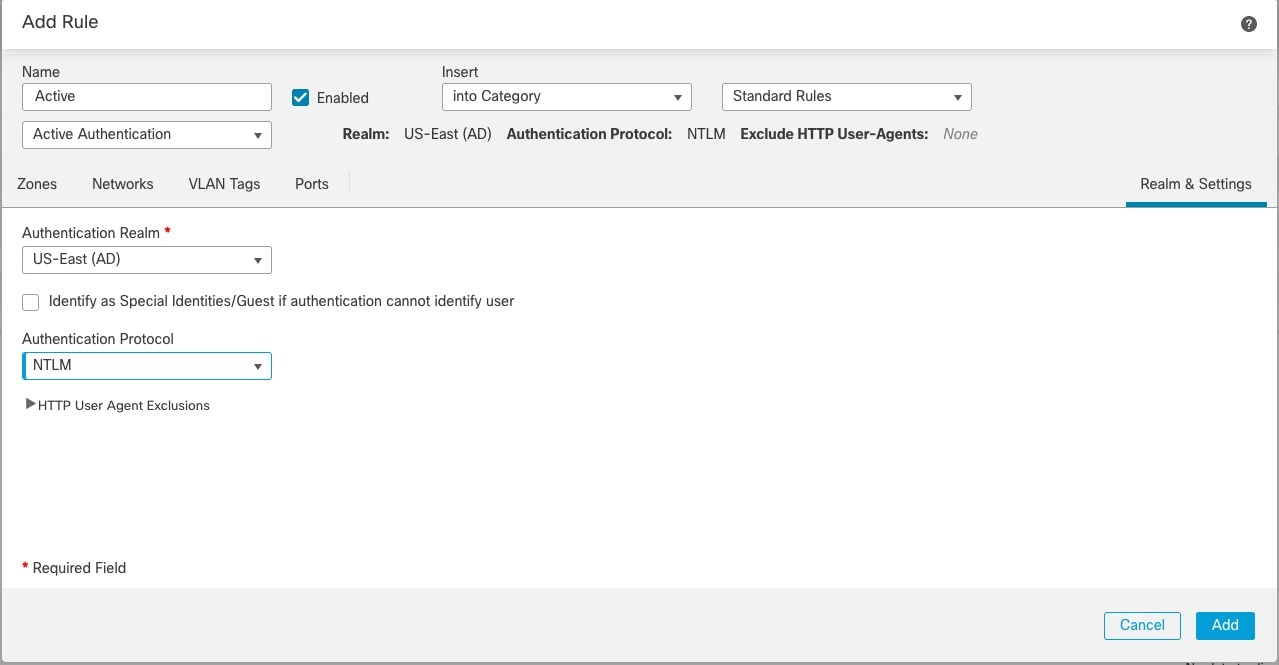

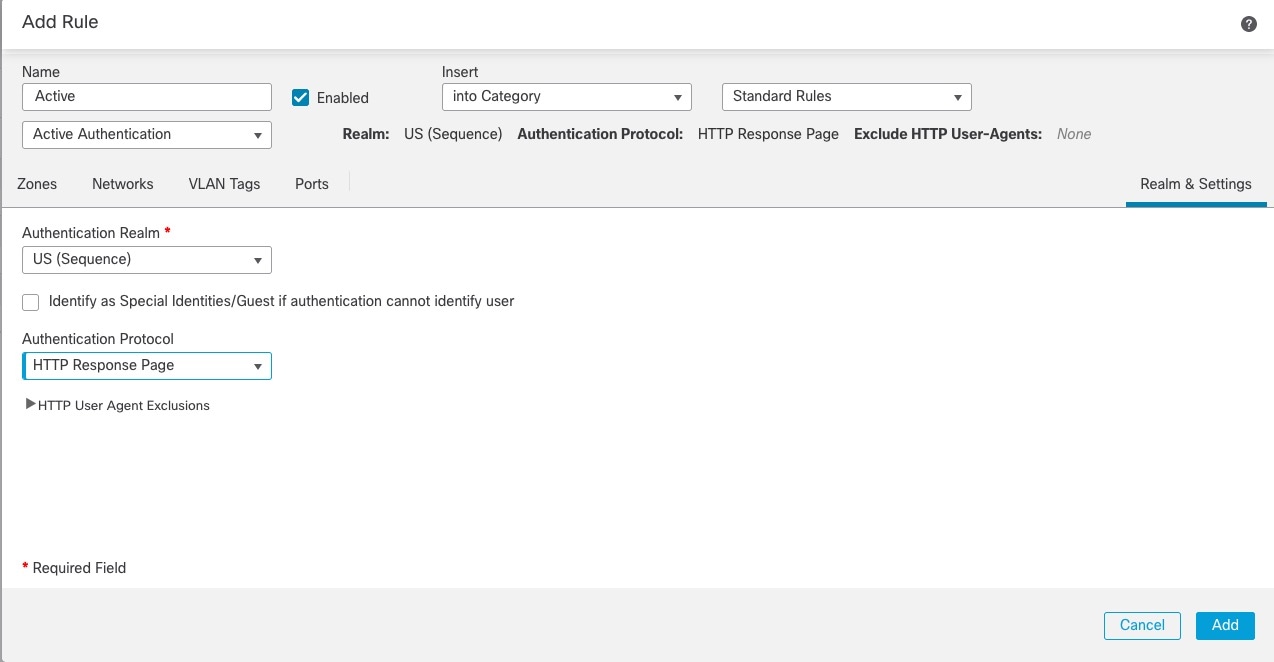

アイデンティティ ポリシーには、アイデンティティ ルールが含まれます。アイデンティティ ルールでは、トラフィックのセットを、レルムおよび認証方式(パッシブ認証、アクティブ認証、または認証なし)と関連付けます。

次の段落の最後に記載されている例外を除き、使用する予定のレルムと認証方式は、アイデンティティルールで起動する前に設定する必要があります。

-

でアイデンティティ ポリシー外のレルムを設定します。詳細については、LDAP レルムまたは Active Directory レルムおよびレルムディレクトリの作成を参照してください。

-

パッシブ認証のアイデンティティソースである ISE/ISE-PIC は、で設定します。

-

パッシブ認証のアイデンティティソースである TS エージェントについては、システムの外で設定します。詳細については、『Cisco Terminal Services (TS) Agent Guide』を参照してください。

-

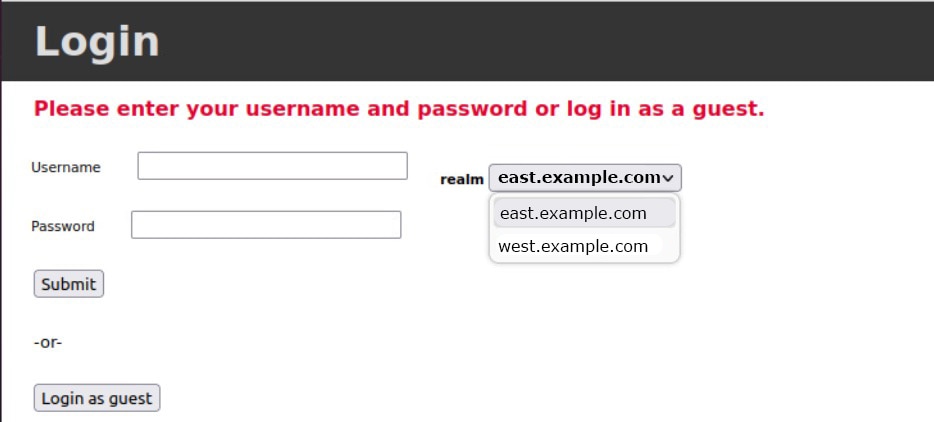

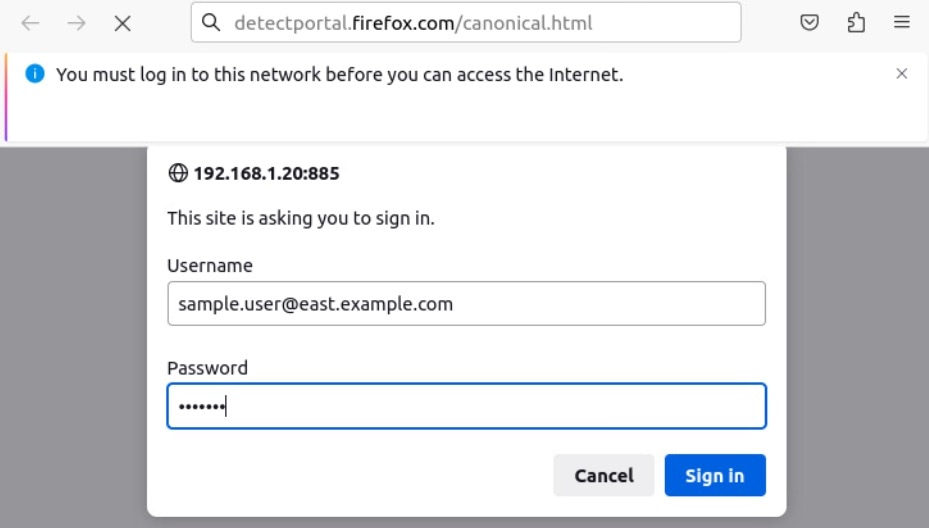

アクティブ認証のアイデンティティ ソースであるキャプティブ ポータルについては、アイデンティティ ポリシー内で設定します。詳細については、ユーザー制御のためのキャプティブ ポータルの設定方法を参照してください。

-

リモート アクセス VPN ポリシー内では、アクティブな認証アイデンティティ ソースであるリモート アクセス VPN を設定します。詳細については、リモート アクセス VPN 認証を参照してください。

単一のアイデンティティ ポリシーに複数のアイデンティティ ルールを追加した後、ルールの順番を決めます。システムは、ルール番号の昇順で上から順に、ルールをトラフィックと照合します。トラフィックが一致する最初のルールがそのトラフィックを処理するルールです。

ネットワークオブジェクトでトラフィックをフィルタ処理することもできます。これにより、デバイスがメモリ制限に達しているか、または制限に近い状態の場合に、各デバイスがモニターするネットワークが制限されます。

1 つ以上のアイデンティティ ポリシーを設定した後、1 つのアイデンティティ ポリシーをアクセス コントロール ポリシーに関連付ける必要があります。ネットワークのトラフィックがアイデンティティ ルールの条件と一致する場合、システムはトラフィックを指定されたレルムと関連付け、指定されたアイデンティティ ソースを使用してトラフィックのユーザーを認証します。

アイデンティティ ポリシーを設定しない場合、システムはユーザー認証を実行しません。

アイデンティティ ポリシーの作成に関する例外

次のすべてに該当する場合、アイデンティティ ポリシーは必要ありません。

-

ISE/ISE-PIC アイデンティティ ソースを使用できます。

-

アクセス コントロール ポリシーのユーザまたはグループは使用しません。

-

アクセス コントロール ポリシーのセキュリティ グループ タグ(SGT)を使用します。詳細については、ISE SGT とカスタム SGT ルール条件との比較を参照してください。

)

)![[編集(Edit)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/448001-449000/448235.jpg) )

)

![[表示(View)] ボタン](/c/dam/en/us/td/i/400001-500000/450001-460000/452001-453000/452013.jpg) )

)

![[削除(Delete)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447585.jpg) )

)

![[レポート(Report)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/446001-447000/446566.jpg) )

) フィードバック

フィードバック