ユーザについて

内部ユーザーとして、または LDAP または RADIUS サーバーの外部ユーザーとして、管理対象デバイスにカスタムユーザーアカウントを追加できます。各管理対象デバイスは、個別のユーザーアカウントを保持します。たとえば、Management Center にユーザーを追加した場合は、そのユーザーは Management Center にのみアクセスできます。そのユーザー名を使用して管理対象デバイスに直接ログインすることはできません。管理対象デバイスにユーザーを別途追加する必要があります。

内部および外部ユーザ

管理対象デバイスは次の 2 つのタイプのユーザーをサポートしています。

-

内部ユーザー:デバイスは、ローカル データベースでユーザー認証を確認します。

-

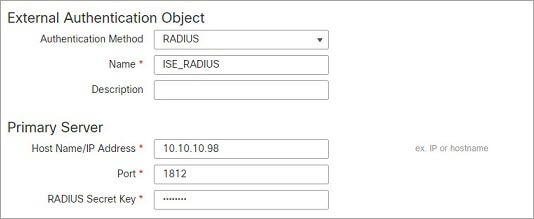

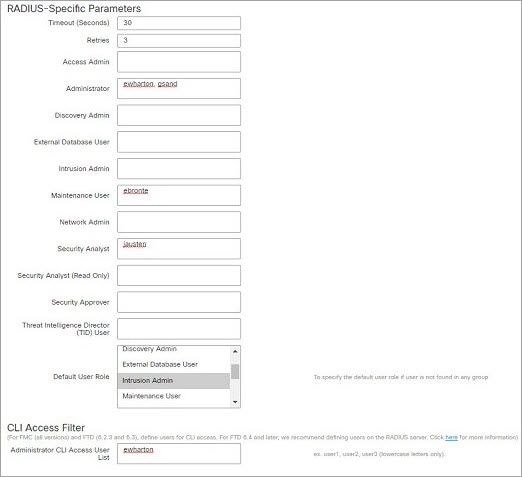

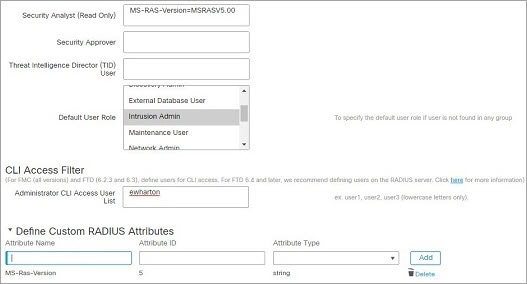

外部ユーザー:ユーザーがローカル データベースに存在しない場合は、システムは外部 LDAP または RADIUS の認証サーバーに問い合わせます。

CLI アクセス

Firepower デバイスには、Linux の上部で実行する Firepower CLI が含まれます。デバイスでは CLI を使用して内部ユーザーを作成できます。Management Center を使用して Threat Defense デバイスで外部ユーザーを確立できます。

注意 |

CLI の Config レベルのアクセス権を持つユーザーは、expert コマンドを使用して Linux シェルにアクセスでき、Linux シェルの

|

CLI ユーザー ロール

管理対象デバイスでは、CLI のコマンドへのユーザーのアクセス権は割り当てるロールによって異なります。

- None

-

ユーザは、コマンド ラインでデバイスにログインすることはできません。

- Config

-

ユーザは、設定コマンドを含むすべてのコマンドにアクセスできます。このアクセス レベルをユーザーに割り当てるときには注意してください。

- Basic

-

ユーザーは、非設定コマンドにのみアクセスできます。内部ユーザーと Threat Defense 外部 RADIUS ユーザーのみが基本ロールをサポートします。

![[追加(Add)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447413.jpg) )

)

フィードバック

フィードバック