ISE/ISE-PIC アイデンティティ ソース

Cisco Identity Services Engine(ISE)または ISE Passive Identity Connector(ISE-PIC)の展開をシステムと統合して、ISE/ISE-PIC をパッシブ認証に使用できます。

ISE/ISE-PIC は、信頼できるアイデンティティ ソースで、Active Directory(AD)、LDAP、RADIUS、または RSA を使用して認証するユーザに関するユーザ認識データを提供します。さらに、Active Directory ユーザのユーザ制御を行えます。ISE/ISE-PIC は、ISE ゲスト サービス ユーザーの失敗したログイン試行またはアクティビティは報告しません。

ユーザーの認識と制御に加えて、ISE Cisco ISE を使用してセキュリティグループタグ(SGT)を定義して使用する場合は、送信元と宛先の両方の一致基準として SGT を使用するアクセスコントロールルールを作成できます。これにより、IP アドレスまたはネットワーク オブジェクトではなく、セキュリティ グループ メンバーシップに基づいてアクセスをブロックまたは許可することができます。詳細については、「ダイナミック属性の条件の設定」を参照してください。 を使用する場合は「ISE/ISE-PIC のガイドラインと制限事項」も参照してください。

(注) |

システムは IEEE 802.1x マシン認証を解析しませんが、802.1x ユーザー認証を解析します。ISE で 802.1x を使用している場合は、ユーザー認証を含める必要があります。802.1x マシン認証は、ポリシーで使用できる Management Center にユーザーアイデンティティを提供しません。 |

Cisco ISE/ISE-PIC の詳細については、『Cisco Identity Services Engine Passive Identity Connector 管理者ガイド』または『Cisco Identity Services Engine Administrator Guide』を参照してください。

(注) |

最新バージョンの ISE/ISE-PIC を使用して、最新の機能セットと最大数の問題修正を入手することを強くお勧めします。 |

送信元および宛先セキュリティグループタグ(SGT)の照合

Cisco ISE を使用してセキュリティグループタグ(SGT)を定義して使用する場合は、送信元と宛先の両方の一致基準として SGT を使用するアクセスコントロールルールを作成できます。これにより、IP アドレスまたはネットワーク オブジェクトではなく、セキュリティ グループ メンバーシップに基づいてアクセスをブロックまたは許可することができます。詳細については、「ダイナミック属性の条件の設定」を参照してください。 を使用する場合、

SGT タグの照合には、次の利点があります。

-

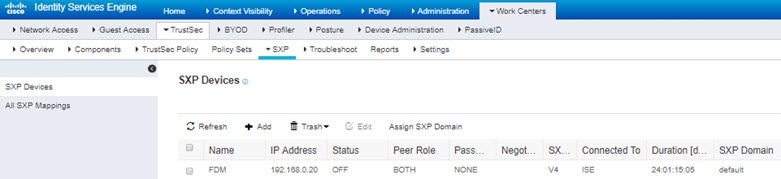

Management Center は、ISE から Security Group Tag eXchange Protocol(SXP)マッピングに登録できます。

ISE は SXP を使用して、IP-to-SGT マッピング データベースを管理対象デバイスに伝搬します。ISE サーバーを使用するように Management Center を設定する場合は、ISE から SXP トピックをリッスンするオプションを有効にします。有効にすると、Management Center は ISE から直接セキュリティグループタグとマッピングについて学習します。次に、Management Center は SGT とマッピングを管理対象デバイスにパブリッシュします。

SXP トピックは、ISE と他の SXP 準拠デバイス(スイッチなど)の間の SXP プロトコルを通じて学習した静的マッピングと動的マッピングに基づいてセキュリティグループタグを受信します。

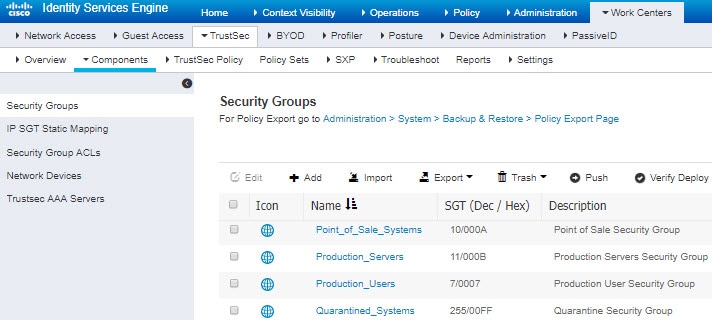

ISE でセキュリティ グループ タグを作成し、各タグにホストまたはネットワークの IP アドレスを割り当てることができます。また、ユーザー アカウントに SGT を割り当て、SGT がユーザーのトラフィックに割り当てられるようにすることもできます。ネットワーク内のスイッチおよびルータがそのように設定されている場合、これらのタグは、ISE、Cisco TrustSec クラウドによって制御されるネットワークに入るときにパケットに割り当てられます。

SXP は ISE-PIC ではサポートされていません。

-

Management Center および管理対象デバイスは、追加のポリシーを展開しなくても、SGT マッピングについて学習できます(つまり、アクセス コントロール ポリシーを展開しなくても SGT マッピングの接続イベントを表示できます)。

-

Cisco TrustSec をサポートしているため、ネットワークをセグメント化して重要なビジネス資産を保護することができます。

-

管理対象デバイスは、アクセス コントロール ルールのトラフィック一致基準として SGT を評価するときに、次の優先順位を使用します。

-

パケット内で定義されている送信元 SGT タグ(存在する場合)。

SGT タグがパケットに含まれるようにするには、ネットワーク内のスイッチとルータがそれらを追加するように設定されている必要があります。このメソッドの実装方法については、ISE のマニュアルを参照してください。

SGT タグがパケットに含まれるようにするには、ネットワーク内のスイッチとルータがそれらを追加するように設定されている必要があります。このメソッドの実装方法については、ISE のマニュアルを参照してください。

-

ISE セッション ディレクトリからダウンロードされるユーザー セッションに割り当てられた SGT。SGT は、送信元または宛先と照合することができます。

-

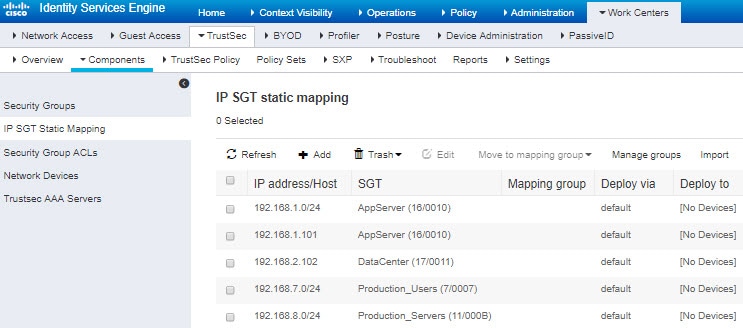

SXP を使用してダウンロードされた SGT-to-IP アドレス マッピング。IP アドレスが SGT の範囲内にある場合、トラフィックは SGT を使用するアクセス コントロール ルールと一致します。SGT は、送信元または宛先と照合することができます。

-

次に例を示します。

-

ISE で、Guest Users という名前の SGT タグを作成し、それを 192.0.2.0/24 ネットワークに関連付けます。

たとえば、Guest Users をアクセス コントロール ルール内の送信元 SGT 条件として使用し、ネットワークにアクセスするすべてのユーザーによる特定の URL、Web サイト カテゴリ、またはネットワークへのアクセスを制限することができます。

-

ISE で、Restricted Networks という名前の SGT タグを作成し、それを 198.51.100.0/8 ネットワークに関連付けます。

たとえば、Restricted Networks を宛先 SGT ルール条件として使用し、Guest Users や、ネットワークへのアクセスを許可されていないユーザーを持つ他のネットワークからのアクセスをブロックすることができます。

![ISE で、[PxGridでSXPバインディングを公開(Publish SXP Bindings on PxGrid)] オプションをオンにします。](/c/dam/en/us/td/i/400001-500000/430001-440000/436001-437000/436603.jpg)

)

) フィードバック

フィードバック