Cisco Secure 動的属性コネクタ について

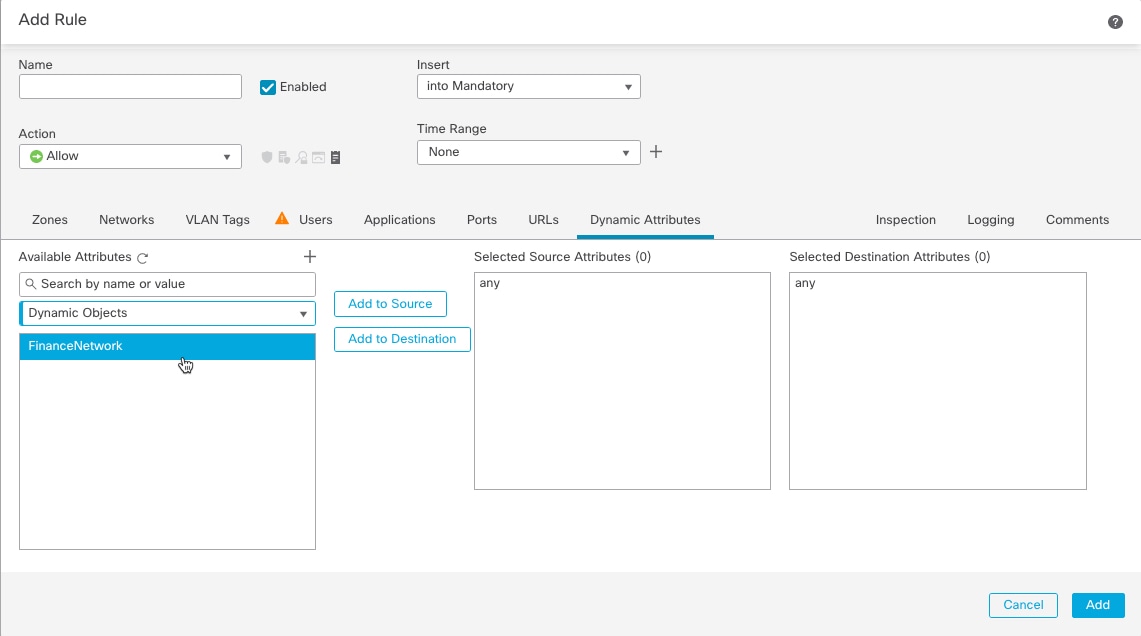

動的属性コネクタ により、さまざまなクラウド サービス プラットフォームのサービスタグとカテゴリを Secure Firewall Management Center アクセス制御ルールで使用できます。

サポートされるコネクタ

現在、次をサポートしています。

|

CSDAC バージョン/プラットフォーム |

AWS |

AWS セキュリティグループ |

AWS サービスタグ |

Azure |

Azure サービスタグ |

Cisco Cyber Vision |

Cisco Multicloud Defense |

汎用テキスト |

GitHub |

Google クラウド |

Microsoft Office 365 |

vCenter |

Webex |

Zoom |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

バージョン 1.1(オンプレミス) |

対応 |

非対応 |

非対応 |

対応 |

対応 |

非対応 |

非対応 |

非対応 |

非対応 |

非対応 |

対応 |

対応 |

非対応 |

非対応 |

|

バージョン 2.0(オンプレミス) |

対応 |

非対応 |

非対応 |

対応 |

対応 |

非対応 |

非対応 |

非対応 |

非対応 |

対応 |

対応 |

対応 |

非対応 |

非対応 |

|

バージョン 2.2(オンプレミス) |

対応 |

非対応 |

非対応 |

対応 |

対応 |

非対応 |

非対応 |

非対応 |

対応 |

対応 |

対応 |

対応 |

非対応 |

非対応 |

|

バージョン 2.3(オンプレミス) |

対応 |

非対応 |

非対応 |

対応 |

対応 |

非対応 |

非対応 |

非対応 |

対応 |

対応 |

対応 |

対応 |

対応 |

対応 |

|

バージョン 3.0(オンプレミス) |

対応 |

対応 |

対応 |

対応 |

対応 |

対応 |

非対応 |

対応 |

対応 |

対応 |

対応 |

対応 |

対応 |

対応 |

|

クラウド提供型(Cisco Defense Orchestrator) |

対応 |

非対応 |

非対応 |

対応 |

対応 |

非対応 |

対応 |

非対応 |

対応 |

対応 |

対応 |

非対応 |

非対応 |

非対応 |

|

Secure Firewall Management Center 7.4.1 |

対応 |

非対応 |

非対応 |

対応 |

対応 |

非対応 |

非対応 |

対応 |

対応 |

対応 |

対応 |

対応 |

対応 |

対応 |

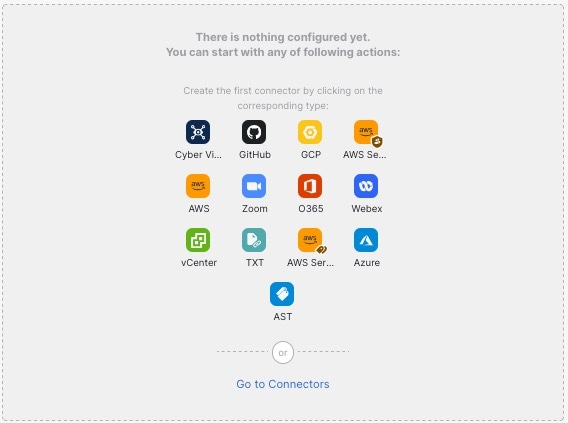

コネクタの詳細は次のとおりです。

-

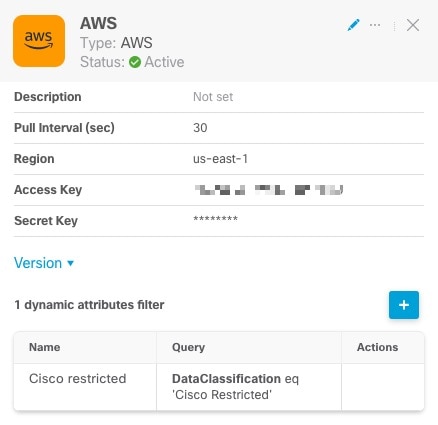

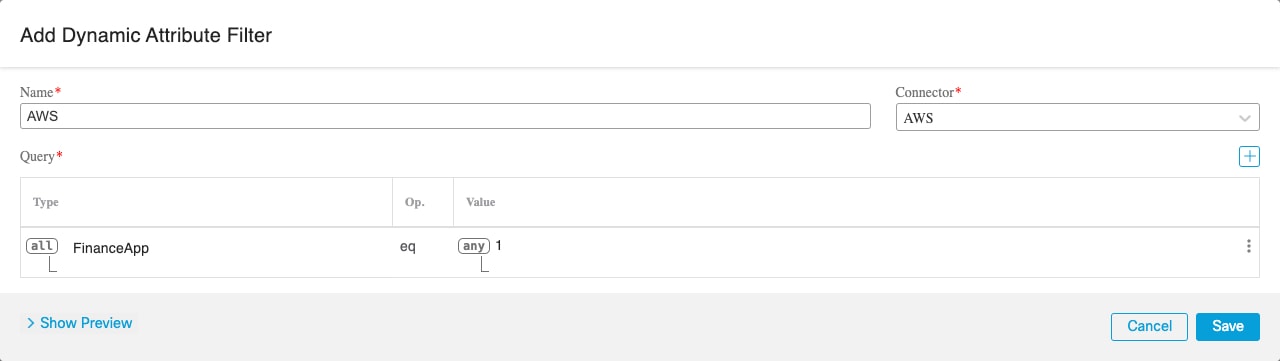

Amazon Web Services(AWS)

詳細については、Amazon ドキュメントサイトの「AWS リソースのタグ付け」などのリソースを参照してください。

「Amazon Web Services コネクタ:ユーザー権限とインポートされたデータについて」を参照してください。

-

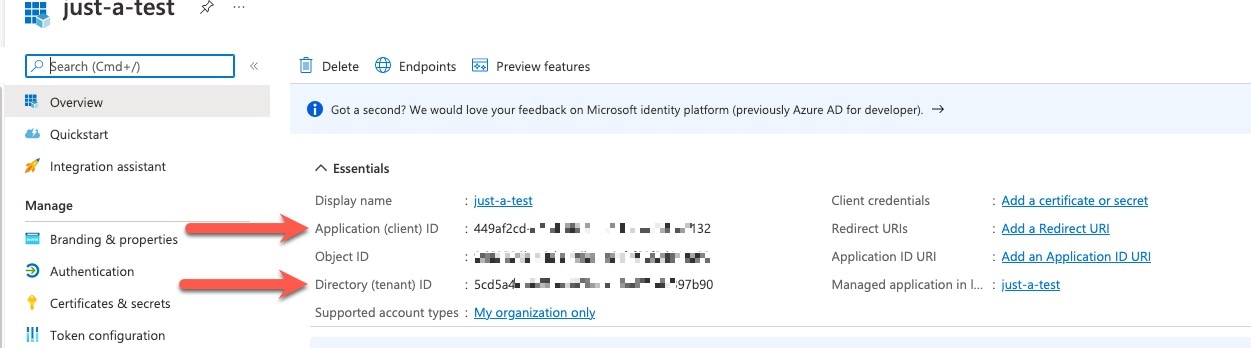

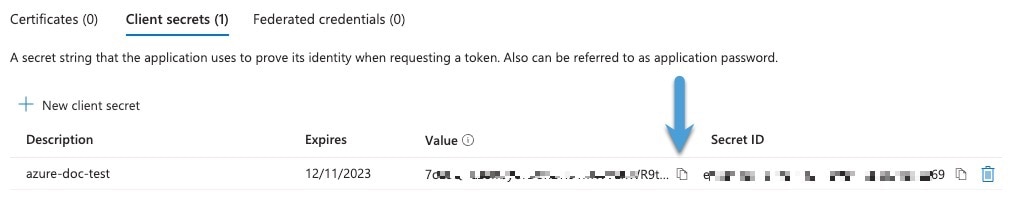

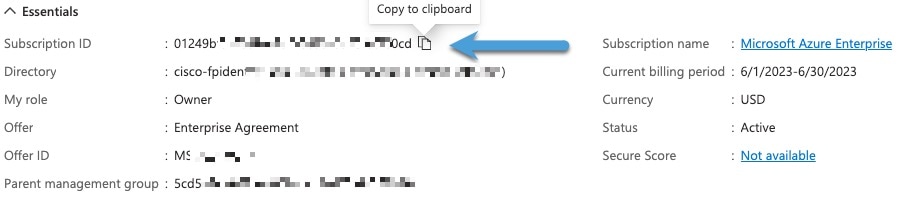

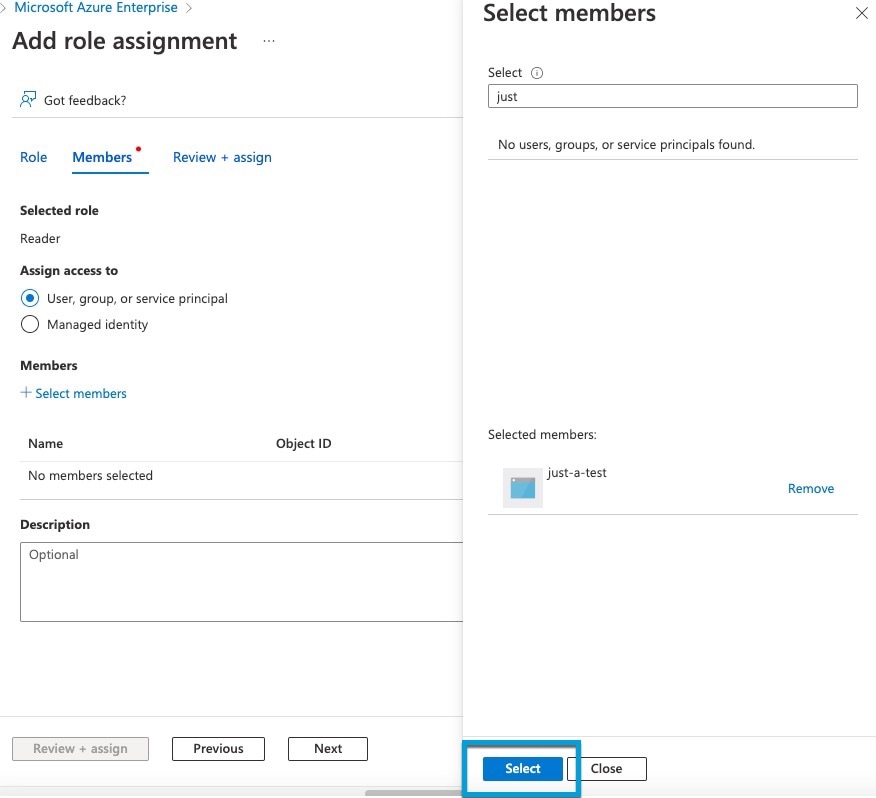

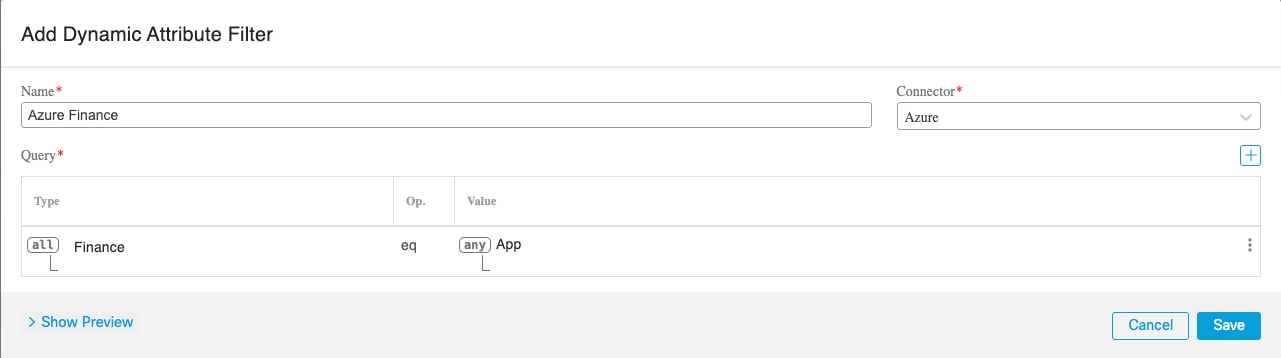

Microsoft Azure

詳細については、Azure ドキュメントサイトのこのページを参照してください。

「Azure コネクタ:ユーザー権限とインポートされたデータについて」を参照してください。

-

Microsoft Azure サービスタグ

詳細については、Microsoft TechNet の「仮想ネットワークサービスタグ」などのリソースを参照してください。

Azure サービスタグコネクタの作成を参照してください

-

指定した IP アドレスの汎用テキストリスト。

詳細については、汎用テキストコネクタの作成を参照してください。

-

GitHub

詳細については、GitHub コネクタの作成を参照してください。

-

Google クラウド

詳細については、 Google Cloud ドキュメントの「環境設定」を参照してください。

「Google Cloud コネクタ:ユーザー権限とインポートされたデータについて」を参照してください。

-

Office 365 の IP アドレス

詳細については、docs.microsoft.com の「Office 365 URL および IP アドレス範囲」を参照してください。

-

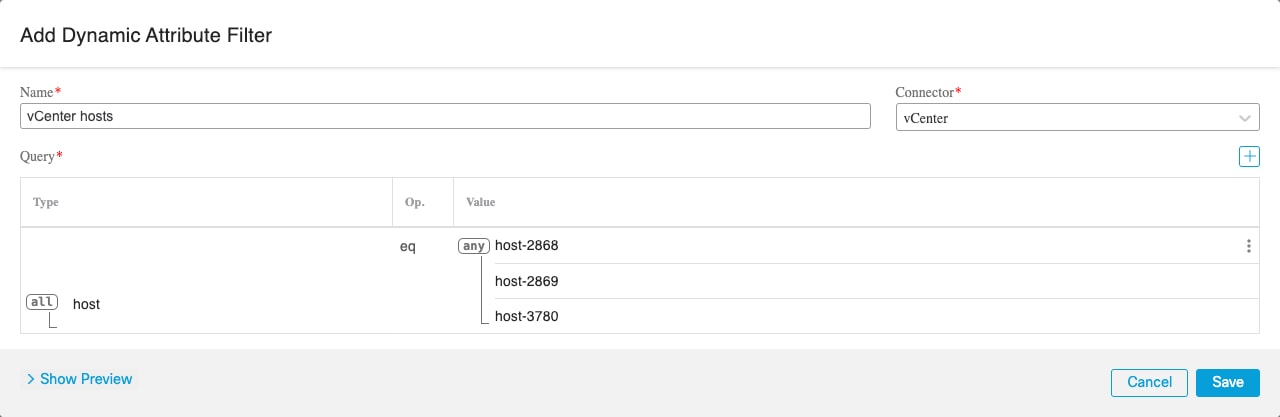

vCenter と NSX-T によって管理される VMware のカテゴリとタグ

詳細については、VMware ドキュメントサイトの「vSphere タグと属性」などのリソースを参照してください。

-

Webex の IP アドレス

詳細については、Webex コネクタの作成を参照してください。

-

Zoom の IP アドレス

詳細については、Zoom コネクタの作成を参照してください。

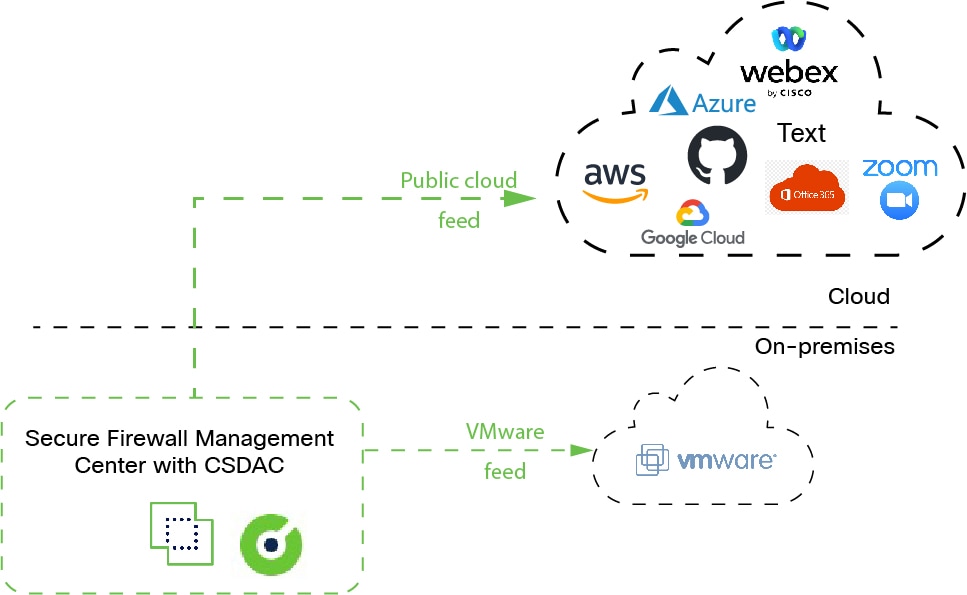

機能の仕組み

ワークロードの動的な性質と IP アドレスの重複の必然性により、IP アドレスなどのネットワーク構造は、仮想、クラウド、およびコンテナ環境では信頼できません。お客様は、IP アドレスや VLAN が変更されてもファイアウォールポリシーが持続するように、VM 名やセキュリティグループなどの非ネットワーク構造に基づいてポリシールールを定義する必要があります。

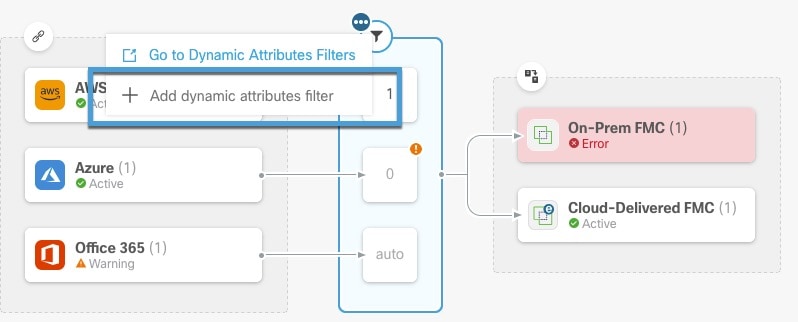

次の図は、システムが高レベルでどのように機能するかを示しています。

-

システムは、特定のパブリック クラウド プロバイダーをサポートします。

このトピックでは、サポートされているコネクタ(これらのプロバイダーへの接続)について説明します。

関連項目

Cisco Secure 動的属性コネクタ の履歴

|

機能 |

最小 Management Center |

最小 Threat Defense |

詳細 |

|---|---|---|---|

|

Cisco Secure 動的属性コネクタ |

7.4.0 |

7.4.0 |

この機能が導入されます。 Cisco Secure 動的属性コネクタ が Secure Firewall Management Center に含まれるようになりました。動的属性コネクタ を使用すると、管理対象デバイスに展開することなく、アクセス制御ルールで Microsoft Azure などのクラウドベースのプラットフォームから IP アドレスを取得できます。 詳細情報:

新規/変更された画面: |

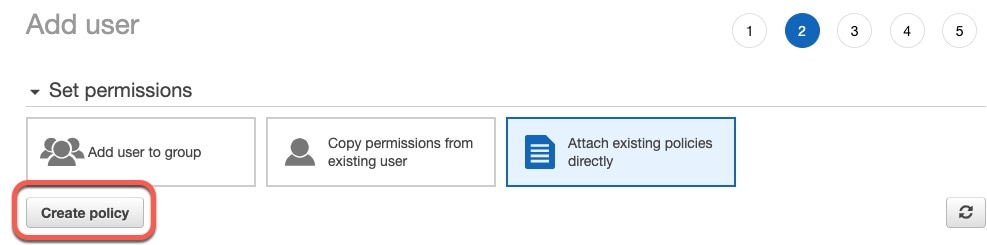

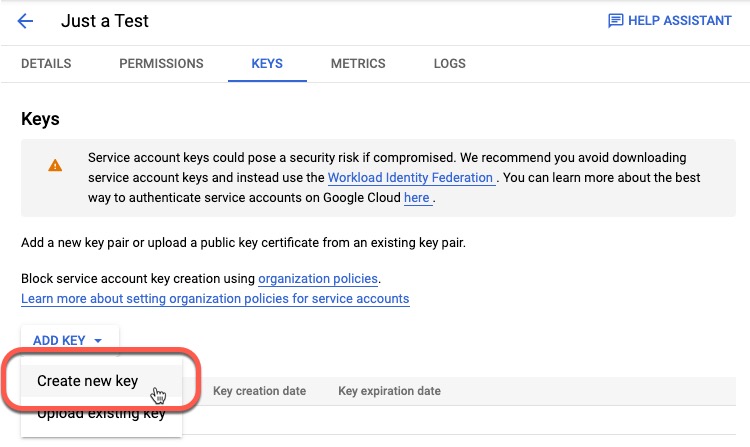

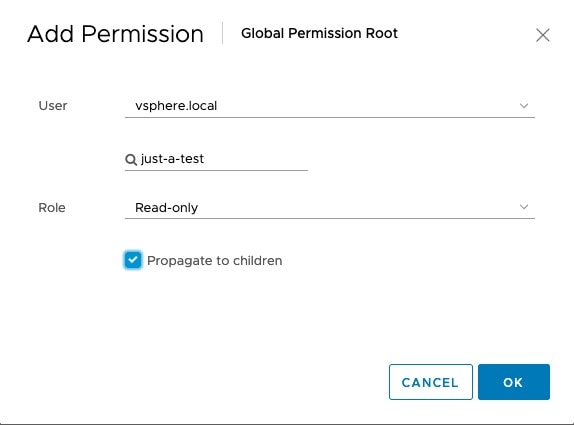

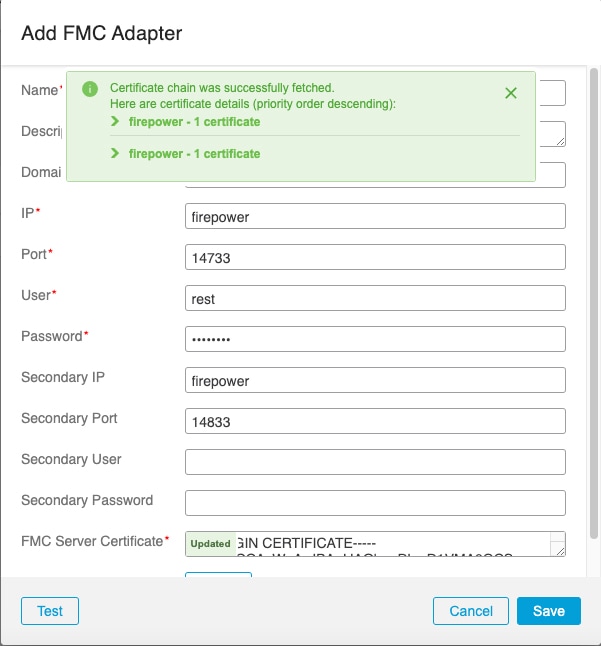

をクリックして新しいアダプタを作成します。

をクリックして新しいアダプタを作成します。

![[Edit] アイコン](/c/dam/en/us/td/i/400001-500000/460001-470000/464001-465000/464988.jpg) )

)![[詳細情報(More)]](/c/dam/en/us/td/i/400001-500000/460001-470000/464001-465000/464987.jpg) アイコン)

アイコン) をクリックしてパネルを閉じる。

をクリックしてパネルを閉じる。

)

)![コネクタに関する警告を表示するには、[I] ボタンをクリックします。](/c/dam/en/us/td/i/400001-500000/460001-470000/464001-465000/464992.jpg)

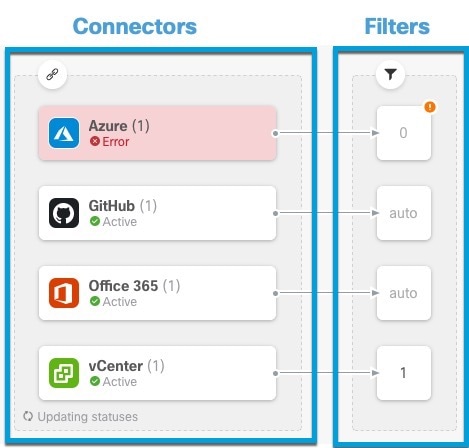

をクリックします。これは、指定されたコネクタに動的属性フィルタが関連付けられていないことを示します。関連付けられたフィルタがない場合、コネクタは

をクリックします。これは、指定されたコネクタに動的属性フィルタが関連付けられていないことを示します。関連付けられたフィルタがない場合、コネクタは

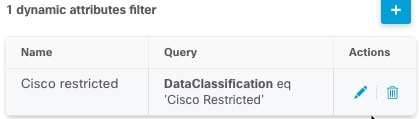

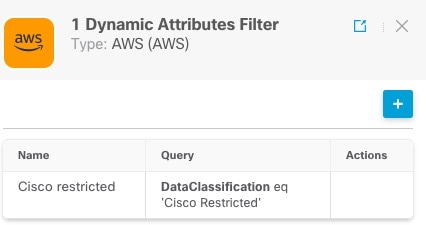

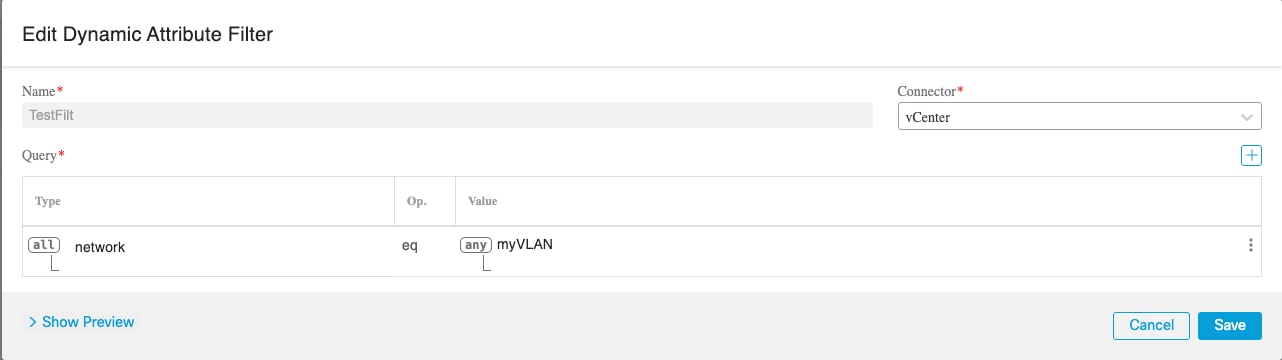

をクリックして、フィルタを追加、編集、または削除する。

をクリックして、フィルタを追加、編集、または削除する。

![[その他(More)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/448001-449000/448310.jpg) )

)

)

)

フィードバック

フィードバック