Threat Defense サービスポリシーについて

Threat Defense サービスポリシーを使用して、特定のトラフィッククラスにサービスを適用できます。サービス ポリシーを使用すると、デバイスまたは特定のインターフェイスに着信するすべての接続に同じサービス以外を適用することができます。

トラフィック クラスはインターフェイスと拡張アクセス コントロール リスト(ACL)の組み合わせです。ACL の「許可」ルールによってクラスに含まれる接続が決定されます。ACL の「拒否」トラフィックには、そのトラフィックに適用されているサービスがないというだけで、これらの接続は実際にはドロップされません。IP アドレスと TCP/UCP ポートを使用し、必要な精度で対応する接続を特定できます。

トラフィック クラスには 2 つのタイプがあります。

-

インターフェイスベースのルール:サービス ポリシー ルールでセキュリティ ゾーンまたはインターフェイス グループを指定すると、インターフェイス オブジェクトに含まれているすべてのインターフェイスを通過する ACL の「許可」トラフィックにルールが適用されます。

特定の機能では、入力インターフェイスに適用されたインターフェイスベースのルールがグローバル ルールよりも常に優先されます。入力インターフェイスベースのルールを接続に適用すると、対応するグローバル ルールは無視されます。入力インターフェイスまたはグローバル ルールが適用されていない場合は、出力インターフェイスのインターフェイス サービス ルールが適用されます。

-

グローバル ルール:すべてのインターフェイスにこれらのルールが適用されます。インターフェイスベースのルールを接続に適用しない場合は、グローバル ルールが確認され、ACL で「許可」されているすべての接続に適用されます。何も適用しない場合は、どのサービスも適用されずに接続が続行されます。

特定の接続が一致するのは、特定の機能のインターフェイス ベースまたはグローバルのいずれか 1 つのトラフィック クラスのみです。特定のインターフェイス オブジェクト/トラフィック フローの組み合わせには設定できるルールは 1 つのみです。

サービス ポリシーのルールは、アクセス制御ルールの後に適用されます。これらのサービスは、許可している接続にのみ設定されます。

FlexConfig とその他の機能にサービス ポリシーを関連付ける方法

バージョン 6.3(0) よりも前では、接続関連のサービス ルールは TCP_Embryonic_Conn_Limit と TCP_Embryonic_Conn_Timeout の事前定義の FlexConfig オブジェクトを使用して設定できました。これらのオブジェクトを削除し、Threat Defense Service サービスポリシーを使用してルールを作り直す必要があります。これらの接続関連コマンドの実装にカスタム FlexConfig オブジェクトを作成した場合(set connection コマンド)は、それらのオブジェクトも削除し、サービス ポリシー経由で機能を実装する必要があります。

接続関連のサービス ポリシーの機能は、その他のサービスルールで実装された機能とは異なる機能グループとして処理されます。そのため、トラフィック クラスが重複する問題に直面することはありません。ただし、次を設定する際には十分注意してください。

-

QoS ポリシー ルールはサービス ポリシー CLI を使用して実装されます。これらのルールは接続ベースのサービス ポリシー ルールよりも前に適用されます。ただし、QoS と接続の両方の設定を同じトラフィック クラスか、または重複するトラフィック クラスに適用できます。

-

FlexConfig ポリシーを使用してカスタマイズされたアプリケーションのインスペクションと NetFlow を実装できます。show running-config コマンドを使用して、サービス ルールをすでに設定している policy-map コマンド、class-map コマンド、service-policy コマンドなど、CLI を調査できます。NetFlow とアプリケーション インスペクションは QoS および接続の設定との互換性はありますが、FlexConfig を実装する前に既存の設定を把握しておく必要があります。接続の設定は、アプリケーション インスペクションと NetFlow よりも前に適用されます。

(注) |

Threat Defense サービスポリシーから作成されたトラフィッククラスは class_map_ACLname という名前になります。ACLname はサービスポリシールールで使用された拡張 ACL オブジェクトの名前です。 |

接続設定に関する情報

接続の設定は、Threat Defense を経由する TCP フローなどのトラフィック接続の管理に関連するさまざまな機能で構成されます。一部の機能は、特定のサービスを提供するために設定する名前付きコンポーネントです。

接続の設定には、次が含まれています。

-

さまざまなプロトコルのグローバル タイムアウト:すべてのグローバル タイムアウトにデフォルト値があるため、早期の接続の切断が発生した場合にのみグローバル タイムアウトを変更する必要があります。Firepower Threat Defense のプラットフォーム ポリシーにグローバル タイムアウトを設定します。 を選択します。

-

トラフィック クラスごとの接続タイムアウト:サービス ポリシーを使用して、特定のタイプのトラフィックのグローバル タイムアウトを上書きできます。すべてのトラフィック クラスのタイムアウトにデフォルト値があるため、それらの値を設定する必要はありません。

-

接続制限と TCP 代行受信:デフォルトでは、Threat Defense を経由する(または宛先とする)接続の数に制限はありません。サービス ポリシー ルールを使用して特定のトラフィック クラスに制限を設定することで、サービス妨害(DoS)攻撃からサーバーを保護できます。特に、初期接続(TCP ハンドシェイクを完了していない初期接続)に制限を設定できます。これにより、SYN フラッディング攻撃から保護されます。初期接続の制限を超えると、TCP 代行受信コンポーネントは、プロキシ接続に関与してその攻撃が抑制されていることを確認します。

-

Dead Connection Detection(DCD; デッド接続検出):アイドル タイムアウトの設定を超えたために接続が閉じられるように、頻繁にアイドル状態になっても有効な接続を維持する場合、Dead Connection Detection をイネーブルにして、アイドル状態でも有効な接続を識別してそれを維持することができます(接続のアイドル タイマーをリセットすることによって)。アイドル時間を超えるたびに、DCD は接続の両側にプローブを送信して、接続が有効であることを両側で合意しているかどうかを確認します。show service-policy コマンド出力には、DCD からのアクティビティ量を示すためのカウンタが含まれています。show conn detail コマンドを使用すると、発信側と受信側の情報およびプローブの送信頻度を取得できます。

-

TCP シーケンスのランダム化:それぞれの TCP 接続には 2 つの ISN(初期シーケンス番号)が割り当てられており、そのうちの 1 つはクライアントで生成され、もう 1 つはサーバーで生成されます。デフォルトでは、Threat Defense は、着信と発信の両方向で通過する TCP SNY の ISN をランダム化します。ランダム化により、攻撃者が新しい接続に使用される次の ISN を予測して新しいセッションをハイジャックするのを阻止します。ただし、TCP シーケンスのランダム化は、TCP SACK(選択的確認応答)を実質的に破棄します。クライアントが認識するシーケンス番号がサーバーが認識するものと異なるためです。必要に応じて、トラフィック クラスごとにランダム化を無効化することができます。

-

TCP 正規化:TCP ノーマライザは、異常なパケットから保護します。一部のタイプのパケット異常をトラフィック クラスで処理する方法を設定できます。FlexConfig ポリシーを使用して TCP 正規化を設定できます。

-

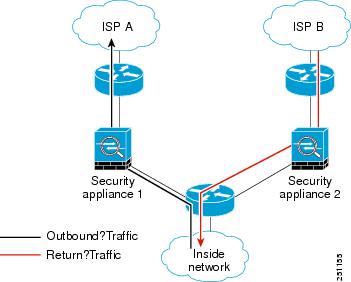

TCPステート バイパス:ネットワークで非対称ルーティングを使用するかどうかをチェックする TCP ステートをバイパスできます。

![[削除(Delete)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447585.jpg) )

)

フィードバック

フィードバック