システム ロギングとメッセージ ロギングについて

システム ロギングを使用すると、コントローラのシステム イベントを最大 3 台のリモート syslog サーバにログできるようになります。syslog メッセージはコントローラに設定されている syslog サーバごとにログされるため、コントローラは各 syslog メッセージのコピーを送信します。複数のサーバに syslog メッセージを送信できるため、1 台の syslog サーバが一時的に使用できなくなってもメッセージが失われることがありません。メッセージ ロギングを使用すると、システム メッセージをコントローラのバッファまたはコンソールにログできるようになります。

システム メッセージとトラップ ログの詳細については、http://www.cisco.com/c/en/us/support/wireless/wireless-lan-controller-software/products-system-message-guides-list.htmlを参照してください。

システム ロギングとメッセージ ロギングの設定(GUI)

手順

| ステップ 1 |

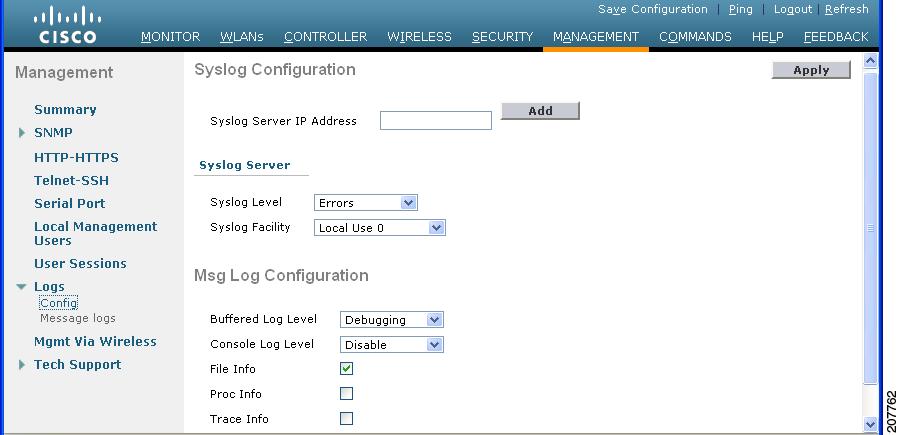

[Management] > [Logs] > [Config] の順に選択します。[Syslog Configuration] ページが表示されます。

|

||

| ステップ 2 |

[Syslog Server IPv4/IPv6 Address] テキスト ボックスに、syslog メッセージの送信先となるサーバの IPv4/IPv6 IP アドレスを入力し、[Add] をクリックします。コントローラには最大 3 台の syslog サーバを追加できます。このテキスト ボックスの下には、すでにコントローラに追加されている syslog サーバのリストが表示されます。

|

||

| ステップ 3 |

syslog サーバに対する syslog メッセージのフィルタリングの重大度レベルを設定するには、[Syslog Level] ドロップダウン リストから次のいずれかのオプションを選択します。

syslog レベルを設定する場合は、重大度がそのレベルと等しいかそれ以下であるメッセージのみ、syslog サーバに送信されます。たとえば、syslog レベルを [Warnings](重大度レベル 4)に設定した場合は、重大度が 0 ~ 4 のメッセージしか syslog サーバに送信されません。

|

||

| ステップ 4 |

syslog メッセージを syslog サーバに送信するファシリティを設定するには、[Syslog Facility] から次のいずれかのオプションを選択します。 ドロップダウン リスト

|

||

| ステップ 5 |

[Apply] をクリックします。 |

||

| ステップ 6 |

コントローラのバッファとコンソールに対するロギング メッセージの重大度レベルを設定するには、[Buffered Log Level] ドロップダウン リストおよび [Console Log Level] ドロップダウン リストから次のいずれかのオプションを選択します。

ロギング レベルを設定する場合は、重大度がそのレベルと等しいかそれ以下であるメッセージのみ、コントローラにログされます。たとえば、ロギング レベルを Warnings(重大度レベル 4)に設定した場合は、重大度が 0 ~ 4 のメッセージしかログされません。 |

||

| ステップ 7 |

ソース ファイルの情報をメッセージ ログに含める場合は、[File Info] チェックボックスをオンにします。デフォルト値はイネーブルです。 |

||

| ステップ 8 |

トレースバック情報をメッセージ ログに含める場合は、[Trace Info] チェックボックスをオンにします。デフォルトではディセーブルになっています。 |

||

| ステップ 9 |

[Apply] をクリックします。 |

||

| ステップ 10 |

[Save Configuration] をクリックします。 |

メッセージ ログの表示(GUI)

コントローラの GUI を使用してメッセージ ログを表示するには、[Management] > [Logs] > [Message Logs] の順に選択します。[Message Logs] ページが表示されます。

(注) |

コントローラから現在のメッセージ ログをクリアするには、[Clear] をクリックします。 |

システム ロギングとメッセージ ロギングの設定(CLI)

手順

| ステップ 1 |

次のコマンドを入力して、システム ロギングを有効にし、syslog メッセージの送信先である syslog サーバの IP アドレスを設定します。 config logging syslog host server_IP_address コントローラには最大 3 台の syslog サーバを追加できます。

|

||||

| ステップ 2 |

次のコマンドを入力して、syslog サーバに対する syslog メッセージのフィルタリングの重大度レベルを設定します。 config logging syslog level severity_level severity_level は、次のいずれかです。

|

||||

| ステップ 3 |

次のコマンドを入力して、特定のアクセス ポイントまたはすべてのアクセス ポイントに対する syslog メッセージのフィルタリングの重大度レベルを設定します。 config ap logging syslog level severity_level {Cisco_AP | all } severity_level は、次のいずれかです。

|

||||

| ステップ 4 |

次のコマンドを入力して、syslog サーバへ発信する syslog メッセージのファシリティを設定します。 config logging syslog facility facility-code facility-code は、次のいずれかです。

|

||||

| ステップ 5 |

次のコマンドを使用して AP の syslog ファシリティを設定します。 config logging syslog facility AP AP には、次のいずれかを指定できます。

|

||||

| ステップ 6 |

次のコマンドを入力して、1 つの AP またはすべての AP の syslog 機能を設定します。 config ap logging syslog facility facility-level {Cisco_AP | all } facility-level は、次のいずれかです。

|

||||

| ステップ 7 |

次のコマンドを入力して、クライアントの syslog 機能を設定します。 config logging syslog facility クライアント facility-code には、次のいずれかを指定できます。

|

||||

| ステップ 8 |

コントローラのバッファとコンソールに対するロギング メッセージの重大度レベルを設定するには、次のコマンドを入力します。

severity_level は、次のいずれかです。

|

||||

| ステップ 9 |

次のコマンドを入力して、コントローラ バッファ、コントローラ コンソール、または syslog サーバに対するデバッグ メッセージを保存します。

|

||||

| ステップ 10 |

コントローラがメッセージ ログ内にソース ファイルの情報を含めるようにする、またはこの情報を表示しないようにするには、次のコマンドを入力します。 config logging fileinfo {enable | disable} デフォルト値はイネーブルです。 |

||||

| ステップ 11 |

次のコマンドを入力して、プロセス情報をメッセージ ログに含めるように、またはこの情報を表示しないようにコントローラを設定します。 config logging procinfo {enable | disable} デフォルト値は [disabled] です。 |

||||

| ステップ 12 |

次のコマンドを入力して、トレースバック情報をメッセージ ログに含めるように、またはこの情報を表示しないようにコントローラを設定します。 config logging traceinfo {enable | disable} デフォルト値は [disabled] です。 |

||||

| ステップ 13 |

次のコマンドを入力して、ログ メッセージおよびデバッグ メッセージのタイムスタンプを有効または無効にします。

|

||||

| ステップ 14 |

次のコマンドを入力して、変更を保存します。 save config |

システム ログとメッセージ ログの表示(CLI)

ロギング パラメータとバッファの内容を表示するには、次のコマンドを入力します。

show logging

アクセス ポイント イベント ログの表示

アクセス ポイント イベント ログについて

アクセス ポイントのイベント ログには、すべてのシステム メッセージ(重大度が notifications 以上のもの)が記録されます。イベント ログには最大 1024 行のメッセージを格納できます。1 行あたりの長さは最大 128 文字です。イベント ログがいっぱいになったときは、新しいイベント メッセージを記録するために、最も古いメッセージが削除されます。イベント ログはアクセス ポイント フラッシュ上のファイルに保存されるので、リブートしても消去されません。アクセス ポイント フラッシュへの書き込み回数を最小限にするために、イベント ログの内容がイベント ログ ファイルに書き込まれるのは、通常のリロード時またはクラッシュ時だけとなっています。

アクセス ポイント イベント ログの表示(CLI)

アクセス ポイント イベント ログを表示する、またはコントローラから削除するには、次の CLI コマンドを使用します。

-

コントローラに join されたアクセス ポイントのイベント ログ ファイルの内容を表示するには、次のコマンドを入力します。

show ap eventlog Cisco_AP

以下に類似した情報が表示されます。

AP event log download has been initiated Waiting for download to complete AP event log download completed. ======================= AP Event log Contents ===================== *Sep 22 11:44:00.573: %CAPWAP-5-CHANGED: CAPWAP changed state to IMAGE *Sep 22 11:44:01.514: %LINEPROTO-5-UPDOWN: Line protocol on Interface Dot11Radio0, changed state to down *Sep 22 11:44:01.519: %LINEPROTO-5-UPDOWN: Line protocol on Interface Dot11Radio1, changed state to down *Sep 22 11:44:53.539: *** Access point reloading. Reason: NEW IMAGE DOWNLOAD *** *Mar 1 00:00:39.078: %CAPWAP-3-ERRORLOG: Did not get log server settings from DHCP. *Mar 1 00:00:42.142: %CDP_PD-4-POWER_OK: Full power - NEGOTIATED inline power source *Mar 1 00:00:42.151: %LINK-3-UPDOWN: Interface Dot11Radio1, changed state to up *Mar 1 00:00:42.158: %LINK-3-UPDOWN: Interface Dot11Radio0, changed state to up *Mar 1 00:00:43.143: %LINEPROTO-5-UPDOWN: Line protocol on Interface Dot11Radio1, changed state to up *Mar 1 00:00:43.151: %LINEPROTO-5-UPDOWN: Line protocol on Interface Dot11Radio0, changed state to up *Mar 1 00:00:48.078: %CAPWAP-3-ERRORLOG: Could Not resolve CISCO-CAPWAP-CONTROLLER *Mar 1 00:01:42.144: %CDP_PD-4-POWER_OK: Full power - NEGOTIATED inline power source *Mar 1 00:01:48.121: %CAPWAP-3-CLIENTERRORLOG: Set Transport Address: no more AP manager IP addresses remain *Mar 1 00:01:48.122: %CAPWAP-5-CHANGED: CAPWAP changed state to JOIN *Mar 1 00:01:48.122: %LINK-5-CHANGED: Interface Dot11Radio0, changed state to administratively down *Mar 1 00:01:48.122: %LINK-5-CHANGED: Interface Dot11Radio1, changed state to administratively down -

コントローラに join された特定のアクセス ポイントまたはすべてのアクセス ポイントの既存のイベント ログ ファイルを削除して空のイベント ログ ファイルを作成するには、次のコマンドを入力します。

clear ap-eventlog {specific Cisco_AP | all }

フィードバック

フィードバック