コントローラ GUI の使用方法

ブラウザ ベースの GUI が各コントローラに組み込まれています。

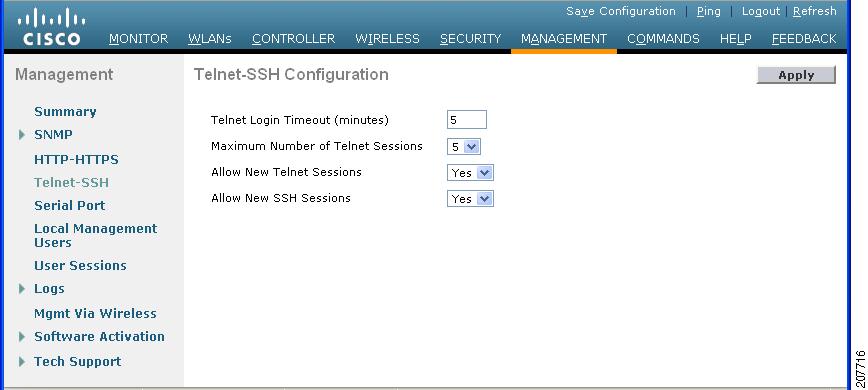

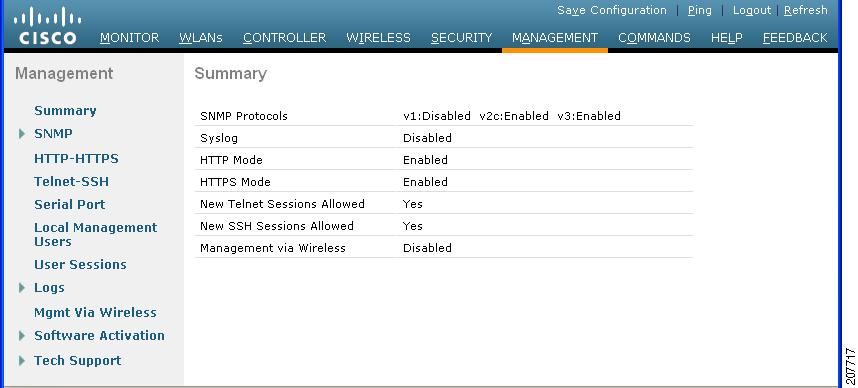

最大 5 名のユーザが、コントローラ http または https(http + SSL)管理ページを同時に閲覧して、パラメータを設定し、コントローラとそのアソシエートされているアクセス ポイントの動作ステータスを監視することができます。

コントローラ GUI の詳細については、オンライン ヘルプを参照してください。オンライン ヘルプにアクセスするには、コントローラ GUI で [Help] をクリックします。

(注) |

より堅牢なセキュリティを確保するために、HTTPS インターフェイスを有効にして、HTTP インターフェイスを無効にすることをお勧めします。 |

コントローラ GUI は、次の Web ブラウザでサポートされています。

-

Microsoft Internet Explorer バージョン 11 以降(Windows)

-

Mozilla Firefox バージョン 32 以降(Windows、Mac)

-

Google Chrome バージョン 38.x 以降(Windows、Mac)

-

Apple Safari バージョン 7 以降(Mac)

コントローラ GUI の使用の制約事項

コントローラ GUI を使用する場合、次のガイドラインに従います。

-

コントローラの Web UI は、次の Web ブラウザと互換性があります。

-

Microsoft Internet Explorer バージョン 11 以降

-

Mozilla Firefox 32.x 以降のバージョン

-

-

リリース 8.1.102.0 で導入されたメイン ダッシュボードを表示するには、Web ブラウザの JavaScript を有効にする必要があります。

(注)

画面の解像度が 1280 X 800 以上であることを確認します。これ以下の解像度はサポートされていません。

-

サービス ポート インターフェイスまたは管理インターフェイスを使用して GUI にアクセスできますが、

-

サービス ポート インターフェイスを使用するときは、HTTP と HTTPS の両方を使用できます。HTTPS はデフォルトでイネーブルであり、HTTP をイネーブルにすることもできます。

-

GUI のページ上部にある [Help] をクリックすると、オンライン ヘルプが表示されます。オンライン ヘルプを表示するには、ブラウザのポップアップ ブロッカを無効にする必要があります。

GUI へのログイン

(注) |

ローカル認証を使用するようにコントローラが設定されている場合は、TACACS+ 認証を設定しないでください。 |

手順

| ステップ 1 |

ブラウザのアドレス バーにcontroller IP アドレスを入力します。セキュアな接続の場合は、https://ip-address と入力します。あまりセキュアでない接続の場合は、https://ip-address と入力します。 |

||

| ステップ 2 |

ユーザ名とパスワードを入力する画面が表示されたら、有効な値を入力して [OK] をクリックします。 [Summary] ページが表示されます。

|

GUI からのログアウト

手順

| ステップ 1 |

ページの右上の [Logout] をクリックします。 |

| ステップ 2 |

[Close] をクリックするとログアウト プロセスが完了し、それ以降は、権限のないユーザがコントローラcontroller GUI にはアクセスできなくなります。 |

| ステップ 3 |

決定を確認する画面が表示されたら、[Yes] をクリックします。 |

フィードバック

フィードバック