|

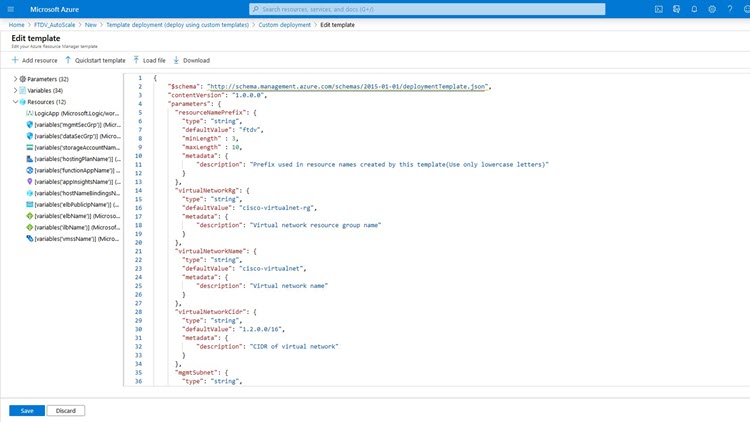

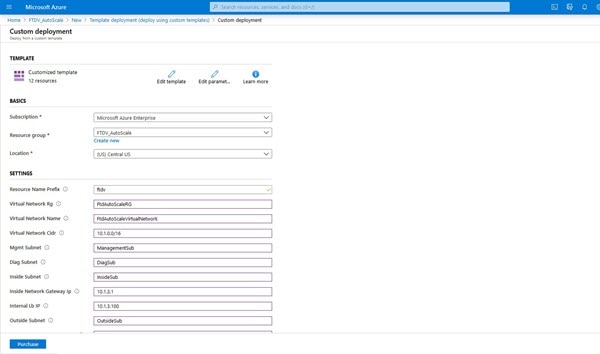

resourceNamePrefix

|

字符串*(3-10 个字符)

|

所有资源都使用包含此前缀的名称创建。

注:只能使用小写字母。

示例:ftdv

|

New

|

|

virtualNetworkRg

|

字符串

|

虚拟网络资源组名称。

示例:cisco-virtualnet-rg

|

现有

|

|

virtualNetworkName

|

字符串

|

虚拟网络名称(已创建)。

示例:cisco-virtualnet

|

现有

|

|

virtualNetworkCidr

|

CIDR 格式

x.x.x.x/y

|

虚拟网络的 CIDR(已创建)

|

现有

|

|

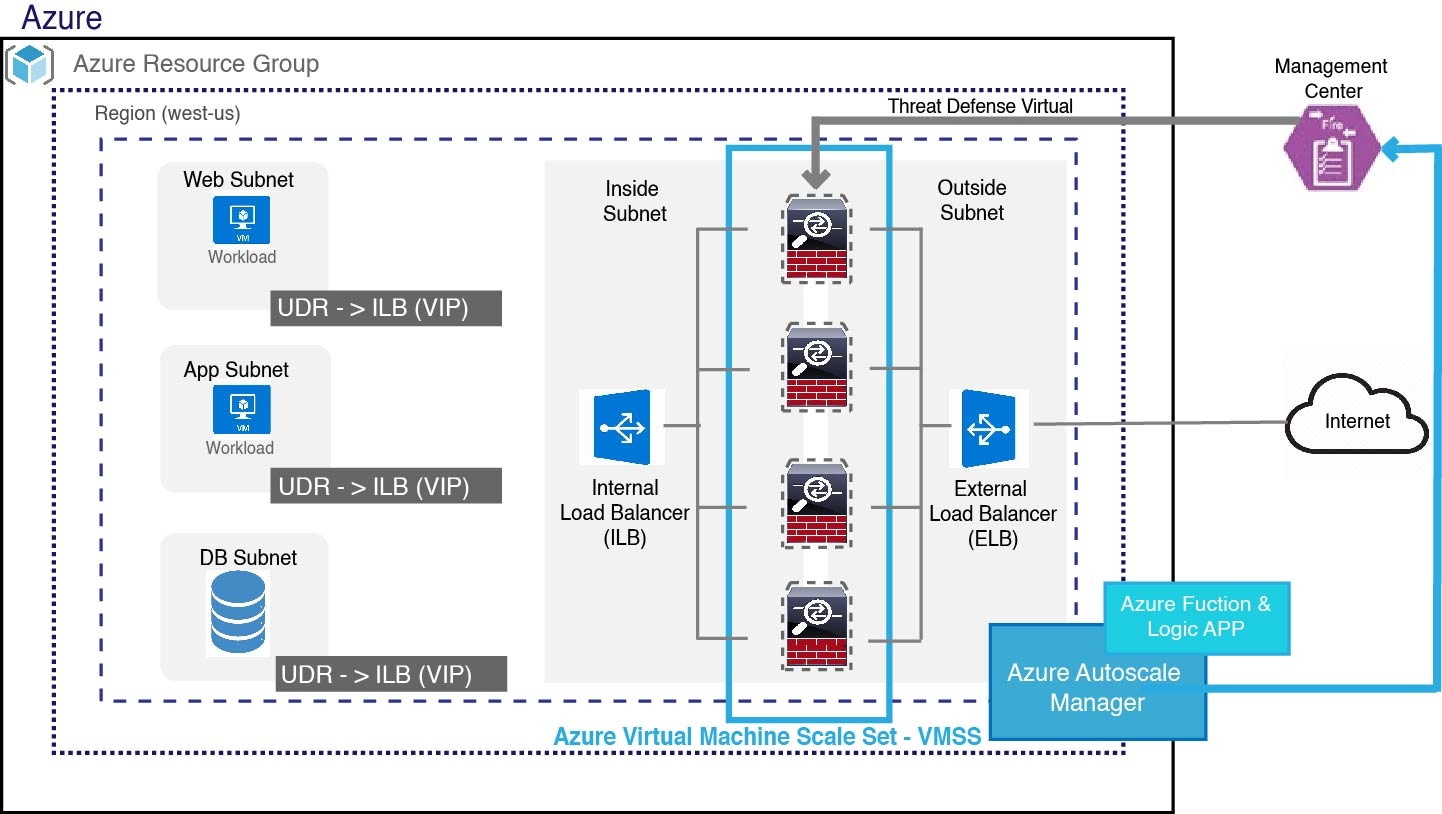

mgmtSubnet

|

字符串

|

管理子网名称(已创建)

示例:cisco-mgmt-subnet

|

现有

|

|

diagSubnet

|

字符串

|

诊断子网名称(已创建)。

示例:cisco-diag-subnet

|

现有

|

|

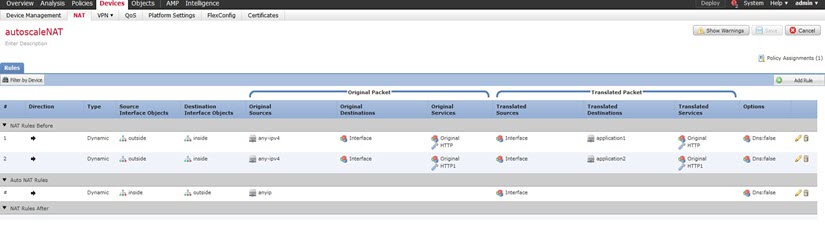

insideSubnet

|

字符串

|

内部子网名称(已创建)。

示例:cisco-inside-subnet

|

现有

|

|

internalLbIp

|

字符串

|

内部子网的内部负载均衡器 IP 地址(已创建)。

例如:1.2.3.4

|

现有

|

|

insideNetworkGatewayIp

|

字符串

|

内部子网网关 IP 地址(已创建)。

|

现有

|

|

outsideSubnet

|

字符串

|

外部子网名称(已创建)。

示例:cisco-outside-subnet

|

现有

|

|

outsideNetworkGatewayIp

|

字符串

|

外部子网网关 IP(已创建)。

|

现有

|

|

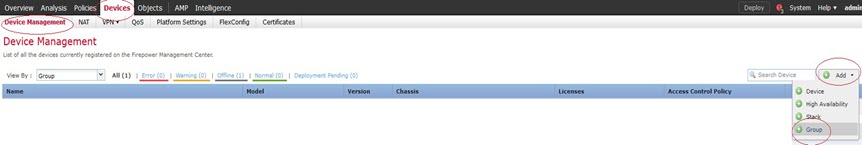

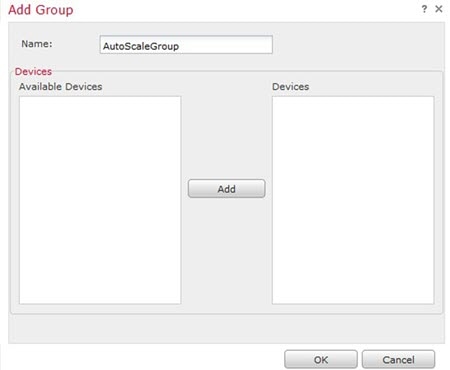

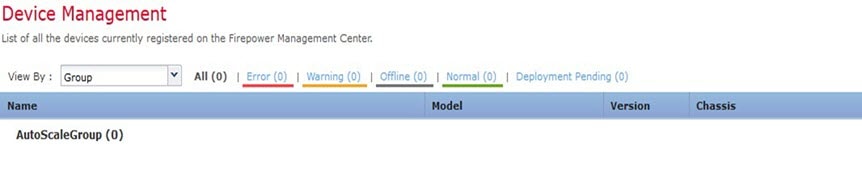

deviceGroupName

|

字符串

|

管理中心 中的设备组(已创建)

|

现有

|

|

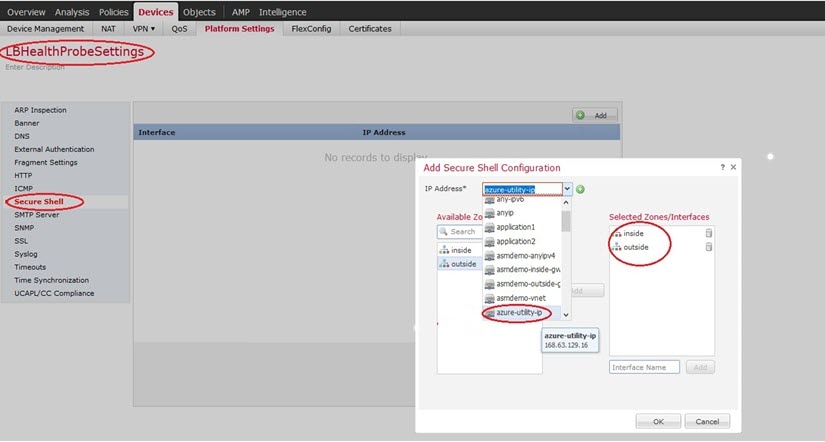

insideZoneName

|

字符串

|

管理中心 中的内部区域名称(已创建)

|

现有

|

|

outsideZoneName

|

字符串

|

管理中心 中的外部区域名称(已创建)

|

现有

|

|

softwareVersion

|

字符串

|

threat defense virtual 版本(在部署期间从下拉列表中选择)。

|

现有

|

|

vmSize

|

字符串

|

threat defense virtual 实例的大小(在部署过程中从下拉列表中选择)。

|

不适用

|

|

ftdLicensingSku

|

字符串

|

Threat Defense Virtual 许可模式 (PAYG/BYOL)

注:PAYG 在版本 6.5+ 中受支持。

|

不适用

|

|

licenseCapability

|

逗号分隔的字符串

|

BASE, MALWARE, URLFilter, THREAT

|

不适用

|

|

ftdVmManagementUserName

|

字符串*

|

threat defense virtual VM 管理管理员用户名。

这不能是“admin”。请参阅 Azure 以了解 VM 管理员用户名准则。

|

New

|

|

ftdVmManagementUserPassword

|

字符串*

|

threat defense virtual VM 管理管理员用户的密码。

密码的长度必须为 12 至 72 个字符,而且必须具有:小写、大写、数字及特殊字符;重复字符不得超过 2 个。

|

New

|

|

fmcIpAddress

|

字符串

x.x.x.x

|

管理中心 的公共 IP 地址(已创建)

|

现有

|

|

fmcUserName

|

字符串

|

管理中心 用户名,具有管理权限(已创建)

|

现有

|

|

fmcPassword

|

字符串

|

上述 管理中心 用户名的 管理中心 密码(已创建)

|

现有

|

|

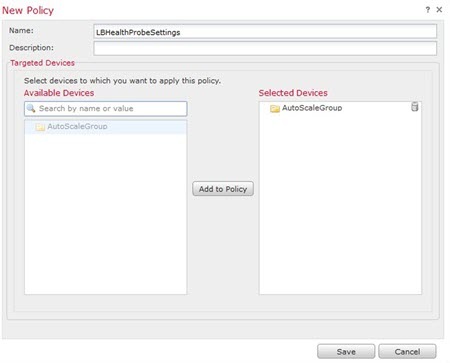

policyName

|

字符串

|

在 管理中心 中创建的安全策略(已创建)

|

现有

|

|

scalingPolicy

|

POLICY-1/POLICY-2

|

POLICY-1:当任何 threat defense virtual 的平均负载在所配置的持续时间内超过外向扩展阈值时,将触发外向扩展。

POLICY-2:当自动扩展组中所有 threat defense virtual 设备的平均负载在所配置的持续时间内超过外向扩展阈值时,将触发外向扩展。

在两种情况下,内向扩展逻辑都保持不变:当所有 threat defense virtual 设备的平均负载在所配置的持续时间内低于内向扩展阈值时,将触发内向扩展。

|

不适用

|

|

scalingMetricsList

|

字符串

|

用于制定扩展决策的指标。

允许:CPU

CPU、内存

默认值:CPU

|

不适用

|

|

cpuScaleInThreshold

|

字符串

|

CPU 指标的内向扩展阈值(以百分比为单位)。

默认值:10

当 threat defense virtual 指标低于此值时,将触发扩展。

请参阅Auto Scale 逻辑。

|

不适用

|

|

cpuScaleOutThreshold

|

字符串

|

CPU 指标的横向扩展阈值(以百分比为单位)。

默认值:80

当 threat defense virtual指标高于此值时,将触发横向扩展。

“cpuScaleOutThreshold”应始终大于“cpuScaleInThreshold”。

请参阅Auto Scale 逻辑。

|

不适用

|

|

memoryScaleInThreshold

|

字符串

|

内存指标的内向扩展阈值(以百分比为单位)。

默认值:0

当 threat defense virtual 指标低于此值时,将触发扩展。

请参阅Auto Scale 逻辑。

|

不适用

|

|

memoryScaleOutThreshold

|

字符串

|

内存指标的横向扩展阈值(以百分比为单位)。

默认值:0

当 threat defense virtual指标高于此值时,将触发横向扩展。

“memoryScaleOutThreshold”应始终大于“memoryScaleInThreshold”。

请参阅Auto Scale 逻辑。

|

不适用

|

| minFtdCount |

整数

|

在任何给定时间,规模集中可用的最小 threat defense virtual 实例数。

示例:2

|

不适用

|

|

maxFtdCount

|

整数

|

规模集中允许的最大 threat defense virtual 实例数。

示例:10

|

注

|

此数量受 管理中心 容量的限制。

Auto Scale 逻辑不会检查此变量的范围,因此请认真填写。

|

|

不适用

|

|

metricsAverageDuration

|

整数

|

从下拉列表中选择。

此数字表示计算指标平均值的时间(以分钟为单位)。

如果此变量的值为 5(即 5 分钟),则当计划 Auto Scale Manager 时,它将检查过去 5 分钟内的指标平均值,并且基于此平均值做出扩展决定。

|

注

|

由于 Azure 限制,仅 1、5、15 和 30 是有效数字。

|

|

不适用

|

|

initDeploymentMode

|

BULK/STEP

|

主要适用于第一次部署,或者规模集不包含任何 threat defense virtual 实例时。

BULK:Auto Scale 管理器将尝试一次并行部署“minFtdCount”数量的 threat defense virtual 实例。

|

注

|

启动采用并行方式,但由于 管理中心 的限制,需要按顺序注册到 管理中心。

|

STEP:Auto Scale 管理器将按照计划间隔逐个部署“minFtdCount”数量的 threat defense virtual 设备。

|

注

|

STEP 选项需要较长时间来启动“minFtdCount”数量的实例并使用 管理中心 进行配置,然后实现运行,但在调试时很有帮助。

BULK 选项启动所有“minFtdCount”数量的 threat defense virtual 所花费的时间与一次 threat defense virtual 启动相同(因为它是并行运行的),但 管理中心 注册是按顺序进行的。

部署“minFtdCount”数量的 threat defense virtual 所花费的总时间 =(启动一个 threat defense virtual 所用的时间 + 注册/配置一个 threat defense virtual 所用的时间 * minFtdCount)。

|

|

|

|

*Azure 对新资源的命名约定有限制。查看限制,或者直接全部使用小写字母。不要使用空格或任何其他特殊字符。

|

反馈

反馈