关于具有 Cisco Secure Firewall 设备管理器 的 Cisco Secure Firewall Threat Defense Virtual

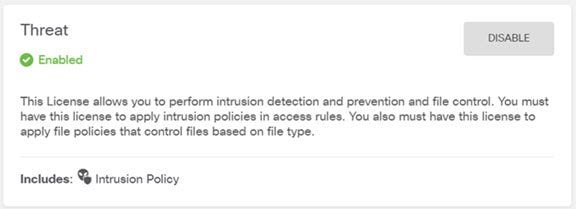

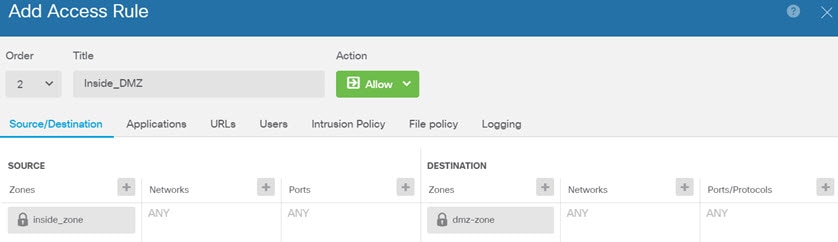

Cisco Secure Firewall Threat Defense Virtual 是思科 NGFW 解决方案的虚拟化组件。threat defense virtual 提供各种下一代防火墙服务,包括状态防火墙、路由、下一代入侵防御系统 (NGIPS)、应用可视性与可控性 (AVC)、URL 过滤,以及恶意软件防护。

您可以使用 Cisco Secure Firewall 设备管理器 来管理 threat defense virtual,这是某些 威胁防御 型号随附的基于 Web 的设备设置向导。设备管理器可以配置小型网络最常用软件的基本功能。此产品专为包括一台或几台设备的网络而设计,在这种网络中,无需使用高功率多设备管理器来控制包含许多 威胁防御 设备的大型网络。

如果要管理大量设备或要使用 威胁防御 支持的更复杂的功能和配置,请使用 管理中心(而不是集成的 设备管理器)来配置您的设备。有关详细信息,请参阅使用 Cisco Secure Firewall Management Center 来管理 Cisco Secure Firewall Threat Defense Virtual。

要进行故障排除,您可以使用管理接口上的 SSH 访问 威胁防御 CLI,也可以从 设备管理器 CLI 连接到 威胁防御。

默认配置

threat defense virtual 默认配置将管理接口和内部接口置于同一子网上。您的管理接口必须具有互联网连接,才能使用智能许可并获取系统数据库的更新。

因此,默认配置的设计使您可以将 Management0-0 和 GigabitEthernet0-1(内部)两个接口都连接到虚拟交换机上的同一网络。默认管理地址使用内部 IP 地址作为网关。因此,管理接口路由通过内部接口,然后通过外部接口连通互联网。

您还可以选择将 Management0-0 连接到与用于内部接口的子网不同的子网,只要使用具有互联网接入的网络即可。确保为网络正确配置管理接口 IP 地址和网关。

threat defense virtual 首次启动时,必须启用至少四个接口:

-

虚拟机的第一个接口 (Management0-0) 是管理接口。

-

虚拟机上的第二个接口保留供内部使用。

-

虚拟机的第三个接口 (GigabitEthernet0-0) 是外部接口。

-

虚拟机的第四个接口 (GigabitEthernet0-1) 是内部接口。

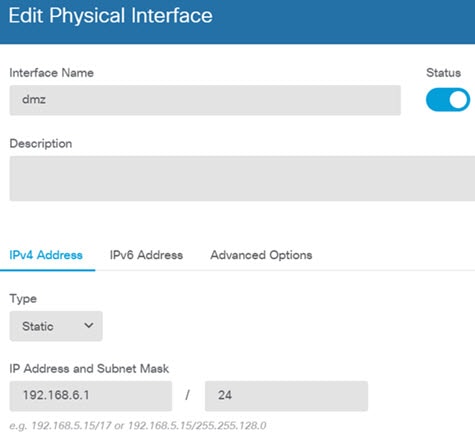

您还可以添加最多六个额外的数据流量接口,使数据接口的总数达到八个。如果添加额外的数据接口,请确保源网络映射到正确的目标网络,而且每个数据接口都映射到一个唯一的子网或 VLAN。请参阅“配置 VMware 接口”。

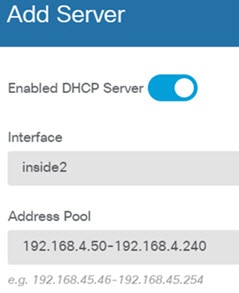

),定义 IP 地址和其他设置。

),定义 IP 地址和其他设置。

),以部署对设备的更改。

),以部署对设备的更改。

反馈

反馈