Threat Defense Virtual 智能许可的性能层

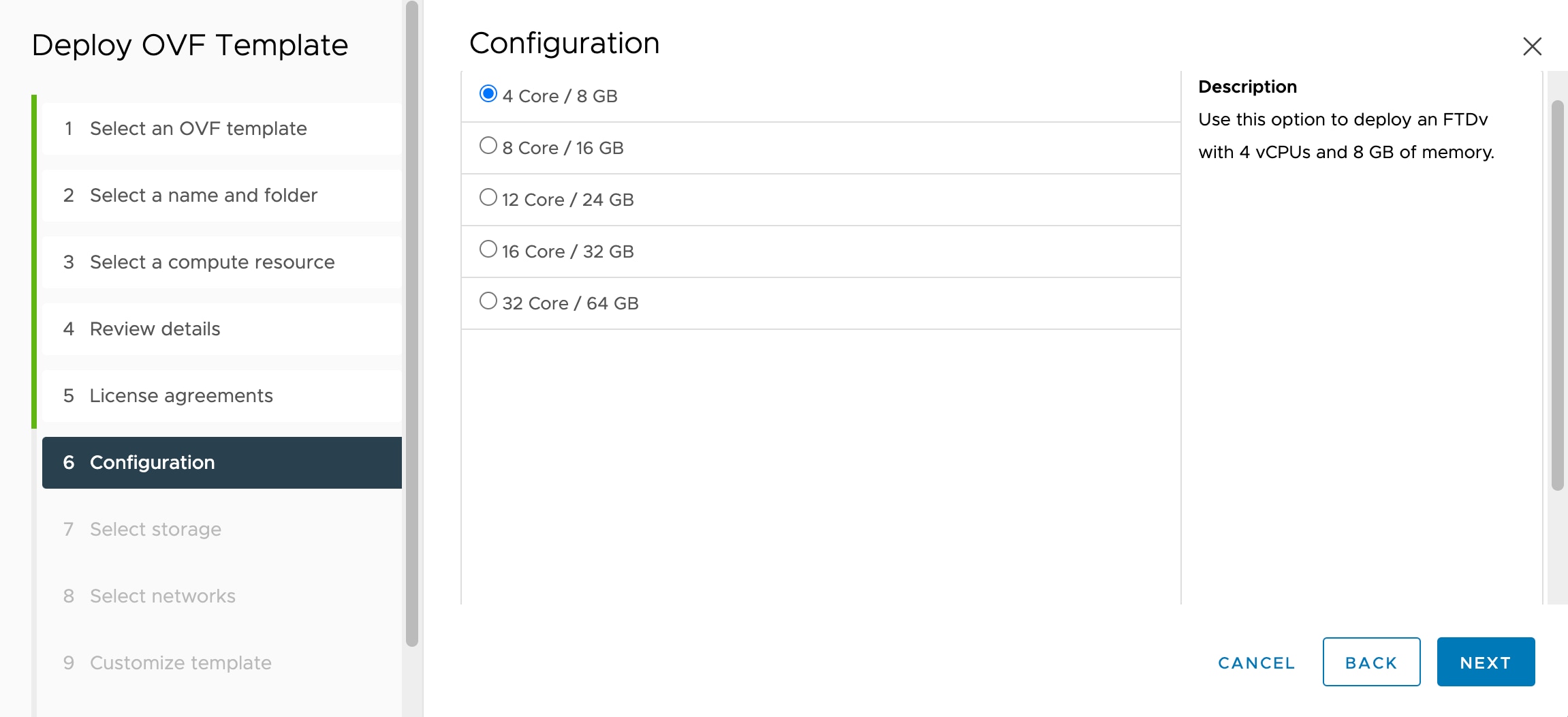

threat defense virtual 支持性能层许可,该级别许可可基于部署要求提供不同的吞吐量级别和 VPN 连接限制。

表 3. 基于授权的 Threat Defense Virtual 许可功能限制

|

性能层

|

设备规格(核心/RAM)

|

速率限制

|

RA VPN 会话限制

|

|

FTDv5,100Mbps

|

4 核/8 GB

|

100Mbps

|

50

|

|

FTDv10,1Gbps

|

4 核/8 GB

|

1Gbps

|

250

|

|

FTDv20,3Gbps

|

4 核/8 GB

|

3 Gbps

|

250

|

|

FTDv30,5Gbps

|

8 核/16 GB

|

5Gbps

|

250

|

|

FTDv50,10Gbps

|

12 核/24 GB

|

10Gbps

|

750

|

|

FTDv100,16Gbps

|

16 核/32 GB

|

16Gbps

|

10,000

|

请参阅《Cisco Secure Firewall Management Center 管理指南》中的“许可”一章,了解在许可 threat defense virtual 设备时的准则。

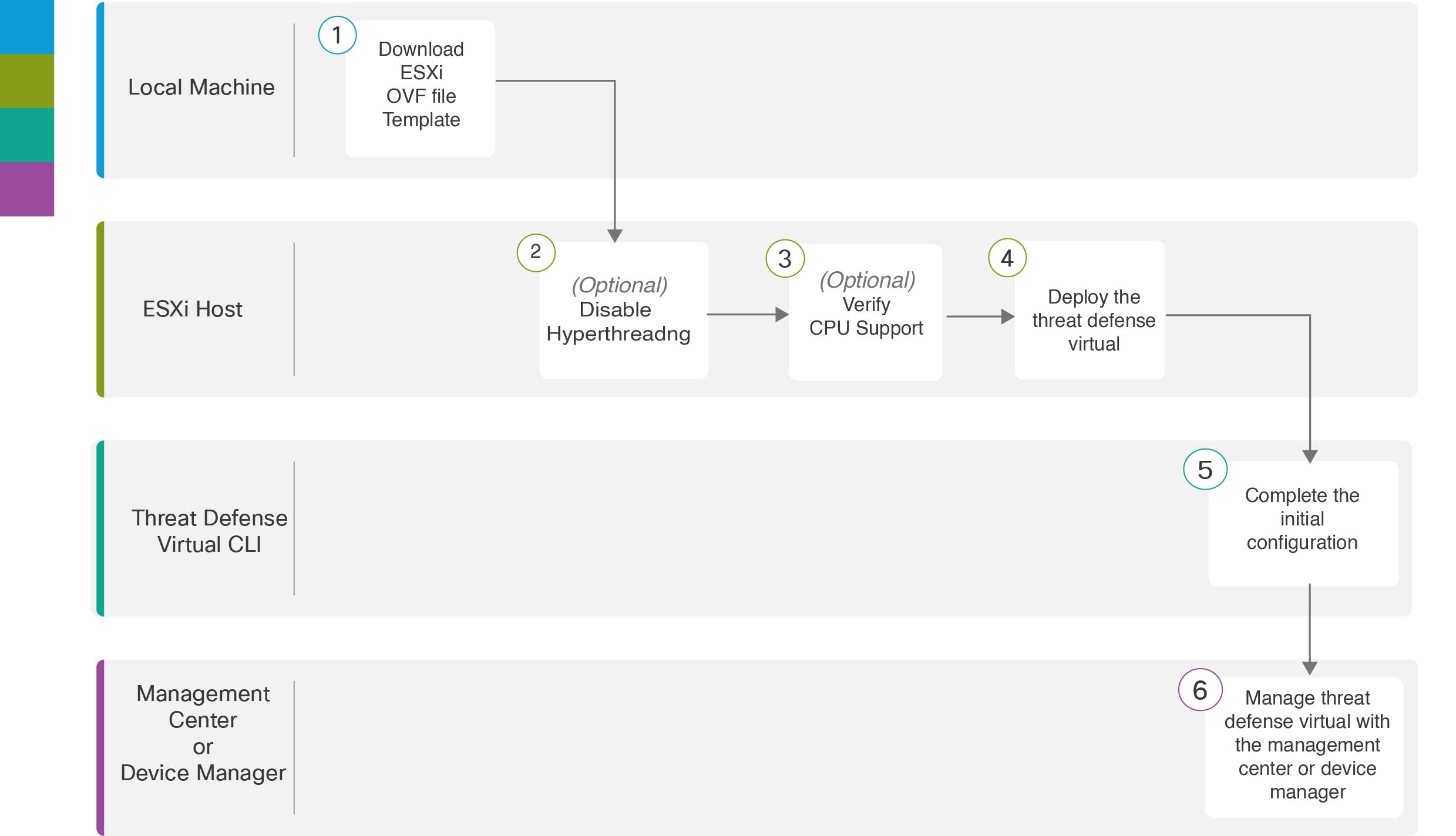

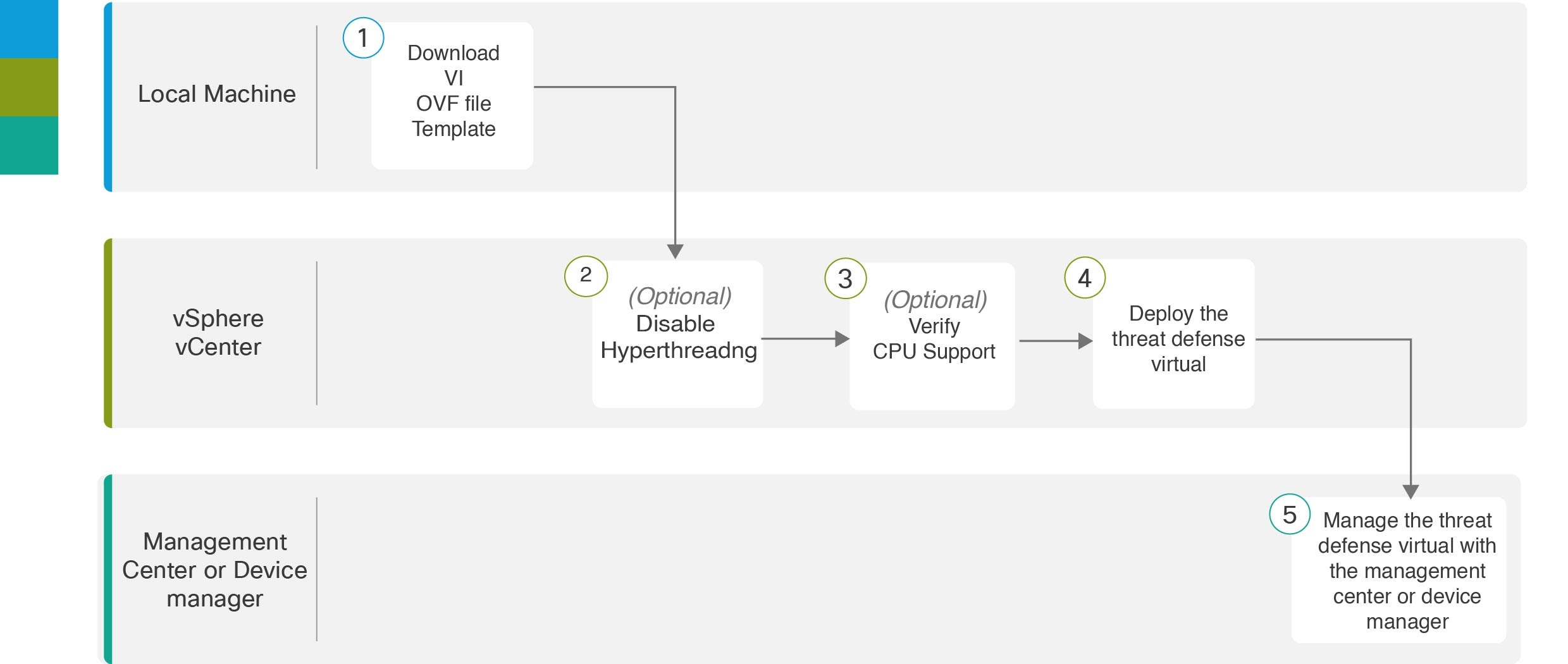

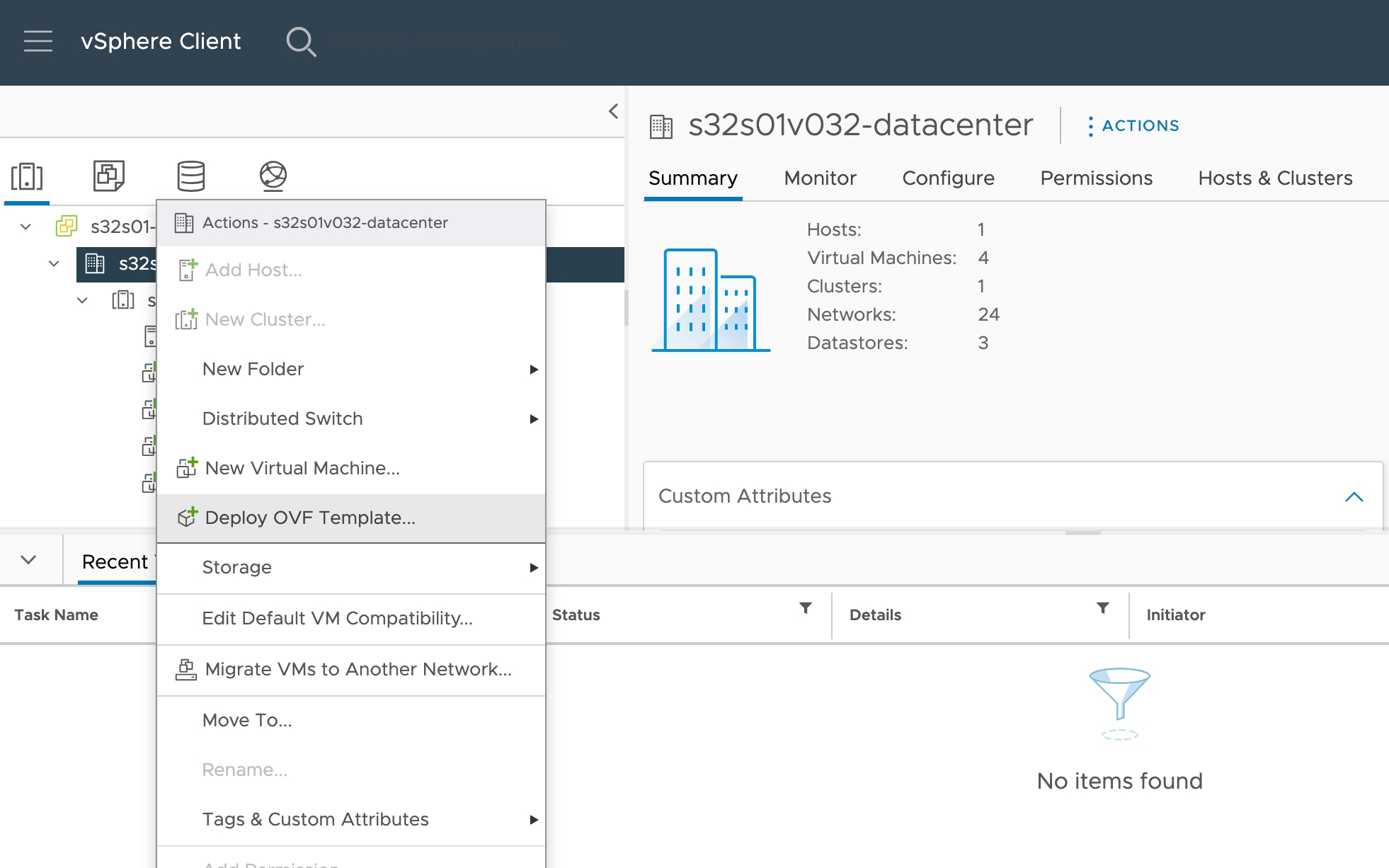

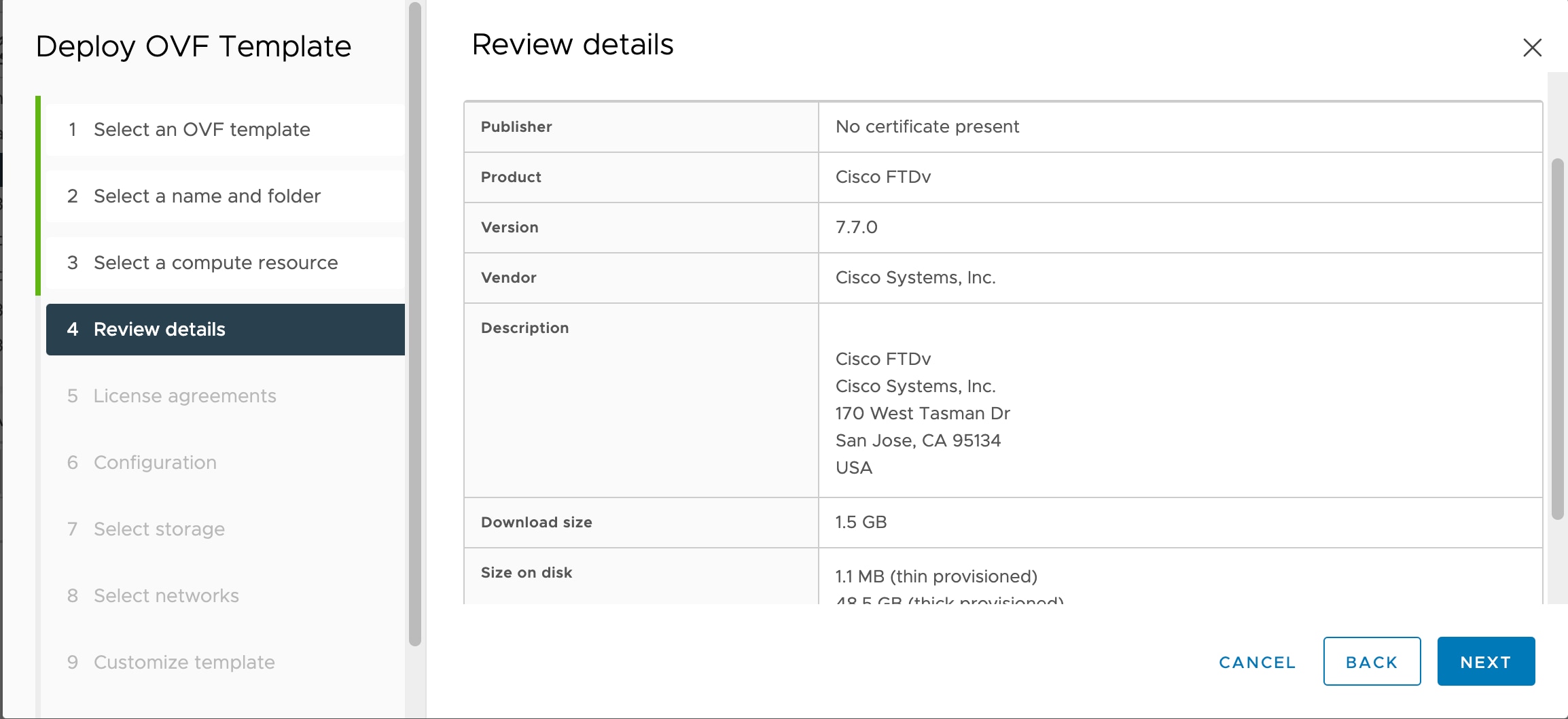

OVF 文件准则

安装 threat defense virtual的可用选项如下:Cisco_Secure_Firewall_Threat_Defense_Virtual-VI-X.X.X-xxx.ovf

Cisco_Secure_Firewall_Threat_Defense_Virtual-ESXi-X.X.X-xxx.ovf

其中,X.X.X-xxx 是要使用的文件的版本和内部版本号。

无法在 vSphere 7.0.2 中保存虚拟机 (VM) 配置

如果使用的是 vSphere 7.0.2,则可能不允许保存 VM 配置。

注

|

|

vMotion 支持

如果计划使用 vMotion,建议仅使用共享存储。在部署期间,如果有主机集群,则可以在本地(特定主机上)或在共享主机上调配存储。但是,如果您尝试使用 vMotion 将 Cisco Secure Firewall Management Center Virtual(之前称为 Firepower Management Center Virtual)迁移到另一台主机,则使用本地存储将会产生错误。

不推荐使用超线程

超线程技术允许单个物理处理器内核像两个逻辑处理器一样运行。我们建议您为运行 threat defense virtual 的系统禁用超线程。Snort 进程已经最大限度地利用了 CPU 内核的处理资源。当尝试通过每个处理器推动两个 CPU 使用率线程时,性能不会有任何提高。实际上,由于超线程进程所需的开销,您可能还会看到性能下降。

INIT 重生错误消息现象

您可能会在运行 ESXi 6 或 ESXi 6.5 的 threat defense virtual 控制台上看到以下错误消息:

"INIT: Id "ftdv" respawning too fast: disabled for 5 minutes"

解决方法 - 在设备电源关闭时,编辑 vSphere 中的虚拟机设置添加串行端口。

-

右键点击虚拟机,然后选择编辑设置 (Edit Settings)。

-

在虚拟硬件选项卡中,从新设备 (New device) 下拉菜单中选择串行端口 (Serial port),然后点击添加 (Add)。

虚拟设备列表的底部将会显示串行端口。

-

在虚拟硬件 (Virtual Hardware) 选项卡中,展开串行端口 (Serial port),并选择连接类型使用物理串行端口 (Use physical serial port)。

-

取消选中在启动时连接复选框。

点击确定 (OK) 保存设置。

从防火墙保护中排除虚拟机

在 vCenter Server 与 VMware NSX Manager 集成的 vSphere 环境中,分布式防火墙 (DFW) 作为 VIB 包在所有为 NSX 准备的 ESXi 主机集群的内核中运行。主机准备工作会自动激活 ESXi 主机集群上的

DFW。

threat defense virtual 使用混合模式运行,并且如果需要混合模式的虚拟机受分布式防火墙保护,则这些虚拟机的性能可能会受到不利影响。VMware 建议您将需要混合模式的虚拟机排除在分布式防火墙保护之外。

-

导航到排除列表设置。

-

在 NSX 6.4.1 及更高版本中,导航到。

-

在 NSX 6.4.0 中,导航到。

-

点击添加 (Add)。

-

将要排除的虚拟机移至所选对象。

-

点击确定 (OK)。

如果虚拟机有多个 vNIC,则所有 vNIC 都不在保护范围内。如果在将虚拟机添加到排除列表后再将 vNIC 添加到虚拟机,则会在新添加的 vNIC 上自动部署防火墙。要将新 vNIC 排除在防火墙保护之外,必须将虚拟机从排除列表中移除,然后将其重新添加到排除列表中。另一种解决方法是重启(关闭电源再打开电源)虚拟机,但第一种方法的破坏性较小。

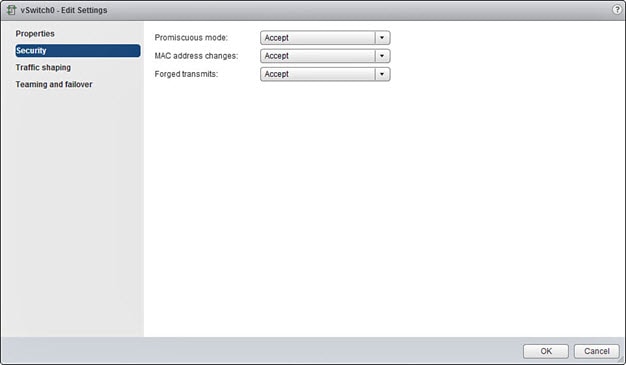

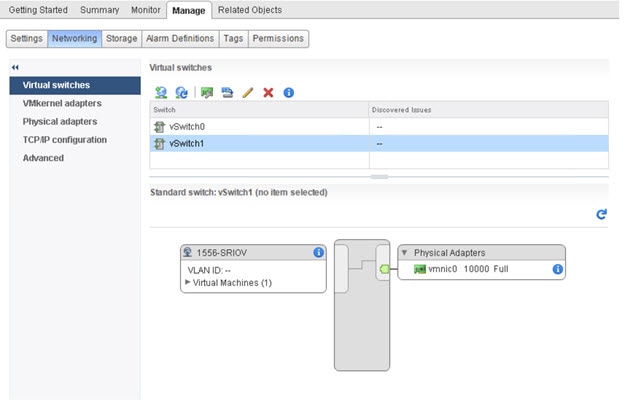

修改 vSphere 标准交换机的安全策略设置

对于 vSphere 标准交换机,第 2 层安全策略的三个要素是混合模式、MAC 地址更改和伪造传输。Threat Defense Virtual 使用混合模式运行,threat defense virtual 实际高可用性取决于在主用设备和备用设备之间切换 MAC 地址才能正常运行。

默认设置会阻碍 threat defense virtual 的正确运行。请参见以下要求的设置:

表 4. vSphere 标准交换机安全策略选项

|

选项

|

要求的设置

|

操作

|

|

混合模式

|

接受

|

您必须在 vSphere Web 客户端中编辑 vSphere 标准交换机的安全策略,并将混合模式选项设置为“接受”。

防火墙、端口扫描程序、入侵检测系统等等需要在混合模式下运行。

|

|

MAC 地址更改

|

接受

|

您应该在 vSphere Web 客户端中检验 vSphere 标准交换机的安全策略,确认 MAC 地址更改选项已设为“接受”。

|

|

伪传输

|

接受

|

您应该在 vSphere Web 客户端中检验 vSphere 标准交换机的安全策略,确认伪传输选项已设为“接受”。

|

注

|

对于 vSphere 标准交换机的 NSX-T 配置安全策略设置,我们没有任何建议,因为带有 NSX-T 的 VMware 不符合条件。

|

Snort

-

如果您观察到异常行为,例如 Snort 需要很长时间才能关闭,或者 VM 通常缓慢,或者在执行某个进程时,请从 threat defense virtual 和 VM 主机收集日志。收集总体 CPU 使用情况、内存、I/O 使用情况和读/写速度日志将有助于对问题进行故障排除。

-

当 Snort 关闭时,观察到高 CPU 和 I/O 使用率。如果在内存不足且没有专用 CPU 的单个主机上创建了大量 threat defense virtual 实例,则 Snort 将需要很长时间才能关闭,这将导致创建 Snort 核心。

反馈

反馈