关于具有 Cisco Secure Firewall Management Center 的 Cisco Secure Firewall Threat Defense Virtual

Cisco Secure Firewall Threat Defense Virtual 是思科 NGFW 解决方案的虚拟化组件。threat defense virtual 提供各种下一代防火墙服务,包括状态防火墙、路由、下一代入侵防御系统 (NGIPS)、应用可视性与可控性 (AVC)、URL 过滤,以及恶意软件防护。

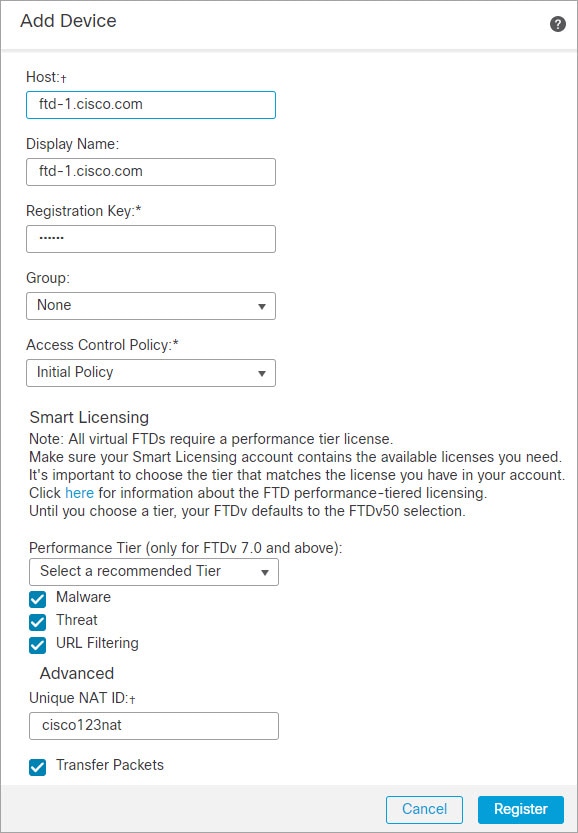

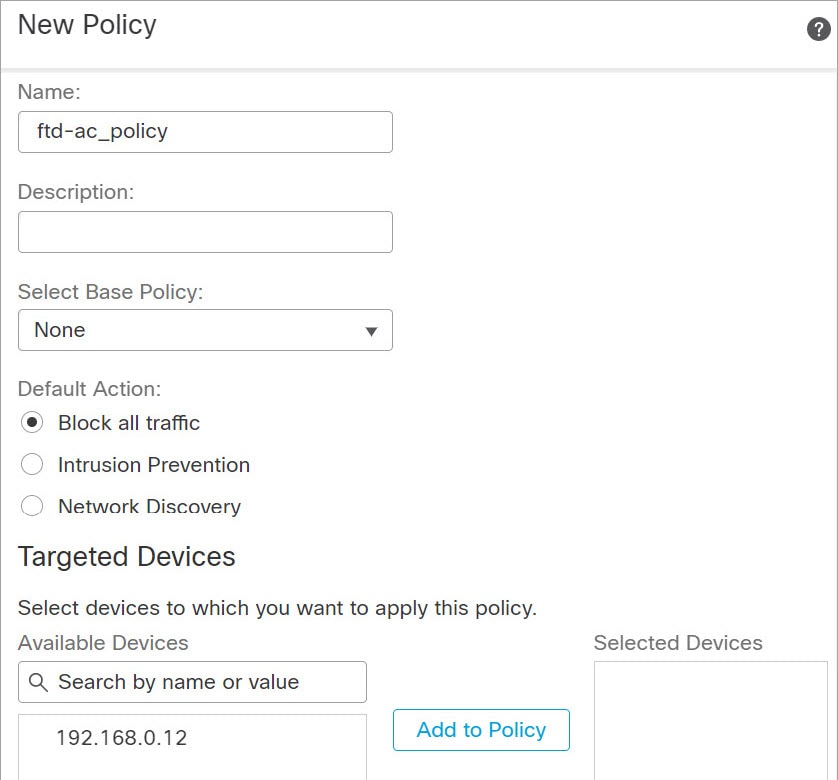

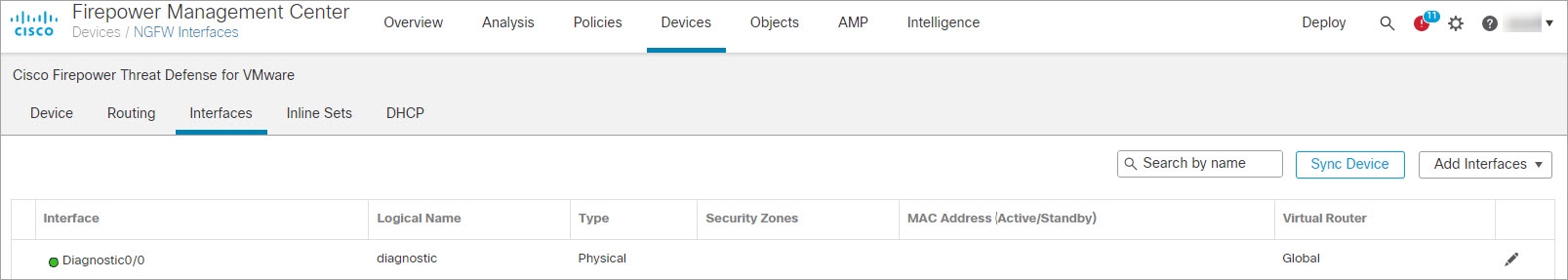

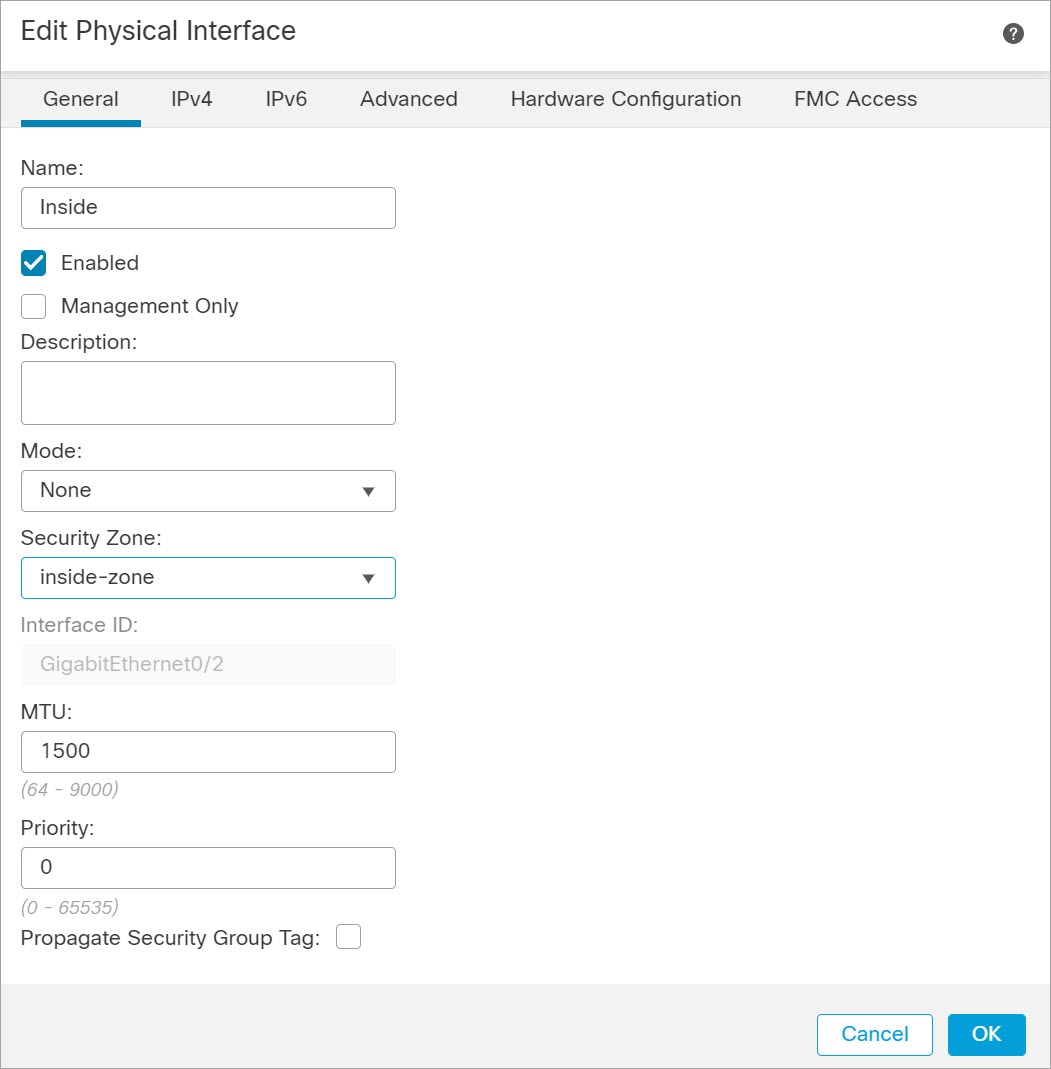

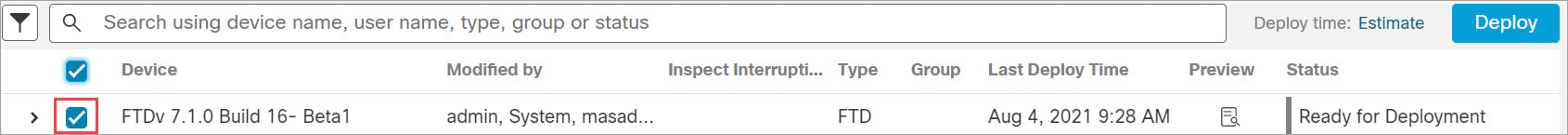

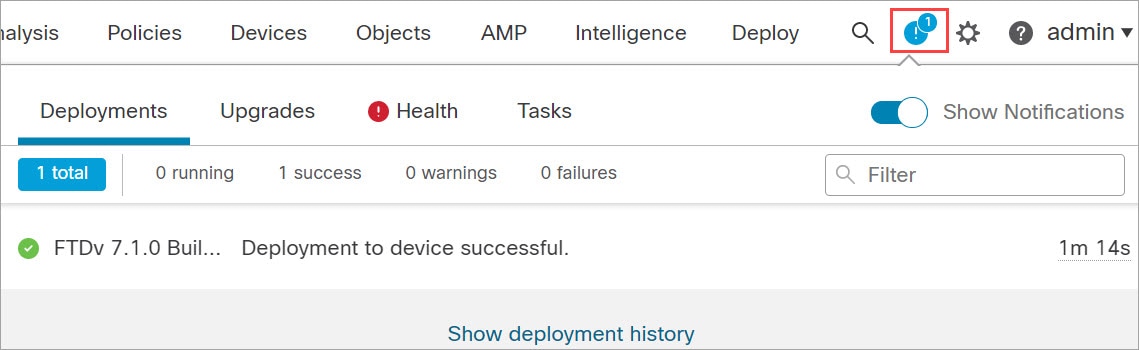

您可以使用 管理中心 管理 threat defense virtual,这是一个功能齐全的多设备管理器,位于单独的服务器上。threat defense virtual 向您分配给 threat defense virtual 计算机的管理接口上的 管理中心 注册并与之通信。

threat defense virtual 向您分配给 threat defense virtual 计算机的管理接口上的 管理中心 注册并与之通信。

要进行故障排除,您可以使用管理接口上的 SSH 访问 威胁防御 CLI,也可以从 管理中心 CLI 连接到 威胁防御。

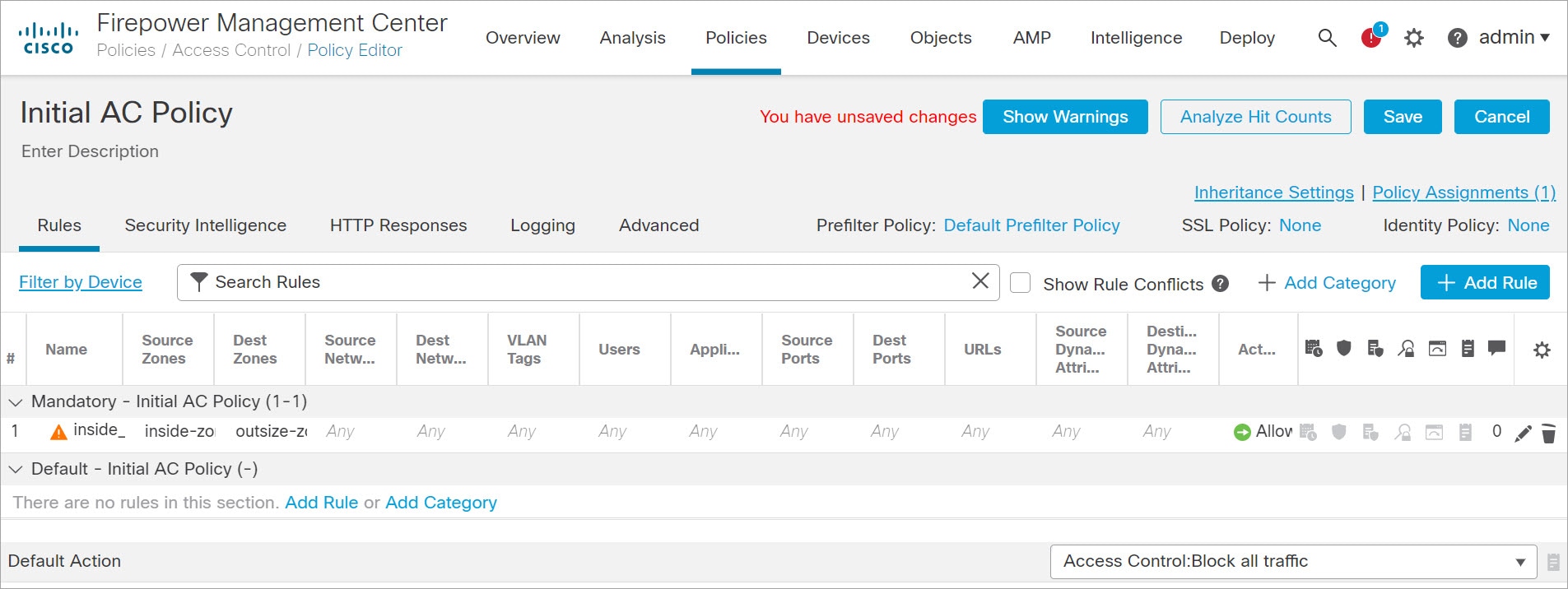

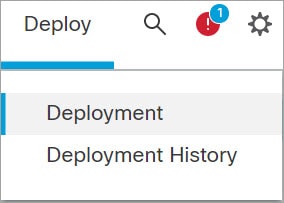

本章介绍如何部署使用 管理中心 管理的独立式 Threat Defense Virtual 设备。有关 管理中心 的详细配置信息,请参阅《管理中心管理指南》和《管理中心设备配置指南》。

有关安装 管理中心 的信息,请参阅《Cisco Firepower Management Center 1600、2600 和 4600 硬件安装指南》或《Management Center Virtual 入门指南》。

)

)

反馈

反馈