概述

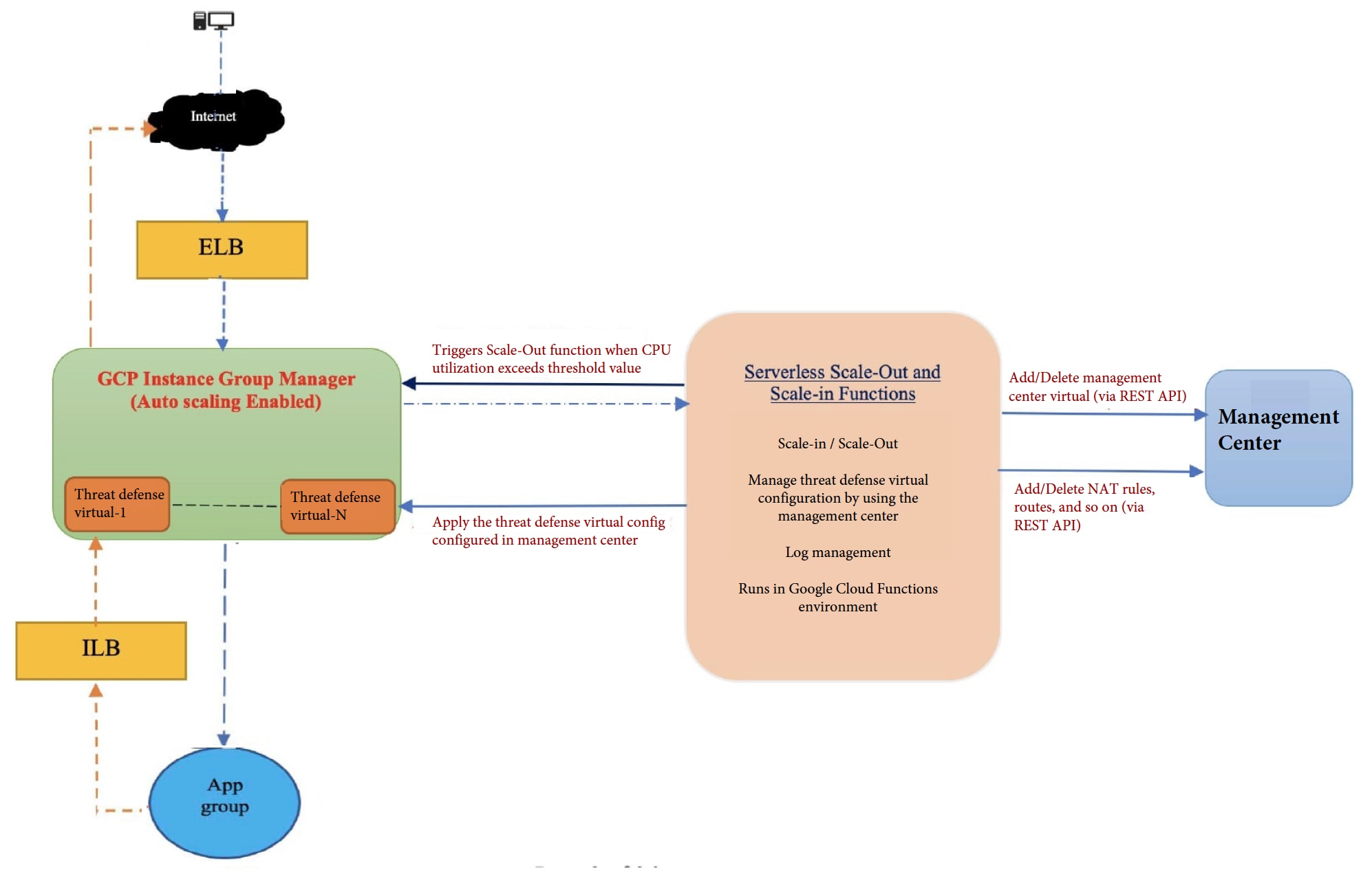

threat defense virtual 运行与物理 Cisco Secure Firewall Threat Defense (之前称为 Firepower Threat Defense)相同的软件,以虚拟形式提供成熟的安全功能。threat defense virtual 可以部署在公共 GCP 中。然后,可以对其进行配置,以保护在一段时间内扩展、收缩或转换其位置的虚拟和物理数据中心工作负载。

系统要求

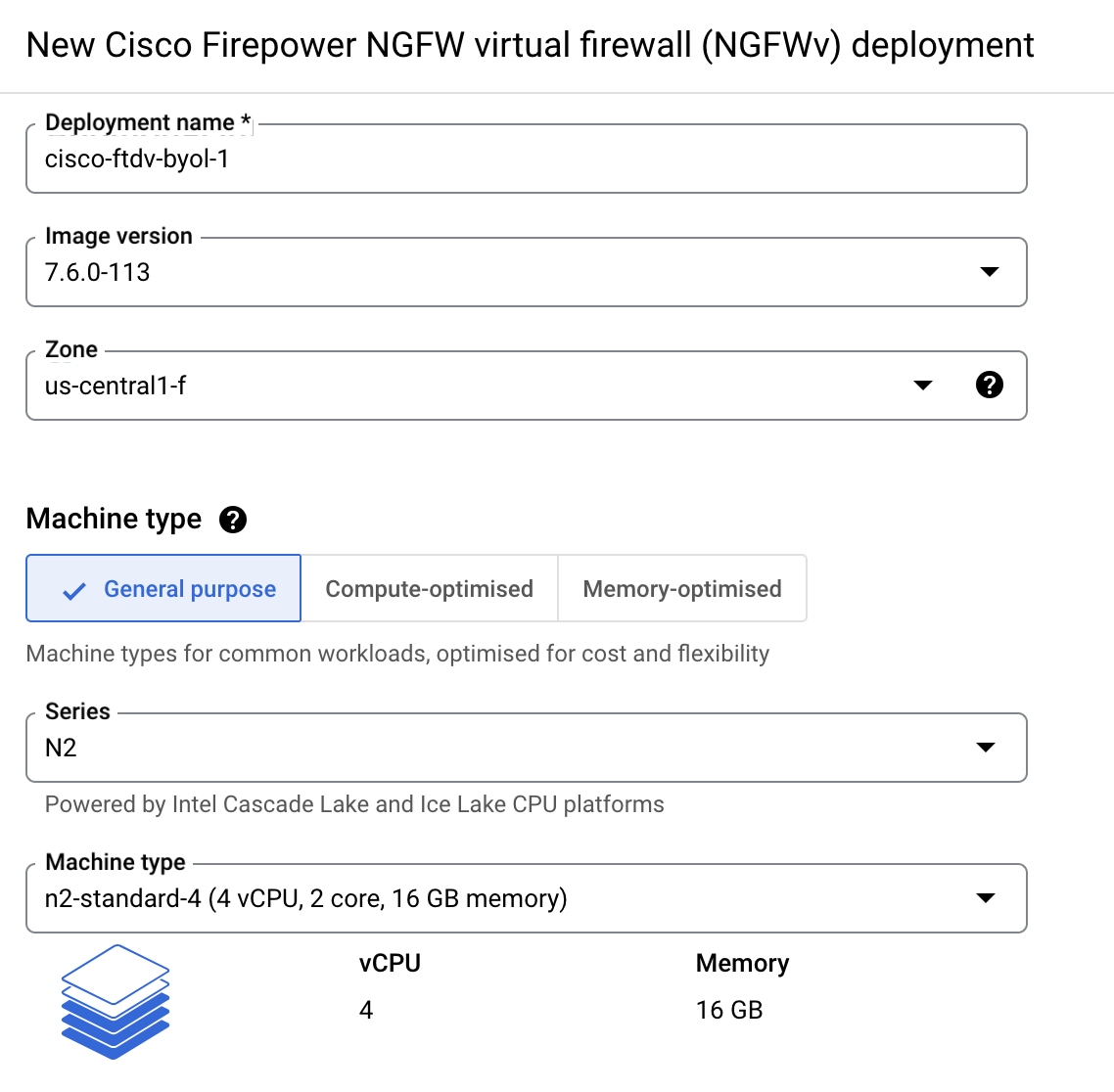

选择 Google 虚拟机类型和大小以满足 threat defense virtual 需求。目前,threat defense virtual 支持计算优化和通用计算机(标准、高内存以及高 CPU 计算机类型)。

注 |

支持的计算机类型可能会更改,恕不另行通知。 |

|

计算优化计算机类型 |

属性 |

||

|---|---|---|---|

|

vCPU |

随机存取存储器(GB) |

vNIC |

|

|

c2-standard-4 |

4 |

16 GB |

4 |

|

c2-standard-8 |

8 |

32 GB |

8 |

|

c2-standard-16 |

16 |

64 GB |

8 |

|

通用计算机类型 |

属性 |

||

|---|---|---|---|

|

vCPU |

随机存取存储器(GB) |

vNIC |

|

|

n1-standard-4 |

4 |

15 |

4 |

|

n1-standard-8 |

8 |

30 |

8 |

|

n1-standard-16 |

16 |

60 |

8 |

|

n2-standard-4 |

4 |

16 |

4 |

|

n2-standard-8 |

8 |

32 |

8 |

|

n2-standard-16 |

16 |

64 |

8 |

|

n2-highmem-4 |

4 |

32 |

4 |

|

n2-highmem-8 |

8 |

64 |

8 |

-

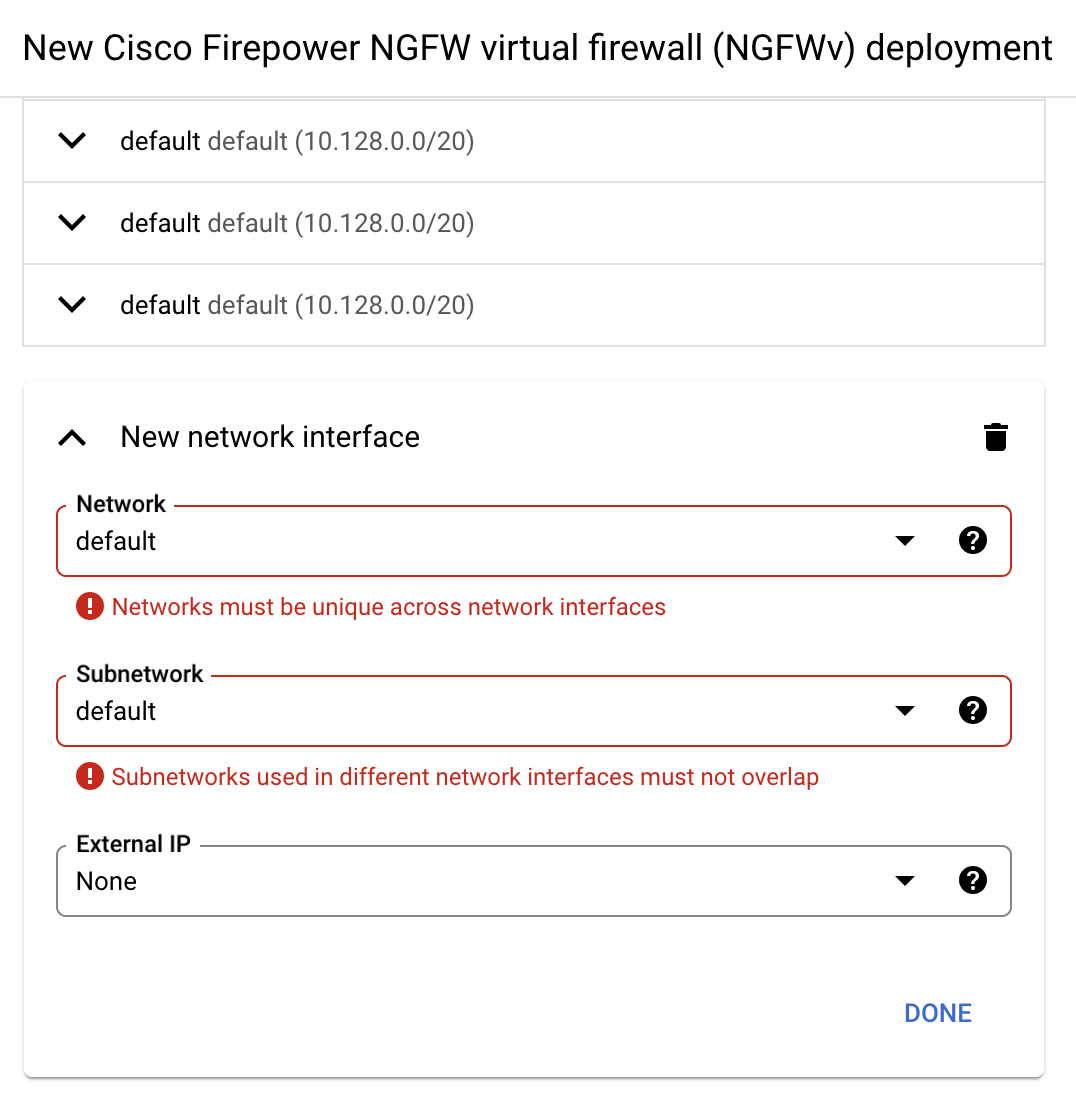

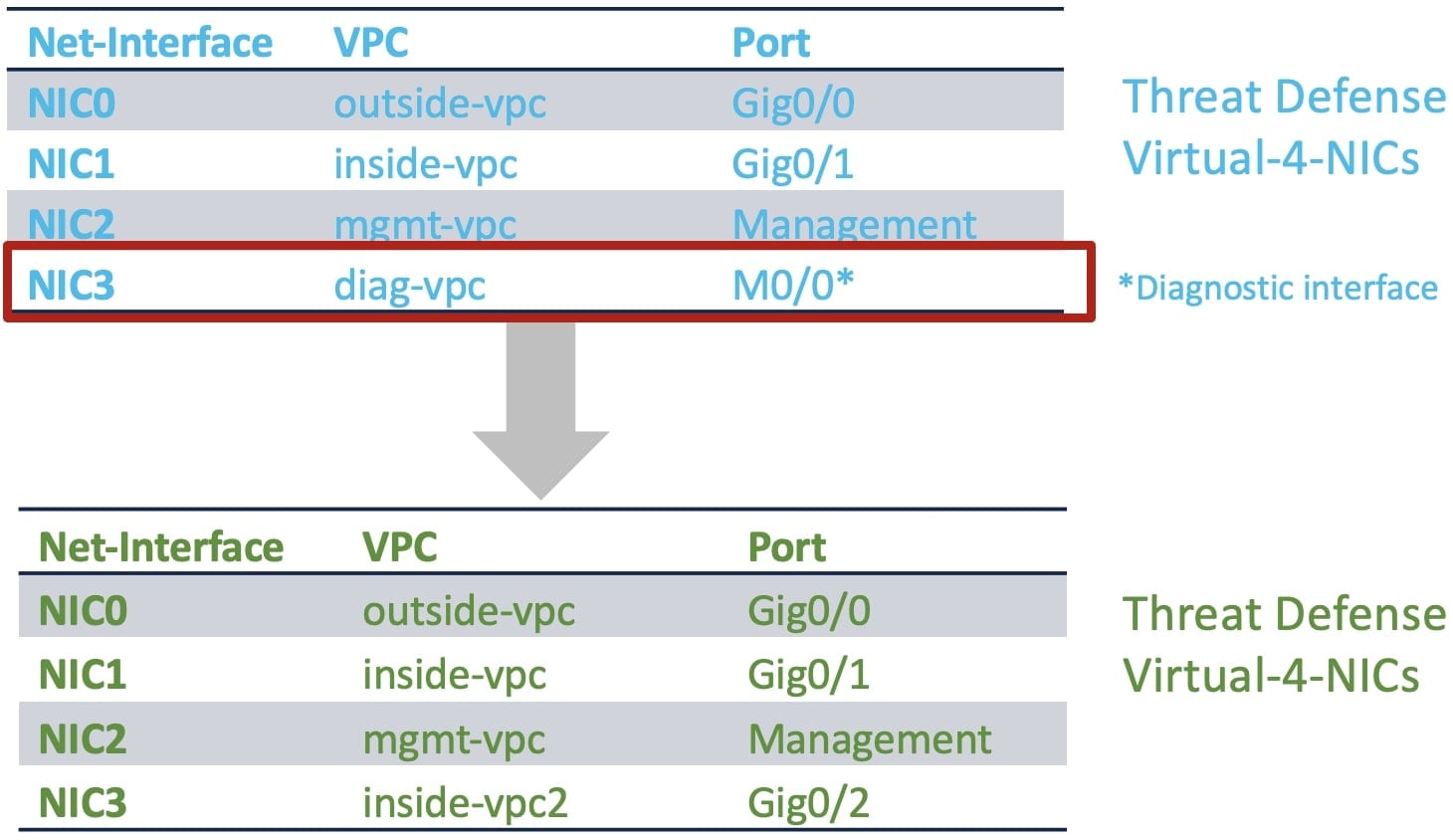

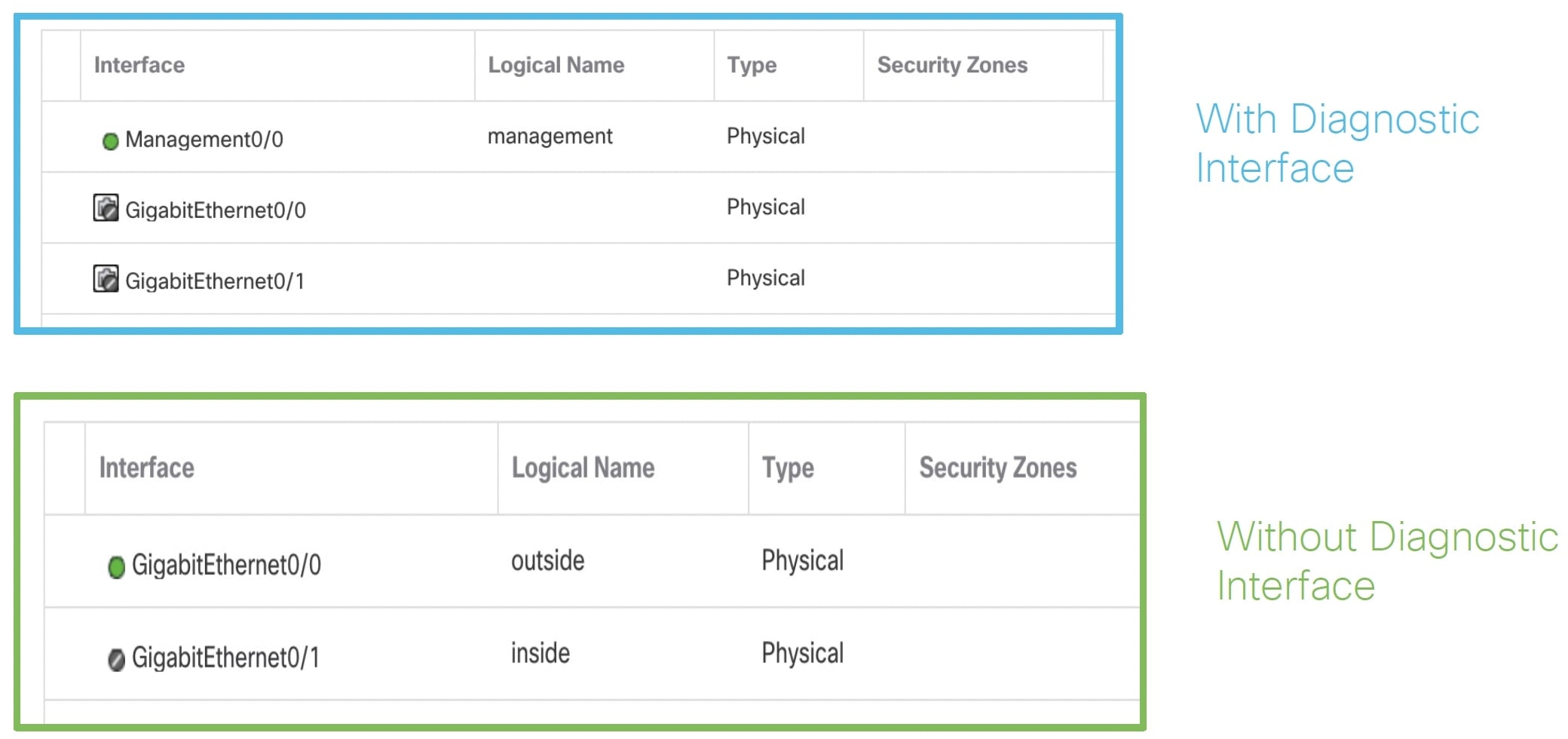

threat defense virtual 至少需要 4 个接口。

-

支持的最大 vCPU 数量为 16 个。

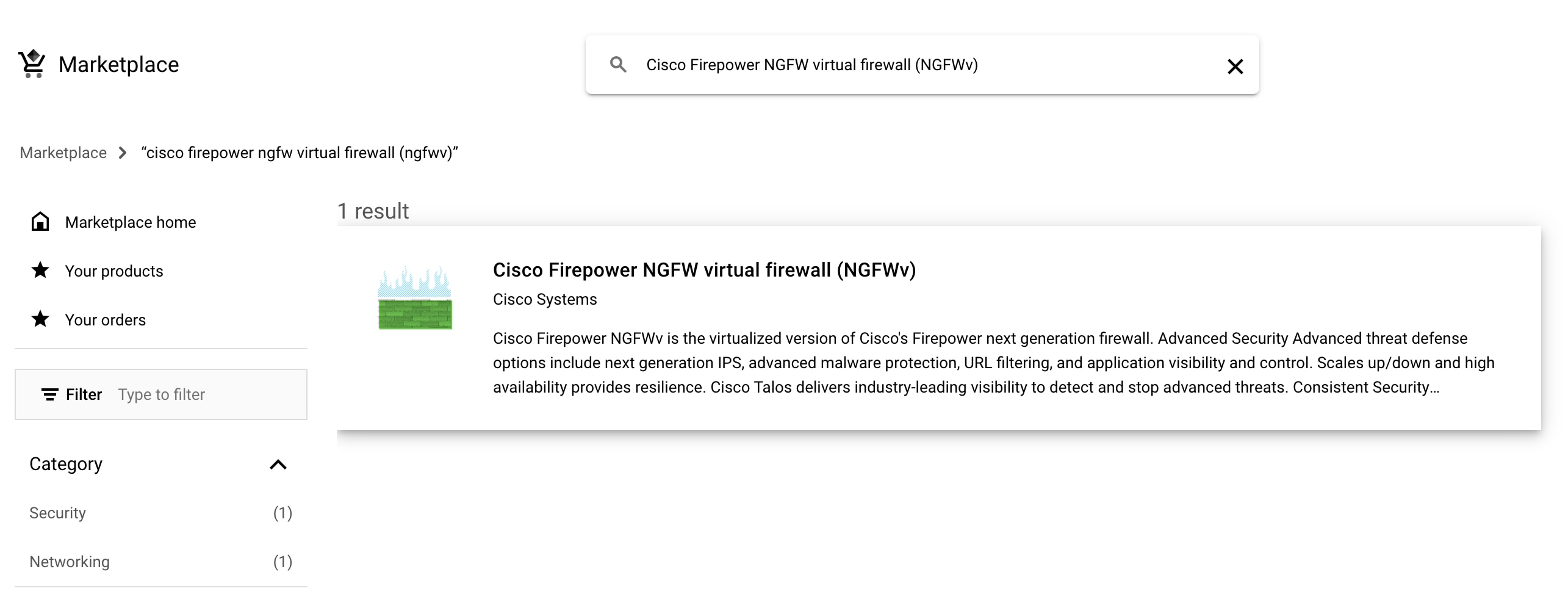

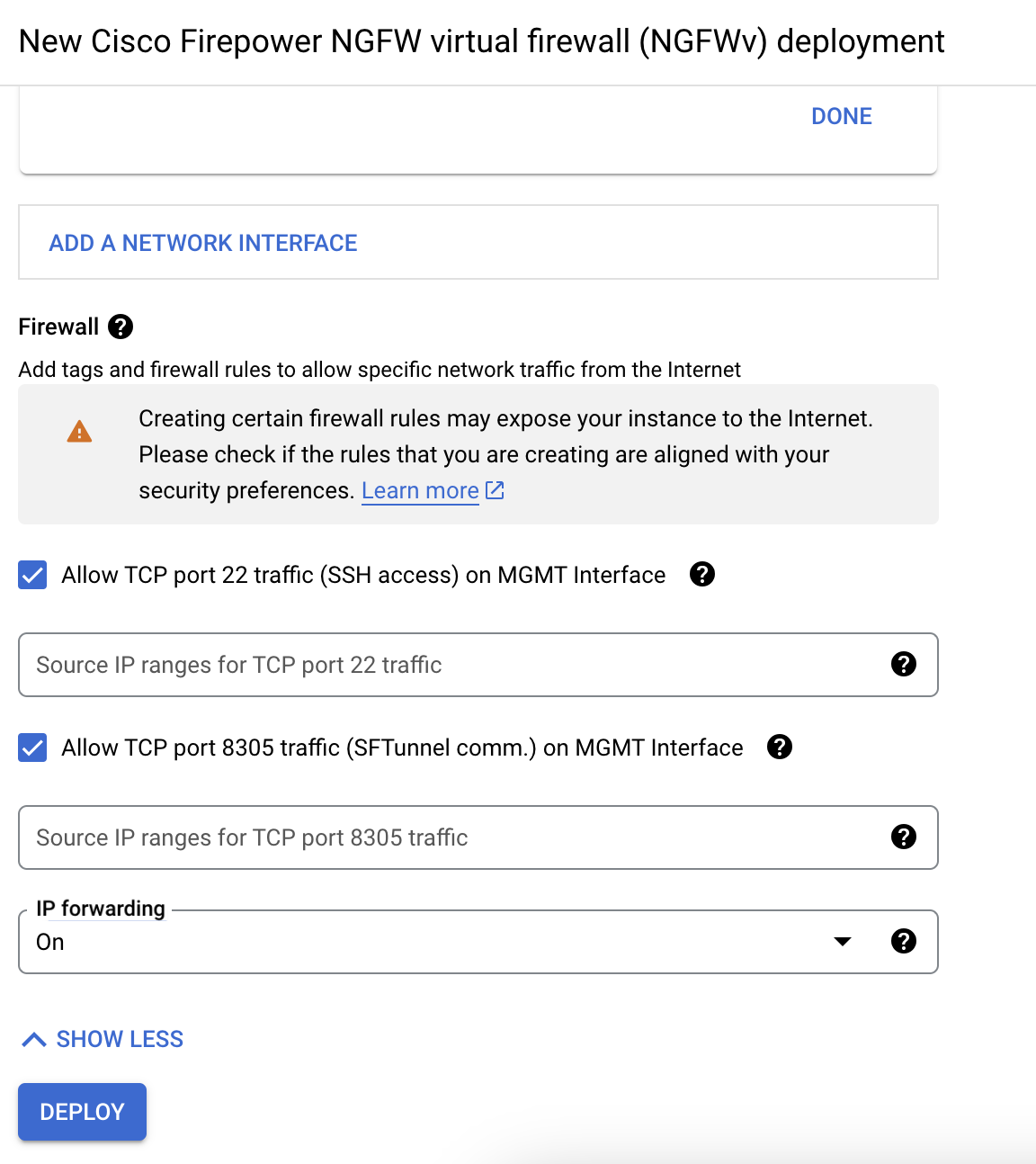

您可以在 GCP 上创建帐户、使用 GCP 市场上的 Cisco Firepower NGFW 虚拟防火墙 (NGFWv) 产品来启动 VM 实例,以及选择 GCP 计算机类型。

反馈

反馈